Descrição geral dos caminhos de ataque

Gerenciamento de Exposição da Segurança da Microsoft ajuda-o a gerir a superfície de ataque da empresa e o risco de exposição. Os caminhos de ataque combinam recursos e técnicas para mostrar caminhos ponto a ponto que os atacantes podem criar para passar de um ponto de entrada de uma organização para recursos críticos.

Observação

O valor dos caminhos de ataque aumenta com base nos dados utilizados como origem. Se não existirem dados disponíveis ou os dados não refletirem o ambiente da sua organização, os caminhos de ataque poderão não aparecer. Os caminhos de ataque podem não ser totalmente representativos se não tiver licenças definidas para cargas de trabalho integradas e representadas no caminho de ataque ou se ainda não tiver definido completamente os recursos críticos.

Gerenciamento de Exposição da Segurança está atualmente em pré-visualização pública.

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

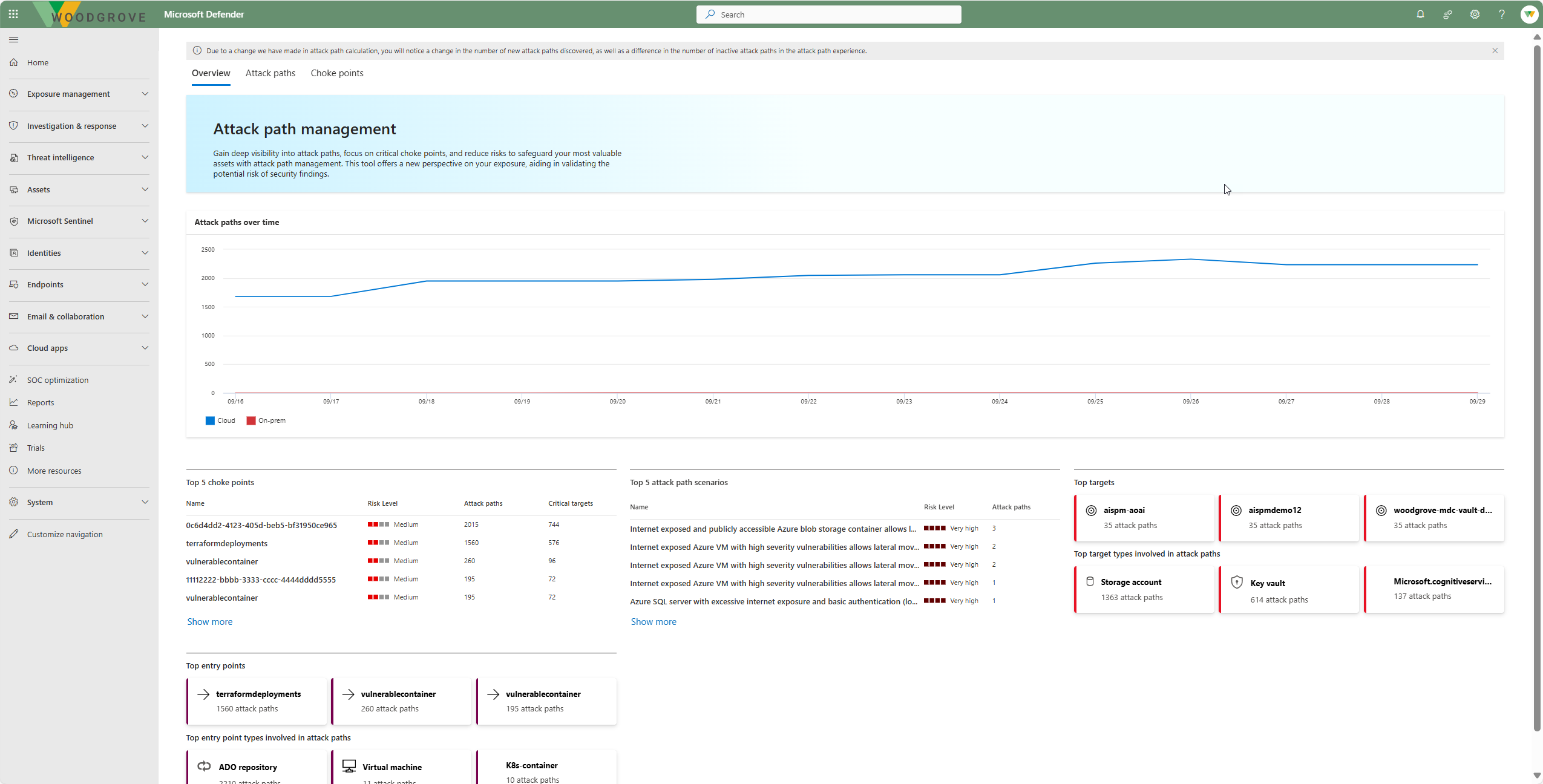

Caminho de ataque dashboard

O caminho de ataque dashboard fornece uma vista de alto nível dos caminhos de ataque na sua organização. Mostra o número de caminhos de ataque, o número de pontos de estrangulamento e o número de ativos críticos. Pode utilizar estas informações para compreender a postura de segurança da sua organização e para priorizar os seus esforços de segurança. A partir do dashboard, pode desagregar os detalhes dos caminhos de ataque, pontos de estrangulamento e recursos críticos.

Identificar e resolver caminhos de ataque

Eis como a Gestão da Exposição o ajuda a identificar e resolve caminhos de ataque.

Geração de caminhos de ataque: Gerenciamento de Exposição da Segurança gera automaticamente caminhos de ataque com base nos dados recolhidos entre recursos e cargas de trabalho. Simula cenários de ataque e identifica vulnerabilidades e fraquezas que um atacante pode explorar.

- O número de caminhos de ataque visíveis no portal pode flutuar devido à natureza dinâmica dos ambientes de TI. O nosso sistema gera dinamicamente caminhos de ataque com base nas condições em tempo real do ambiente de cada cliente. Alterações como a adição ou remoção de recursos, atualizações de configurações, início ou desativação de um utilizador a partir de um computador, um utilizador adicionado ou removido a um grupo e a implementação de novas políticas de segmentação de rede ou de segurança podem influenciar o número e os tipos de caminhos de ataque identificados.

- Esta abordagem garante que a postura de segurança que fornecemos é precisa e reflete o estado mais recente do ambiente, acomodando a agilidade necessária nos ambientes de TI atuais.

Visibilidade do caminho de ataque: a vista de gráfico do caminho de ataque utiliza dados de gráficos de exposição empresarial para visualizar o caminho de ataque para compreender como as potenciais ameaças podem desenrolar-se.

- Pairar o cursor sobre cada nó e ícone do conector fornece-lhe informações adicionais sobre como o caminho de ataque é compilada. Por exemplo, a partir de uma máquina virtual inicial que contém chaves TLS/SSL até permissões para contas de armazenamento.

- O mapa de exposição empresarial expande a forma como pode visualizar caminhos de ataque. Juntamente com outros dados, mostra-lhe vários caminhos de ataque e pontos de estrangulamento, nós que criam estrangulamentos no gráfico ou mapa onde os caminhos de ataque convergem. Visualiza os dados de exposição, permitindo-lhe ver que recursos estão em risco e onde priorizar o seu foco.

Recomendações de segurança: obtenha recomendações acionáveis para mitigar potenciais caminhos de ataque.

Pontos de estrangulamento: o caminho de ataque dashboard realça os recursos críticos em que vários caminhos de ataque se cruzam, identificando-os como vulnerabilidades-chave. Ao concentrarem-se nestes pontos de estrangulamento, as equipas de segurança podem reduzir eficazmente os riscos ao abordar recursos de alto impacto.

- Identificação: veja uma lista de pontos de estrangulamento no caminho do ataque dashboard.

- Agrupamento: Gerenciamento de Exposição da Segurança grupos de nós de ponto de estrangulamento em que vários caminhos de ataque fluem ou se cruzam a caminho de um recurso crítico.

- Mitigação Estratégica: a visibilidade do ponto de estrangulamento permite-lhe concentrar os esforços de mitigação estrategicamente, abordando vários caminhos de ataque ao proteger estes pontos críticos.

- Proteção: garantir que os pontos de estrangulamento estão protegidos protege os seus recursos contra ameaças.

Raio de explosão: permite que os utilizadores explorem visualmente os caminhos a partir de um ponto de estrangulamento. Fornece uma visualização detalhada que mostra como o compromisso de um recurso pode afetar outros, permitindo que as equipas de segurança avaliem as implicações mais amplas de um ataque e priorizem estratégias de mitigação de forma mais eficaz.