Verificar o status de conformidade usando o Azure Policy

Na seção anterior, você viu como as políticas do Azure podem ser usadas para controlar facilmente seu cluster usando uma política e uma iniciativa internas. Também observamos que a política não encerra os pods já existentes. Gostaríamos de descobrir pods sem conformidade para que possamos realizar ações neles. Neste exercício, fazemos exatamente isso.

Observação

Este exercício é opcional. Para concluir este exercício, será necessário criar uma assinatura do Azure antes de começar. Se você não tiver uma conta do Azure ou não quiser criar uma no momento, poderá ler as instruções para entender as informações que estão sendo apresentadas.

Como usar o portal do Azure para ver pods sem conformidade

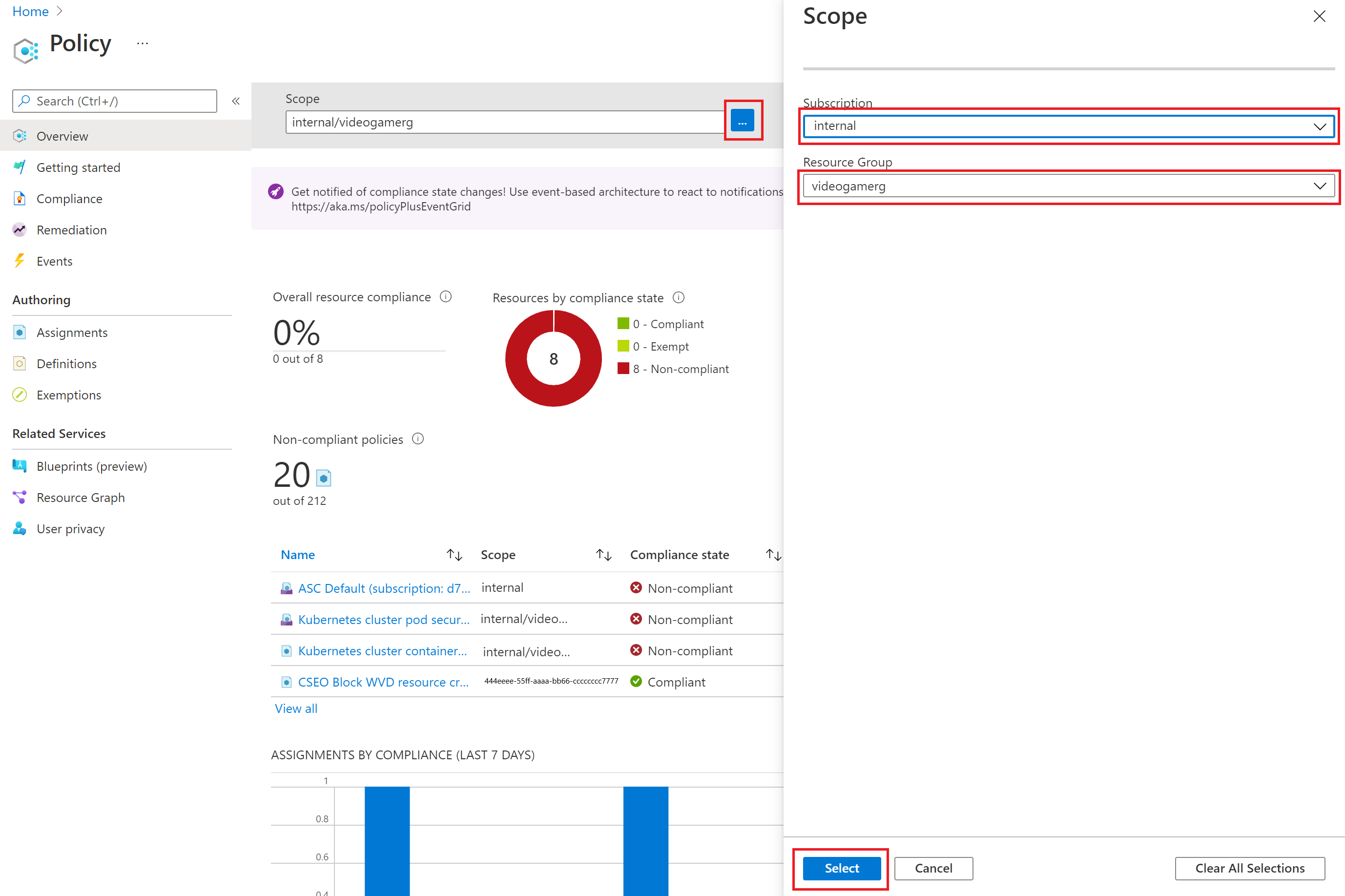

Vá para a página Policy no portal do Azure.

Na parte superior, você pode definir o escopo para o grupo de recursos do cluster clicando em .... Selecione a Assinatura e o grupo de recursos em que o cluster do AKS (Serviço de Kubernetes do Azure) se encontra e escolha Selecionar na parte inferior da página.

Observação

Pode levar alguns minutos para que os pods que não estão em conformidade apareçam no portal.

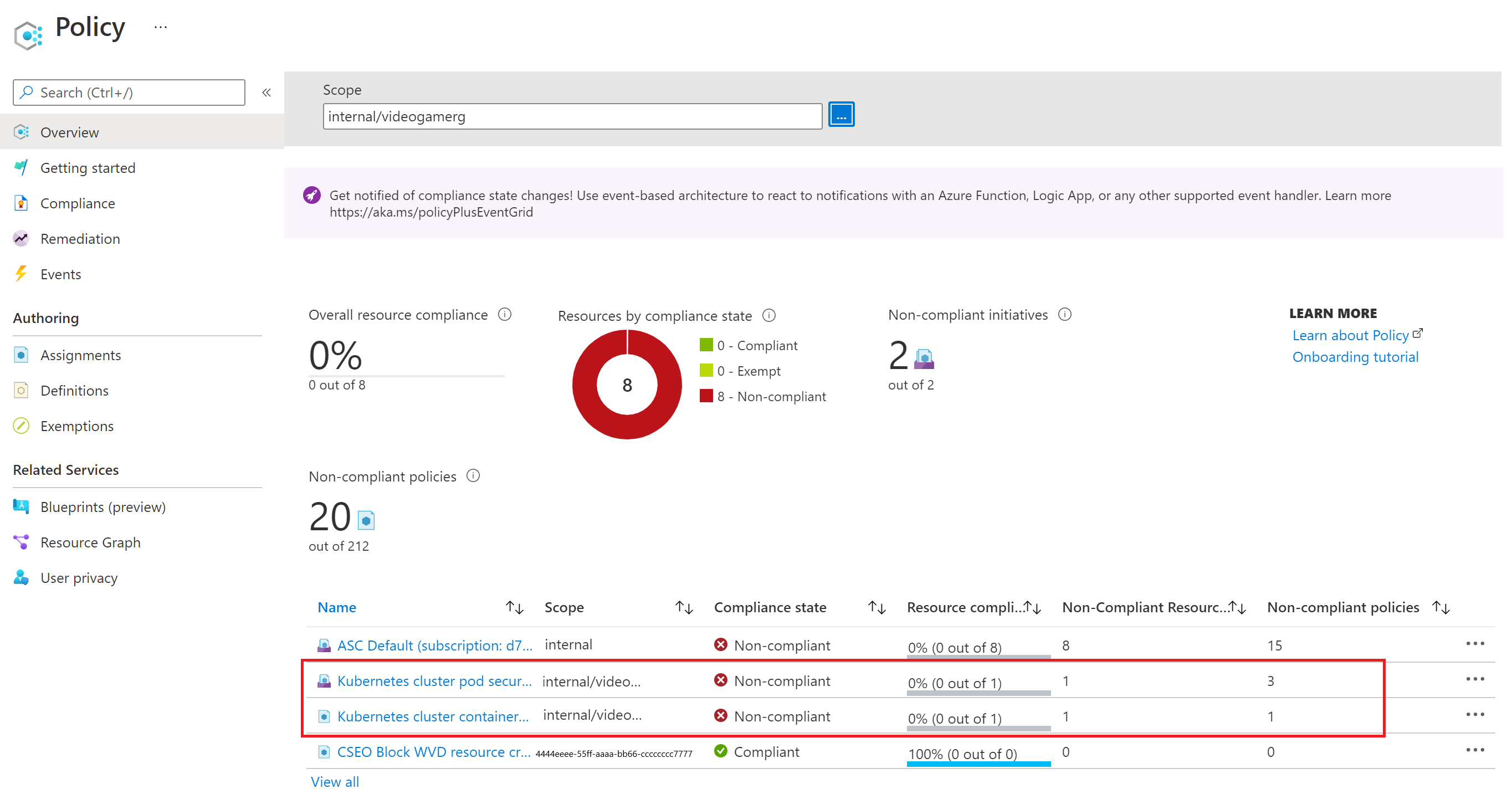

Aqui vemos que temos recursos que não estão em conformidade para a Policy e a Iniciativa que implantamos. Os recursos não estão em conformidade com três das políticas dos padrões restritos de segurança do pod de cluster do Kubernetes para as cargas de trabalho baseadas em Linux para a iniciativa videogamerg. A seleção dessa iniciativa mostra quais das oito políticas são as três que não estão em conformidade.

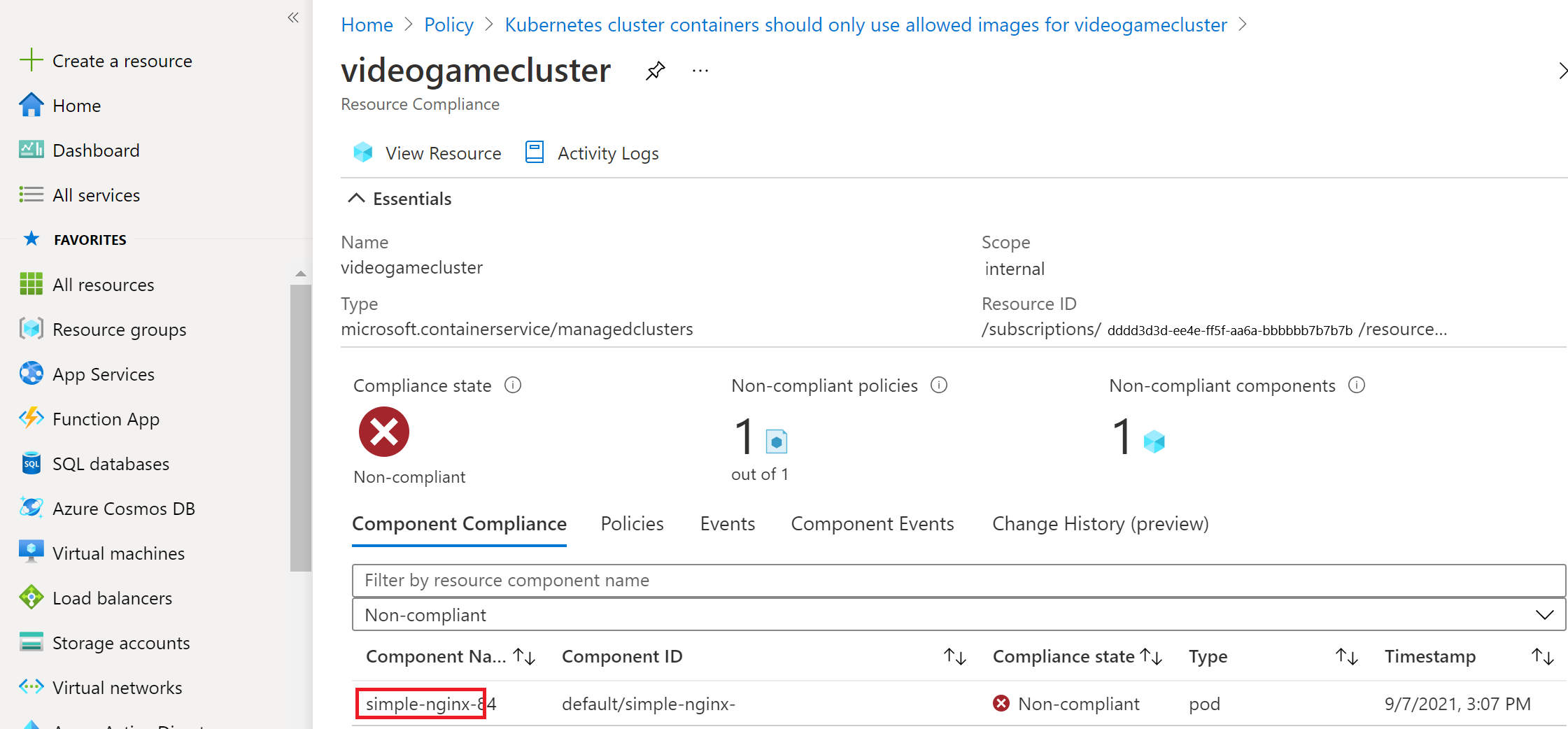

Selecione a política Os contêineres de cluster do Kubernetes devem usar apenas imagens permitidas. Você verá o cluster que tem o pod que não está em conformidade

Selecione o cluster para obter mais detalhes sobre qual pod não está em conformidade. Aqui, você verá o nome do pod específico que não está em conformidade. Você verá que apenas o primeiro pod implantado não está em conformidade. Você pode ver que a exibição dessas páginas de política é uma maneira eficaz de auditar o status de conformidade do cluster.

Remova o pod que não está em conformidade e verifique novamente a conformidade

Agora que encontramos o pod que não está em conformidade, vamos excluí-lo. Quando o pod é excluído, o Policy impede que os pods futuros que não estão em conformidade com ele sejam implantados. A iniciativa de padrões restritos de segurança de pod de cluster do Kubernetes para cargas de trabalho baseadas em Linux para videogamerg é definida para auditoria, ou seja, podemos identificar os pods que não estão em conformidade, mas não impede a implantação deles. Colocar nosso pods em conformidade com essa iniciativa está além do escopo deste curso, portanto, nos concentraremos em corrigir a Policy que definimos para ter o efeito de negação.

Abra o Cloud Shell novamente e exclua a implantação que não está em conformidade.

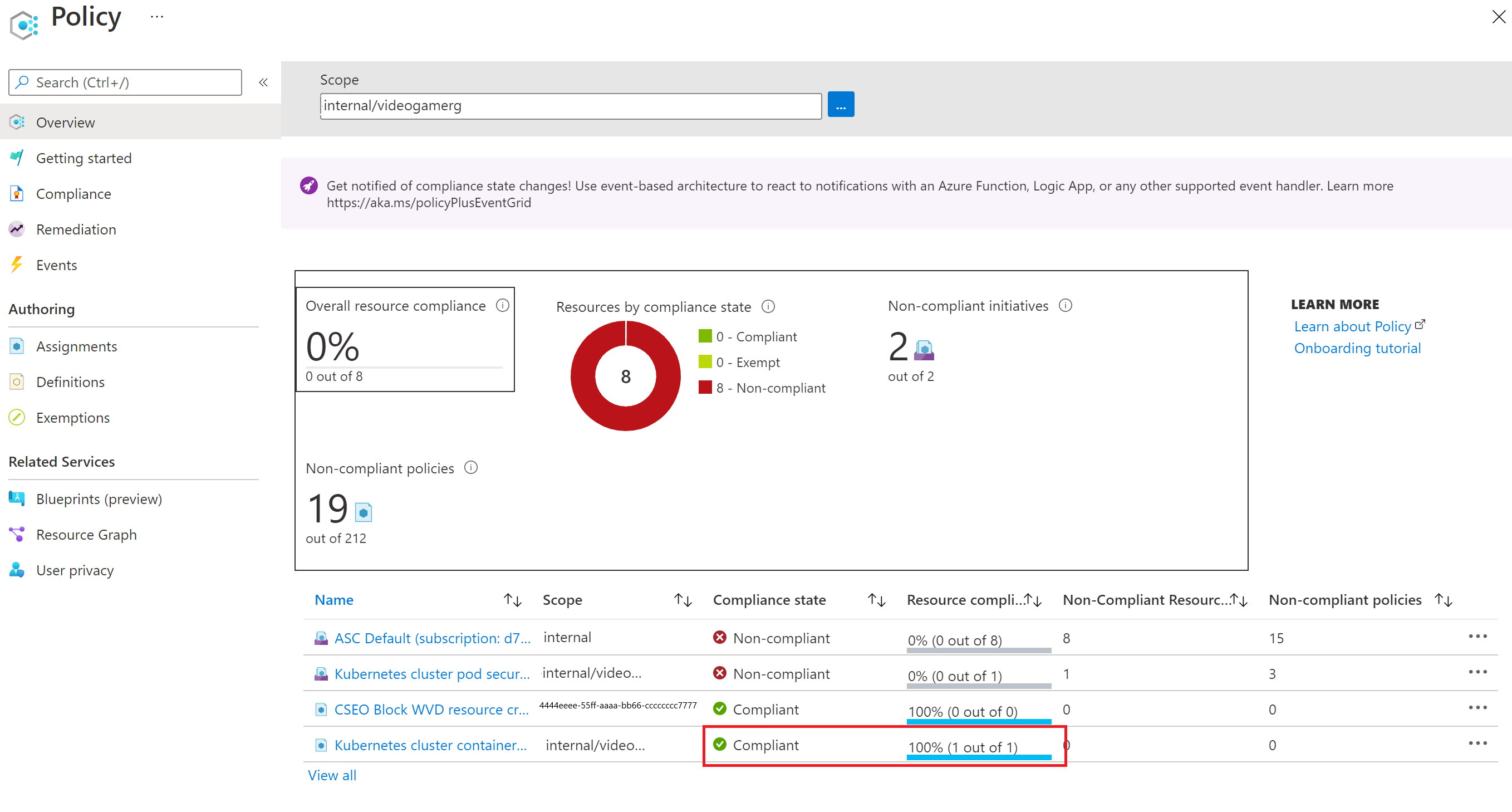

kubectl delete deployment simple-nginx

Pode levar até 45 minutos para que as alterações sejam refletidas no portal. Depois de aguardar, volte para a Policy para ver se ainda há um pods não compatível sob ela. Você descobrirá que o cluster agora está em conformidade com a Policy.

Resumo

Nesta unidade, você aprendeu a usar portal do Azure para identificar pods que não estão em conformidade com suas políticas. Então excluímos um pod que não estava em conformidade com uma das políticas. Você também aprendeu a solucionar problemas de suas implantações e identificar pods que não estão sendo implantados devido a uma Policy de negação. Você aprendeu a usar o portal do Azure para ver recursos que não estão em conformidade e com quais políticas eles não estão em conformidade. Você também resolveu um dos problemas excluindo o pod que não estava em conformidade quando você o criou pela primeira vez. Agora que você sabe como adicionar e testar uma política e uma iniciativa, pode percorrer as outras políticas integradas para o Kubernetes para encontrar as que atendem às suas necessidades de negócios.