Proteger recursos com controle de acesso baseado em função

A implementação do Azure Policy garantiu que todos os funcionários com acesso ao Azure seguissem os padrões internos para a criação de recursos. No entanto, temos um segundo problema a ser resolvido: como podemos proteger esses recursos após a implantação? Temos pessoal de TI que precisa gerenciar configurações, desenvolvedores que precisam ter acesso somente leitura e administradores que precisam poder controlá-los por completo. Apresentamos o Controle de Acesso Baseado em Função (RBAC).

O RBAC fornece gerenciamento de acesso refinado para recursos do Azure, permitindo que você conceda aos usuários os direitos específicos de que eles precisam para trabalhar. O RBAC é considerado um serviço central e está incluído em todos os níveis de assinatura sem nenhum custo.

Usando o RBAC, você pode:

- Permitir que um usuário gerencie VMs em uma assinatura e outro usuário gerencie redes virtuais.

- Permitir que um grupo de DBAs (administradores de banco de dados) gerencie bancos de dados SQL em uma assinatura.

- Permitir que um usuário gerencie todos os recursos em um grupo de recursos, como VMs, sites e sub-redes virtuais.

- Permitir que um aplicativo acesse todos os recursos em um grupo de recursos.

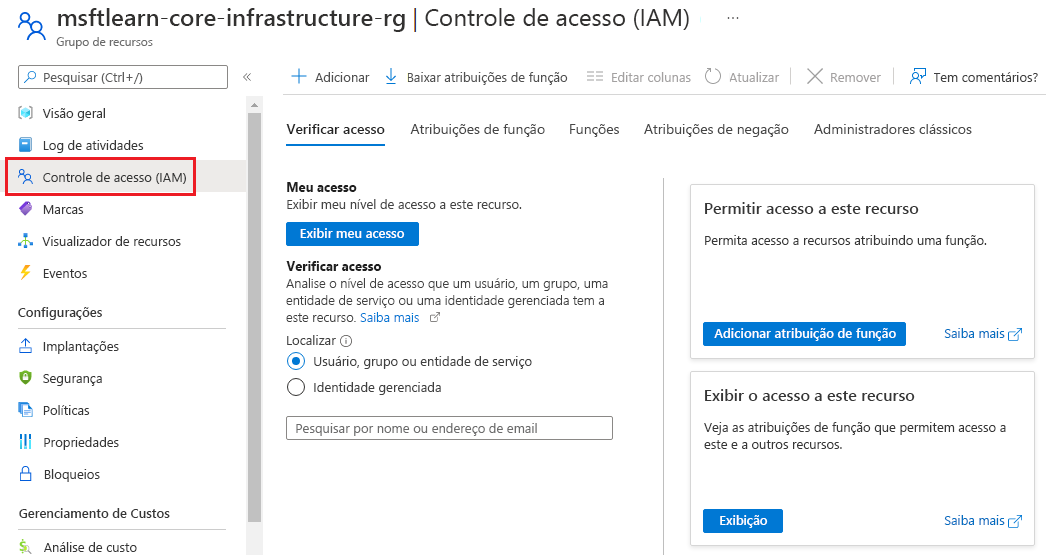

Para ver as permissões de acesso, use o painel Controle de Acesso (IAM) no portal do Azure. Nesse painel, você pode determinar quem tem acesso a uma área e à própria função atribuída. Usando esse mesmo painel, você também pode conceder ou remover o acesso.

Como o RBAC define o acesso

O RBAC usa um modelo de permissão para acesso. Quando você está atribuído a uma função, o RBAC permite que você execute ações específicas, como ler, gravar ou excluir. Portanto, se uma atribuição de função conceder a você permissões de leitura em um grupo de recursos e outra atribuição de função conceder a você permissões de gravação no mesmo grupo de recursos, você terá permissões de gravação e leitura nesse grupo de recursos.

Melhores práticas para RBAC

Aqui estão algumas melhores práticas que você deve usar durante a configuração de recursos:

- Separe as tarefas dentro de sua equipe e conceda somente a quantidade de acesso de que os usuários precisam para trabalhar. Em vez de conceder permissões irrestritas em sua assinatura do Azure ou recursos a todos, permita apenas ações específicas para um escopo específico.

- Ao planejar sua estratégia de controle de acesso, conceda aos usuários o menor nível de privilégio de que eles precisam para trabalhar.

- Use Bloqueios de Recurso para garantir que recursos críticos não sejam modificados nem excluídos (como você aprenderá na próxima unidade).