Como o Gerenciador de Firewall do Azure funciona

Nesta unidade, discutimos como o Gerenciador de Firewall funciona e quais tarefas você pode realizar com ele. Também examinamos como funcionam as regras de política de firewall. Conforme descrito anteriormente, uma política é o bloco de construção fundamental do Gerenciador de Firewall. Você cria políticas e as associa a instâncias do Firewall do Azure em hubs virtuais seguros ou redes virtuais de hub.

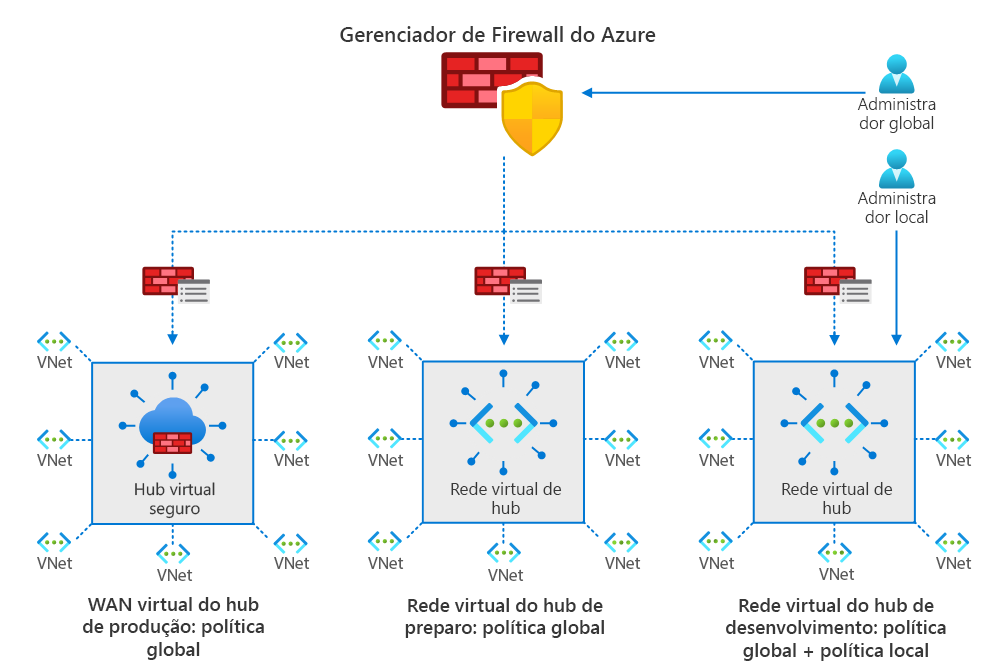

O diagrama a seguir ilustra uma configuração típica. Ele inclui um Administrador global que está criando e associando políticas no nível superior. Essas políticas são associadas a um hub virtual seguro e a duas redes virtuais de hub. Um administrador local também pode configurar e associar políticas a uma das redes virtuais hub.

As políticas do Firewall do Azure são compostas por regras e configurações que controlam o tráfego em recursos protegidos. Nesta unidade, você aprenderá a:

- Políticas, regras e configurações de inteligência contra ameaças do Firewall do Azure.

- Processamento de regras.

- Tarefas que você pode executar com o Gerenciador de Firewall.

O que são regras de política do Firewall do Azure?

A tabela a seguir descreve as coleções e configurações de regras de política do Firewall do Azure.

| Coleção ou configuração de regra | Descrição |

|---|---|

| Configurações de inteligência contra ameaças | Habilita a filtragem da política de Firewall do Azure com base na inteligência contra ameaças, alertando você sobre o tráfego potencialmente mal-intencionado. Elas também permitem que você negue o tráfego de e para endereços IP e domínios que são conhecidos como mal-intencionados. |

| Coleção de regras NAT | Permite configurar regras de DNAT (conversão de endereços de rede de destino) do Firewall do Azure. Essas regras convertem e filtram o tráfego da Internet de entrada para suas sub-redes do Azure. |

| Coleção de regras de rede | Gerencia o tráfego não HTTP/S que flui pelo firewall. |

| Coleção de regras de aplicativo | Gerencia o tráfego HTTP/S que flui pelo firewall. |

Primeiro, você precisa decidir quais regras são necessárias para gerenciar o tráfego. Em seguida, você usa o Gerenciador de Firewall para criar e configurar políticas do Firewall do Azure que contêm essas regras, como mostra o gráfico a seguir.

Como as regras são processadas

Na realidade, uma regra NAT é uma regra de roteamento que direciona o tráfego de endereços IP públicos para privados em seus recursos do Azure. Quando um firewall processa as regras definidas de uma política, as regras de aplicativo e de rede determinam se o tráfego é permitido. O seguinte processo descreve como essas regras são processadas em relação ao tráfego:

As regras de inteligência contra ameaças são processadas antes das regras de NAT, rede e aplicativo. Ao estabelecer essas regras, você pode configurar um de dois comportamentos:

- Alertar quando a regra for disparada (modo padrão).

- Alertar e negar quando a regra for disparada.

As regras de NAT são processadas em seguida e determinam a conectividade de entrada para recursos especificados em suas redes virtuais.

Observação

Se uma correspondência for encontrada, será adicionada uma regra de rede correspondente implícita para permitir o tráfego convertido.

- As regras de rede são aplicadas em seguida. Se uma regra de rede corresponder ao tráfego, ela será aplicada. Nenhuma outra regra é verificada.

- Se nenhuma regra de rede corresponder e o tráfego for HTTP/S, as regras de aplicativo serão aplicadas.

- Se nenhuma regra de aplicativo corresponder, o tráfego será comparado com a coleção de regras de infraestrutura.

- Se ainda não houver correspondência para o tráfego, ele será negado implicitamente.

Observação

As coleções de regras de infraestrutura definem FQDNs (nomes de domínio totalmente qualificados) que são permitidos por padrão. Esses FQDNs são específicos ao Azure.

Usar o Gerenciador de Firewall

Com o Gerenciador de Firewall, você pode:

- Definir regras para filtragem de tráfego entre várias instâncias do Firewall do Azure em hubs virtuais seguros e redes virtuais de hub.

- Associar uma política do Firewall do Azure a redes virtuais novas ou existentes. Essa associação impõe políticas de firewall consistentes entre várias redes virtuais de hub.

- Associar uma política do Firewall do Azure ou um Provedor de Segurança Parceiro a hubs virtuais novos ou existentes. Essa associação impõe políticas de segurança e roteamento consistentes entre vários hubs.

- Associe uma política do Firewall de Aplicativo Web a uma plataforma de entrega de aplicativos (Azure Front Door ou Gateway de Aplicativo do Azure).

- Associe suas redes virtuais a um plano de proteção contra DDoS.

No gráfico a seguir, um administrador está implantando um firewall com uma política de firewall para uma rede virtual existente.