Integrar com outras ferramentas da Microsoft

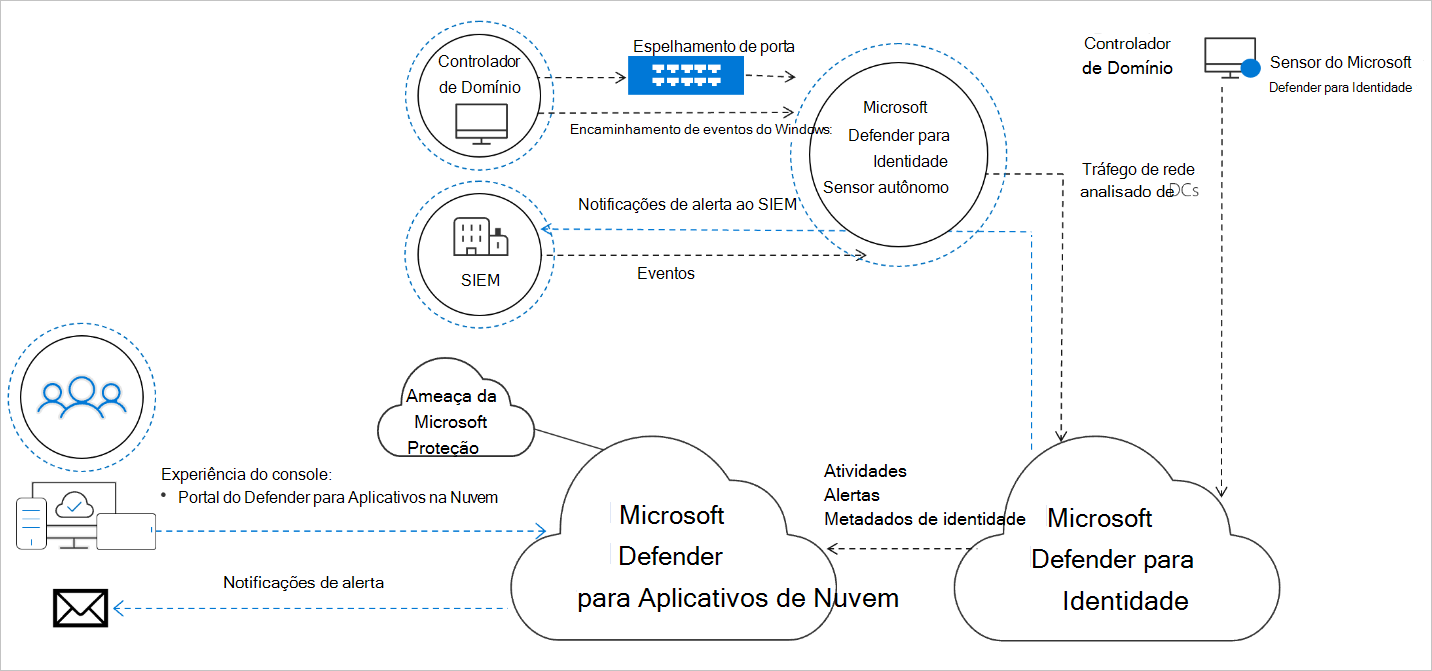

O serviço de nuvem do Microsoft Defender para Identidade é executado na infraestrutura do Azure e, atualmente, está implantado nos Estados Unidos, Europa e Ásia. O serviço de nuvem do Microsoft Defender para Identidade está conectado ao gráfico de segurança inteligente da Microsoft. Isto permite que o Microsoft Defender para Identidade se integre com o Microsoft Defender para Cloud Apps, como parte de uma estratégia de monitorização do Microsoft Defender XDR.

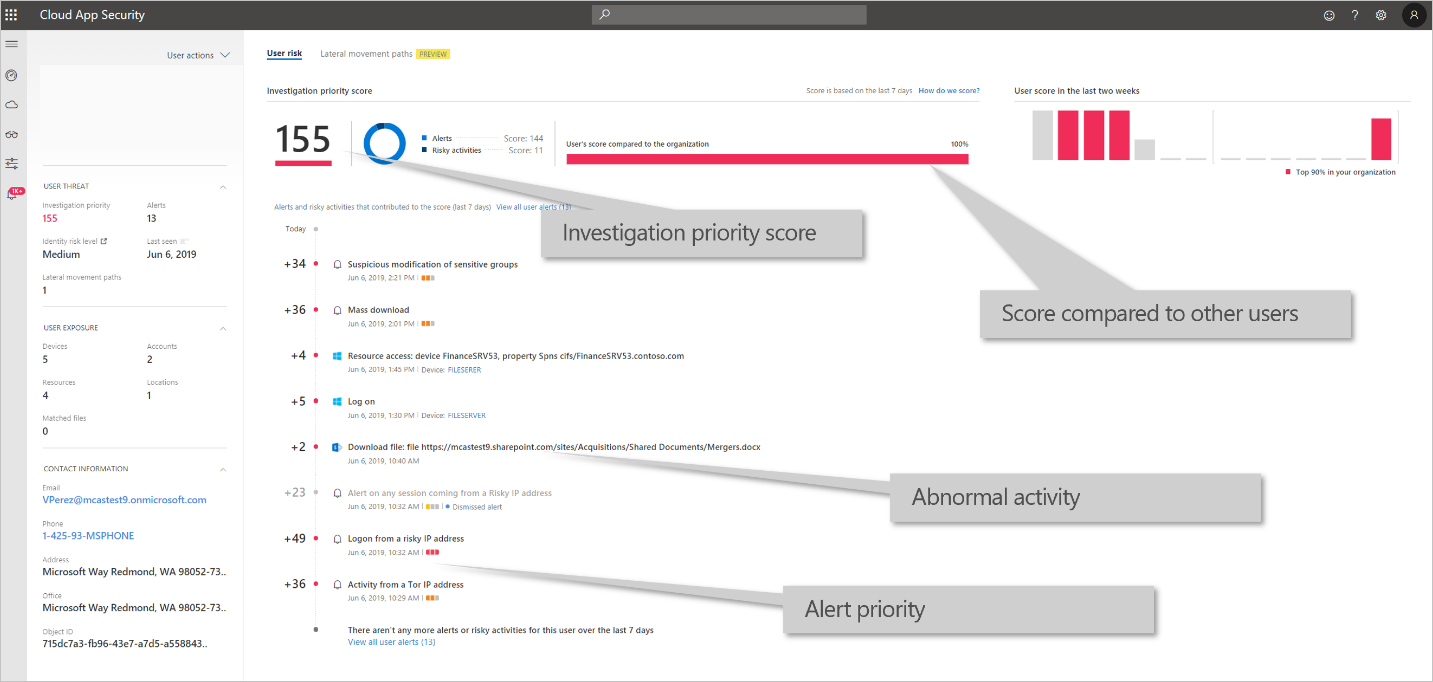

Depois de integrado ao Microsoft Defender for Cloud Apps, você poderá ver atividades locais para todos os usuários em sua organização. Você também receberá informações avançadas dos usuários que combinam alertas e atividades suspeitas na nuvem e em ambientes locais. Além disso, as políticas do Microsoft Defender para Identidade serão exibidas na página de políticas do Defender for Cloud Apps. A captura de tela a seguir mostra o relatório do Microsoft Defender para Identidade no Defender for Cloud Apps.

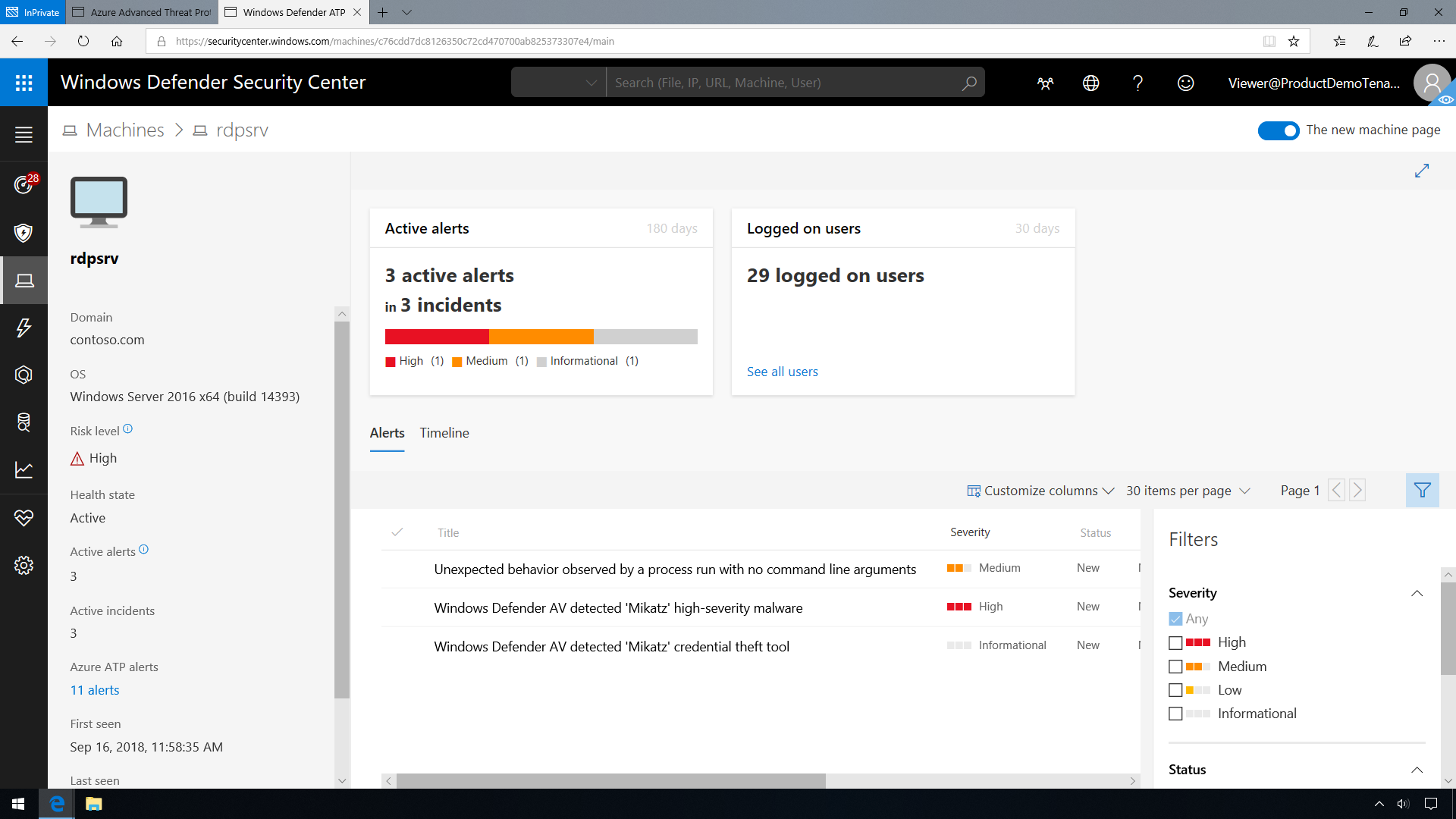

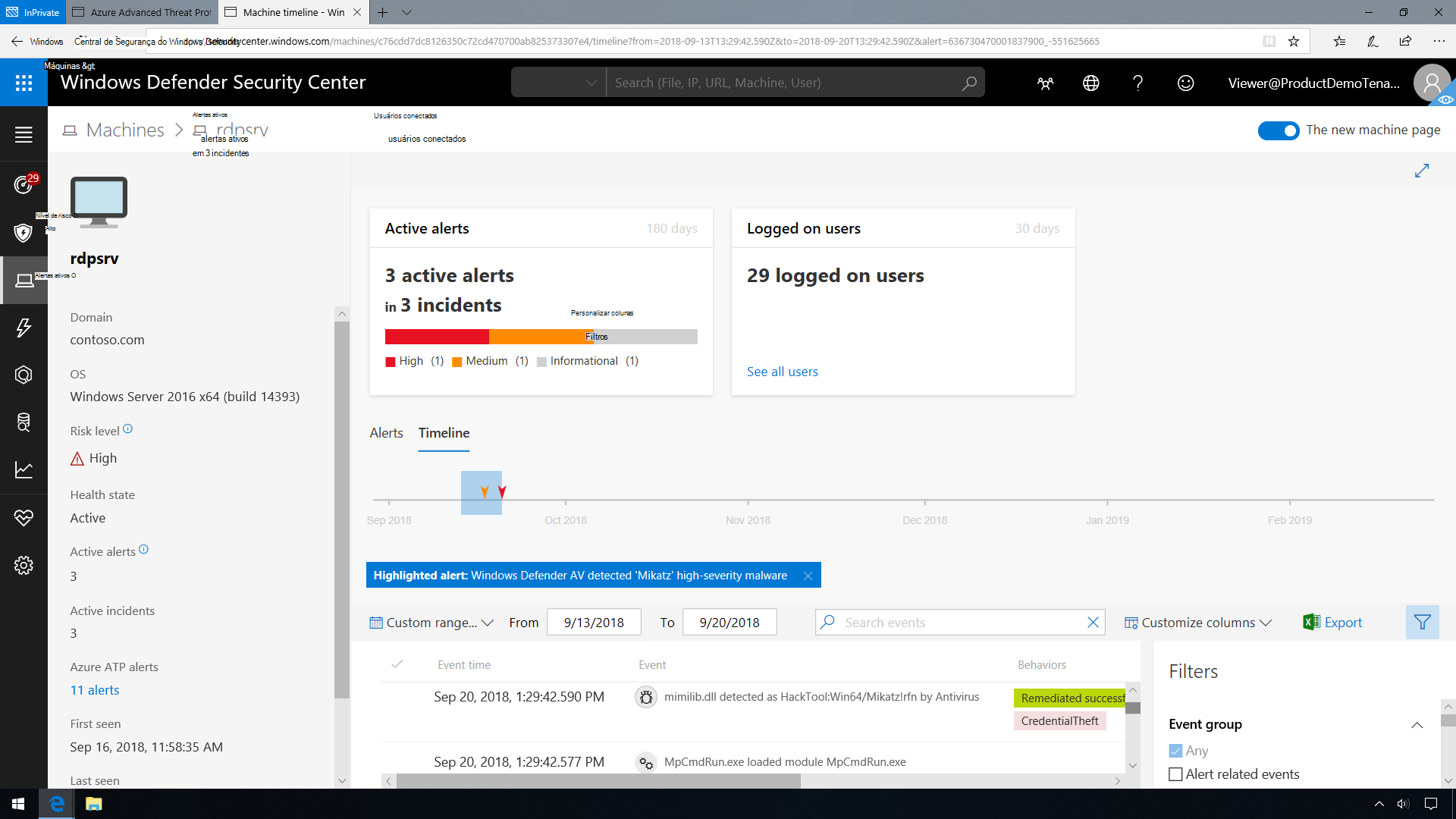

O Microsoft Defender para Identidade também permite integrar o Microsoft Defender para Identidade ao Microsoft Defender para Ponto de Extremidade para obter uma solução ainda mais completa de proteção contra ameaças. Enquanto o Microsoft Defender para Identidade monitora o tráfego em seus controladores de domínio, o Microsoft Defender para Ponto de Extremidade monitora seus pontos de extremidade, fornecendo juntos uma única interface com a qual você pode proteger seu ambiente. Quando o Microsoft Defender para Ponto de Extremidade e o Microsoft Defender para Identidade estão integrados, você pode clicar em um ponto de extremidade para exibir alertas do Microsoft Defender para Identidade no portal do Microsoft Defender para Ponto de Extremidade.

Ter esse nível de percepção dos processos de execução do sistema permite que um analista localize sequências de eventos que levam a um comprometimento da rede. Na captura de tela abaixo, há alertas de alta severidade que apontam para malwares sendo instalados no sistema.

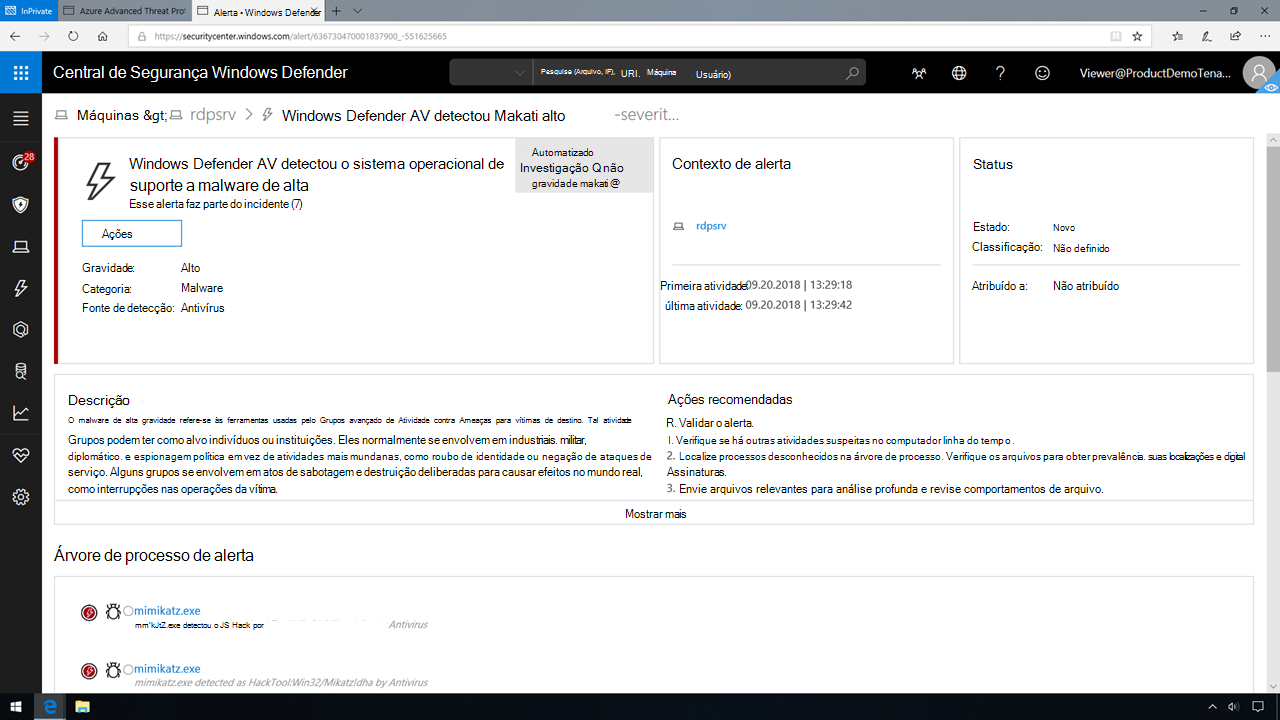

Ao clicar no alerta, verifica-se que um ataque de Pass-The-Hash (PtH) ocorreu usando a ferramenta Mimikatz. Sob ações de alerta, também podemos rever um cronograma de eventos que envolvem o roubo de credenciais.