Revisar contas ou dados comprometidos

Os alertas de segurança do Microsoft Defender para Identidade explicam atividades suspeitas detectadas pelos sensores do Microsoft Defender para Identidade em sua rede e os atores e computadores envolvidos em cada ameaça. As listas de evidências de alerta contêm links diretos para os usuários e computadores envolvidos, para ajudar a tornar suas investigações fáceis e diretas.

Os alertas de segurança do Microsoft Defender para Identidade são divididos nas seguintes categorias ou fases, como as fases vistas em uma cadeia típica de destruição de ataque cibernético:

- Reconhecimento dos alertas de fase

- Alertas da fase de credenciais comprometidas

- Alertas da fase de movimento lateral

- Alertas da fase de dominação do domínio

- Alertas da fase de filtragem

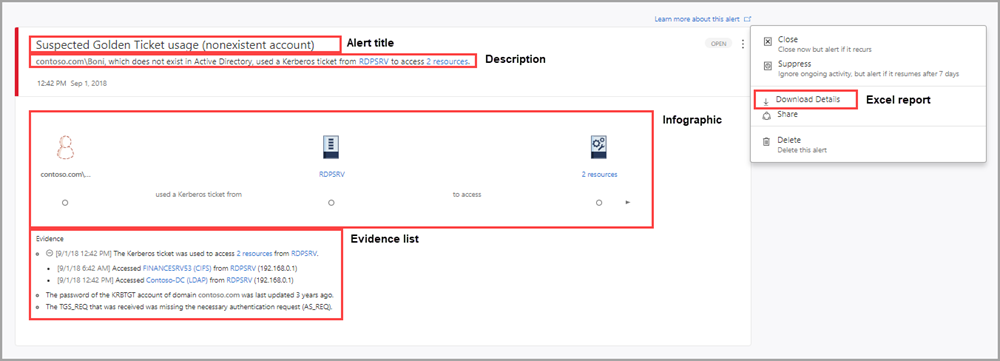

Cada alerta de segurança do Microsoft Defender para Identidade inclui:

- Título do alerta. Microsoft Defender para Identidade oficial para o nome do alerta.

- Descrição. Breve explicação do que aconteceu.

- Evidências. Informações adicionais relevantes e dados relacionados sobre o que aconteceu para ajudar no processo de investigação.

- Download do Excel. Relatório detalhado do download do Excel para análise

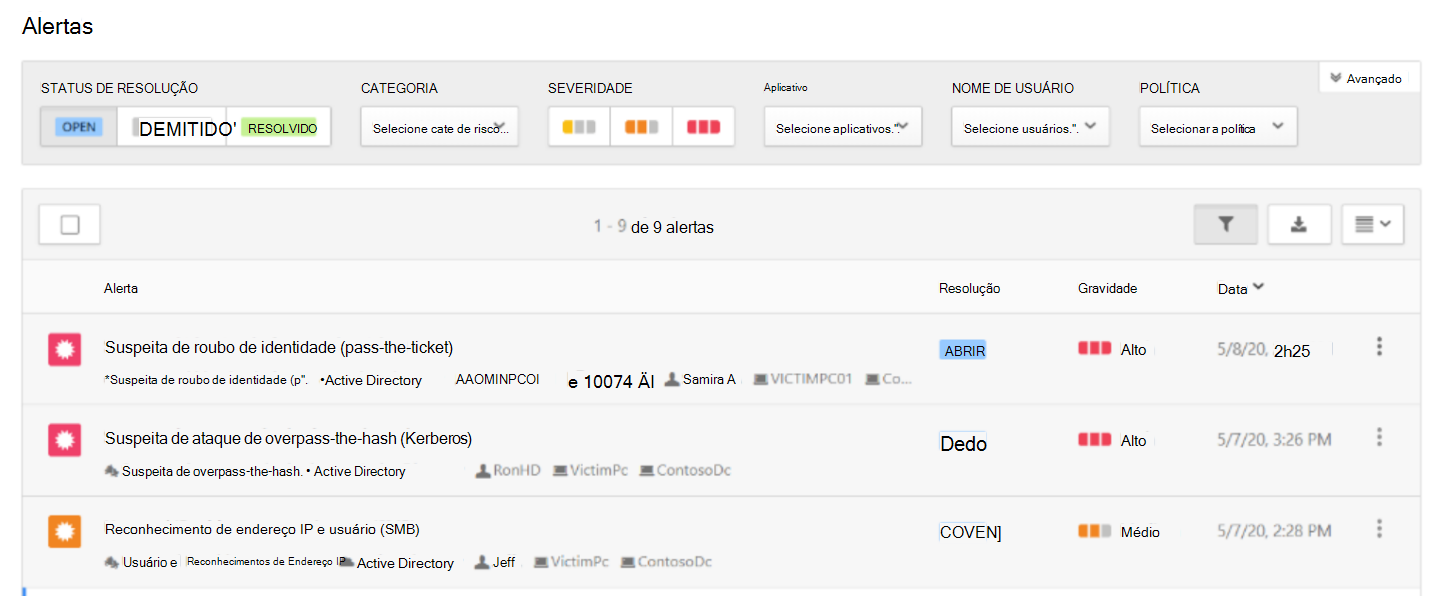

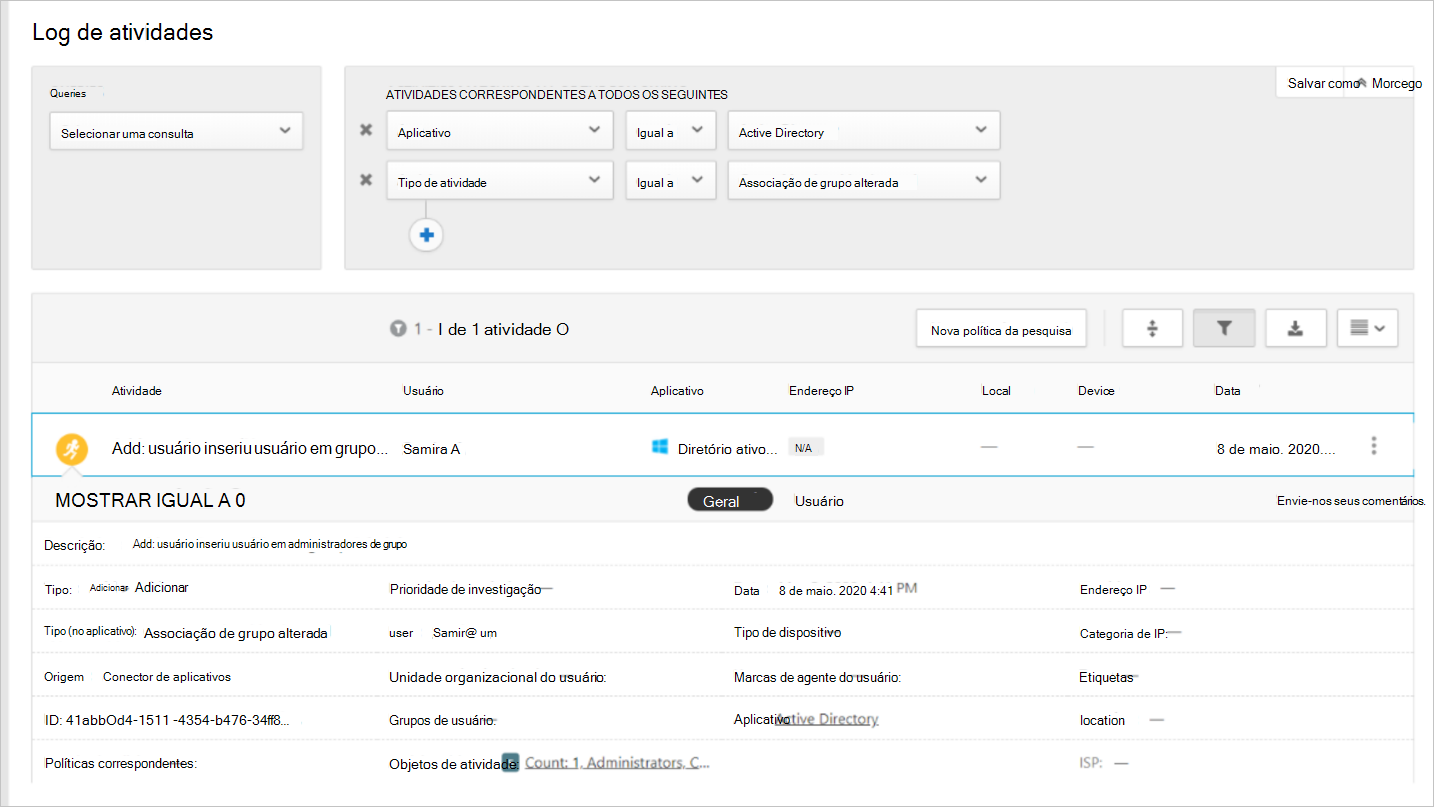

Os alertas também podem ser exibidos no Microsoft Defender para Aplicativos na Nuvem:

O cenário a seguir descreve uma investigação de um atacante que obtém acesso de administrador ao controle do domínio e compromete o domínio e a floresta do Active Directory.

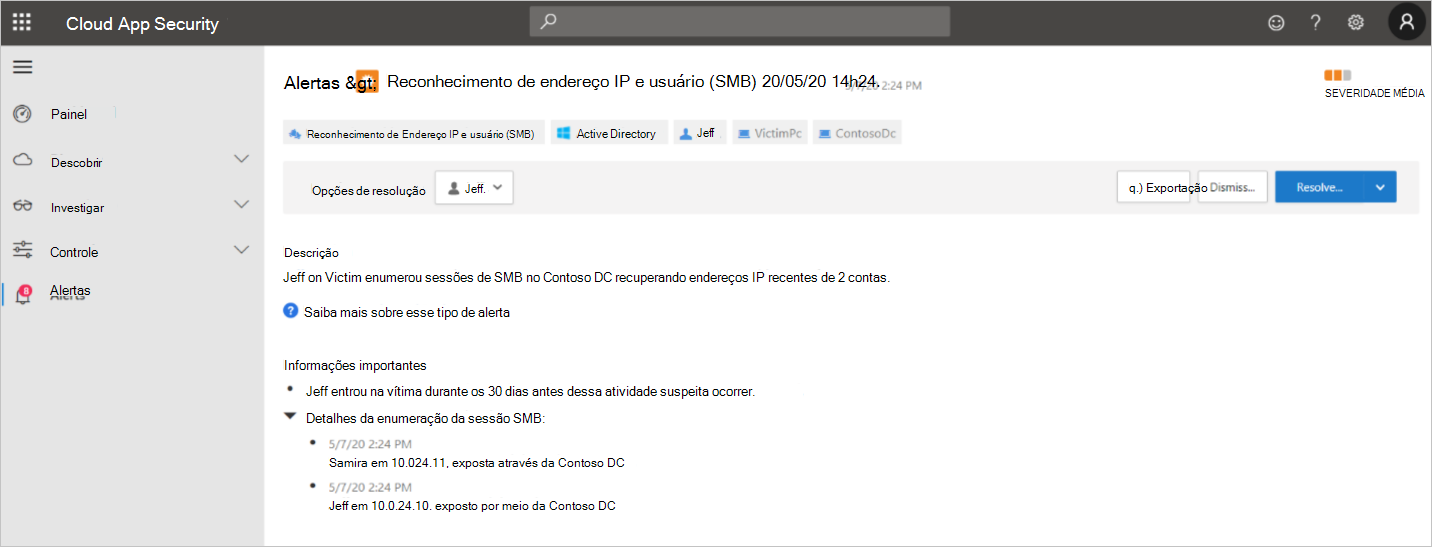

O primeiro alerta que notamos no portal do Defender para Aplicativos na Nuvem mostra Reconhecimento de usuário e endereço de IP (SMB). Ao clicar nesse alerta, vemos (em Descrição) que um usuário aprendeu os endereços IP de duas contas enumerando sessões SMB sobre o controle de domínio.

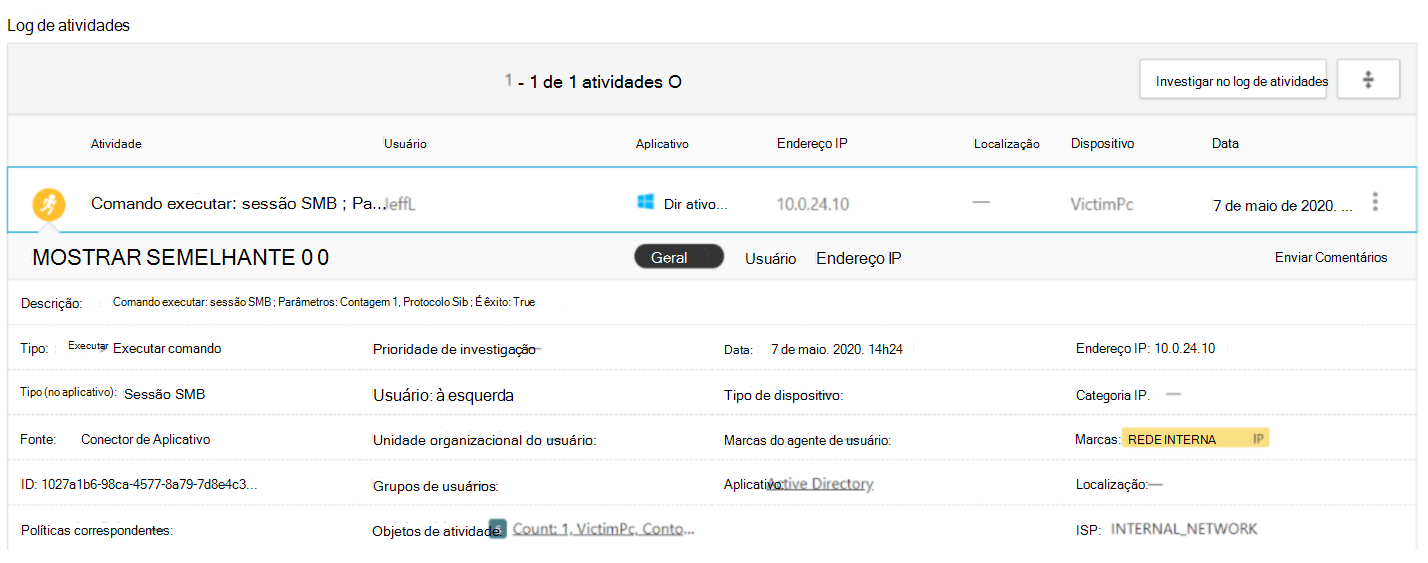

Dentro do alerta, também podemos encontrar o registro de atividades que exibe mais informações sobre o comando que foi executado.

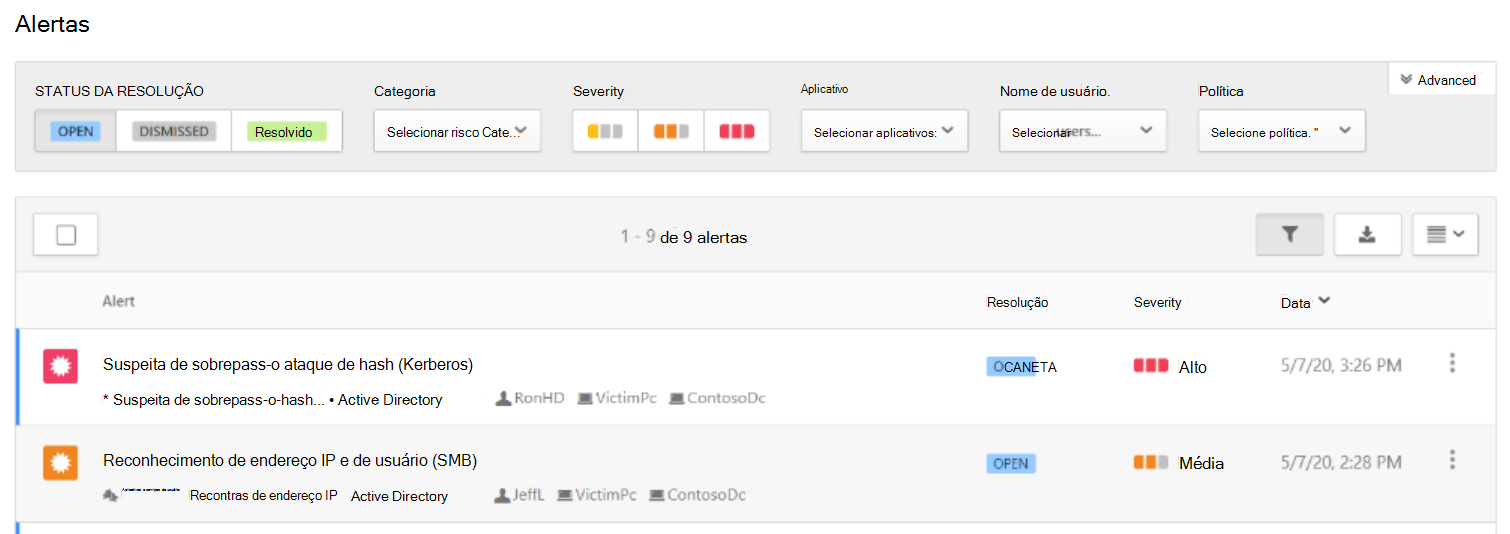

Na visão geral dos alertas, podemos ver um alerta mais recente apontando para um ataque de transposição.

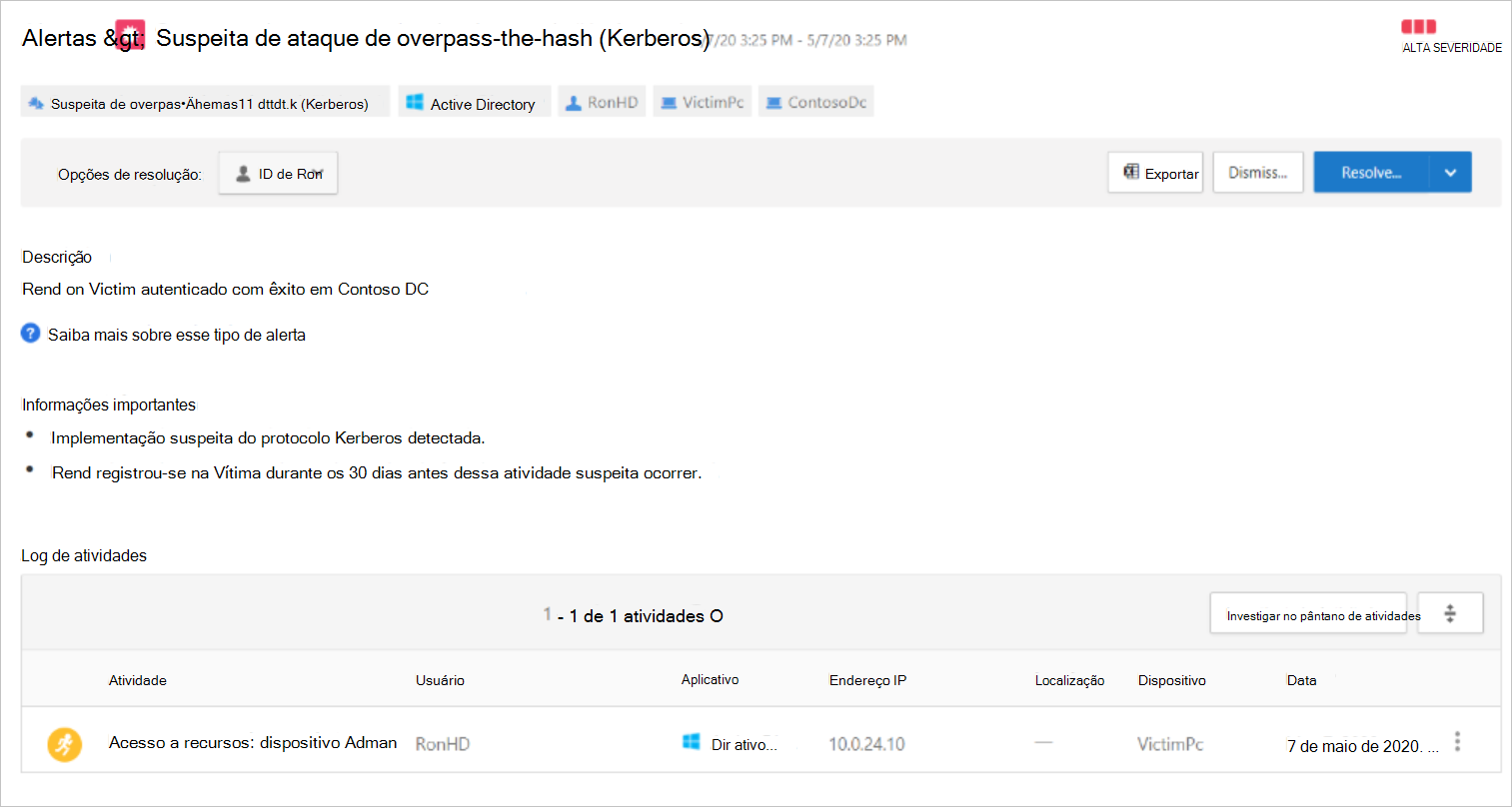

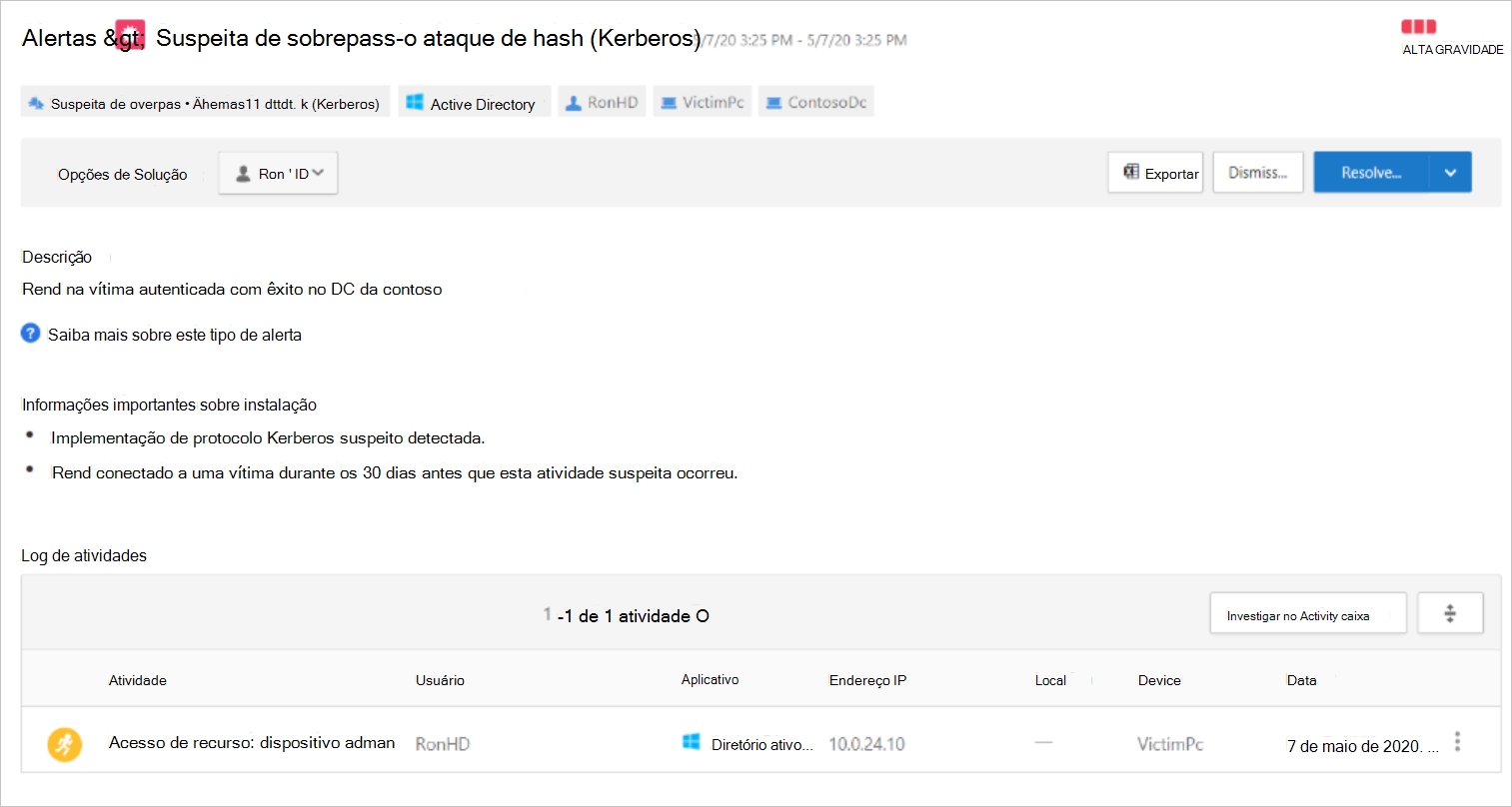

Abrindo o alerta suspeito de ataque de transposição (Kerberos), vemos evidências de que a conta do usuário fazia parte de um caminho de movimento lateral.

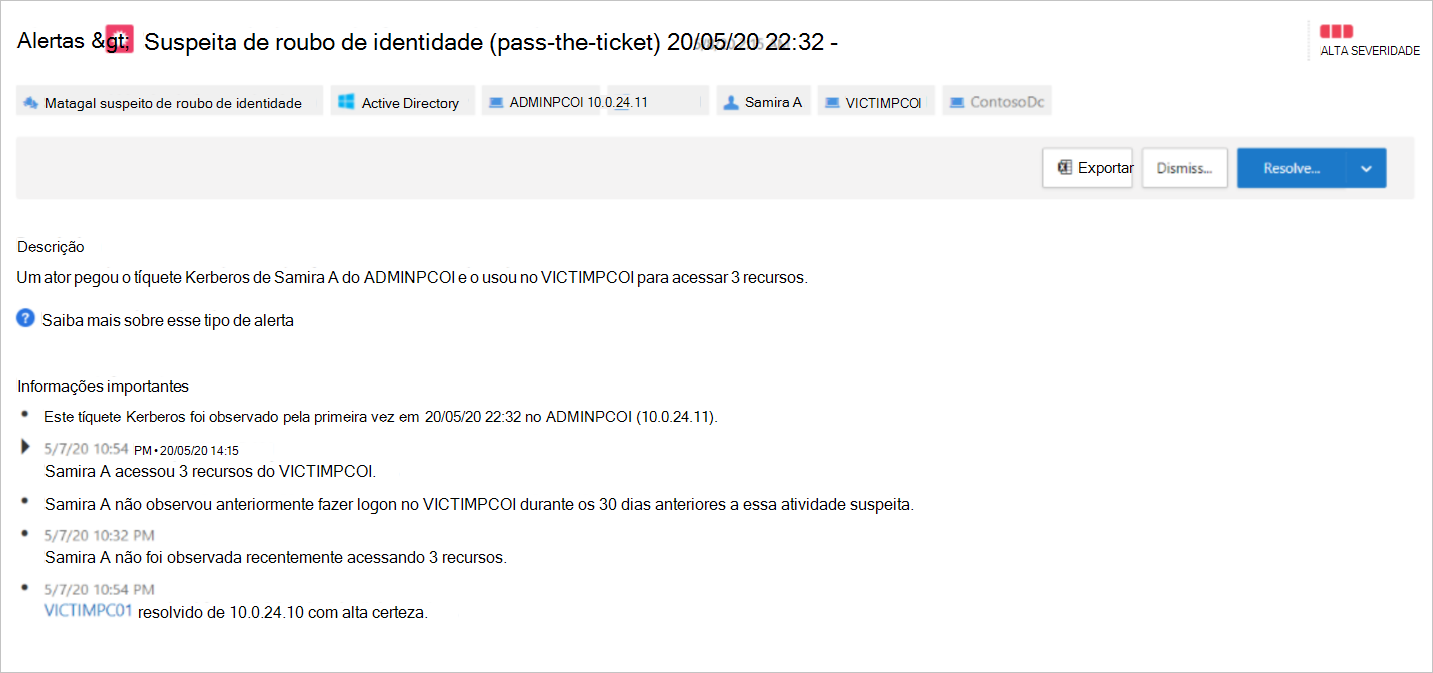

O próximo alerta exibe um Suspeito de roubo de identidade (transposição).

O Microsoft Defender para Identidade detectou o roubo de um tíquete de um administrador de domínio para o computador infiltrado. O portal do Defender para Aplicativos na Nuvem mostra exatamente quais recursos foram acessados usando os tíquetes roubados.

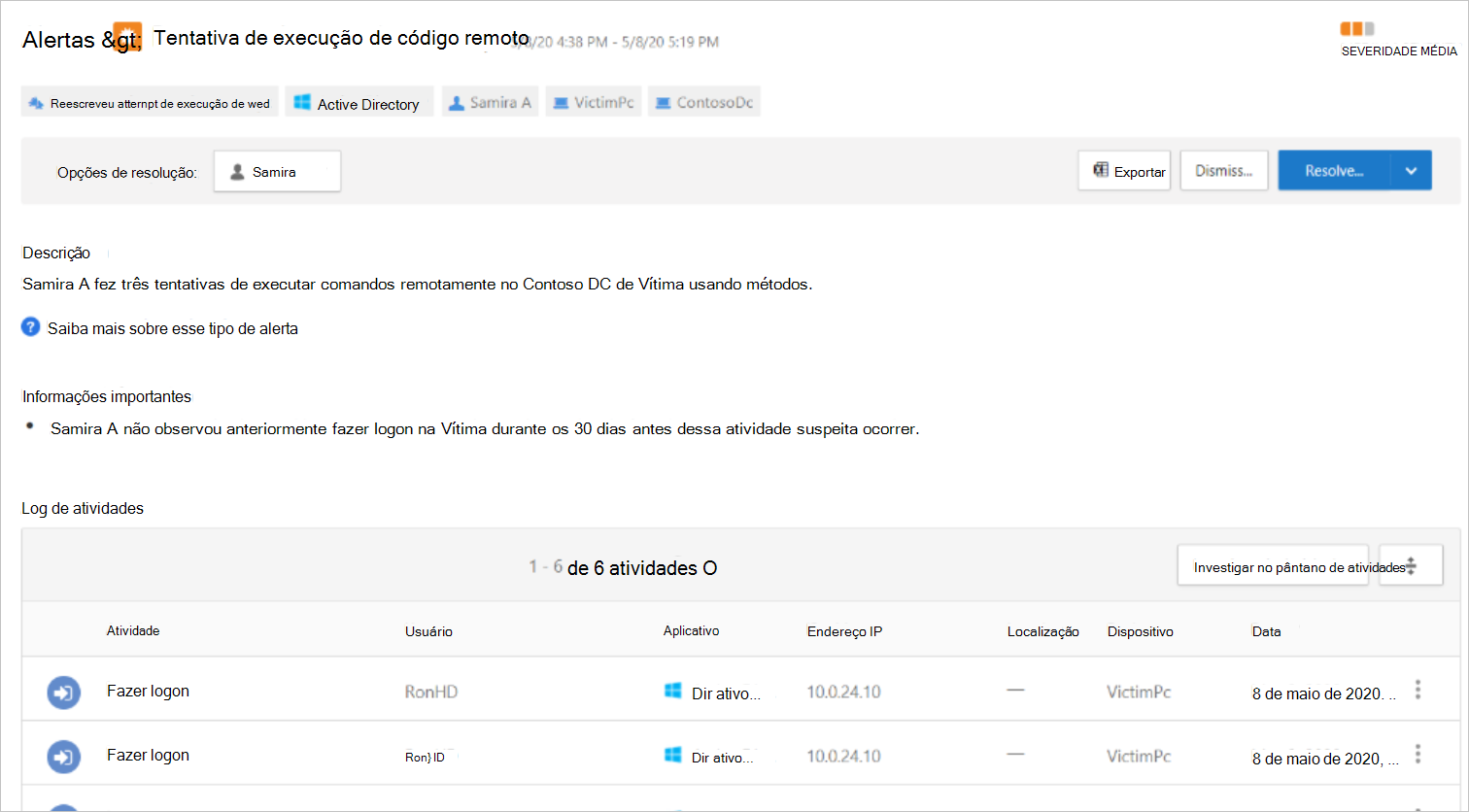

No alerta seguinte, vemos que as credenciais roubadas foram usadas para executar um comando remoto no controle do domínio.

Olhando no Diário de Atividades do alerta, percebemos que o comando consistia em criar um novo usuário dentro do grupo de Administradores.

De todos os alertas anteriores, suspeitamos que um agressor tenha:

- Infiltrado um computador.

- Usou o computador para determinar os endereços de IP dos computadores de outros usuários, um dos quais pertence a um administrador de domínio.

- Realizou um ataque de transposição roubando o hash NTLM de outro usuário que antes se autenticava no computador infiltrado para acessar recursos para os quais o usuário tenha permissão. (Nesse caso, direitos de administrador local dos endereços de IP expostos anteriormente)

- Usou as credenciais recentemente roubadas para obter acesso ao computador do administrador do domínio.

- Usou o acesso ao computador do administrador do domínio para roubar a identidade do administrador do domínio.

- Usou a identidade do administrador do domínio para acessar o controle do domínio e criou uma nova conta de usuário com permissões administrativas de domínio.

Com as permissões administrativas de domínio, o atacante comprometeu de forma efetiva o ambiente. Agora eles são livres para realizar quantos ataques quiserem, como um ataque Skeleton Key.