Gerenciar incidentes

O Microsoft Defender XDR fornece uma correlação de ameaças entre domínios e um portal de acordo com a finalidade para investigar ameaças. Os incidentes são baseados em alertas relacionados criados quando um evento ou atividade mal-intencionada é visto em sua rede. Os alertas individuais fornecem pistas valiosas sobre um ataque em andamento. No entanto, os ataques normalmente empregam vários vetores e técnicas para realizar uma invasão. Juntar as pistas pode ser desafiador e levar tempo.

Este vídeo rápido fornece uma visão geral dos incidentes no Microsoft Defender XDR.

Um incidente é uma coleção de alertas correlacionados que compõem a história de um ataque. O Microsoft Defender XDR agrega automaticamente eventos mal-intencionados e suspeitos encontrados em entidades de dispositivo, usuário e caixa de correio diferentes na rede. O agrupamento de alertas relacionados como um incidente dá aos defensores de segurança uma visão abrangente de um ataque.

Por exemplo, os defensores de segurança podem ver onde o ataque foi iniciado, quais táticas foram usadas e até que ponto o ataque avançou na rede. Os defensores de segurança também podem ver o escopo do ataque. Como quantos dispositivos, usuários e caixas de correio foram afetados, o grau de severidade do impacto e outros detalhes sobre as entidades afetadas.

Se habilitado, o Microsoft Defender XDR poderá investigar e resolver automaticamente os alertas individuais por meio da automação e da inteligência artificial. Os defensores de segurança também podem executar mais etapas de correção para resolver o ataque diretamente no modo de exibição de incidentes.

Os incidentes dos últimos 30 dias são mostrados na fila de incidentes. Daqui, os defensores de segurança podem ver quais incidentes devem ser priorizados com base no nível de risco e em outros fatores.

Os defensores de segurança também podem renomear incidentes, atribuí-los a analistas individuais, classificar e adicionar marcas a incidentes para uma experiência de gerenciamento de incidentes melhor e mais personalizada.

Priorizar incidentes

O Microsoft Defender XDR aplica análise de correlação e agrega todos os alertas e investigações relacionados de diferentes produtos em um incidente. O Microsoft Defender XDR também dispara alertas únicos sobre atividades que só podem ser identificadas como mal-intencionadas considerando a visibilidade de ponta a ponta que o Microsoft Defender XDR tem em todo o acervo e conjunto de produtos. Essa exibição mostra ao analista de operações de segurança o panorama mais amplo da história do ataque, o que ajuda a compreender melhor e a lidar com ameaças complexas em toda a organização.

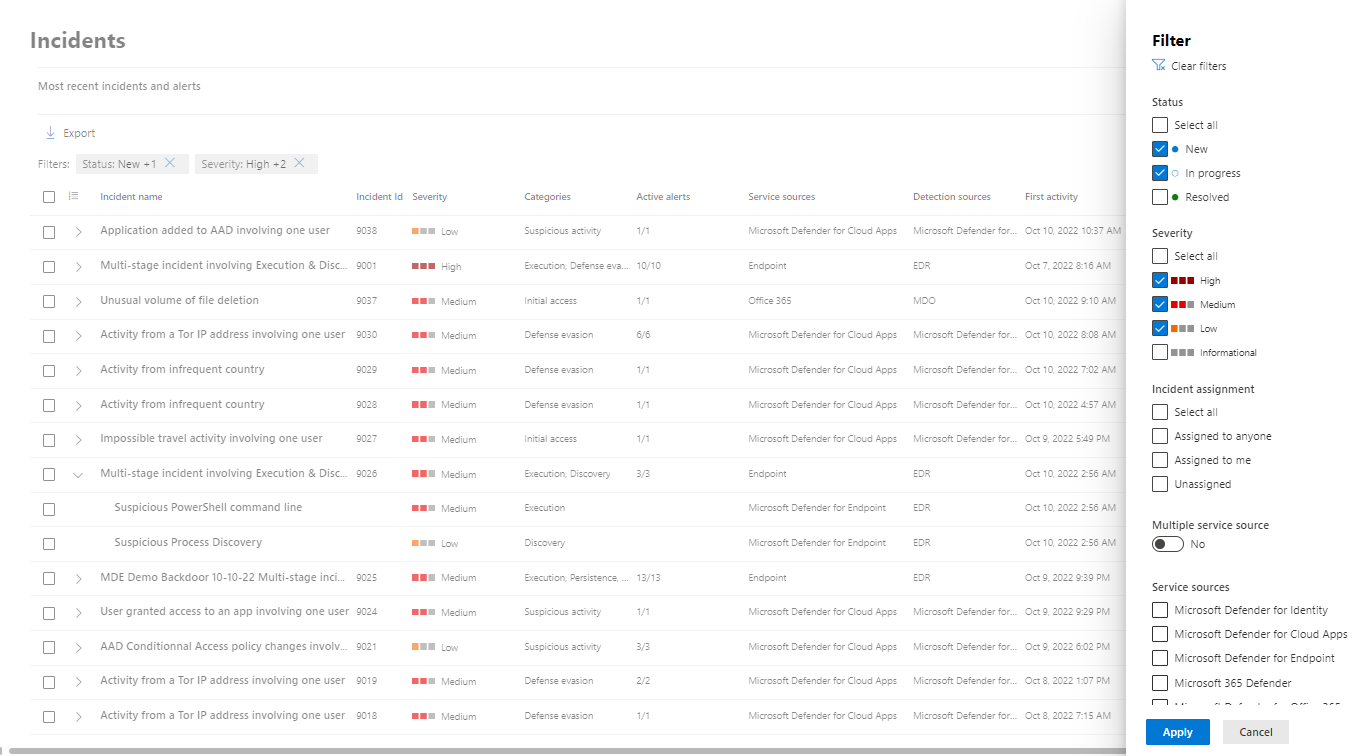

A fila Incidentes mostra uma coleção de incidentes sinalizados de vários dispositivos, usuários e caixas de correio. Ela ajuda a classificar incidentes para ajudar a priorizar e criar uma decisão de resposta segurança cibernética fundamentada.

Por padrão, a fila no portal do Microsoft Defender exibe incidentes vistos nos últimos 30 dias. O incidente mais recente aparece no início da lista para que você possa vê-lo primeiro.

A fila de incidentes expõe colunas personalizáveis que mostram diferentes características do incidente ou das entidades contidas. Essa camada mais profunda de informações ajuda na tomada de uma decisão informada sobre a priorização de incidentes a serem tratados.

Para obter mais clareza rapidamente, a nomenclatura automática de incidentes gera nomes de incidentes com base em atributos de alerta, como o número de pontos de extremidade afetados, usuários afetados, fontes de detecção ou categorias. A nomeação automática permite que você compreenda rapidamente o escopo do incidente.

Filtros disponíveis

Status

Você pode optar por limitar a lista de incidentes mostrados com base em seu status para ver quais deles estão ativos ou foram resolvidos.

Gravidade

A gravidade de um incidente é um indício do impacto que ela pode ter sobre seus ativos. Quanto maior a gravidade, maior o impacto e, geralmente, requer a atenção mais imediata.

Atribuição de incidentes

É possível optar por mostrar alertas que são atribuídos a você ou os alertas tratados pela automação.

Várias fontes de serviço

Selecione Não (padrão) ou sim para habilitar.

Fontes de serviço

Filtre para ver apenas os incidentes que contêm alertas de fontes diferentes. As origens incluem: Microsoft Defender para Ponto de Extremidade, Microsoft Cloud App Security, Microsoft Defender para Identidade, Microsoft Defender para Office 365.

Marcas

Filtre em marcas atribuídas. Todas as Marcas atribuídas serão exibidas quando você selecionar o campo Digitar nome da marca.

Várias categorias

Você pode optar por ver apenas os incidentes que foram mapeados para várias categorias e podem, portanto, causar mais danos.

Categorias

Escolha categorias para se concentrar em táticas, técnicas ou componentes de ataque específicos encontrados.

Entidades

Filtre no nome da entidade ou na ID.

Confidencialidade dos dados

Alguns ataques se concentram em alvos definidos para exfiltrar dados confidenciais ou valiosos. Quando você aplica um filtro para ver se há dados confidenciais envolvidos no incidente, pode determinar rapidamente se as informações confidenciais foram comprometidas. E, se um comprometimento for encontrado, você poderá priorizar uma resposta a esses incidentes. Essa capacidade de filtragem só será aplicável se Proteção de Informações do Microsoft Purview estiver ativada.

Grupo de dispositivos

Filtre por grupos de dispositivos definidos.

Plataforma do SO

Limite o modo de exibição de fila de incidentes de acordo com o sistema operacional.

Classificação

Filtre incidentes com base nas classificações de conjunto dos alertas relacionados. Os valores incluem alertas verdadeiros, falsos alertas ou não definidos.

Estado de Investigação Automatizada

Filtre incidentes pelo status da investigação automatizada.

Ameaça associada

Selecionar o campo Digitar ameaça associada permitirá que você insira informações sobre ameaças e traga critérios de pesquisa anteriores.

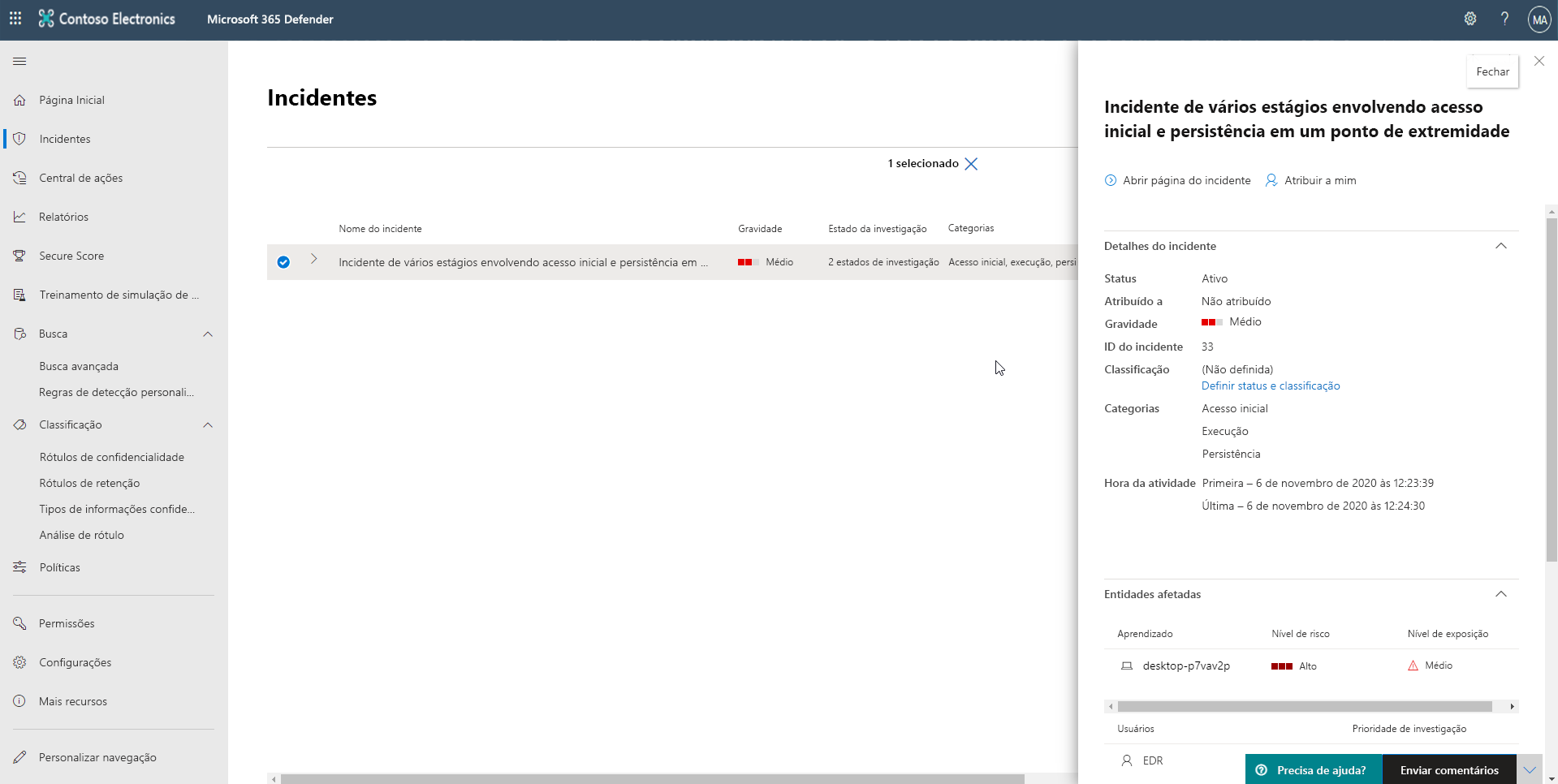

Pré-visualizar os incidentes

As páginas do portal fornecem informações de visualização para a maioria dos dados relacionados à lista.

Nesta captura de tela, as três áreas realçadas são o círculo, o símbolo de maior que e o link real.

Circle

A seleção do círculo abrirá uma janela de detalhes no lado direito da página com uma visualização do item de linha com uma opção para abrir a página inteira de informações.

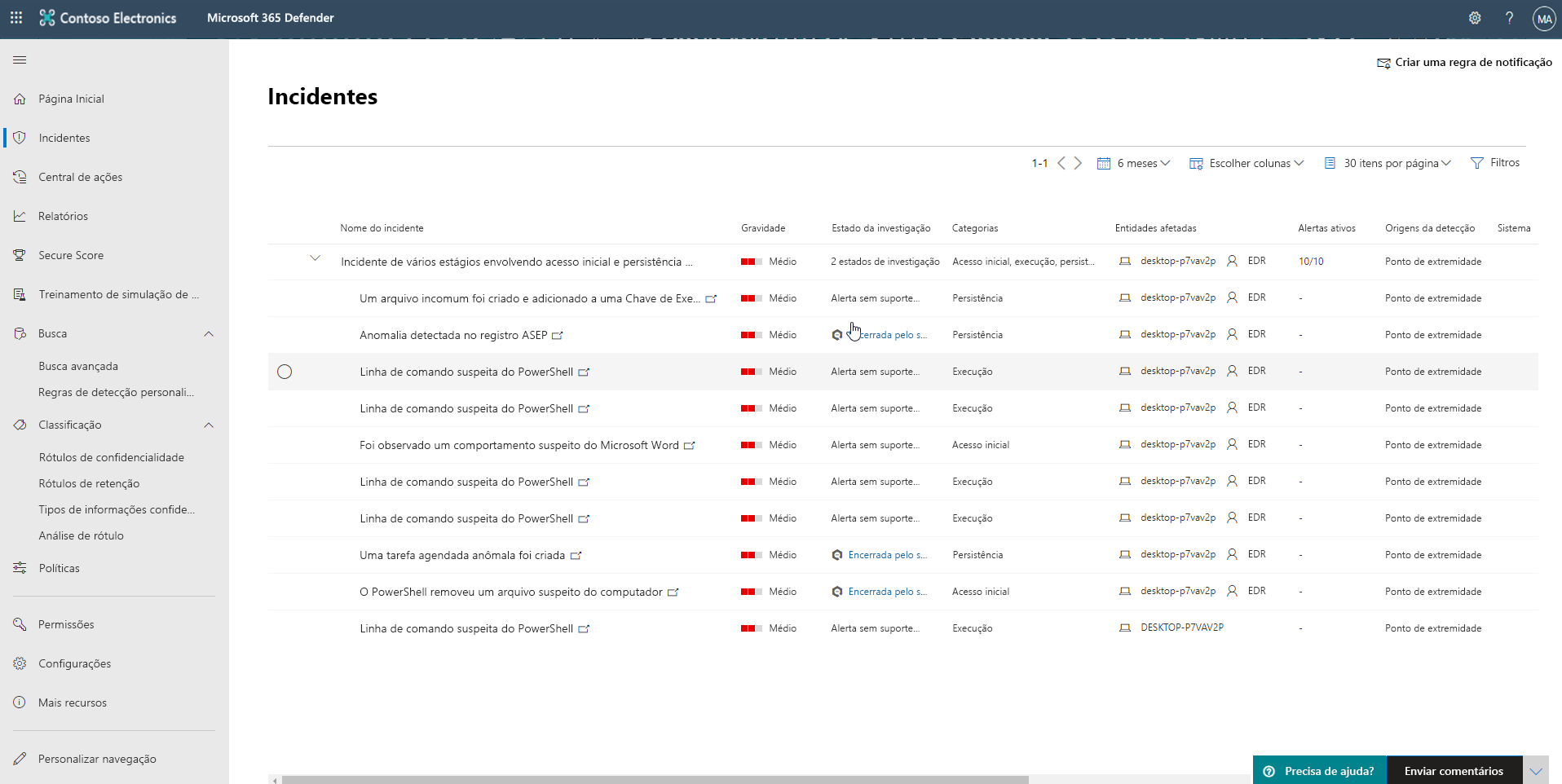

Símbolo de Maior que

Se houver registros relacionados que possam ser exibidos, a escolha do sinal de Maior que exibirá os registros abaixo do registro atual.

Link

O link levará você até a página completa do item de linha.

Gerenciar incidentes

O gerenciamento de incidentes é essencial para garantir que as ameaças sejam contidas e resolvidas. No Microsoft Defender XDR, você tem acesso ao gerenciamento de incidentes em dispositivos, usuários e caixas de correio. Para gerenciar incidentes, selecione um incidente na fila Incidentes.

Você pode editar o nome de um incidente, resolvê-lo e definir sua classificação e determinação. Você também pode atribuir o incidente a você mesmo e adicionar marcações e comentários a ele.

Quando você quiser mover alertas de um incidente para outro durante uma investigação, também poderá fazer isso a partir da guia Alertas. Usar a guia Alertas permite que você crie um incidente maior ou menor que inclui todos os alertas relevantes.

Editar nome do incidente

Os incidentes são atribuídos automaticamente a um nome com base em atributos de alerta, como o número de pontos de extremidade afetados, de usuários afetados, de fontes de detecção ou de categorias. A nomeação com base em atributos de alerta permite que você entenda rapidamente o escopo do incidente. Você pode modificar o nome do incidente para se adequar melhor à sua convenção de nomenclatura preferida.

Atribuir incidentes

Se um incidente ainda não tiver sido atribuído, você poderá selecionar Atribuir a mim para atribuí-lo a si mesmo. Isso pressupõe a propriedade não apenas do incidente, mas também de todos os alertas associados a ele.

Definir status e classificação

Status do incidente

Você pode categorizar incidentes (como Ativos ou Resolvidos) alterando o status deles conforme o progresso da investigação. Essa capacidade de atualizar status ajuda você a organizar e gerenciar o modo como sua equipe pode responder a incidentes.

Por exemplo, o analista do SOC pode examinar os incidentes Ativos urgentes do dia e decidir atribuí-los a eles mesmos para investigação.

O analista do SOC pode optar por definir o incidente como Resolvido caso ele já tenha sido corrigido. A resolução de um incidente fechará automaticamente todos os alertas abertos que fazem parte do incidente.

Classificação e determinação

Você pode optar por não definir uma classificação ou por especificar se um incidente é um alerta verdadeiro ou falso. Fazer isso ajuda a equipe a observar padrões e aprender com eles.

Adicionar comentários

Você pode adicionar comentários e exibir eventos históricos sobre um incidente para ver as alterações anteriores feitas nele.

Sempre que uma alteração ou um comentário é feito sobre um alerta, ele é gravado na seção Comentários e histórico.

Comentários adicionados instantaneamente aparecem no painel.

Adicionar marcas de incidente

Você pode adicionar marcas personalizadas a um incidente, por exemplo, para sinalizar um grupo de incidentes com características comuns. Mais tarde, você poderá filtrar a fila de incidentes para ver todos os incidentes que contém uma marca específica.