Investigar e corrigir riscos detectados pela Proteção de Identidades do Microsoft Entra

As investigações ajudam você a entender como pode aprimorar sua postura de segurança de identidade. Elas permitem responder melhor a riscos e evitar riscos futuros.

Na sua empresa de varejo, você configurou políticas de Proteção de Identidades do Microsoft Entra e os riscos estão sendo detectados. Seu gerente solicitou a você que investigue e corrija todos os riscos detectados e compartilhe um relatório com o gerente de projetos. A equipe vai usá-las para entender melhor os riscos baseados em identidade da empresa.

Nesta unidade, você aprende a investigar os riscos usando relatórios. Você também verá como corrigir diferentes tipos de riscos e lidar com contas de usuário que possam estar bloqueadas.

Investigar os riscos

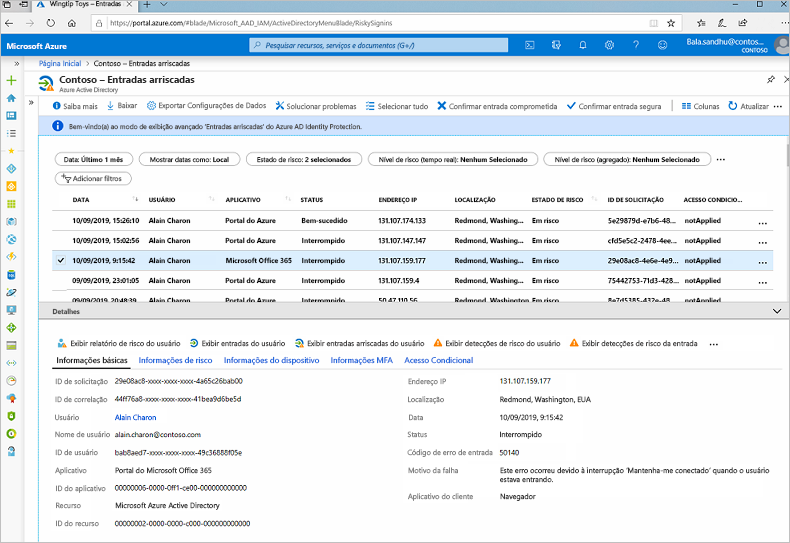

O Identity Protection fornece relatórios que você pode usar para investigar os riscos baseados em identidade detectados para os usuários da sua organização. Esses relatórios são fornecidos em diferentes tipos. Cada tipo de relatório fornece as informações de administrador sobre determinados riscos. Em seguida, o administrador pode executar ações específicas para resolver esses riscos.

| Relatório | Informações incluídas | Ações que o administrador pode executar | Período coberto |

|---|---|---|---|

| Entradas suspeitas | Detalhes da localização, detalhes do dispositivo, entradas confirmadas como seguras ou com riscos ignorados ou corrigidos. | Confirmar se as entradas são seguras ou confirmar se estão comprometidas. | Últimos 30 dias |

| Usuários suspeitos | Listas de usuários em risco e usuários com riscos ignorados ou corrigidos. Histórico de entradas suspeitas do usuário. | Redefinir as senhas de um usuário, ignorar o risco do usuário, bloquear entradas de usuário e confirmar as contas de usuário como comprometidas. | Não se aplica |

Você pode usar esses relatórios para investigar os riscos detectados pelo Identity Protection. Os relatórios ajudam você a entender como se prevenir melhor contra os riscos e aprimorar sua postura de segurança em relação às identidades.

Você também pode acessar relatórios do tipo de detecção de risco, que combinam informações sobre detecções de entrada e de usuário suspeito. Use esses relatórios para ver como os diferentes tipos de riscos estão relacionados e tome uma medida apropriada.

Veja e baixe todos os relatórios no portal do Azure.

Corrigir os riscos

Quando a investigação for concluída, o ideal será corrigir os riscos, se você ainda não estiver usando políticas de risco para lidar automaticamente com eles. Sempre resolva os riscos detectados rapidamente.

Há diferentes maneiras de corrigir os riscos. Os métodos usados dependem das necessidades da sua organização.

| Método de correção | Descrição |

|---|---|

| Correção automática | Se você configurar políticas de risco, poderá permitir que os usuários executem a correção automática. Quando o Identity Protection detecta um risco, os usuários redefinem a senha ou passam pela autenticação multifator para serem desbloqueados. Após a correção automática, esses riscos detectados serão considerados fechados. Nas políticas de risco, quanto menor o nível de risco aceitável que dispara a política, mais usuários serão afetados. Em geral, recomendamos que você defina o limite para as políticas de risco do usuário como alto e defina as políticas de risco de conexão como médio e superior. |

| Redefinir as senhas manualmente | Para algumas organizações, a redefinição de senha automatizada pode não ser uma opção. Nesse caso, o administrador pode impor manualmente as redefinições de senha. Por exemplo, o administrador pode gerar uma senha temporária e fornecer recomendações ao usuário. O usuário poderá, então, alterar a senha. |

| Ignorar as detecções de risco do usuário | Às vezes, a redefinição de senha não é possível. Por exemplo, talvez a conta do usuário afetado tenha sido excluída. Nesse caso, você pode ignorar as detecções de risco para esse usuário. Se você optar por ignorar as detecções de riscos do usuário, todas as detecções de risco associadas ao usuário serão fechadas. |

| Fechar detecções individuais | Todos os riscos detectados contribuem para uma pontuação de risco geral de um usuário. Essa pontuação de risco representa a probabilidade de que uma conta de usuário seja comprometida. O administrador também pode optar por fechar as detecções de risco individuais e reduzir o risco geral da conta de um usuário. Por exemplo, o administrador pode determinar por meio de um usuário que uma detecção de risco específica não é mais necessária e ignorá-la. O risco geral de uma conta de usuário ter sido comprometida é menor. |

Desbloquear usuários

Quando políticas de risco bloqueiam uma conta de usuário ou um administrador bloqueia uma conta manualmente após uma investigação. A forma como essas contas de usuário são desbloqueadas depende do tipo de risco que causou o bloqueio:

Contas bloqueadas devido ao risco de entrada

Uma conta bloqueada devido ao risco de entrada pode ser desbloqueada pela exclusão do usuário da política. A conta poderá ser desbloqueada se o administrador solicitar que o usuário entre em uma localização ou um dispositivo conhecido. Às vezes, as entradas são bloqueadas em localizações ou dispositivos desconhecidos. Pode haver um alerta de comportamento suspeito com base no que é conhecido sobre os padrões de entrada da conta do usuário. A política também poderá ser desabilitada se o administrador encontrar problemas nela.

Contas bloqueadas devido ao risco do usuário

Uma conta poderá ser bloqueada se o usuário tiver sido sinalizado devido a um possível comportamento suspeito. O administrador poderá redefinir a senha para que o usuário desbloqueie a conta. Para remover o bloqueio, o administrador pode ignorar a atividade identificada como suspeita ou excluir o usuário da política. Se a política estiver causando problemas para muitos usuários, o administrador poderá desabilitar a política por completo.