Objetos de segurança

Este artigo de referência descreve as entidades de segurança para contas e grupos de segurança do Windows, além das tecnologias de segurança relacionadas a entidades de segurança.

O que são entidades de segurança?

Uma entidade de segurança é qualquer entidade que pode ser autenticada pelo sistema operacional, como uma conta de usuário, uma conta de computador ou um thread ou processo executado no contexto de segurança de uma conta de usuário ou computador ou os grupos de segurança dessas contas. As entidades de segurança têm sido uma base para controlar o acesso a recursos protegíveis nos computadores Windows. Cada entidade de segurança é representada no sistema operacional por um SID (identificador de segurança) exclusivo.

Observação

Esse conteúdo pertence somente às versões do Windows na lista "Aplica-se a" no início do artigo.

Como funcionam as entidades de segurança

As entidades de segurança criadas em um domínio do Active Directory são objetos do Active Directory, que podem ser usados para gerenciar o acesso aos recursos de domínio. Cada entidade de segurança recebe um identificador exclusivo, que ela retém durante todo o tempo de vida. As contas de usuário e os grupos de segurança locais são criados em um computador local e podem ser usados para gerenciar o acesso aos recursos nesse computador. As contas de usuário e os grupos de segurança locais são gerenciados pelo SAM (Gerenciador de Contas de Segurança) no computador local.

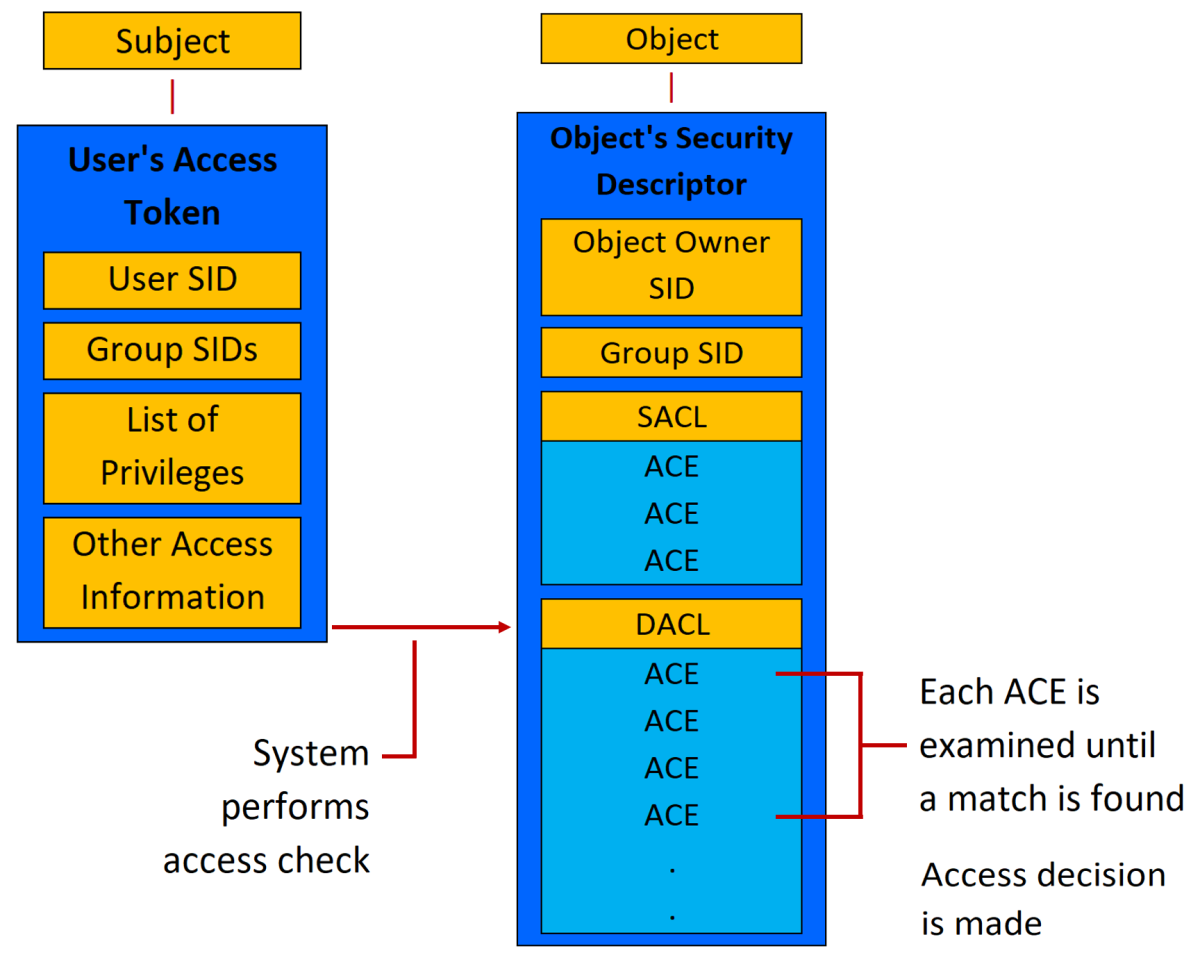

Componentes de autorização e controle de acesso

O diagrama a seguir ilustra o processo de autorização e controle de acesso do Windows. No diagrama, o assunto (um processo iniciado por um usuário) tenta acessar um objeto, como uma pasta compartilhada. As informações no token de acesso do usuário são comparadas com as ACEs (entradas de controle de acesso) no descritor de segurança do objeto e a decisão de acesso é tomada. Os SIDs das entidades de segurança são usados no token de acesso do usuário e nos ACEs no descritor de segurança do objeto.

Processo de controle de acesso e autorização

As entidades de segurança estão muito relacionadas aos seguintes componentes e tecnologias:

- Identificadores de segurança

- Tokens de acesso

- Descritores de segurança e listas de controle de acesso

- Permissões

Identificadores de segurança

Os SIDs (identificadores de segurança) fornecem um bloco de construção fundamental do modelo de segurança do Windows. Eles trabalham com componentes específicos das tecnologias de autorização e controle de acesso na infraestrutura de segurança dos sistemas operacionais do Windows Server. Isso ajuda a proteger o acesso aos recursos de rede e fornece um ambiente de computação mais seguro.

Um SID é um valor de tamanho variável usado para identificar exclusivamente uma entidade de segurança, que representa qualquer entidade que possa ser autenticada pelo sistema. Essas entidades incluem uma conta de usuário, uma conta de computador ou um thread ou processo executado no contexto de segurança de uma conta de usuário ou computador. Cada entidade de segurança recebe automaticamente um SID, quando é criada. O SID é armazenado em um banco de dados de segurança. Quando um SID é usado como o identificador exclusivo de um usuário ou grupo, ele nunca pode ser usado para identificar outro usuário ou grupo.

Sempre que um usuário entra, o sistema cria um token de acesso para esse usuário. O token de acesso contém o SID do usuário, os direitos de usuário e os SIDs dos grupos aos quais o usuário pertence. Esse token fornece o contexto de segurança para todas as ações executadas pelo usuário nesse computador.

Além dos SIDs específicos do domínio criados exclusivamente, atribuídos a usuários e grupos específicos, há SIDs conhecidos que identificam grupos e usuários genéricos. Por exemplo, os SIDs Todo Mundo identificam os grupos que incluem todos os usuários. Os SIDs conhecidos têm valores que permanecem constantes em todos os sistemas operacionais.

Tokens de acesso

Um token de acesso é um objeto protegido que contém informações sobre a identidade e os direitos de usuário associados a uma conta de usuário.

Quando um usuário entra interativamente ou tenta fazer uma conexão de rede com um computador que executa o Windows, o processo de entrada autentica as credenciais do usuário. Se a autenticação for bem-sucedida, o processo retornará um SID para o usuário e uma lista de SIDs para os grupos de segurança do usuário. A LSA (Autoridade de Segurança Local) no computador usa essas informações para criar um token de acesso (nesse caso, o token de acesso primário). Isso inclui os SIDs retornados pelo processo de entrada e uma lista de direitos de usuário atribuídos pela política de segurança local ao usuário e aos grupos de segurança do usuário.

Depois que a LSA cria o token de acesso primário, uma cópia do token de acesso é anexada a cada thread e processo executado em nome do usuário. Sempre que um thread ou processo interage com um objeto protegível ou tenta executar uma tarefa do sistema que exige direitos de usuário, o sistema operacional verifica o token de acesso associado ao thread, para determinar o nível de autorização.

Há dois tipos de tokens de acesso, principal e representação. Cada processo tem um token primário que descreve o contexto de segurança da conta de usuário associada ao processo. Um token de acesso primário normalmente é atribuído a um processo para representar as informações de segurança padrão desse processo. Os tokens de representação, por outro lado, são usados para cenários de cliente e servidor. Os tokens de representação permitem que um thread seja executado em um contexto de segurança diferente do contexto de segurança do processo que detém o thread.

Descritores de segurança e listas de controle de acesso

Um descritor de segurança é uma estrutura de dados associada a cada objeto protegível. Todos os objetos no Active Directory e todos os objetos protegíveis em um computador local ou na rede têm descritores de segurança para ajudar a controlar o acesso aos objetos. Os descritores de segurança incluem informações sobre quem é proprietário de um objeto, quem pode acessá-lo e de que forma, e quais tipos de acesso são auditados. Os descritores de segurança contêm a ACL (lista de controle de acesso) de um objeto, que inclui todas as permissões de segurança que se aplicam àquele objeto. O descritor de segurança de um objeto pode conter dois tipos de ACLs:

Uma DACL (lista de controle de acesso discricionário), que identifica os usuários e grupos que têm permissão ou acesso negado.

Uma SACL (lista de controle de acesso do sistema), que controla como o acesso é auditado.

Você pode usar esse modelo de controle de acesso para proteger individualmente os objetos e atributos, como arquivos e pastas, objetos do Active Directory, chaves do registro, impressoras, dispositivos, portas, serviços, processos e threads. Devido a esse controle individual, você pode ajustar a segurança dos objetos para atender às necessidades da sua organização, delegar autoridade sobre objetos ou atributos e criar objetos ou atributos personalizados que exijam que proteções de segurança exclusivas sejam definidas.

Permissões

As permissões possibilitam que o proprietário de cada objeto protegível, como um arquivo, um objeto do Active Directory ou uma chave do registro, controle quem pode executar uma operação ou um conjunto de operações no objeto ou na propriedade do objeto. As permissões são expressas na arquitetura de segurança como ACEs. Como o acesso a um objeto fica a critério do proprietário do objeto, o tipo de controle de acesso usado no Windows é chamado de controle de acesso discricionário.

As permissões são diferentes dos direitos do usuário, ou seja, que as permissões são anexadas a objetos e os direitos de usuário se aplicam às contas de usuário. Os administradores podem atribuir direitos de usuário a grupos ou usuários. Esses direitos autorizam os usuários a executar ações específicas, como entrar em um sistema interativamente ou fazer o backup de arquivos e diretórios.

Em computadores, os direitos de usuário permitem que os administradores controlem quem tem autoridade para executar as operações que afetam um computador inteiro, em vez de um objeto específico. Os administradores atribuem os direitos de usuário a usuários ou grupos individuais, como parte das configurações de segurança do computador. Embora os direitos de usuário possam ser gerenciados centralmente por meio da Política de Grupo, eles são aplicados localmente. Os usuários podem ter (e geralmente têm) direitos de usuário diferentes em computadores diferentes.

Para obter informações sobre quais direitos de usuário estão disponíveis e como eles podem ser implementados, confira Atribuição de Direitos de Usuário.

Contexto de segurança na autenticação

Uma conta de usuário permite que um usuário entre em computadores, redes e domínios com uma identidade que possa ser autenticada pelo computador, rede ou domínio.

No Windows, qualquer usuário, serviço, grupo ou computador que possa iniciar a ação é uma entidade de segurança. As entidades de segurança têm contas, que podem ser locais para um computador ou baseadas em domínio. Por exemplo, os computadores cliente Windows ingressados no domínio podem participar de um domínio de rede, comunicando-se com um controlador de domínio, mesmo quando nenhum usuário está conectado.

Para iniciar as comunicações, o computador deve ter uma conta ativa no domínio. Antes de aceitar as comunicações do computador, a Autoridade de Segurança Local no controlador de domínio autentica a identidade do computador e define o contexto de segurança do computador, da mesma forma que faria para a entidade de segurança de um usuário.

Esse contexto de segurança define a identidade e os recursos de um usuário ou serviço em um computador específico ou de um usuário, serviço, grupo ou computador em uma rede. Por exemplo, ele define os recursos (como um compartilhamento de arquivos ou uma impressora) que podem ser acessados e as ações (como Leitura, Gravação ou Modificação) que podem ser executadas por um usuário, serviço ou computador nesse recurso.

O contexto de segurança de um usuário ou computador pode variar de um computador para outro, como quando um usuário se autentica em um servidor ou uma estação de trabalho diferente da estação de trabalho primária do usuário. Ele também pode variar de uma sessão para outra, como quando um administrador modifica os direitos e as permissões do usuário. Além disso, o contexto de segurança é diferente quando um usuário ou computador está operando em uma base autônoma, em um domínio de rede misto ou como parte de um domínio do Active Directory.

Contas e grupos de segurança

As contas e grupos de segurança criados em um domínio do Active Directory são armazenados no banco de dados do Active Directory e gerenciados usando as ferramentas do Active Directory. Essas entidades de segurança são objetos do directory e podem ser usadas para gerenciar o acesso aos recursos de domínio.

As contas de usuário e os grupos de segurança locais são criados em um computador local e podem ser usados para gerenciar o acesso aos recursos nesse computador. As contas de usuário e os grupos de segurança locais são armazenados e gerenciados pelo SAM (Gerenciador de Contas de Segurança) no computador local.

Contas de usuário

Uma conta de usuário identifica exclusivamente uma pessoa que está usando um sistema de computador. A conta sinaliza ao sistema para impor a autorização apropriada, para permitir ou negar o acesso desse usuário aos recursos. As contas de usuário podem ser criadas no Active Directory e em computadores locais, e os administradores as usam para:

Represente, identifique e autentique a identidade de um usuário. Uma conta de usuário permite que um usuário entre em computadores, redes e domínios com um identificador exclusivo que possa ser autenticada pelo computador, rede ou domínio.

Autorize (conceda ou negue) o acesso aos recursos. Depois que um usuário é autenticado, ele está autorizado a acessar os recursos com base nas permissões atribuídas a ele atribuídas para o recurso.

Audite as ações executadas em uma conta de usuário.

Os sistemas operacionais Windows e Windows Server têm contas de usuário internas ou você pode criar contas de usuário para atender aos requisitos da sua organização.

Grupos de segurança

Um grupo de segurança é uma coleção de contas de usuário, contas de computador e outros grupos de contas que podem ser gerenciados como uma única unidade de uma perspectiva de segurança. Em sistemas operacionais Windows, há vários grupos de segurança internos pré-configurados com os direitos e permissões apropriados para executar tarefas específicas. Além disso, você pode criar (e geralmente criará) um grupo de segurança para cada combinação exclusiva de requisitos de segurança, que se aplica a vários usuários em sua organização.

Os grupos podem ser baseados no Active Directory ou locais para um computador específico:

Os grupos de segurança do Active Directory são usados para gerenciar direitos e permissões para recursos de domínio.

Existem grupos locais no banco de dados SAM em computadores locais (em todos os computadores baseados no Windows), exceto controladores de domínio. Você usará grupos locais para gerenciar direitos e permissões somente para os recursos no computador local.

Ao usar grupos de segurança para gerenciar o controle de acesso, você pode:

Simplificar a administração. Você pode atribuir um conjunto comum de direitos, um conjunto comum de permissões ou ambos a muitas contas ao mesmo tempo, em vez de atribuí-los a cada conta individualmente. Além disso, quando os usuários transferem trabalhos ou saem da organização, as permissões não são vinculadas a suas contas de usuário, facilitando a reatribuição ou remoção de permissões.

Implementar um modelo de controle de acesso baseado em função. Você pode usar esse modelo para conceder permissões usando grupos com escopos diferentes para fins apropriados. Os escopos disponíveis no Windows incluem local, global, local de domínio e universal.

Minimize o tamanho das ACLs e a verificação de segurança de velocidade. Um grupo de segurança tem seu próprio SID. Portanto, o SID de grupo pode ser usado para especificar permissões para um recurso. Em um ambiente com mais de alguns milhares de usuários, se os SIDs de contas de usuário individuais forem usados para especificar o acesso a um recurso, a ACL desse recurso poderá se tornar incontrolavelmente grande e o tempo necessário para o sistema verificar as permissões para o recurso pode se tornar inaceitável.

Para obter descrições e informações de configurações sobre os grupos de segurança de domínio definidos no Active Directory, confira Grupos de segurança do Active Directory.

Para obter descrições e informações de configurações sobre identidades especiais, confira Grupos de identidades especiais.