Planejar acesso condicional com base em dispositivo no local

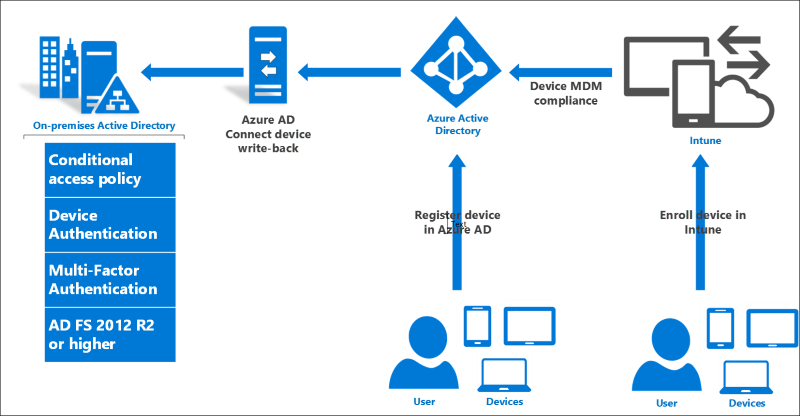

Este documento descreve as políticas de acesso condicional baseadas em dispositivos em um cenário híbrido no qual os diretórios locais estão conectados ao Microsoft Entra ID usando o Microsoft Entra ID Connect.

AD FS e acesso condicional híbrido

O AD FS fornece o componente local das políticas de acesso condicional em um cenário híbrido. Quando você registra dispositivos no Microsoft Entra ID para acesso condicional aos recursos de nuvem, a funcionalidade de write-back do dispositivo do Microsoft Entra ID Connect disponibiliza as informações de registro do dispositivo local para consumo e imposição das políticas do AD FS. Dessa forma, você tem uma abordagem consistente para as políticas de controle de acesso nos recursos locais e de nuvem.

Tipos de dispositivos registrados

Há três tipos de dispositivos registrados, todos representados como objetos de Dispositivo no Microsoft Entra ID e que podem ser usados para o acesso condicional com o AD FS no local também.

| Descrição | Adicionar uma conta corporativa ou de estudante | Ingresso Microsoft Entra | Ingresso no domínio do Windows 10 |

|---|---|---|---|

| Descrição | Os usuários adicionam as respectivas contas corporativas ou de estudante ao dispositivo BYOD de maneira interativa. Observação: o recurso Adicionar Conta Corporativa ou de Estudante é a substituição do Workplace Join no Windows 8/8.1 | Os usuários associam seu dispositivo de trabalho do Windows 10 ao Microsoft Entra ID. | Os dispositivos ingressados no domínio do Windows 10 são registrados automaticamente no Microsoft Entra ID. |

| Como os usuários fazem logon no dispositivo | Nenhum logon no Windows como a conta corporativa ou de estudante. Logon com uma conta Microsoft. | Logon no Windows como a conta (corporativa ou de estudante) que registrou o dispositivo. | Faça logon usando a conta do AD. |

| Como os dispositivos são gerenciados | Políticas de MDM (com o registro adicional do Intune) | Políticas de MDM (com o registro adicional do Intune) | Política de Grupo, Configuration Manager |

| Tipo de confiança do Microsoft Entra ID | Ingressado no local de trabalho | Ingressado no Microsoft Entra | Ingressado no domínio |

| Localização das configurações do W10 | Configurações > Contas > Sua conta > Adicionar uma conta corporativa ou de estudante | Configurações > Sistema > Sobre > Ingressar no Microsoft Entra ID | Configurações > Sistema > Sobre > Ingressar em um domínio |

| Também disponível para dispositivos iOS e Android? | Sim | Não | No |

Para obter mais informações sobre as diferentes maneiras de registrar dispositivos, confira também:

- Como usar dispositivos Windows no local de trabalho

- Dispositivos registrados no Microsoft Entra

- Dispositivos ingressados no Microsoft Entra

Como o logon de usuário e de dispositivo do Windows 10 é diferente das versões anteriores

No Windows 10 e no AD FS 2016, há alguns novos aspectos do registro e da autenticação do dispositivo que você deve conhecer (especialmente se estiver familiarizado com o registro do dispositivo e o "ingresso no local de trabalho" das versões anteriores).

Primeiro, no Windows 10 e no AD FS no Windows Server 2016, o registro e a autenticação do dispositivo não são mais baseados apenas em um certificado de usuário X509. Há um protocolo novo e mais robusto que fornece melhor segurança e uma experiência de usuário mais integrada. As principais diferenças são que, no ingresso no domínio do Windows 10 e no ingresso no Microsoft Entra ID, há um certificado de computador X509 e uma nova credencial chamada PRT. Leia mais sobre tudo isso aqui e aqui.

Em segundo lugar, o Windows 10 e o AD FS 2016 dão suporte à autenticação de usuário por meio do Windows Hello para Empresas, que você pode conhecer mais aqui e aqui.

O AD FS 2016 fornece o SSO contínuo de dispositivo e usuário com base nas credenciais de PRT e do Passport. Usando as etapas deste documento, você pode habilitar essas funcionalidades e vê-las em ação.

Políticas de Controle de Acesso de Dispositivo

Os dispositivos podem ser usados em regras simples de controle de acesso do AD FS, como:

- Permitir acesso somente em um dispositivo registrado

- Exigir a autenticação multifator quando um dispositivo não estiver registrado

Em seguida, essas regras podem ser combinadas com outros fatores, como localização de acesso à rede e autenticação multifator, criando políticas de acesso condicional avançadas, como:

- Exigir a autenticação multifator em dispositivos não registrados que acessam a rede fora da rede corporativa, com exceção de membros de um grupo ou de grupos específicos

Com o AD FS 2016, essas políticas podem ser configuradas especificamente para exigir um nível de confiança de dispositivo específico também: autenticado, gerenciado ou em conformidade.

Para obter mais informações sobre como configurar políticas de controle de acesso do AD FS, confira Políticas de controle de acesso no AD FS.

Dispositivos autenticados

Os dispositivos autenticados são dispositivos registrados que não estão registrados no MDM (Intune e MDMs de terceiros para o Windows 10, apenas para o Intune para iOS e Android).

Os dispositivos autenticados terão a declaração isManaged do AD FS com o valor FALSE. (Por outro lado, os dispositivos que não estão registrados não terão essa declaração). Os dispositivos autenticados (e todos os dispositivos registrados) terão a declaração isKnown do AD FS com o valor TRUE.

Dispositivos gerenciados:

Os dispositivos gerenciados são dispositivos registrados no MDM.

Os dispositivos gerenciados terão a declaração isManaged do AD FS com o valor TRUE.

Dispositivos em conformidade (com o MDM ou as Políticas de Grupo)

Os dispositivos em conformidade são dispositivos registrados que são registrados com o MDM e estão em conformidade com as políticas de MDM. (As informações de conformidade têm origem no MDM e são gravadas no Microsoft Entra ID.)

Os dispositivos em conformidade terão a declaração isCompliant do AD FS com o valor TRUE.

Para ver a lista completa de declarações de acesso condicional e de dispositivo do AD FS 2016, confira Referência.

Referência

Atualizações e alterações interruptivas – Plataforma de identidade da Microsoft | Microsoft Docs

Lista completa das novas declarações de dispositivo e do AD FS 2016

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod