Configurar o cliente SMB para exigir criptografia no Windows

A partir do Windows 11, versão 24H2 e Windows Server 2025, o cliente SMB dá suporte à exigência de criptografia de todas as conexões SMB de saída. Os administradores podem exigir que todos os servidores de destino ofereçam suporte à criptografia com o SMB 3.0 ou posterior. Neste artigo, saiba como configurar o cliente SMB para exigir criptografia para todas as conexões de saída.

A criptografia de todas as conexões de cliente SMB de saída impõe o mais alto nível de segurança de rede e traz paridade de gerenciamento para a assinatura do SMB, o que permite requisitos de cliente e servidor. Quando habilitado, o cliente SMB não se conectará a um servidor SMB que não ofereça suporte ao SMB 3.0 ou posterior ou que não ofereça suporte à criptografia SMB. Por exemplo, um servidor SMB de terceiros pode oferecer suporte à criptografia SMB 3.0, mas não à criptografia SMB.

A criptografia SMB oferece proteção total aos dados de SMB contra ataques de interceptação e espionagem. O cliente SMB pode exigir criptografia por unidade mapeada, por proteção UNC ou em uma configuração por máquina, conforme descrito neste artigo. O servidor SMB também pode exigir criptografia SMB por compartilhamento ou para todo o servidor de arquivos. Para saber mais sobre criptografia SMB para servidor SMB e Proteção UNC, consulte Criptografia SMB.

Pré-requisitos

Antes de configurar o cliente SMB para exigir criptografia, você precisa:

- Um cliente SMB em execução em um dos seguintes sistemas operacionais.

- Windows 11, versão 24H2 ou posterior.

- Windows Server 2025 ou posterior.

- Privilégios administrativos no computador.

- Se você estiver usando a Política de Grupo em um domínio, precisará de privilégios para criar ou editar um objeto de Política de Grupo (GPO) e vinculá-lo à unidade organizacional (UO) apropriada.

Configurar a ordem de criptografia SMB usando a Política de Grupo

Você pode configurar o cliente SMB para sempre exigir criptografia, independentemente dos requisitos de servidor, compartilhamento, proteção UNC ou unidade mapeada. Um administrador pode forçar globalmente uma máquina Windows a usar criptografia SMB (e, portanto, SMB 3.x) em todas as conexões, recusando-se a se conectar se o servidor SMB não oferecer suporte a nenhum deles.

Dica

A criptografia SMB tem sobrecarga de desempenho e compatibilidade associada. A assinatura SMB apresenta melhor desempenho e proteção contra violação, mas não oferece proteção contra espionagem. Deixar de usar criptografia e assinatura melhora muito o desempenho, mas, por outro lado, não oferece qualquer segurança além da autorização de conexão e proteção de integridade pré-autenticação. A criptografia SMB substitui a assinatura SMB e oferece o mesmo nível de proteção contra violação; se o cliente SMB exigir assinatura, a criptografia SMB o desativará.

Você pode configurar o cliente SMB para exigir criptografia para conexões de saída usando a Política de Grupo ou o PowerShell.

Veja como configurar o cliente SMB para exigir criptografia para todas as conexões de saída usando a Política de Grupo.

Para configurar o cliente SMB para criptografia necessária para todos os servidores SMB (ou seja, para conexões de saída):

- Abra o Console de Gerenciamento de Diretiva de Grupo.

- Edite ou crie um GPO (Objeto de Política de Grupo) que você deseja usar.

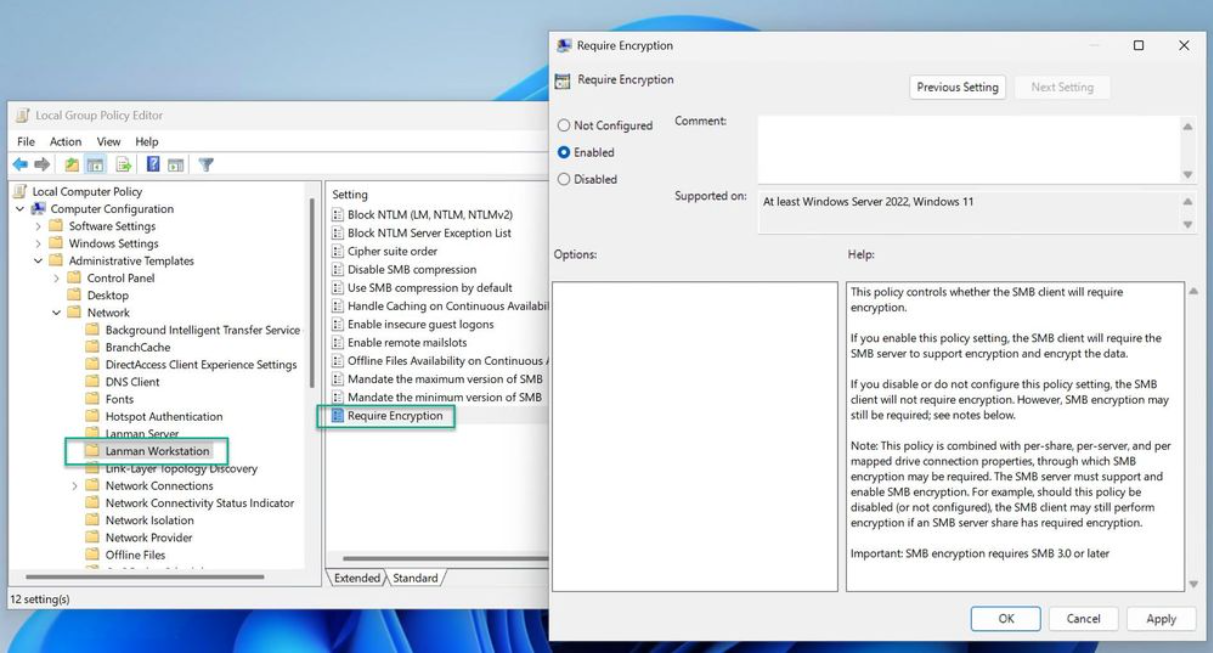

- Na árvore de console, selecione Configuração do Computador > Modelos Administrativos > Rede > Estação de Trabalho Lanman.

- Para configurar, clique com o botão direito do mouse em Exigir criptografia e selecione Editar.

- Selecione Habilitar e OK.

Definir a política como desabilitada ou não configurada remove o requisito de criptografia.

Importante

Tenha cuidado ao implantar a criptografia SMB em toda a organização. Servidores SMB herdados, como o Windows Server 2008 R2, não oferecem suporte ao SMB 3.0. Servidores SMB de terceiros mais antigos, em alguns casos, podem oferecer suporte ao SMB 3.0, mas podem não oferecer suporte à criptografia.