Como configurar a política de segurança da unidade de desenvolvimento para dispositivos de negócio empresariais

Os administradores de nível empresarial geralmente são responsáveis por gerenciar a segurança em muitos dispositivos Windows diferentes em uma organização. Há várias maneiras de configurar as políticas que controlam se os novos recursos são habilitados à medida que ficam disponíveis nas novas versões do Windows. Este guia aborda informações importantes sobre os recursos de volume de armazenamento da unidade de desenvolvimento do Windows 11 e como configurar a Política de Grupo para sua organização para permitir que os desenvolvedores usem esse formato de armazenamento otimizado para desempenho enquanto mantêm a segurança e o controle sobre a anexação de filtros do sistema de arquivos.

Diretrizes de como habilitar a Política de Grupo podem ser encontradas abaixo usando sua ferramenta de gerenciamento de política preferida:

- Microsoft Intune,

- Microsoft Configuration Manager (ConfigMgr, antigo MEMCM/SCCM) ou

- Editor de Política de Grupo Local do Windows 11.

Pré-requisitos

- Windows 11, Build n.º 10.0.22621.2338 ou posterior (Verificar se há atualizações do Windows)

- Recomendar memória de 16 GB (mínimo de 8 GB)

- Espaço livre mínimo em disco 50 GB

- Os Dev Drives estão disponíveis em todas as versões do SKU do Windows.

O controle temporário de recurso empresarial desabilita a unidade de desenvolvimento

Novos recursos e aprimoramentos são introduzidos por meio da atualização cumulativa mensal para fornecer inovação contínua para o Windows 11. Para dar às organizações tempo para planejar e se preparar, alguns desses novos recursos são desativados temporariamente por padrão usando o controle de recursos empresariais temporários no Windows 11.

A unidade de desenvolvimento será desabilitado automaticamente para dispositivos que tenham suas atualizações do Windows gerenciadas por políticas. Desabilitar a capacidade de criar uma unidade de desenvolvimento é apenas temporário para dar aos administradores de segurança tempo para decidir e implantar novas atualizações de política. As diretrizes para determinar e configurar essas atualizações de política são descritas abaixo.

Determinar a Política de Grupo para habilitação de armazenamento da unidade de desenvolvimento e segurança do filtro antivírus

A Política de Grupo é um recurso do Windows que permite que os administradores corporativos gerenciem as configurações de dispositivos de trabalho e tenham algum controle sobre quais alterações de configuração as contas de usuário (administradores locais) podem fazer em um ambiente de negócios.

Os filtros antivírus, incluindo filtros antivírus Microsoft Defender e de terceiros, são anexados a uma Unidade de Desenvolvimento por padrão. As configurações padrão para volumes de armazenamento da unidade de desenvolvimento também permitem que os administradores de dispositivos locais controlem quais filtros são anexados. Isso significa que um administrador de dispositivo local pode configurar o sistema para remover filtros antivírus padrão, de modo que nenhum filtro antivírus seja anexado à unidade de desenvolvimento. Se isso for uma preocupação, a Política de Grupo pode ser configurada para garantir que os filtros antivírus permaneçam conectados quando a unidade de desenvolvimento estiver habilitada. Além disso, uma lista de filtros do sistema de arquivos permitidos pode ser definida.

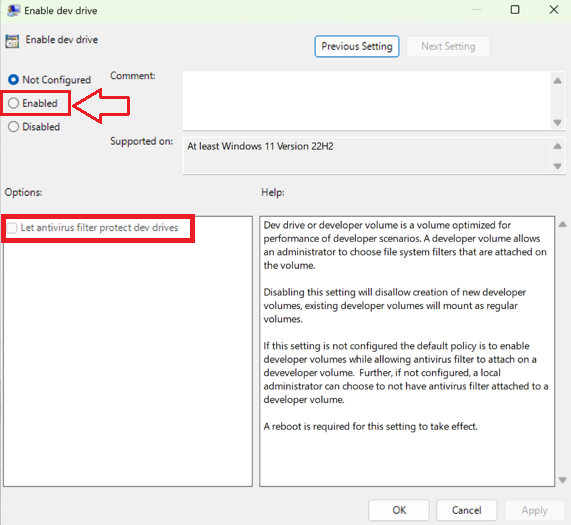

Atualizar a política de grupo para habilitar a unidade de desenvolvimento

As configurações de política Habilitar unidade de desenvolvimento incluem:

- Não configurado: por padrão, a opção de volume de armazenamento do Dev Drive será desativada na diretiva de controle de recursos corporativos temporários até que seja habilitada por um administrador corporativo na Diretiva de Grupo.

- Habilitado: a habilitação ativa a opção de criar volumes de armazenamento da Unidade de Desenvolvimento.

- Opções – permite que o filtro antivírus proteja as unidades de desenvolvimento: as unidades de desenvolvimento são otimizadas para desempenho em cenários de desenvolvedor, permitindo que o administrador local (conta de usuário) escolha quais filtros do sistema de arquivos serão anexados. Isso também permite que os administradores locais desanexem os recursos antivírus padrão, a menos que a opção "Permitir que o filtro antivírus proteja as unidades de desenvolvimento" esteja marcada. Marcar essa opção força os filtros antivírus padrão a permanecerem conectados.

- Desabilitado: desabilitar essa configuração desativa a capacidade de criar e usar volumes de armazenamento da Unidade de Desenvolvimento.

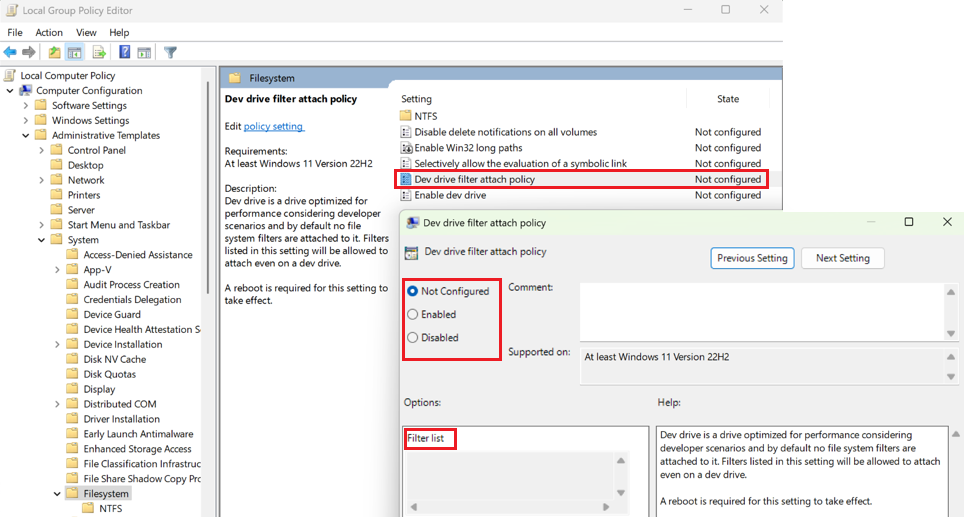

Atualizar política de anexação de filtro da unidade de desenvolvimento

Além disso, há uma configuração de politica de anexação de filtro de Unidade de desenvolvimento, que oferece aos administradores corporativos controle sobre quais filtros podem ser anexados a uma unidade de desenvolvimento. As configurações incluem:

- Não configurado: por padrão, a unidade de desenvolvimento é otimizada para desempenho, com o Microsoft Defender e filtros antivírus de terceiros anexados, mas sem outros filtros do sistema de arquivos. Essa configuração padrão permite que os administradores locais anexem ou desanexem filtros, incluindo os filtros antivírus padrão. Marcar a opção "Permitir que o filtro antivírus proteja as unidades de desenvolvimento" na política Habilitar unidade de desenvolvimento acima forçará os filtros antivírus a permanecerem anexados mesmo que nenhuma política de filtro adicional seja definida.

- Habilitado: os administradores locais (contas de usuário) têm permissão para anexar ou desanexar filtros. A adição de uma lista de Filtros permite que os administradores corporativos (no nível do0 Domínio da Diretiva de Grupo) definam quais filtros podem ser anexados. Não incluir uma lista de filtros habilitará qualquer filtro a ser anexado.

- Desabilitado: os administradores locais (contas de usuário) não têm permissão para anexar ou desanexar filtros.

Há algumas maneiras de habilitar o recurso Unidade de Desenvolvimento e atualizar a Política de Grupo:

- Atualizar a Política de Grupo usando o Microsoft Intune

- Atualizar a Política de Grupo usando o Microsoft Configuration Manager

- Atualizar a Política de Grupo usando o Editor de Política de Grupo Local do Windows 11

Usar o Microsoft Intune para atualizar a Política de Grupo para a Unidade de Desenvolvimento

Para atualizar a Política de Grupo e habilitar a Unidade de Desenvolvimento usando o Microsoft Intune:

Abra o portal do Intune (https://endpoint.microsoft.com) e faça login com as suas credenciais.

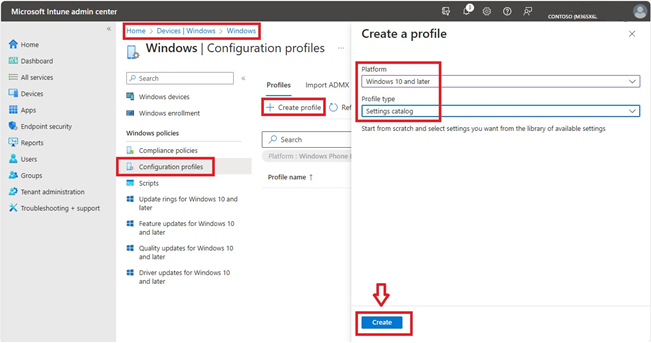

Criar um perfil:

- Selecione > Windows > Perfis de configuração > Criar perfil.

- Selecione Plataforma > Windows 10 e posterior

- Selecione Tipo de perfil > Catálogo de configurações

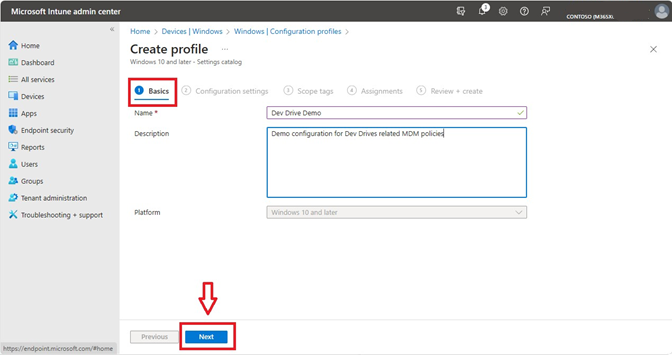

Configurar um nome e uma descrição de perfil personalizado.

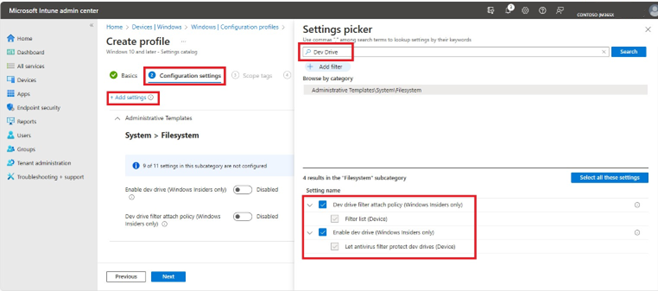

Defina as configurações relacionadas à Unidade de Desenvolvimento:

- Pesquise "Dev Drive" no seletor de configurações ou navegue até "Modelos Administrativos\Sistema\Sistema de Arquivos"

- Selecione Políticas relacionadas à Unidade de Desenvolvimento: Habilitar Unidade de Desenvolvimento e Permitir que o filtro antivírus proteja as Unidades de Desenvolvimento, Política de anexação de filtro da Unidade de Desenvolvimento e Lista de filtros

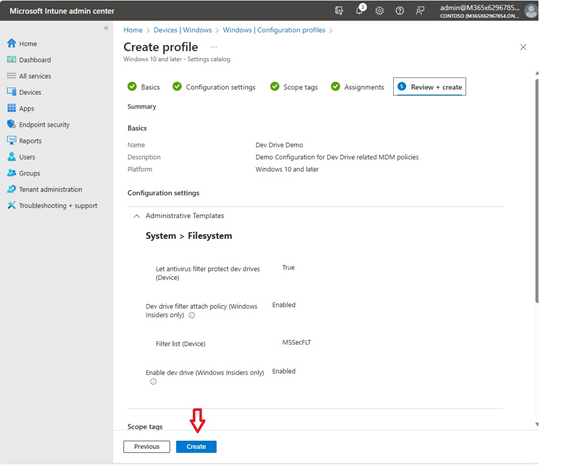

Defina as configurações de política da Unidade de Desenvolvimento, conclua a configuração restante das marcas de escopo e Atribuições e selecione Criar

Usar o Microsoft Configuration Manager para atualizar a Política de Grupo para Unidade de Desenvolvimento

Para atualizar a Politica de Grupo e habilitar a Unidade de Desenvolvimento usando o Microsoft Configuration Manager (ConfigMgr, antigo MEMCM/SCCM), você pode usar os seguintes scripts do PowerShell. (O que é o Configuration Manager?)

O console do Configuration Manager tem uma capacidade integrada de executar scripts do PowerShell para atualizar as configurações de Politica de Grupo em todos os computadores da rede.

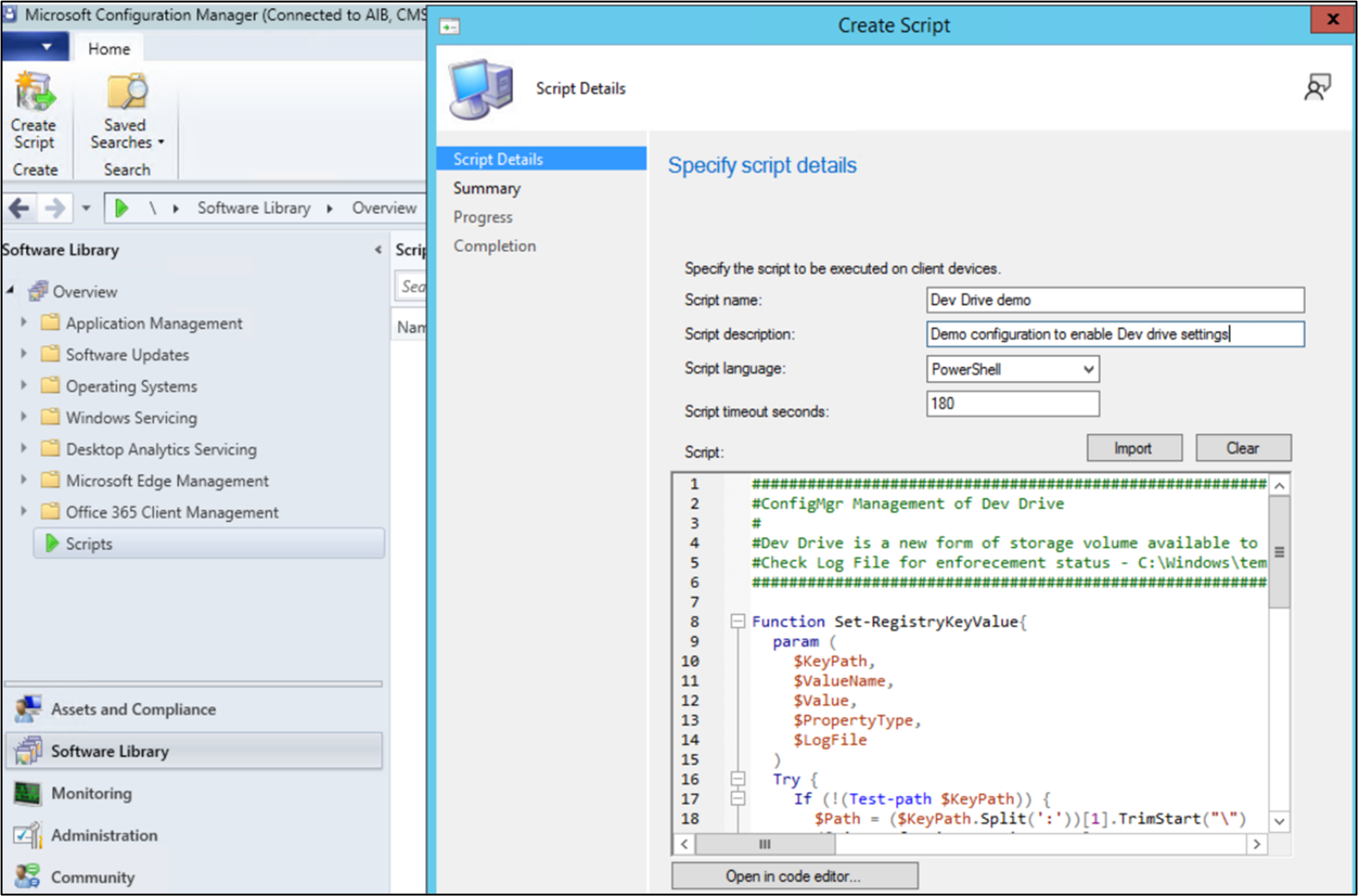

Abra o console do Microsoft Configuration Manager. Selecione Biblioteca de Software>Scripts>Criar script.

Insira o nome do script (por exemplo, demonstração da Unidade de Desenvolvimento), a descrição (configuração de demonstração para habilitar as configurações da Unidade de Desenvolvimento), a linguagem (PowerShell), os segundos de tempo limite (180) e cole o seguinte exemplo de script "Demonstração da Unidade de Desenvolvimento" para usar como modelo.

###### #ConfigMgr Management of Dev Drive #Dev Drive is a new form of storage volume available to improve performance for key developer workloads. #Check Log File for enforcement status - C:\Windows\temp\ConfigDevDrive-<TimeStamp>.log ###### Function Set-RegistryKeyValue{ param ( $KeyPath, $ValueName, $Value, $PropertyType, $LogFile ) Try { If (!(Test-path $KeyPath)) { $Path = ($KeyPath.Split(':'))[1].TrimStart("\") ([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey($Path) New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } Else { New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } $TestValue = (Get-ItemProperty -Path $KeyPath)."$ValueName" If ($TestValue -eq $Value){ Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Success" } Else { Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure" } } Catch { $ExceptionMessage = $($PSItem.ToString()) -replace [Environment]::NewLine,""; Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure - $ExceptionMessage" } } $ExecutionTime = Get-Date $StartTime = Get-Date $ExecutionTime -Format yyyyMMdd-HHmmss $LogFile = "C:\Windows\temp\ConfigDevDrive-$StartTime.log" Add-Content -Path $LogFile -Value "------------------------------------V 1.0 $ExecutionTime - Execution Starts -------------------------------------------" Add-Content -Path $LogFile -Value "RegistryKeyPath,ValueName,ExpectedValue,PropertyType,CurrentValue,ComparisonResult" #Set up a Dev Drive Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FsEnableDevDrive" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAllowAntivirusFilter" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAttachPolicy" -Value "PrjFlt, MsSecFlt, WdFilter, bindFlt, wcifs, FileInfo" -PropertyType "MultiString" -LogFile $LogFile $ExecutionTime = Get-Date Add-Content -Path $LogFile -Value "------------------------------------ $ExecutionTime - Execution Ends -------------------------------------------" --------------------Ao adicionar um script, você deve selecioná-lo e aprová-lo. O estado de aprovação mudará de "Aguardando aprovação" para "Aprovado".

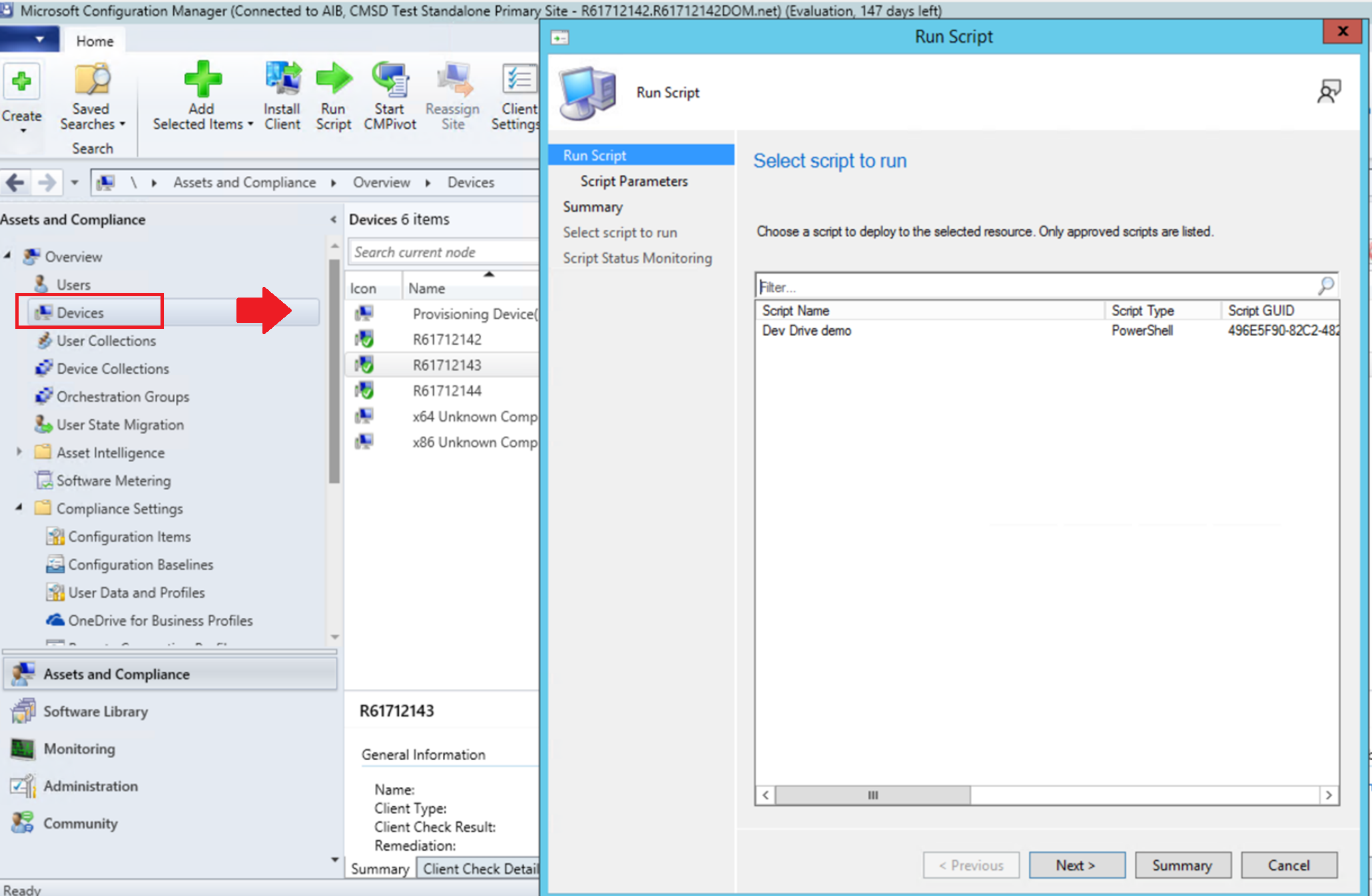

Depois de aprovado, clique com o botão direito do mouse em um só dispositivo ou coleção de dispositivos e selecione Executar script.

Na página de script do assistente Executar Script, escolha seu script na lista (demonstração da Unidade de Desenvolvimento em nosso exemplo). Apenas scripts aprovados são exibidos. Selecione Avançar e conclua o assistente.

Consulte Consultar políticas com FsUtil para verificar se as configurações de Política de Grupo foram atualizadas com precisão.

Para saber mais, consulte Criar e executar scripts do PowerShell por meio do console do Configuration Manager.

Use o Editor de Política de Grupo Local do Windows 11 para atualizar a Política de Grupo para a Unidade de Desenvolvimento

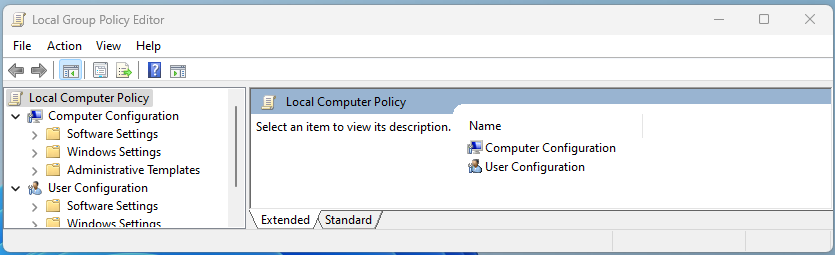

Para atualizar a Política de Grupo e habilitar a Unidade de Desenvolvimento usando o Editor de Política de Grupo Local do Windows 11:

Abra o Editor de Política de Grupo Local no Painel de Controle do Windows.

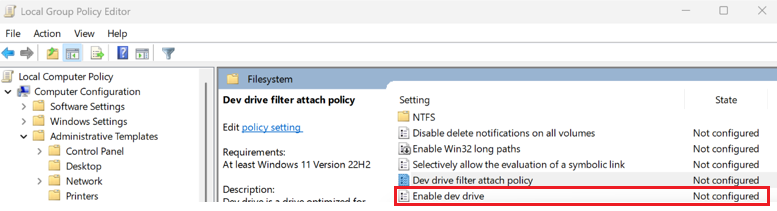

Em Configuração do Computador, selecione Modelos Administrativos>Sistema>Sistema de Arquivos e, na lista Configuração, selecione Habilitar unidade de desenvolvimento.

Selecione Habilitado para habilitar a Unidade de Desenvolvimento em sua Política de Grupo.

Para atualizar essa política de anexação de filtro, selecione Diretiva de anexação de filtro de Unidade de Desenvolvimento no Editor de Política de Grupo Local no Painel de Controle do Windows.

Consultar políticas com FsUtil

O FSUtil pode ser usado para consultar a Política de Grupo configurada para a Unidade de Desenvolvimento. Aqui está a saída de uma consulta FsUtil para uma Política de Grupo de Unidade de Desenvolvimento configurada para:

- Habilitar a unidade de desenvolvimento

- Permitir que os filtros antivírus protejam as unidades de desenvolvimento (

MsSecFlt) - O minifiltro

FileInfofoi adicionado à Listade filtros como um filtro permitido

Insira o comando FSUtil:

fsutil devdrv query

Resultado:

Developer volumes are enabled.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Essa mesma consulta pode ser executada em uma Unidade de Desenvolvimento específica para ver os filtros anexados. Para executar o comando em uma unidade de desenvolvimento específica, insira o comando:

fsutil devdrv query d:

Resultado:

This is a trusted developer volume.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Filters currently attached to this developer volume:

MsSecFlt, WdFilter, FileInfo

Recursos adicionais

Windows developer