Descrição geral da recuperação do BitLocker

A recuperação do BitLocker é o processo pelo qual o acesso a uma unidade protegida pelo BitLocker pode ser restaurado se a unidade não desbloquear utilizando o mecanismo de desbloqueio predefinido.

Este artigo descreve cenários que acionam a recuperação do BitLocker, como configurar dispositivos para guardar informações de recuperação e as opções para restaurar o acesso a uma unidade bloqueada.

Cenários de recuperação do BitLocker

A lista seguinte fornece exemplos de eventos comuns que fazem com que um dispositivo entre no modo de recuperação BitLocker ao iniciar o Windows:

Introduzir o PIN errado demasiadas vezes

Desativar o suporte para ler o dispositivo USB no ambiente de pré-arranque do firmware BIOS ou UEFI se utilizar chaves baseadas em USB em vez de um TPM

Ter a unidade de CD ou DVD antes do disco rígido na ordem de arranque do BIOS (comum às máquinas virtuais)

Ancorar ou desancorar um computador portátil

Alterações à tabela de partições NTFS no disco

Alterações ao gestor de arranque

Utilizar o arranque PXE

Desativar, desativar, desativar ou limpar o TPM

Falha de auto-teste do TPM

Atualizar a placa principal para uma nova com um novo TPM

Atualizar componentes de arranque inicial críticos, como uma atualização de firmware BIOS ou UEFI

Ocultar o TPM do sistema operativo

Modificar os Registos de Configuração da Plataforma (PCRs) utilizados pelo perfil de validação do TPM

Mover uma unidade protegida pelo BitLocker para um novo computador

Em dispositivos com o TPM 1.2, alterar a ordem do dispositivo de arranque do BIOS ou firmware

Exceder o número máximo permitido de tentativas de início de sessão falhadas

Observação

Para tirar partido desta funcionalidade, tem de configurar a definição de política Início de sessão interativo: limiar de bloqueio da conta do computador localizado em Configuração> do ComputadorDefiniçõesde Segurança Definições >de Segurança Opções> de SegurançaPolíticas Locais Opções> deSegurança. Em alternativa, utilize a definição de política Exchange ActiveSyncMaxFailedPasswordAttempts ou o Fornecedor de Serviços de Configuração (CSP) DeviceLock.

Como parte do processo de recuperação do BitLocker, recomenda-se determinar o que causou a entrada de um dispositivo no modo de recuperação. A análise da causa pode ajudar a evitar que o problema volte a ocorrer no futuro. Por exemplo, se determinar que um atacante modificou um dispositivo ao obter acesso físico, pode implementar novas políticas de segurança para controlar quem tem presença física.

Para cenários planeados, como atualizações de hardware ou firmware conhecidas, iniciar a recuperação pode ser evitado ao suspender temporariamente a proteção do BitLocker. Suspender o BitLocker deixa a unidade totalmente encriptada e o administrador pode retomar rapidamente a proteção do BitLocker após a conclusão da tarefa planeada. A utilização de suspender e retomar também reativa a chave de encriptação sem que seja necessária a entrada da chave de recuperação.

Observação

Se for suspenso, o BitLocker retoma automaticamente a proteção quando o dispositivo é reiniciado, a menos que seja especificada uma contagem de reinícios com o PowerShell ou a ferramenta de manage-bde.exe linha de comandos. Para obter mais informações sobre a suspensão do BitLocker, veja o Guia de operações do BitLocker.

Dica

A recuperação é descrita no contexto de comportamento não planeado ou indesejado. No entanto, a recuperação também pode ser causada como um cenário de produção pretendido, por exemplo, para gerir o controlo de acesso. Quando os dispositivos são reimplementados para outros departamentos ou funcionários na organização, o BitLocker pode ser forçado a recuperar antes de o dispositivo ser entregue a um novo utilizador.

recuperação Windows RE e BitLocker

O Ambiente de Recuperação do Windows (Windows RE) pode ser utilizado para recuperar o acesso a uma unidade protegida pelo BitLocker. Se um dispositivo não conseguir arrancar após duas falhas, a Reparação do Arranque é iniciada automaticamente.

Quando a Reparação do Arranque é iniciada automaticamente devido a falhas de arranque, executa apenas o sistema operativo e as reparações de ficheiros do controlador, desde que os registos de arranque ou qualquer ponto de informação de falha de sistema disponível para um ficheiro danificado específico. Nos dispositivos que suportam medições de TPM específicas para PCR[7], o TPM valida que Windows RE é um ambiente operativo fidedigno e desbloqueia quaisquer unidades protegidas pelo BitLocker se Windows RE não tiver sido modificada. Se o ambiente Windows RE tiver sido modificado, por exemplo, o TPM estiver desativado, as unidades permanecerão bloqueadas até que a chave de recuperação BitLocker seja fornecida. Se a Reparação do Arranque não puder ser executada automaticamente e, em vez disso, Windows RE for iniciada manualmente a partir de um disco de reparação, tem de ser fornecida a chave de recuperação BitLocker para desbloquear as unidades protegidas pelo BitLocker.

Windows RE também pedirá a chave de recuperação BitLocker quando iniciar uma reposição Remover tudo do Windows RE num dispositivo que utilize o TPM + PIN ou a Palavra-passe para proteção da unidade do SO. Se iniciar a recuperação bitLocker num dispositivo sem teclado com proteção apenas TPM, Windows RE, não o gestor de arranque, pedirá a chave de recuperação BitLocker. Depois de introduzir a chave, pode aceder Windows RE ferramentas de resolução de problemas ou iniciar o Windows normalmente.

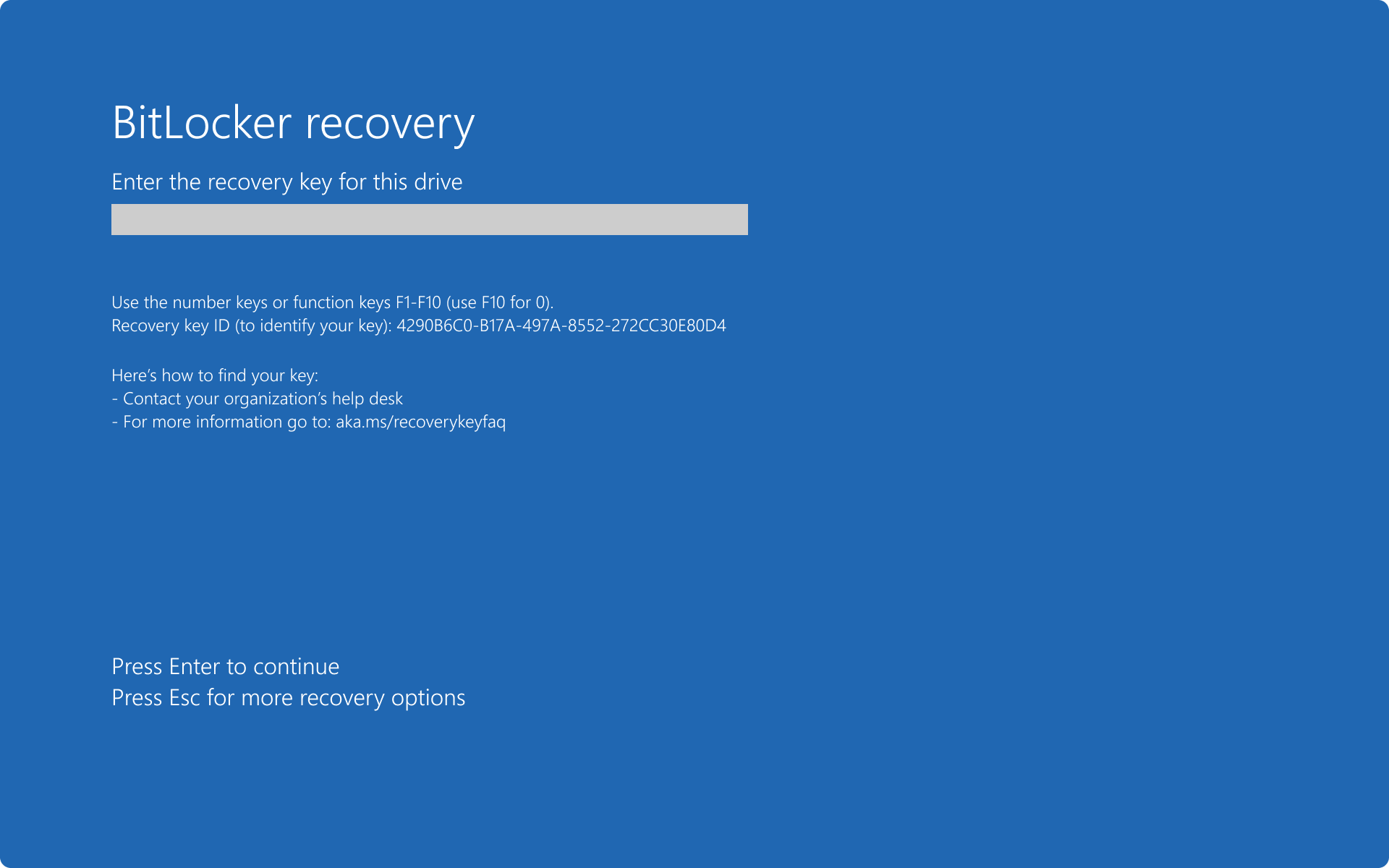

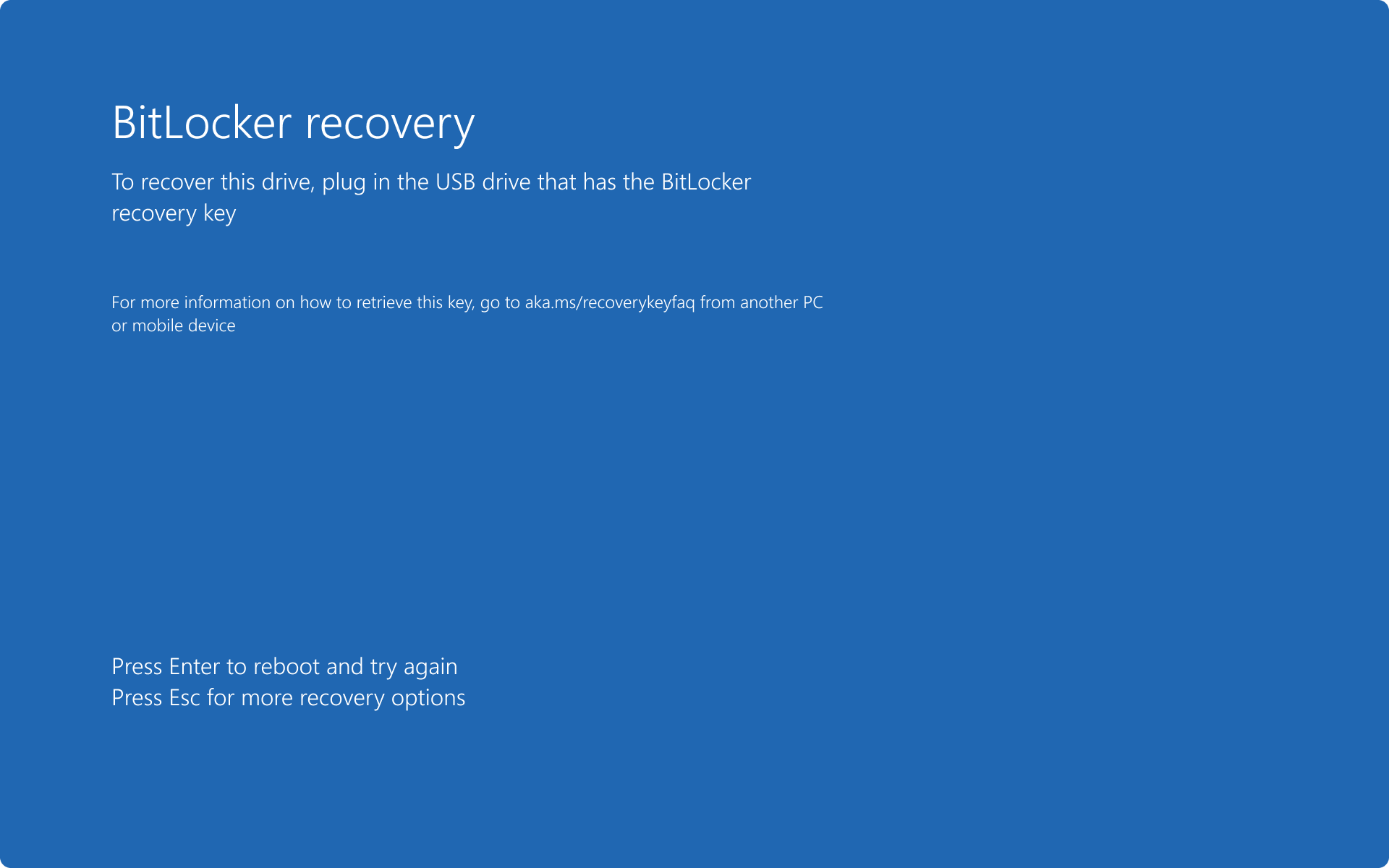

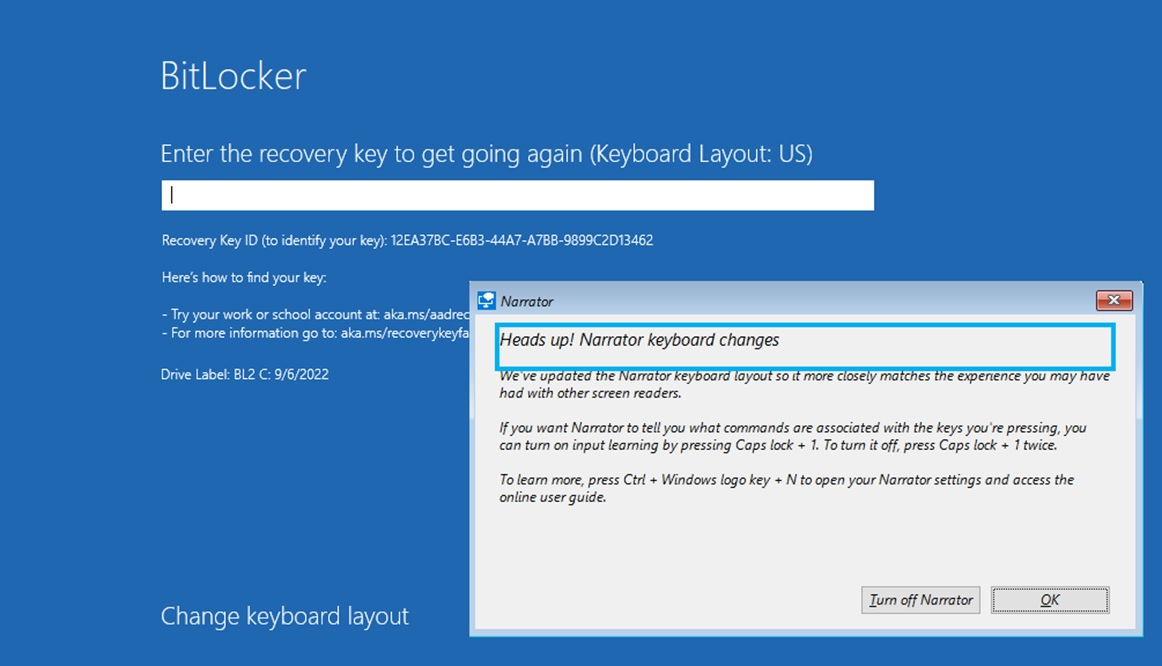

O ecrã de recuperação Do BitLocker apresentado pelo Windows RE tem as ferramentas de acessibilidade, como o narrador e o teclado no ecrã, para o ajudar a introduzir a chave de recuperação BitLocker:

- Para ativar o narrador durante a recuperação do BitLocker no Windows RE, prima WIN + CTRL + Enter

- Para ativar o teclado no ecrã, toque num controlo de introdução de texto

Se a chave de recuperação BitLocker for pedida pelo gestor de arranque do Windows, essas ferramentas poderão não estar disponíveis.

Opções de recuperação do BitLocker

Num cenário de recuperação, podem estar disponíveis as seguintes opções para restaurar o acesso à unidade, consoante as definições de política aplicadas aos dispositivos:

- Palavra-passe de recuperação: um número de 48 dígitos utilizado para desbloquear um volume quando está no modo de recuperação. A palavra-passe de recuperação pode ser guardada como um ficheiro de texto, impressa ou armazenada no Microsoft Entra ID ou no Active Directory. O utilizador pode fornecer uma palavra-passe de recuperação, se disponível

-

Chave de recuperação: uma chave de encriptação armazenada em suportes de dados amovíveis que podem ser utilizados para recuperar dados encriptados num volume BitLocker. O nome do ficheiro tem um formato de

<protector_id>.bek. Para a unidade do SO, a chave de recuperação pode ser utilizada para obter acesso ao dispositivo se o BitLocker detetar uma condição que o impeça de desbloquear a unidade quando o dispositivo está a ser iniciado. Uma chave de recuperação também pode ser utilizada para obter acesso a unidades de dados fixas e unidades amovíveis encriptadas com o BitLocker, se, por algum motivo, a palavra-passe for esquecida ou o dispositivo não conseguir aceder à unidade

- Pacote de chaves: chave de desencriptação que pode ser utilizada com a ferramenta de Reparação do BitLocker para reconstruir partes críticas de uma unidade e recuperar dados recuperáveis. Com o pacote de chaves e a palavra-passe de recuperação ou a chave de recuperação, as partes de uma unidade protegida por BitLocker danificada podem ser desencriptadas. Cada pacote de chaves funciona apenas para uma unidade que tenha o identificador de unidade correspondente. Um pacote de chaves não é gerado automaticamente e pode ser guardado num ficheiro ou no Active Directory Domain Services. Não é possível armazenar um pacote de chaves no Microsoft Entra ID

- Certificado do Agente de Recuperação de Dados: um Agente de Recuperação de Dados (DRA) é um tipo de certificado associado a um principal de segurança do Active Directory e que pode ser utilizado para aceder a quaisquer unidades encriptadas bitLocker configuradas com a chave pública correspondente. As DRAs podem utilizar as respetivas credenciais para desbloquear a unidade. Se a unidade for uma unidade do SO, a unidade tem de ser montada como uma unidade de dados noutro dispositivo para que o DRA a desbloqueie

Dica

Tanto a Palavra-passe de recuperação como a Chave de recuperação podem ser fornecidas pelos utilizadores na Painel de Controle applet (para dados e unidades amovíveis) ou no ecrã de recuperação pré-inicial. Recomenda-se configurar as definições de política para personalizar o ecrã de recuperação pré-inicial, por exemplo, ao adicionar uma mensagem personalizada, URL e informações de contacto do suporte técnico. Para obter mais informações, veja o artigo Ecrã de recuperação pré-inicial do BitLocker.

Ao planear o processo de recuperação do BitLocker, consulte primeiro as melhores práticas atuais da organização para recuperar informações confidenciais. Por exemplo:

| ☑️ | Pergunta |

|---|---|

| 🔲 | Como é que a organização lida com palavras-passe perdidas ou esquecidas? |

| 🔲 | Como é que a organização executa reposições inteligentes card PIN? |

| 🔲 | Os utilizadores têm permissão para guardar ou obter informações de recuperação para os dispositivos que possuem? |

| 🔲 | Quanto pretende que os utilizadores estejam envolvidos no processo de configuração do BitLocker? Pretende que os utilizadores interajam com o processo, sejam silenciosos ou ambos? |

| 🔲 | Onde pretende armazenar as chaves de recuperação BitLocker? |

| 🔲 | Pretende ativar a rotação de palavras-passe de recuperação? |

Responder às perguntas ajuda a determinar o melhor processo de recuperação do BitLocker para a organização e a configurar as definições de política do BitLocker em conformidade. Por exemplo, se a organização tiver um processo para repor palavras-passe, pode ser utilizado um processo semelhante para a recuperação do BitLocker. Se os utilizadores não estiverem autorizados a guardar ou obter informações de recuperação, a organização pode utilizar um agente de recuperação de dados (DRAs) ou criar automaticamente cópias de segurança das informações de recuperação.

As seguintes definições de política definem os métodos de recuperação que podem ser utilizados para restaurar o acesso a uma unidade protegida pelo BitLocker:

- Escolha como as unidades do sistema operacional protegidas pelo BitLocker podem ser recuperadas

- Escolha como as unidades fixas protegidas pelo BitLocker podem ser recuperadas

- Escolha como as unidades removíveis protegidas pelo BitLocker podem ser recuperadas

Dica

Em cada uma destas políticas, selecione Guardar informações de recuperação do BitLocker para Active Directory Domain Services e, em seguida, escolha as informações de recuperação do BitLocker a armazenar no AD DS. Utilize a opção Não ativar o BitLocker até que as informações de recuperação sejam armazenadas no AD DS para impedir que os utilizadores ativem o BitLocker, a menos que a cópia de segurança das informações de recuperação do BitLocker para a unidade para Microsoft Entra ID ou AD DS seja bem-sucedida.

Palavra-passe de recuperação bitLocker

Para recuperar o BitLocker, um utilizador pode utilizar uma palavra-passe de recuperação, se disponível. A palavra-passe de recuperação bitLocker é exclusiva do dispositivo em que foi criada e pode ser guardada de formas diferentes. Dependendo das definições de política configuradas, a palavra-passe de recuperação pode ser:

- Guardado no Microsoft Entra ID, para Microsoft Entra associado

- Guardado no AD DS, para dispositivos associados ao Active Directory

- Guardado no ficheiro de texto

- Impresso

Ter acesso à palavra-passe de recuperação permite que o titular desbloqueie um volume protegido pelo BitLocker e aceda a todos os respetivos dados. Por conseguinte, é importante que a sua organização estabeleça procedimentos para controlar o acesso às palavras-passe de recuperação e garantir que são armazenadas de forma segura, separadas dos dispositivos que protegem.

Observação

Existe uma opção para armazenar a chave de recuperação BitLocker na conta Microsoft de um utilizador. A opção está disponível para dispositivos que não são membros de um domínio e que o utilizador está a utilizar uma conta Microsoft. Armazenar a palavra-passe de recuperação numa conta Microsoft é o método de armazenamento de chaves de recuperação recomendado predefinido para dispositivos que não estão Microsoft Entra associados ou associados ao Active Directory.

A cópia de segurança da palavra-passe de recuperação deve ser configurada antes de o BitLocker ser ativado, mas também pode ser feita após a encriptação, conforme descrito no guia de operações do BitLocker.

A metodologia de cópia de segurança preferencial numa organização é armazenar automaticamente as informações de recuperação do BitLocker numa localização central. Dependendo dos requisitos da organização, as informações de recuperação podem ser armazenadas em Microsoft Entra ID, AD DS ou partilhas de ficheiros.

A recomendação é utilizar os seguintes métodos de cópia de segurança do BitLocker:

- Para Microsoft Entra dispositivos associados, armazene a chave de recuperação no Microsoft Entra ID

- Para dispositivos associados ao Active Directory, armazene a chave de recuperação no AD DS

Observação

Não existe nenhuma forma automática de armazenar a chave de recuperação para dispositivos de armazenamento amovíveis no Microsoft Entra ID ou no AD DS. No entanto, pode utilizar o PowerShell ou o manage.bde.exe comando para o fazer. Para obter mais informações e exemplos, veja o Guia de operações do BitLocker.

Agentes de Recuperação de Dados

As DRAs podem ser utilizadas para recuperar unidades de SO, unidades de dados fixas e unidades de dados amovíveis. No entanto, quando utilizada para recuperar unidades do SO, a unidade do sistema operativo tem de ser montada noutro dispositivo como uma unidade de dados para que o DRA consiga desbloquear a unidade. Os agentes de recuperação de dados são adicionados à unidade quando são encriptados e podem ser atualizados após a encriptação.

A vantagem de utilizar um DRA sobre palavra-passe ou recuperação de chaves é que o DRA funciona como uma chave de master para o BitLocker. Com uma DRA, pode recuperar qualquer volume protegido pela política, sem ter de encontrar uma palavra-passe ou chave específica para cada volume individual.

Para configurar DRAs para dispositivos associados a um domínio do Active Directory, são necessários os seguintes passos:

- Obtenha um certificado DRA. Os seguintes atributos de utilização da chave e da chave avançada são inspecionados pelo BitLocker antes de utilizar o certificado.

- Se um atributo de utilização de chave estiver presente, tem de ser:

CERT_DATA_ENCIPHERMENT_KEY_USAGECERT_KEY_AGREEMENT_KEY_USAGECERT_KEY_ENCIPHERMENT_KEY_USAGE

- Se estiver presente um atributo de utilização de chave avançada (EKU), tem de ser:

- Conforme especificado na definição de política ou na predefinição

1.3.6.1.4.1.311.67.1.1 - Qualquer identificador de objeto EKU suportado pela sua autoridade de certificação (AC)

- Conforme especificado na definição de política ou na predefinição

- Se um atributo de utilização de chave estiver presente, tem de ser:

- Adicione o DRA através da política de grupo com o caminho:Políticas> de configuração> docomputador Definições do Windows Definições>de Segurança Políticas>> deChave Pública Encriptaçãode Unidade BitLocker

- Configure a definição Fornecer os identificadores exclusivos da política da sua organização para associar um identificador exclusivo a uma nova unidade que esteja ativada com o BitLocker. Um campo de identificação é uma cadeia que é utilizada para identificar exclusivamente uma unidade de negócio ou organização. Os campos de identificação são necessários para a gestão de agentes de recuperação de dados em unidades protegidas pelo BitLocker. O BitLocker só gere e atualiza DRAs quando um campo de identificação está presente numa unidade e é idêntico ao valor configurado no dispositivo

- Configure as seguintes definições de política para permitir a recuperação com um DRA para cada tipo de unidade:

Informações de recuperação do BitLocker armazenadas no Microsoft Entra ID

As informações de recuperação do BitLocker para Microsoft Entra dispositivos associados podem ser armazenadas no Microsoft Entra ID. A vantagem de armazenar as palavras-passe de recuperação do BitLocker no Microsoft Entra ID é que os utilizadores podem obter facilmente as palavras-passe dos dispositivos atribuídos a partir da Web, sem envolver o suporte técnico.

O acesso às palavras-passe de recuperação também pode ser delegado ao suporte técnico, para facilitar os cenários de suporte.

As informações de palavra-passe de recuperação do BitLocker armazenadas no Microsoft Entra ID são do tipo de bitlockerRecoveryKey recurso. O recurso pode ser obtido a partir do centro de administração do Microsoft Entra, do centro de administração do Microsoft Intune (para dispositivos inscritos no Microsoft Intune), do PowerShell ou do Microsoft Graph. Para obter mais informações, veja bitlockerRecoveryKey resource type (Tipo de recurso bitlockerRecoveryKey).

Informações de recuperação do BitLocker armazenadas no AD DS

As informações de recuperação do BitLocker para um dispositivo associado a um domínio do Active Directory podem ser armazenadas no AD DS. As informações são armazenadas num objeto subordinado do próprio objeto de computador. Cada objeto de recuperação BitLocker inclui a palavra-passe de recuperação e outras informações de recuperação. Pode existir mais do que um objeto de recuperação BitLocker em cada objeto de computador, uma vez que pode existir mais do que uma palavra-passe de recuperação associada a um volume ativado para BitLocker.

O nome do objeto de recuperação BitLocker incorpora um identificador exclusivo global (GUID) e informações de data e hora, para um comprimento fixo de 63 carateres. A sintaxe é <Object Creation Date and Time><Recovery GUID>.

Observação

O Active Directory mantém o histórico de todas as palavras-passe de recuperação de um objeto de computador. As chaves de recuperação antigas não são removidas automaticamente do AD DS, a menos que o objeto do computador seja eliminado.

O nome comum (cn) para o objeto de recuperação BitLocker é ms-FVE-RecoveryInformation. Cada ms-FVE-RecoveryInformation objeto tem os seguintes atributos:

| Nome do Atributo | Descrição |

|---|---|

ms-FVE-RecoveryPassword |

A palavra-passe de recuperação de 48 dígitos utilizada para recuperar um volume de disco encriptado pelo BitLocker. |

ms-FVE-RecoveryGuid |

GUID associado a uma palavra-passe de recuperação bitLocker. No modo de recuperação do BitLocker, o GUID é apresentado ao utilizador, para que a palavra-passe de recuperação correta possa ser localizada para desbloquear o volume. O GUID também está incluído no nome do objeto de recuperação. |

ms-FVE-VolumeGuid |

GUID associado a um volume de disco suportado pelo BitLocker. Embora a palavra-passe (armazenada no ms-FVE-RecoveryGuid) seja exclusiva para cada palavra-passe de recuperação, o identificador de volume é exclusivo para cada volume encriptado pelo BitLocker. |

ms-FVE-KeyPackage |

Chave de encriptação BitLocker do volume protegida pela palavra-passe de recuperação correspondente. Com este pacote de chaves e a palavra-passe de recuperação (armazenada no ms-FVE-RecoveryPassword), as partes de um volume protegido pelo BitLocker podem ser desencriptadas se o disco estiver danificado. Cada pacote de chaves funciona apenas para um volume que tenha o identificador de volume correspondente (armazenado em ms-FVE-VolumeGuid). A Ferramenta de Reparação do BitLocker pode ser utilizada para utilizar o pacote de chaves. |

Para saber mais sobre os atributos bitLocker armazenados no AD DS, veja os seguintes artigos:

O pacote de chaves BitLocker não é guardado por predefinição. Para guardar o pacote juntamente com a palavra-passe de recuperação no AD DS, a definição Da palavra-passe de recuperação da cópia de segurança e da política do pacote de chaves tem de estar selecionada na política que controla o método de recuperação. O pacote de chaves também pode ser exportado a partir de um volume de trabalho.

Se não for efetuada uma cópia de segurança das informações de recuperação para o AD DS ou se quiser guardar um pacote de chaves numa localização alternativa, utilize o seguinte comando para gerar um pacote de chaves para um volume:

manage-bde.exe -KeyPackage C: -id <id> -path <path>

Um ficheiro com um formato de nome de ficheiro de BitLocker Key Package {<id>}.KPG é criado no caminho especificado.

Observação

Para exportar um novo pacote de chaves a partir de um volume desbloqueado protegido pelo BitLocker, é necessário acesso de administrador local ao volume de trabalho antes que ocorram danos no volume.

Próximas etapas

Saiba como obter informações de recuperação do BitLocker para Microsoft Entra dispositivos associados, associados Microsoft Entra híbridos e associados ao Active Directory e como restaurar o acesso a uma unidade bloqueada: