Configuração do IPsec

O WFP (Windows Filtering Platform) é a plataforma subjacente para o Firewall do Windows com Segurança Avançada. O WFP é usado para configurar regras de filtragem de rede, que incluem regras que regem a proteção do tráfego de rede com IPsec. Os desenvolvedores de aplicativos podem configurar o IPsec diretamente usando a API do WFP, a fim de aproveitar um modelo de filtragem de tráfego de rede mais granular do que o modelo exposto por meio do snap-in do Console de Gerenciamento da Microsoft (MMC) para Firewall do Windows com Segurança Avançada.

O que é IPsec

A IPsec (Internet Protocol Security) é um conjunto de protocolos de segurança usados para transferir pacotes IP confidencialmente pela Internet. O IPsec era anteriormente obrigatório para todas as implementações IPv6 (mas consulte Requisitos de nó IPv6; e opcional para IPv4.

O tráfego de IP protegido tem dois cabeçalhos IPsec opcionais, que identificam os tipos de proteção criptográfica aplicada ao pacote IP e incluem informações para decodificar o pacote protegido.

O cabeçalho ESP (Encapsulamento de Carga de Segurança) é usado para privacidade e proteção contra modificação mal-intencionada executando autenticação e criptografia opcional. Ele pode ser usado para tráfego que atravessa roteadores NAT (Conversão de Endereços de Rede).

O Cabeçalho de Autenticação (AH) é usado apenas para proteção contra modificação mal-intencionada executando a autenticação. Ele não pode ser usado para tráfego que atravessa roteadores NAT.

Para obter mais informações sobre o IPsec, consulte também:

O que é IKE

O IKE (Internet Key Exchange) é um protocolo de troca de chaves que faz parte do conjunto de protocolos IPsec. O IKE é usado durante a configuração de uma conexão segura e realiza a troca segura de chaves secretas e outros parâmetros relacionados à proteção sem a intervenção do usuário.

Para obter mais informações sobre o IKE, consulte também:

O que é a AuthIP

O Protocolo de Internet Autenticado (AuthIP) é um novo protocolo de troca de chaves que expande o IKE da seguinte maneira.

- Embora o IKE dê suporte apenas a credenciais de autenticação do computador, a AuthIP também dá suporte a:

- Credenciais do usuário: NTLM, Kerberos, certificados.

- Certificados de integridade da NAP (Proteção de Acesso à Rede).

- Credencial anônima, usada para autenticação opcional.

- Combinação de credenciais; por exemplo, uma combinação de credenciais Kerberos de computador e usuário.

- Autenticação e criptografia por soquete. Consulte WSASetSocketSecurity para obter mais informações.

- Representação do cliente. (O IPsec representa o contexto de segurança no qual o soquete é criado.)

- Validação de nome de par de entrada e saída. Consulte WSASetSocketPeerTargetName para obter mais informações.

A AuthIP tem um mecanismo de repetição de autenticação que verifica todos os métodos de autenticação configurados antes de falhar na conexão.

O AuthIP pode ser usado com soquetes seguros para implementar o tráfego protegido IPsec baseado em aplicativo. Ele fornece:

Para obter mais informações sobre a AuthIP, consulte também:

O que é uma política IPsec

Uma política IPsec é um conjunto de regras que determinam qual tipo de tráfego ip precisa ser protegido usando IPsec e como proteger esse tráfego. Apenas uma política IPsec está ativa em um computador ao mesmo tempo.

Para saber mais sobre como implementar políticas IPsec, abra o snap-in MMC da Política de Segurança Local (secpol.msc), pressione F1 para exibir a Ajuda e selecione Criando e Usando Políticas IPsec no sumário.

Para obter mais informações sobre políticas IPsec, consulte também:

Como usar o WFP para configurar políticas IPsec

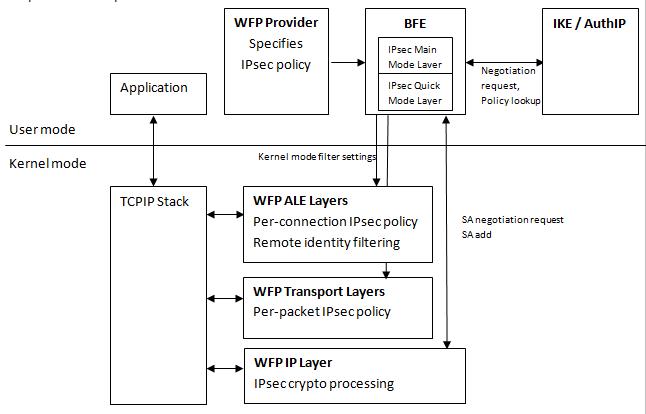

A implementação do IPsec pela Microsoft usa a Plataforma de Filtragem do Windows para configurar políticas IPsec. As políticas IPsec são implementadas adicionando filtros em várias camadas WFP da seguinte maneira.

No FWPM_LAYER_IKEEXT_V{4|6} as camadas adicionam filtros que especificam as políticas de negociação usadas pelos módulos de chave (IKE/AuthIP) durante as trocas do MODO Principal (MM). Métodos de autenticação e algoritmos criptográficos são especificados nessas camadas.

No FWPM_LAYER_IPSEC_V{4|6} as camadas adicionam filtros que especificam as políticas de negociação usadas pelos módulos de chave durante as trocas de Modo Rápido (QM) e EM (Modo Estendido). Os cabeçalhos IPsec (AH/ESP) e algoritmos criptográficos são especificados nessas camadas.

Uma política de negociação é especificada como um contexto de provedor de política associado ao filtro. O módulo de chave enumera os contextos do provedor de política com base nas características de tráfego e obtém a política a ser usada para a negociação de segurança.

Observação

A API do WFP pode ser usada para especificar as Associações de Segurança (SAs) diretamente e, portanto, ignorar a política de negociação do módulo de chave.

Nas camadas FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} e FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} adicionam filtros que invocam textos explicativos e determinam qual fluxo de tráfego deve ser protegido.

No FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} as camadas adicionam filtros que implementam a filtragem de identidade e a política por aplicativo.

O diagrama a seguir ilustra a interação dos vários componentes do WFP em relação à operação IPsec.

Depois que o IPsec é configurado, ele se integra ao WFP e estende os recursos de filtragem do WFP fornecendo informações a serem usadas como condições de filtragem nas camadas de autorização ALE (Application Layer Enforcement). Por exemplo, o IPsec fornece o usuário remoto e a identidade do computador remoto, que o WFP expõe nas camadas de autorização ALE connect e accept. Essas informações podem ser usadas para autorização de identidade remota refinada por uma implementação de firewall baseada em WFP.

Veja abaixo uma política de isolamento de exemplo que pode ser implementada usando IPsec:

- FWPM_LAYER_IKEEXT_V{4|6} camadas – autenticação Kerberos.

- FWPM_LAYER_IPSEC_V{4|6} camadas – AH/SHA-1.

- FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} e camadas FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} – descoberta de negociação para todo o tráfego de rede.

- FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} camadas – IPsec necessário para todo o tráfego de rede.

Tópicos relacionados

-

Camadas WFP

-

Cenários de política IPsec implementados usando a API WFP:

-

Modo de transporte de descoberta de negociação no modo de limite

-

Soluções IPsec: