Autenticando solicitações subsequentes com o Microsoft Digest

Observação

A partir do Windows 11 22H2, a Microsoft está substituindo o Microsoft Digest, também conhecido como wDigest. Continuaremos a dar suporte ao Microsoft Digest em versões com suporte do Windows. As versões futuras do Windows incluirão recursos limitados para o Microsoft Digest e, eventualmente, o Microsoft Digest não terá mais suporte no Windows.

O servidor envia ao cliente uma referência ao contexto de segurança compartilhado usando a diretiva opaca do desafio Digest. Após uma autenticação bem-sucedida, o cliente deve especificar esse valor em solicitações subsequentes para o servidor de destino. Incluir o valor opaco em solicitações de recursos acessíveis usando o contexto de segurança existente elimina a necessidade de autenticar novamente no controlador de domínio. Essas solicitações são autenticadas novamente no servidor, usando a chave de sessão Digest armazenada em cache após a autenticação inicial.

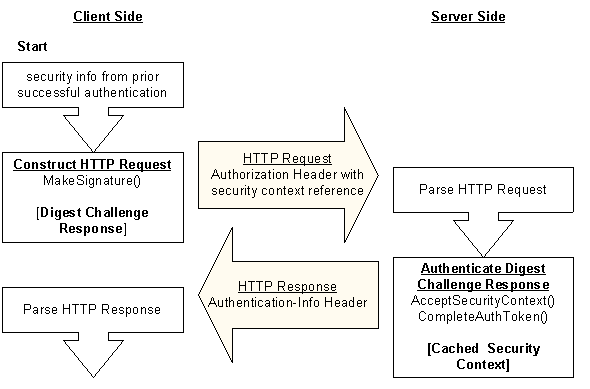

O diagrama a seguir ilustra as etapas executadas pelo cliente e pelo servidor durante uma solicitação subsequente de recursos protegidos por acesso.

Para solicitar recursos adicionais após uma autenticação bem-sucedida, o cliente chama a função MakeSignature do Microsoft Digest para gerar uma resposta de desafio digest. O valor opaco está incluído na diretiva opaca da resposta de desafio enviada ao servidor como um cabeçalho de autorização (mostrado como Solicitação HTTP).

O servidor chama a função AcceptSecurityContext (Digest) para determinar se há um contexto de segurança existente para o cliente. Quando um contexto existente é encontrado, a função retorna SEC_E_COMPLETE_NEEDED para indicar que o servidor deve chamar a função CompleteAuthToken . Essa função executa a autenticação do cliente usando a chave de sessão Digest armazenada em cache durante a autenticação inicial em vez de autenticar novamente no controlador de domínio.