Configurar um fluxo de entrada no Azure Ative Directory B2C

Antes de começar, use o seletor Escolha um tipo de política para escolher o tipo de política que você está configurando. O Azure Ative Directory B2C oferece dois métodos para definir como os usuários interagem com seus aplicativos: por meio de fluxos de usuário predefinidos ou por meio de políticas personalizadas totalmente configuráveis. As etapas exigidas neste artigo são diferentes para cada método.

Visão geral do fluxo de entrada

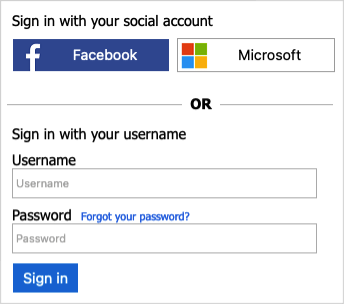

A política de início de sessão permite aos utilizadores:

- Entrar com uma Conta Local do Azure AD B2C

- Os utilizadores podem iniciar sessão com uma conta social

- Repor palavra-passe

- Os usuários não podem se inscrever em uma Conta Local do Azure AD B2C. Para criar uma conta, um administrador pode usar o portal do Azure ou a API do Microsoft Graph.

Pré-requisitos

- Se ainda não tiver feito isso, registre um aplicativo Web no Azure Ative Directory B2C.

- Conclua as etapas em Criar fluxos de usuário e políticas personalizadas no Azure Ative Directory B2C.

Criar um fluxo de usuário de entrada

Para adicionar a política de início de sessão:

Inicie sessão no portal do Azure.

Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para seu locatário do Azure AD B2C no menu Diretórios + assinaturas .

No portal do Azure, procure e selecione Azure AD B2C.

Em Políticas, selecione Fluxos de usuário e, em seguida, selecione Novo fluxo de usuário.

Na página Criar um fluxo de usuário, selecione o fluxo de usuário de login.

Em Selecione uma versão, selecione Recomendado e, em seguida, selecione Criar. (Saiba mais sobre as versões de fluxo de usuário.)

Insira um Nome para o fluxo de usuário. Por exemplo, signupsignin1.

Em Provedores de identidade, selecione pelo menos um provedor de identidade:

- Em Contas locais, selecione uma das seguintes opções: Entrada por email, Entrada por ID de usuário, Entrada por telefone, Entrada por telefone/e-mail, ID de usuário/Entrada por email ou Nenhuma. Saiba mais.

- Em Provedores de identidade social, selecione qualquer um dos provedores externos de identidade social ou corporativa que você configurou. Saiba mais.

Em Autenticação multifator, se você quiser exigir que os usuários verifiquem sua identidade com um segundo método de autenticação, escolha o tipo de método e quando impor a autenticação multifator (MFA). Saiba mais.

Em Acesso condicional, se você configurou políticas de Acesso Condicional para seu locatário do Azure AD B2C e deseja habilitá-las para esse fluxo de usuário, marque a caixa de seleção Impor políticas de acesso condicional. Não é necessário especificar um nome de política. Saiba mais.

Em Declarações de aplicativo, escolha as declarações que você deseja retornar ao aplicativo no token. Para obter a lista completa de valores, selecione Mostrar mais, escolha os valores e, em seguida, selecione OK.

Nota

Você também pode criar atributos personalizados para uso em seu locatário do Azure AD B2C.

Clique em Criar para adicionar o fluxo de usuário. Um prefixo de B2C_1 é automaticamente anexado ao nome.

Testar o fluxo do usuário

- Selecione o fluxo de usuário que você criou para abrir sua página de visão geral e, em seguida, selecione Executar fluxo de usuário.

- Em Aplicativo, selecione o aplicativo Web chamado webapp1 que você registrou anteriormente. O URL de resposta deve mostrar

https://jwt.ms. - Clique em Executar fluxo de usuário.

- Você deve ser capaz de entrar com a conta que você criou (usando a API do MS Graph), sem o link de inscrição. O token retornado inclui as declarações selecionadas.

Remover o link de inscrição

O perfil técnico SelfAsserted-LocalAccountSignin-Email é um perfil autodeclarado, que é invocado durante o fluxo de inscrição ou entrada. Para remover o link de inscrição, defina os setting.showSignupLink metadados como false. Substitua os perfis técnicos SelfAsserted-LocalAccountSignin-Email no arquivo de extensão.

Abra o arquivo de extensões da sua política. Por exemplo,

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.Encontre o

ClaimsProviderselemento . Se o elemento não existir, adicione-o.Adicione o seguinte provedor de declarações ao

ClaimsProviderselemento :<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->Dentro

<BuildingBlocks>do elemento , adicione o seguinte ContentDefinition para fazer referência à versão 1.2.0 ou URI de dados mais recente:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Atualize e teste a sua política

- Inicie sessão no portal do Azure.

- Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para seu locatário do Azure AD B2C no menu Diretórios + assinaturas .

- Escolha Todos os serviços no canto superior esquerdo do portal do Azure e, em seguida, procure e selecione Registos de aplicações.

- Selecione Identity Experience Framework.

- Selecione Carregar política personalizada e, em seguida, carregue o arquivo de política que você alterou, TrustFrameworkExtensions.xml.

- Selecione a política de início de sessão que carregou e clique no botão Executar agora .

- Você deve ser capaz de entrar com a conta que você criou (usando a API do MS Graph), sem o link de inscrição.

Próximos passos

- Adicione um login com o provedor de identidade social.

- Configure um fluxo de redefinição de senha.