A solução neste artigo fornece uma maneira de ajudar a proteger seu serviço de mensagens (Outlook na Web ou Painel de Controle do Exchange) quando as caixas de correio são hospedadas no Exchange Online ou no Exchange local.

Arquitetura

Nesta arquitetura, dividimos a solução em duas áreas, descrevendo a segurança para:

- Exchange Online, no lado direito do diagrama.

- Exchange local em um cenário híbrido ou não híbrido, no lado esquerdo do diagrama.

Transfira um ficheiro do Visio desta arquitetura.

Notas gerais

- Essa arquitetura usa o modelo de identidade federado do Microsoft Entra. Para os modelos de sincronização de hash de senha e autenticação de passagem, a lógica e o fluxo são os mesmos. A única diferença está relacionada ao fato de que o Microsoft Entra ID não redirecionará a solicitação de autenticação para os Serviços de Federação do Ative Directory (AD FS) locais.

- O diagrama mostra o acesso ao Outlook no serviço Web que corresponde a um caminho .../owa. O acesso de usuário do Centro de administração do Exchange (ou Painel de Controle do Exchange) que corresponde a um caminho .../ecp segue o mesmo fluxo.

- No diagrama, as linhas tracejadas mostram interações básicas entre os componentes locais do Ative Directory, Microsoft Entra Connect, Microsoft Entra ID, AD FS e Web Application Proxy. Você pode saber mais sobre essas interações em Portas e protocolos necessários de identidade híbrida.

- Por Exchange local, queremos dizer Exchange 2019 com as atualizações mais recentes, função Caixa de Correio. Por Borda do Exchange local, queremos dizer Exchange 2019 com as atualizações mais recentes, função Transporte de Borda. Incluímos o servidor de Borda no diagrama para destacar que você pode usá-lo nesses cenários. Ele não está envolvido no trabalho com protocolos de cliente que é discutido aqui.

- Em um ambiente real, você não terá apenas um servidor. Você terá uma matriz de servidores Exchange com balanceamento de carga para alta disponibilidade. Os cenários descritos aqui são adequados para essa configuração.

Fluxo de usuários do Exchange Online

Um utilizador tenta aceder ao Outlook no serviço Web através https://outlook.office.com/owado .

O Exchange Online redireciona o usuário para o Microsoft Entra ID para autenticação.

Se o domínio for federado, a ID do Microsoft Entra redirecionará o usuário para a instância local do AD FS para autenticação. Se a autenticação for bem-sucedida, o usuário será redirecionado de volta para o Microsoft Entra ID. (Para manter o diagrama simples, deixamos de fora este cenário federado.)

Para impor a autenticação multifator, o Microsoft Entra ID aplica uma política de Acesso Condicional do Azure com um requisito de autenticação multifator para o aplicativo cliente do navegador. Consulte a seção de implantação deste artigo para obter informações sobre como configurar essa política.

A política de Acesso Condicional chama a autenticação multifator do Microsoft Entra. O usuário recebe uma solicitação para concluir a autenticação multifator.

O usuário conclui a autenticação multifator.

O Microsoft Entra ID redireciona a sessão da Web autenticada para o Exchange Online e o usuário pode acessar o Outlook.

Fluxo de usuários locais do Exchange

Um usuário tenta acessar o Outlook no serviço Web por meio de uma

https://mail.contoso.com/owaURL que aponta para um servidor Exchange para acesso interno ou para um servidor Proxy de Aplicativo Web para acesso externo.O Exchange local (para acesso interno) ou o Proxy de Aplicativo Web (para acesso externo) redireciona o usuário para o AD FS para autenticação.

O AD FS usa a autenticação integrada do Windows para acesso interno ou fornece um formulário da Web no qual o usuário pode inserir credenciais para acesso externo.

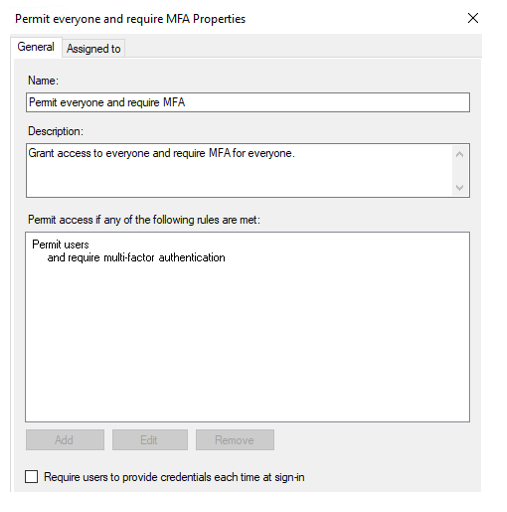

Respondendo a uma política de controle de acesso do AF DS, o AD FS chama a autenticação multifator do Microsoft Entra para concluir a autenticação. Eis um exemplo desse tipo de política de controlo de acesso do AD FS:

O usuário recebe uma solicitação para concluir a autenticação multifator.

O usuário conclui a autenticação multifator. O AD FS redireciona a sessão Web autenticada para o Exchange local.

O usuário pode acessar o Outlook.

Para implementar esse cenário para um usuário local, você precisa configurar o Exchange e o AD FS para configurar o AD FS para pré-autenticar solicitações de acesso à Web. Para obter mais informações, consulte Usar a autenticação baseada em declarações do AD FS com o Outlook na Web.

Você também precisa habilitar a integração do AD FS e da autenticação multifator do Microsoft Entra. Para obter mais informações, consulte Configurar o Azure MFA como provedor de autenticação com o AD FS. (Esta integração requer o AD FS 2016 ou 2019.) Finalmente, você precisa sincronizar os usuários com o Microsoft Entra ID e atribuir-lhes licenças para autenticação multifator do Microsoft Entra.

Componentes

ID do Microsoft Entra. O Microsoft Entra ID é um serviço de gerenciamento de identidade e acesso baseado em nuvem da Microsoft. Ele fornece autenticação moderna baseada em EvoSTS (um serviço de token de segurança usado pelo Microsoft Entra ID). Ele é usado como um servidor de autenticação para o Exchange Server local.

Autenticação multifator Microsoft Entra. A autenticação multifator é um processo no qual os usuários são solicitados durante o processo de login para outra forma de identificação, como um código em seu celular ou uma digitalização de impressão digital.

Acesso condicional do Microsoft Entra. O Acesso Condicional é o recurso que o Microsoft Entra ID usa para impor políticas organizacionais, como a autenticação multifator.

AD FS. O AD FS permite o gerenciamento de identidade e acesso federado compartilhando direitos de identidade digital e direitos entre limites de segurança e corporativos com segurança aprimorada. Nessa arquitetura, ele é usado para facilitar o login de usuários com identidade federada.

Proxy de aplicativo Web. O Proxy de Aplicativo Web pré-autentica o acesso a aplicativos Web usando o AD FS. Ele também funciona como um proxy do AD FS.

Exchange Server. O Exchange Server hospeda caixas de correio de usuários no local. Nessa arquitetura, ele usa tokens emitidos para o usuário pelo ID do Microsoft Entra para autorizar o acesso às caixas de correio.

Serviços do Ative Directory. Os serviços do Ative Directory armazenam informações sobre membros de um domínio, incluindo dispositivos e usuários. Nessa arquitetura, as contas de usuário pertencem aos serviços do Ative Directory e são sincronizadas com o Microsoft Entra ID.

Detalhes do cenário

A infraestrutura de mensagens corporativas (EMI) é um serviço fundamental para as organizações. Passar de métodos de autenticação e autorização mais antigos e menos seguros para a autenticação moderna é um desafio crítico em um mundo onde o trabalho remoto é comum. A implementação de requisitos de autenticação multifator para o acesso ao serviço de mensagens é uma das maneiras mais eficazes de enfrentar esse desafio.

Este artigo descreve uma arquitetura para aprimorar sua segurança em um cenário de acesso à Web usando a autenticação multifator do Microsoft Entra.

As arquiteturas aqui descrevem cenários para ajudá-lo a proteger seu serviço de mensagens (Outlook na Web ou Painel de Controle do Exchange) quando as caixas de correio são hospedadas no Exchange Online ou no Exchange local.

Para obter informações sobre como aplicar a autenticação multifator em outros cenários de mensagens híbridas, consulte estes artigos:

- Infraestrutura de mensagens híbridas de segurança aprimorada em um cenário de acesso de cliente de área de trabalho

- Infraestrutura de mensagens híbridas de segurança aprimorada em um cenário de acesso móvel

Este artigo não discute outros protocolos, como IMAP ou POP. Não recomendamos que você os use para fornecer acesso ao usuário.

Potenciais casos de utilização

Essa arquitetura é relevante para os seguintes cenários:

- Aumente a segurança do EMI.

- Adote uma estratégia de segurança Zero Trust .

- Aplique seu alto nível padrão de proteção para seu serviço de mensagens local durante a transição ou a coexistência com o Exchange Online.

- Aplique requisitos rigorosos de segurança ou conformidade em organizações fechadas ou altamente seguras, como as do setor financeiro.

Considerações

Essas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios orientadores que podem ser usados para melhorar a qualidade de uma carga de trabalho. Para obter mais informações, consulte Microsoft Azure Well-Architected Framework.

Fiabilidade

A confiabilidade garante que seu aplicativo possa atender aos compromissos que você assume com seus clientes. Para obter mais informações, consulte Visão geral do pilar de confiabilidade.

Disponibilidade

A disponibilidade geral depende da disponibilidade dos componentes envolvidos. Para obter informações sobre disponibilidade, consulte estes recursos:

- Avançando a disponibilidade do Microsoft Entra

- Serviços na nuvem em que pode confiar: disponibilidade do Office 365

- O que é a arquitetura do Microsoft Entra?

A disponibilidade dos componentes da solução local depende do design implementado, da disponibilidade de hardware e de suas rotinas internas de operações e manutenção. Para obter informações de disponibilidade sobre alguns desses componentes, consulte os seguintes recursos:

- Configurando uma implantação do AD FS com grupos de disponibilidade Always On

- Implantando alta disponibilidade e resiliência de site no Exchange Server

- Proxy de aplicativo Web no Windows Server

Resiliência

Para obter informações sobre a resiliência dos componentes nessa arquitetura, consulte os recursos a seguir.

- Para Microsoft Entra ID: Avançando a disponibilidade do Microsoft Entra

- Para cenários que usam o AD FS: implantação do AD FS entre regiões geográficas de alta disponibilidade no Azure com o Gerenciador de Tráfego do Azure

- Para a solução local do Exchange: alta disponibilidade do Exchange

Segurança

A segurança oferece garantias contra ataques deliberados e o abuso de seus valiosos dados e sistemas. Para obter mais informações, consulte Visão geral do pilar de segurança.

Para obter informações sobre a segurança dos componentes nessa arquitetura, consulte os seguintes recursos:

- Guia de operações de segurança do Microsoft Entra

- Práticas recomendadas para proteger o AD FS e o Proxy de Aplicativo Web

- Configurar a Proteção de Bloqueio Inteligente da Extranet do AD FS

Otimização de custos

A otimização de custos consiste em procurar formas de reduzir despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, consulte Visão geral do pilar de otimização de custos.

O custo da sua implementação depende do seu ID do Microsoft Entra e dos custos da licença do Microsoft 365. O custo total também inclui custos de software e hardware para componentes locais, operações de TI, treinamento e educação e implementação de projetos.

A solução requer pelo menos o Microsoft Entra ID P1. Para obter detalhes de preços, consulte Preços do Microsoft Entra.

Para obter informações sobre o Exchange, consulte Preços do Exchange Server.

Para obter informações sobre o AD FS e o Proxy de Aplicativo Web, consulte Preços e licenciamento do Windows Server 2022.

Eficiência de desempenho

A eficiência de desempenho é a capacidade de sua carga de trabalho de escalar de maneira eficiente para atender às demandas que os usuários colocam nela. Para obter mais informações, consulte Visão geral do pilar de eficiência de desempenho.

O desempenho depende do desempenho dos componentes envolvidos e do desempenho da rede da sua empresa. Para obter mais informações, consulte Ajuste de desempenho do Office 365 usando linhas de base e histórico de desempenho.

Para obter informações sobre fatores locais que influenciam o desempenho de cenários que incluem serviços do AD FS, consulte estes recursos:

- Configurar o monitoramento de desempenho

- Ajuste fino do SQL e resolução de problemas de latência com o AD FS

Escalabilidade

Para obter informações sobre a escalabilidade do AD FS, consulte Planejando a capacidade do servidor AD FS.

Para obter informações sobre a escalabilidade local do Exchange Server, consulte Arquitetura preferencial do Exchange 2019.

Implementar este cenário

Para implantar esse cenário, conclua estas etapas de alto nível:

- Comece com o serviço de acesso à Web. Melhore sua segurança usando uma política de Acesso Condicional do Azure para o Exchange Online.

- Melhore a segurança do acesso à Web para EMI local usando a autenticação baseada em declarações do AD FS.

Configurar uma política de Acesso Condicional

Para configurar uma política de Acesso Condicional do Microsoft Entra que imponha a autenticação multifator, conforme descrito na etapa 3 do fluxo do usuário online anteriormente neste artigo:

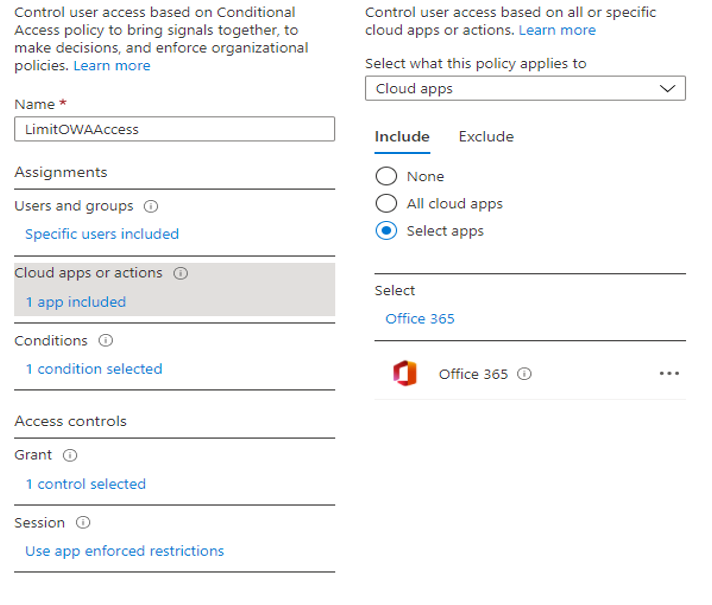

Configure o Office 365 Exchange Online ou o Office 365 como um aplicativo na nuvem:

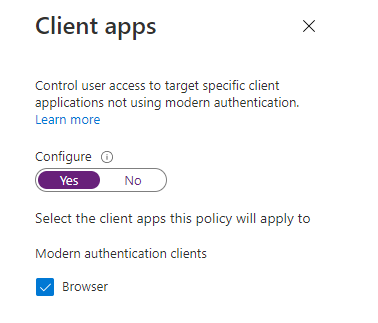

Configure o navegador como um aplicativo cliente:

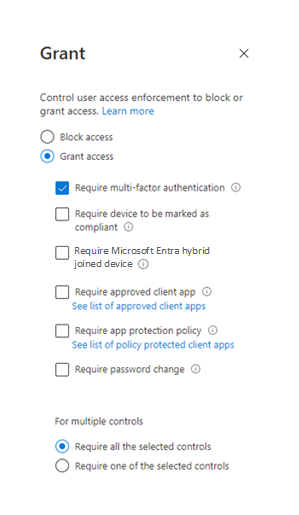

Aplique o requisito de autenticação multifator na janela Conceder :

Contribuidores

Este artigo é mantido pela Microsoft. Foi originalmente escrito pelos seguintes contribuidores.

Principais autores:

- Pavel Kondrashov - Brasil | Arquiteto de Soluções Cloud

- Ella Parkum - Brasil | Principal Arquiteto-Engenharia de Soluções para Clientes

Para ver perfis não públicos do LinkedIn, inicie sessão no LinkedIn.

Próximos passos

- Anunciando a autenticação moderna híbrida para o Exchange local

- Visão geral da autenticação moderna híbrida e pré-requisitos para uso com servidores Skype for Business e Exchange locais

- Usar a autenticação baseada em declarações do AD FS com o Outlook na Web

- Arquitetura preferencial do Exchange 2019

- Implementação do AD FS de elevada disponibilidade e várias geografias no Azure com o Gestor de Tráfego do Azure