Este artigo fornece diretrizes para usar o Azure Private Link em uma topologia de rede hub-and-spoke. O público-alvo inclui arquitetos de rede e arquitetos de soluções em nuvem. Especificamente, este guia discute como usar o Ponto de Extremidade Privado do Azure para acessar de forma privada recursos de plataforma como serviço (PaaS).

Este guia não abrange integração de rede virtual, pontos de extremidade de serviço e outras soluções para conectar componentes de infraestrutura como serviço (IaaS) aos recursos de PaaS do Azure. Para obter mais informações sobre essas soluções, consulte Integrar serviços do Azure com redes virtuais para isolamento de rede.

Descrição geral

As seções a seguir fornecem informações gerais sobre o Private Link e seu ambiente.

Topologias hub-and-spoke do Azure

Hub and spoke é uma topologia de rede que você pode usar no Azure. Essa topologia funciona bem para gerenciar serviços de comunicação de forma eficiente e atender aos requisitos de segurança em escala. Para obter mais informações sobre modelos de rede hub-and-spoke, consulte Topologia de rede hub-and-spoke.

Usando uma arquitetura hub-and-spoke, você pode aproveitar estes benefícios:

- Implantação de cargas de trabalho individuais entre equipes centrais de TI e equipes de carga de trabalho

- Economia de custos minimizando recursos redundantes

- Gerenciando redes de forma eficiente centralizando serviços que várias cargas de trabalho compartilham

- Superando os limites associados a assinaturas únicas do Azure

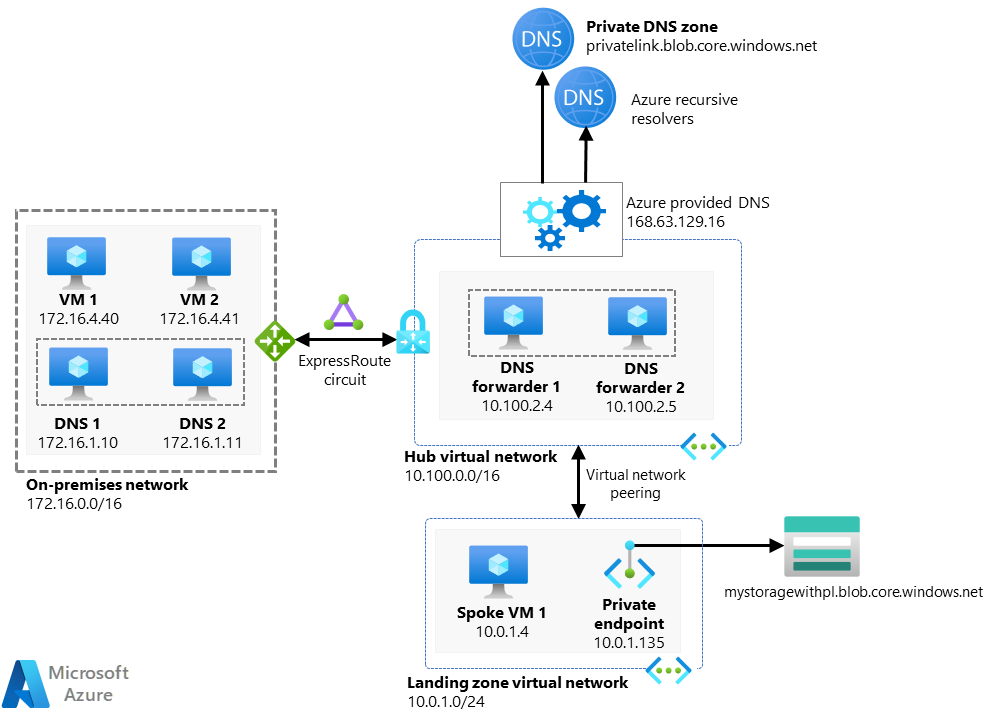

Este diagrama mostra uma topologia típica de hub-and-spoke que você pode implantar no Azure:

À esquerda, o diagrama contém uma caixa pontilhada chamada Rede local. Ele contém ícones para máquinas virtuais e servidores de nomes de domínio. Uma seta bidirecional conecta essa caixa a uma caixa pontilhada à direita rotulada como rede virtual Hub. Um ícone acima dessa seta é rotulado como Azure ExpressRoute. A caixa de hub contém ícones para encaminhadores D N S. As setas apontam para longe da caixa de hub em direção a ícones para zonas privadas de D N S. Uma seta bidirecional conecta a caixa do hub a uma caixa abaixo dela chamada Rede virtual da zona de aterrissagem. À direita da seta, um ícone é rotulado Emparelhamento de rede virtual. A caixa de zona de aterrissagem contém ícones para uma máquina virtual e um ponto de extremidade privado. Uma seta aponta do ponto de extremidade privado para um ícone de armazenamento que está fora da caixa da zona de aterrissagem.

Transfira um ficheiro PowerPoint desta arquitetura.

Esta arquitetura é uma das duas opções de topologia de rede suportadas pelo Azure. Este design de referência clássico usa componentes de rede básicos, como a Rede Virtual do Azure, emparelhamento de rede virtual e rotas definidas pelo usuário (UDRs). Quando você usa hub e falou, você é responsável por configurar os serviços. Você também precisa garantir que a rede atenda aos requisitos de segurança e roteamento.

A WAN Virtual do Azure fornece uma alternativa para implantações em escala. Este serviço utiliza um design de rede simplificado. A WAN virtual também reduz a sobrecarga de configuração associada ao roteamento e à segurança.

O Private Link suporta diferentes opções para redes hub-and-spoke tradicionais e para redes WAN virtuais.

Private Link

O Private Link fornece acesso a serviços através da interface de rede Private Endpoint. O Private Endpoint usa um endereço IP privado da sua rede virtual. Pode aceder a vários serviços através desse endereço IP privado:

- Serviços de PaaS do Azure

- Serviços de propriedade do cliente que o Azure hospeda

- Serviços de parceiros que o Azure hospeda

O tráfego entre sua rede virtual e o serviço que você está acessando viaja pelo backbone da rede do Azure. Como resultado, você não acessa mais o serviço por meio de um ponto de extremidade público. Para obter mais informações, consulte O que é o Azure Private Link?.

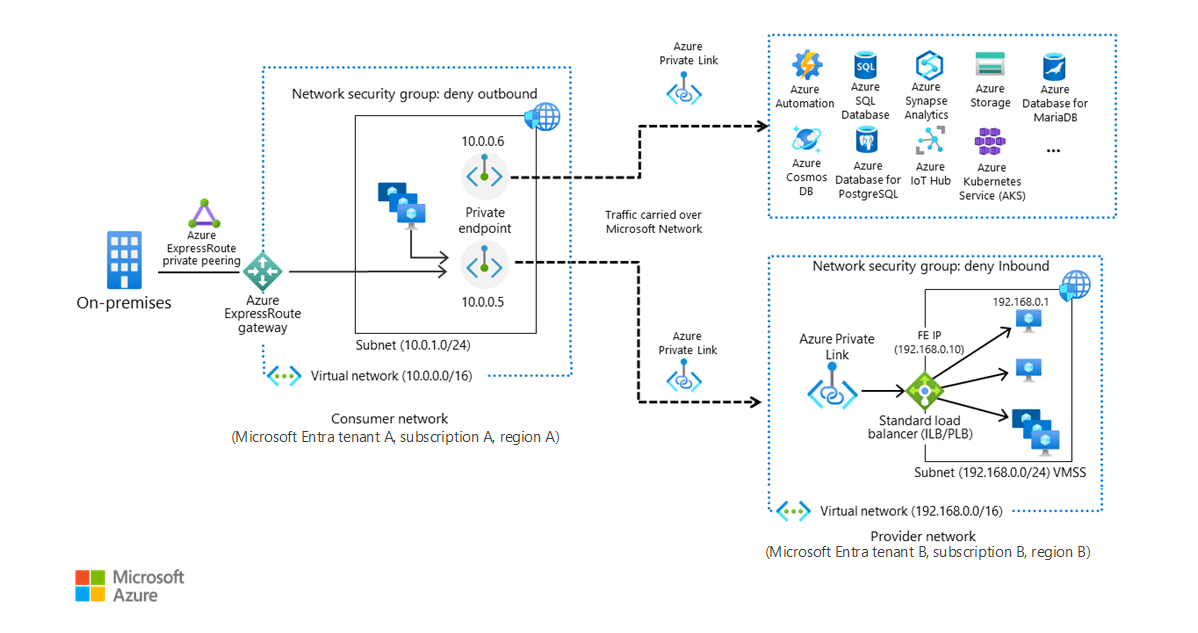

O diagrama a seguir mostra como os usuários locais se conectam a uma rede virtual e usam o Private Link para acessar recursos de PaaS:

O diagrama contém uma caixa pontilhada à esquerda rotulada Rede do consumidor. Um ícone fica em sua borda e é rotulado como Azure ExpressRoute. Fora da caixa à esquerda estão ícones para usuários locais e um emparelhamento privado. Dentro da caixa há uma caixa pontilhada menor chamada Sub-rede que contém ícones para computadores e pontos de extremidade privados. A borda da caixa menor contém um ícone para um grupo de segurança de rede. Duas setas pontilhadas fluem para fora da caixa interna. Eles também passam pela borda da caixa externa. Um aponta para uma caixa pontilhada à direita que está cheia de ícones para serviços do Azure. A outra seta aponta para uma caixa pontilhada à direita rotulada como Rede de provedores. A caixa de rede do provedor contém uma caixa pontilhada menor e um ícone para o Azure Private Link. A caixa pontilhada menor contém ícones para computadores. Sua borda contém dois ícones: um para um balanceador de carga e outro para um grupo de segurança de rede.

Transfira um ficheiro PowerPoint desta arquitetura.

Árvore de decisão para implantação de Link Privado

Você pode implantar pontos de extremidade privados em um hub ou em um spoke. Alguns fatores determinam qual local funciona melhor em cada situação. Os fatores são relevantes para os serviços de PaaS do Azure e para os serviços de propriedade do cliente e de parceiros que o Azure hospeda.

Questões a considerar

Use as seguintes perguntas para determinar a melhor configuração para seu ambiente:

A Virtual WAN é a sua solução de conectividade de rede?

Se você usar a WAN Virtual, só poderá implantar pontos de extremidade privados em redes virtuais spoke que você conecta ao seu hub virtual. Não é possível implantar recursos em seu hub virtual ou hub seguro.

Para obter mais informações sobre como integrar o Private Endpoint à sua rede, consulte estes artigos:

Você usa um dispositivo virtual de rede (NVA), como o Firewall do Azure?

O tráfego para o Ponto de Extremidade Privado usa o backbone de rede do Azure e é criptografado. Talvez seja necessário registrar ou filtrar esse tráfego. Você também pode querer usar um firewall para analisar o tráfego que flui para o Private Endpoint se usar um firewall em qualquer uma destas áreas:

- Através de raios

- Entre o hub e os raios

- Entre componentes locais e suas redes do Azure

Nesse caso, implante pontos de extremidade privados em seu hub em uma sub-rede dedicada. Esta disposição:

- Simplifica a configuração da regra de conversão segura de endereços de rede (SNAT). Você pode criar uma única regra SNAT em seu NVA para o tráfego para a sub-rede dedicada que contém seus pontos de extremidade privados. Você pode rotear o tráfego para outros aplicativos sem aplicar o SNAT.

- Simplifica a configuração da tabela de rotas. Para o tráfego que está fluindo para pontos de extremidade privados, você pode adicionar uma regra para rotear esse tráfego através do seu NVA. Você pode reutilizar essa regra em todos os seus porta-vozes, gateways de rede virtual privada (VPN) e gateways de Rota Expressa do Azure.

- Possibilita a aplicação de regras de grupo de segurança de rede para o tráfego de entrada na sub-rede que você dedica ao Ponto de extremidade privado. Estas regras filtram o tráfego para os seus recursos. Eles fornecem um único local para controlar o acesso aos seus recursos.

- Centraliza o gerenciamento de endpoints privados. Se você implantar todos os pontos de extremidade privados em um só lugar, poderá gerenciá-los com mais eficiência em todas as suas redes virtuais e assinaturas.

Quando todas as suas cargas de trabalho precisam de acesso a cada recurso de PaaS que você está protegendo com o Private Link, essa configuração é apropriada. Mas se suas cargas de trabalho acessarem recursos PaaS diferentes, não implante pontos de extremidade privados em uma sub-rede dedicada. Em vez disso, melhore a segurança seguindo o princípio do menor privilégio:

- Coloque cada ponto de extremidade privado em uma sub-rede separada.

- Conceda acesso a esse recurso apenas às cargas de trabalho que usam um recurso protegido.

Você usa o Private Endpoint de um sistema local?

Se você planeja usar pontos de extremidade privados para acessar recursos de um sistema local, implante os pontos de extremidade em seu hub. Com este arranjo, você pode aproveitar alguns dos benefícios que a seção anterior descreve:

- Usando grupos de segurança de rede para controlar o acesso aos seus recursos

- Gerenciando seus endpoints privados em um local centralizado

Se você estiver planejando acessar recursos de aplicativos implantados no Azure, a situação é diferente:

- Se apenas um aplicativo precisar de acesso aos seus recursos, implante o Private Endpoint no raio desse aplicativo.

- Se mais de um aplicativo precisar de acesso aos seus recursos, implante o Private Endpoint em seu hub.

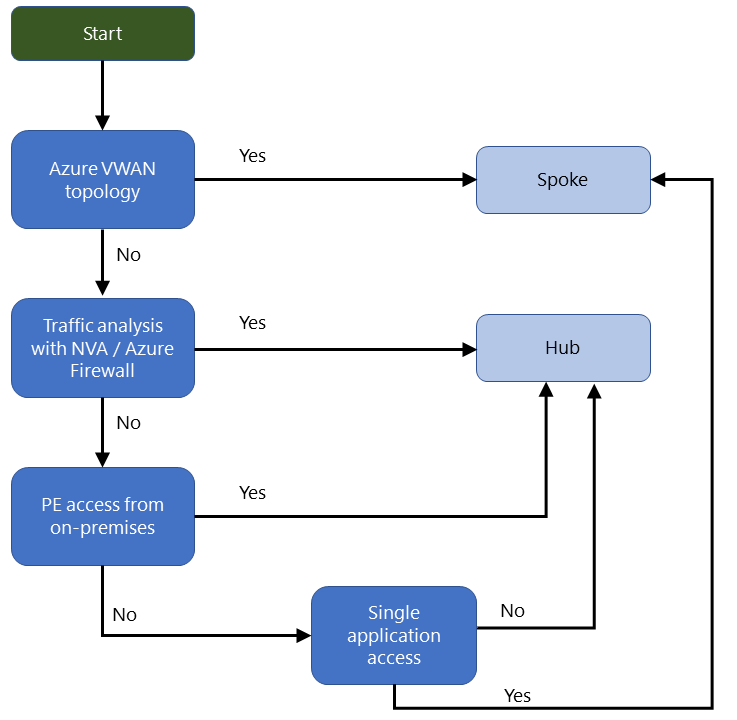

Fluxograma

O fluxograma a seguir resume as várias opções e recomendações. Como cada cliente tem um ambiente único, considere os requisitos do seu sistema ao decidir onde colocar terminais privados.

Na parte superior do fluxograma há uma caixa verde chamada Iniciar. Uma seta aponta dessa caixa para uma caixa azul rotulada como topologia do Azure Virtual W A N. Duas setas fluem para fora dessa caixa. Um deles com a etiqueta Sim aponta para uma caixa laranja com o rótulo Spoke. A segunda seta é rotulada como Não. Ele aponta para uma caixa azul chamada Análise de tráfego com N V A ou Firewall do Azure. Duas setas também fluem para fora da caixa de análise de tráfego. Um deles rotulado como Sim aponta para uma caixa laranja chamada Hub. A segunda seta é rotulada como Não. Ele aponta para uma caixa azul chamada Private Endpoint access a partir do local. Duas setas fluem para fora da caixa Ponto Final Privado. Uma etiqueta Sim aponta para a caixa laranja rotulada Hub. A segunda seta é rotulada como Não. Ele aponta para uma caixa azul chamada Acesso único ao aplicativo. Duas setas fluem para fora dessa caixa. Um deles rotulado No aponta para a caixa laranja rotulada Hub. A segunda seta é rotulada como Sim. Ele aponta para a caixa laranja rotulada Spoke.

Transfira um ficheiro PowerPoint desta arquitetura.

Considerações

Alguns fatores podem afetar sua implementação do Private Endpoint. Eles se aplicam aos serviços PaaS do Azure e aos serviços de propriedade do cliente e de parceiros que o Azure hospeda. Considere estes pontos ao implantar o Ponto de extremidade privado:

Rede

Quando você usa o Ponto de Extremidade Privado em uma rede virtual falada, a tabela de rotas padrão da sub-rede inclui uma /32 rota com um tipo de salto seguinte de InterfaceEndpoint.

Se você usar uma topologia hub-and-spoke tradicional:

- Você pode ver essa rota efetiva no nível da interface de rede de suas máquinas virtuais.

- Para obter mais informações, consulte Diagnosticar um problema de roteamento de máquina virtual.

Se você usa a WAN Virtual:

- Você pode ver essa rota nas rotas efetivas do hub virtual.

- Para obter mais informações, consulte Exibir rotas efetivas de hub virtual.

A /32 rota é propagada para estas áreas:

- Qualquer emparelhamento de rede virtual que você tenha configurado

- Qualquer conexão VPN ou ExpressRoute com um sistema local

Para restringir o acesso do seu hub ou sistema local ao Ponto de Extremidade Privado, use um grupo de segurança de rede na sub-rede onde você implantou o Ponto de Extremidade Privado. Configure regras de entrada apropriadas.

Resolução de nomes

Os componentes da sua rede virtual associam um endereço IP privado a cada ponto de extremidade privado. Esses componentes só podem resolver esse endereço IP privado se você usar uma configuração específica do DNS (Sistema de Nomes de Domínio). Se você usar uma solução DNS personalizada, é melhor usar grupos de zonas DNS. Integre o Ponto de Extremidade Privado com uma zona DNS privada centralizada do Azure. Não importa se você implantou recursos em um hub ou em um spoke. Vincule a zona DNS privada a todas as redes virtuais que precisam resolver seu nome DNS de ponto de extremidade privado.

Com essa abordagem, os clientes DNS locais e do Azure podem resolver o nome e acessar o endereço IP privado. Para obter uma implementação de referência, consulte Private Link e integração de DNS em escala.

Custos

- Quando você usa o Ponto de Extremidade Privado em um emparelhamento de rede virtual regional, não são cobradas taxas de emparelhamento pelo tráfego de e para o Ponto de Extremidade Privado.

- Os custos de emparelhamento ainda se aplicam a outro tráfego de recursos de infraestrutura que flui através de um emparelhamento de rede virtual.

- Se você implantar pontos de extremidade privados em diferentes regiões, as taxas de Link Privado e as taxas de entrada e saída de emparelhamento global serão aplicadas.

Para obter mais informações, consulte Preços de largura de banda.

Contribuidores

Este artigo é mantido pela Microsoft. Foi originalmente escrito pelos seguintes contribuidores.

Autor principal:

- Jose Angel Fernandez Rodrigues - Brasil | Especialista Sénior GBB

Outros contribuidores:

- Aplicadores Ivens | Gerente de Produto 2

Para ver perfis não públicos do LinkedIn, inicie sessão no LinkedIn.

Próximos passos

- Topologia de rede Hub-spoke no Azure

- Topologia de rede Hub-spoke no Azure

- Disponibilidade do Azure Private Link

- O que é o Ponto Final Privado do Azure?

- O que é a Rede Virtual do Azure?

- O que é o DNS do Azure?

- O que é uma zona DNS privada do Azure?

- Utilizar o Azure Firewall para inspecionar o tráfego destinado a um ponto final privado

- Como os grupos de segurança de rede filtram o tráfego de rede

Recursos relacionados

- Processamento de fluxo de eventos sem servidor em uma rede virtual com pontos de extremidade privados

- Proteja seu bot de canal e aplicativo Web do Microsoft Teams atrás de um firewall

- Conectividade privada do aplicativo Web com o banco de dados SQL do Azure

- [Aplicação Web multi-região com conectividade privada à base de dados] [Aplicação Web multi-região com conectividade privada à base de dados]