A segmentação é um modelo no qual você pega sua pegada de rede e cria perímetros definidos por software usando ferramentas disponíveis no Microsoft Azure. Em seguida, você define regras que regem o tráfego de/para esses perímetros para que você possa ter diferentes posturas de segurança para várias partes da rede. Quando você coloca diferentes aplicativos (ou partes de um determinado aplicativo) nesses perímetros, pode controlar a comunicação entre essas entidades segmentadas. Se uma parte da pilha de aplicativos for comprometida, você poderá conter melhor o impacto dessa violação de segurança e impedir que ela se espalhe lateralmente pelo resto da rede. Essa capacidade é um princípio chave associado ao modelo Zero Trust publicado pela Microsoft que visa trazer pensamento de segurança de classe mundial para sua organização

Padrões de segmentação

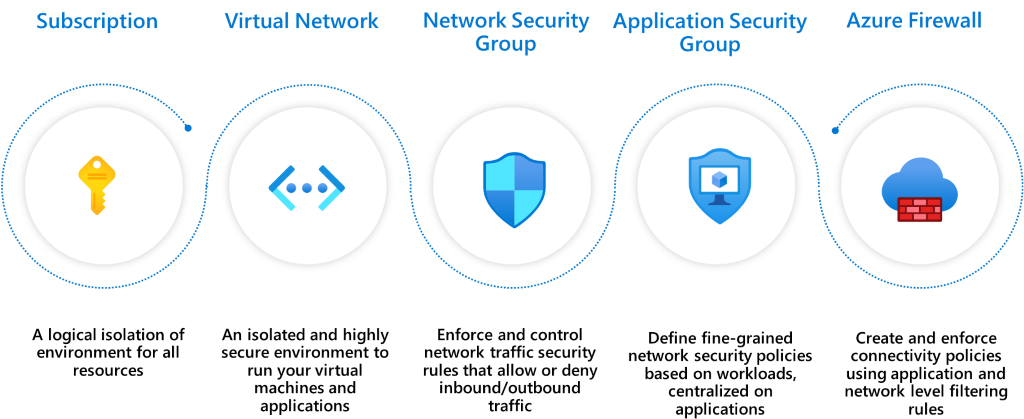

Ao operar no Azure, você tem um conjunto amplo e diversificado de opções de segmentação disponíveis para ajudá-lo a ser protegido.

Assinatura: As assinaturas são uma construção de alto nível, que fornece separação alimentada por plataforma entre entidades. Destina-se a estabelecer fronteiras entre grandes organizações dentro de uma empresa. A comunicação entre recursos em diferentes assinaturas precisa ser explicitamente provisionada.

Rede virtual: As redes virtuais são criadas dentro de uma assinatura em espaços de endereço privados. As redes fornecem contenção de recursos no nível da rede, sem tráfego permitido por padrão entre duas redes virtuais. Como as assinaturas, qualquer comunicação entre redes virtuais precisa ser explicitamente provisionada.

Grupos de Segurança de Rede (NSG): NSGs são mecanismos de controle de acesso para controlar o tráfego entre recursos dentro de uma rede virtual como um firewall de camada 4. Um NSG também controla o tráfego com redes externas, como a internet, outras redes virtuais e assim por diante. Os NSGs podem levar sua estratégia de segmentação a um nível granular criando perímetros para uma sub-rede, grupo de VMs ou até mesmo uma única máquina virtual.

Azure Virtual Network Manager (AVNM): O Azure Virtual Network Manager (AVNM) é um serviço de gerenciamento de rede que permite que uma equipe central de gerenciamento de TI gerencie redes virtuais globalmente em assinaturas em escala. Com o AVNM, você pode agrupar várias redes virtuais e impor regras de administração de segurança predefinidas, que devem ser aplicadas às redes virtuais selecionadas de uma só vez. Semelhante ao NSG, as regras de administração de segurança criadas através do AVNM também funcionam como um firewall de camada 4, mas as regras de administração de segurança são avaliadas primeiro, antes do NSG.

Grupos de segurança de aplicativos (ASGs): os ASGs fornecem mecanismos de controle semelhantes aos NSGs, mas são referenciados com um contexto de aplicativo. Um ASG permite agrupar um conjunto de VMs sob uma tag de aplicativo. Ele pode definir regras de tráfego que são aplicadas a cada uma das VMs subjacentes.

Firewall do Azure: o Firewall do Azure é um Firewall como serviço stateful nativo da nuvem. Esse firewall pode ser implantado em suas redes virtuais ou em implantações de hub WAN Virtual do Azure para filtrar o tráfego que flui entre recursos de nuvem, a Internet e no local. Você cria regras ou políticas (usando o Firewall do Azure ou o Gerenciador de Firewall do Azure) especificando permitir/negar tráfego usando controles de camada 3 a camada 7. Você também pode filtrar o tráfego que vai para a Internet usando o Firewall do Azure e terceiros. Direcione parte ou todo o tráfego através de fornecedores de segurança de terceiros para filtragem avançada e proteção do utilizador.

Os padrões a seguir são comuns quando se trata de organizar sua carga de trabalho no Azure de uma perspetiva de rede. Cada um desses padrões fornece um tipo diferente de isolamento e conectividade. Escolher qual modelo funciona melhor para sua organização é uma decisão que você deve tomar com base nas necessidades da sua organização. Com cada um desses modelos, descrevemos como a segmentação pode ser feita usando os serviços de Rede do Azure acima.

Também é possível que o design certo para sua organização seja algo diferente dos que listamos aqui. E esse resultado é esperado, porque não há um tamanho único que sirva para todos. Você pode acabar usando princípios de todos esses padrões para criar o que é melhor para sua organização. A plataforma Azure fornece a flexibilidade e as ferramentas de que você precisa.

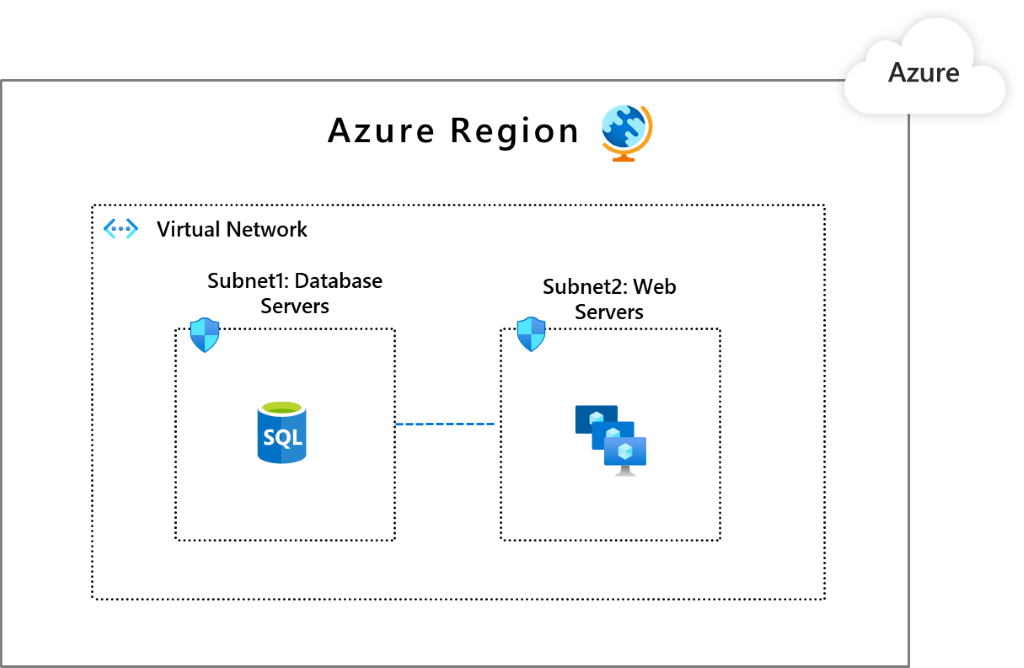

Padrão 1: Rede virtual única

Nesse padrão, todos os componentes da sua carga de trabalho ou, em alguns casos, toda a sua pegada de TI são colocados dentro de uma única rede virtual. Esse padrão é possível se você estiver operando apenas em uma única região, já que uma rede virtual não pode abranger várias regiões.

As entidades que você provavelmente usaria para criar segmentos dentro dessa rede virtual são NSGs ou ASGs. A escolha depende se você deseja se referir aos seus segmentos como sub-redes de rede ou grupos de aplicativos. A imagem abaixo é um exemplo de como seria uma rede virtual tão segmentada.

Nesta configuração, você tem Subnet1, onde você colocou suas cargas de trabalho de banco de dados, e Subnet2, onde você colocou suas cargas de trabalho da Web. Você pode colocar NSGs que dizem que a Subnet1 pode falar apenas com Subnet2, e a Subnet2 pode falar com a Internet. Você também pode levar esse conceito mais longe na presença de muitas cargas de trabalho. Crie sub-redes que, por exemplo, não permitam que uma carga de trabalho se comunique com o back-end de outra carga de trabalho.

Embora tenhamos usado NSGs para ilustrar como o tráfego de sub-rede pode ser controlado, você também pode impor essa segmentação usando um Dispositivo Virtualizado de Rede do Azure Marketplace ou do Firewall do Azure.

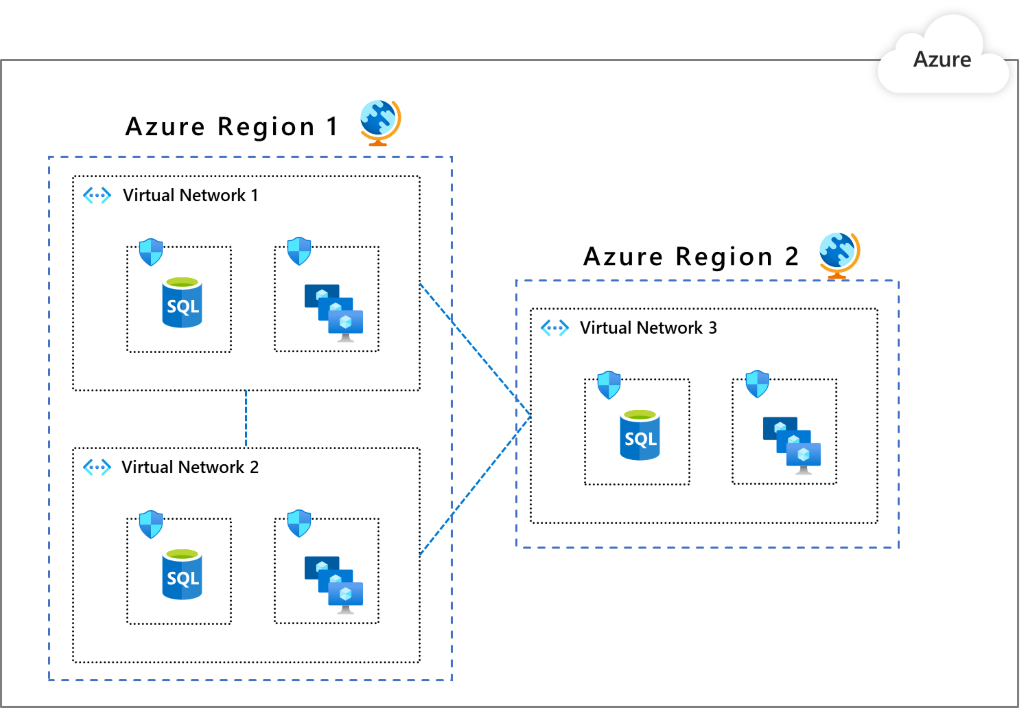

Padrão 2: Várias redes virtuais com emparelhamento entre elas

Esse padrão é a extensão do padrão anterior em que você tem várias redes virtuais com possíveis conexões de emparelhamento. Você pode estar optando por esse padrão para agrupar aplicativos em redes virtuais separadas ou pode estar precisando de presença em várias regiões do Azure. Você obtém segmentação integrada através de redes virtuais, porque você explicitamente tem que emparelhar uma rede virtual para outra para que eles se comuniquem. (Lembre-se de que a conectividade de emparelhamento de rede virtual não é transitiva.) Para segmentar ainda mais dentro de uma rede virtual de maneira semelhante ao padrão 1, use NSGs/ASGs nas redes virtuais.

Padrão 3: Várias redes virtuais em um modelo hub and spoke

Esse padrão é uma organização de rede virtual mais avançada, onde você escolhe uma rede virtual em uma determinada região como o hub para todas as outras redes virtuais nessa região. A conectividade entre a rede virtual do hub e suas redes virtuais spoke é obtida usando o emparelhamento de rede virtual do Azure. Todo o tráfego passa pela rede virtual do hub e ele pode atuar como um gateway para outros hubs em diferentes regiões. Você configura sua postura de segurança nos hubs, para que eles possam segmentar e controlar o tráfego entre as redes virtuais de forma escalável. Um benefício desse padrão é esse. À medida que sua topologia de rede cresce, a sobrecarga de postura de segurança não cresce (exceto quando você expande para novas regiões). Além disso, esse padrão de topologia pode ser substituído pela WAN Virtual do Azure, que permite que os usuários gerenciem uma rede virtual de hub como um serviço gerenciado. Consulte a arquitetura WAN virtual hub-and-spoke para obter mais detalhes sobre a vantagem de introduzir a WAN Virtual do Azure.

O controle de segmentação nativo da nuvem do Azure recomendado é o Firewall do Azure. O Firewall do Azure funciona em Redes Virtuais e assinaturas para controlar fluxos de tráfego usando controles de camada 3 a camada 7. Você pode definir como suas regras de comunicação se parecem (por exemplo, a rede virtual X não pode falar com a rede virtual Y, mas pode falar com a rede virtual Z, nenhuma Internet para a rede virtual X, exceto para acesso a *.github.com, e assim por diante) e aplicá-la de forma consistente. Com o Azure Firewall Manager, você pode gerenciar centralmente políticas em vários Firewalls do Azure e permitir que as equipes de DevOps personalizem ainda mais as políticas locais. Você também pode usar o Gerenciador de Firewall do Azure ao escolher a WAN Virtual do Azure como uma rede de hub gerenciado.

A tabela a seguir mostra uma comparação das topologias de padrão:

| Padrão 1 | Padrão 2 | Padrão 3 | |

|---|---|---|---|

| Conectividade/Roteamento: como cada segmento se comunica entre si | O roteamento do sistema fornece conectividade padrão para qualquer carga de trabalho em qualquer sub-rede | O mesmo que um padrão 1 | Nenhuma conectividade padrão entre redes virtuais faladas. Um roteador de camada 4, como o Firewall do Azure na rede virtual do hub, é necessário para habilitar a conectividade. |

| Filtragem de tráfego ao nível da rede | O tráfego é permitido por padrão. NSG/ASG pode ser usado para filtrar esse padrão. | O mesmo que um padrão 1 | O tráfego entre redes virtuais faladas é negado por padrão. A configuração do Firewall do Azure pode habilitar o tráfego selecionado, como windowsupdate.com. |

| Registo centralizado | Logs NSG/ASG para a rede virtual | Agregar logs NSG/ASG em todas as redes virtuais | O Firewall do Azure registra no Azure Monitore todo o tráfego aceito/negado enviado por meio de um hub. |

| Pontos finais públicos abertos não intencionais | O DevOps pode abrir acidentalmente um ponto de extremidade público por meio de regras NSG/ASG incorretas. | O mesmo que um padrão 1 | Ponto de extremidade público aberto acidentalmente em uma rede virtual falada não permitirá o acesso. O pacote de retorno será descartado via firewall stateful (roteamento assimétrico). |

| Proteção ao nível da aplicação | NSG/ASG fornece apenas suporte à camada de rede. | O mesmo que um padrão 1 | O Firewall do Azure dá suporte à filtragem FQDN para HTTP/S e MSSQL para tráfego de saída e em redes virtuais. |

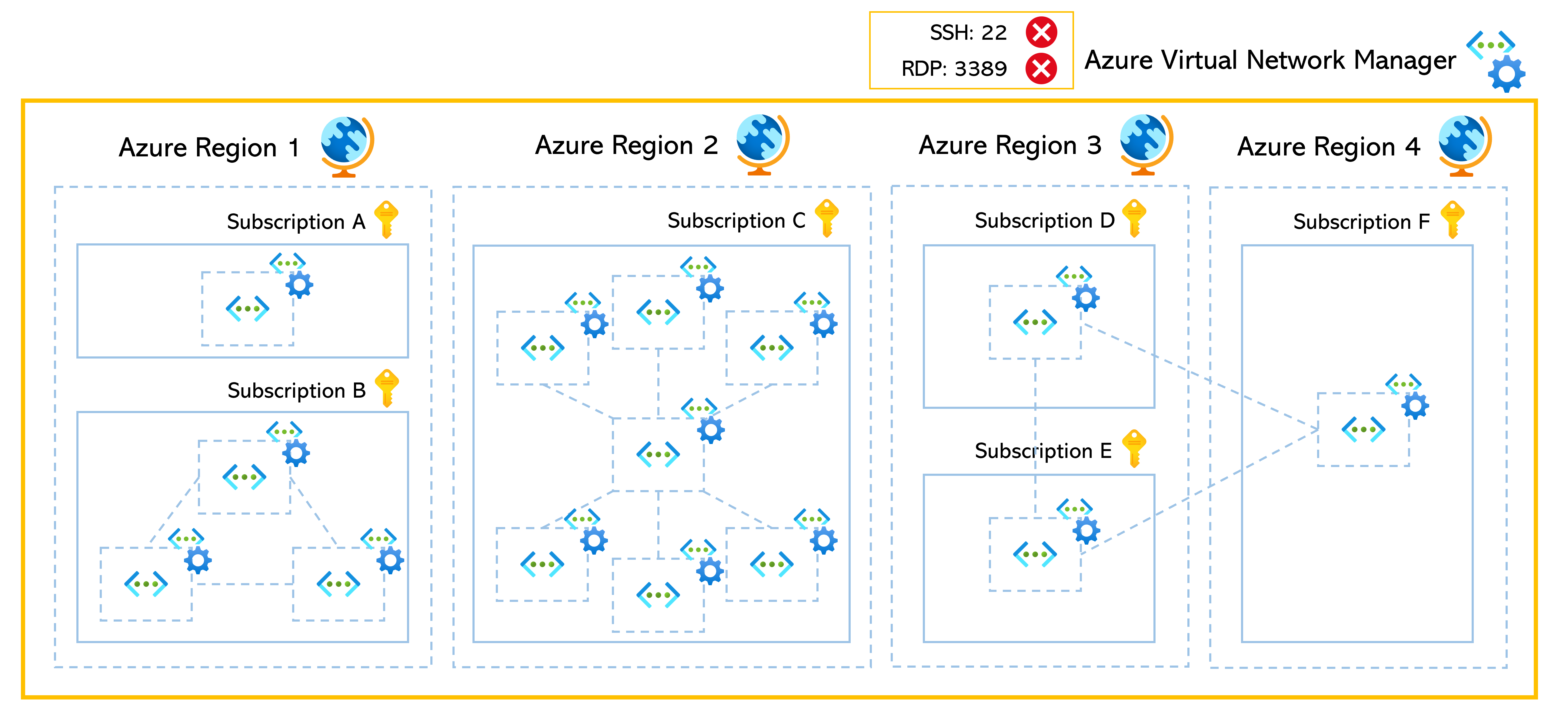

Padrão 4: Várias redes virtuais em vários segmentos de rede

Esse padrão explica como gerenciar e proteger várias redes virtuais, que também estão em várias assinaturas, como um método centralizado. As regras de administração de segurança criadas no AVNM podem impor uma regra de segurança de linha de base de forma consistente, independentemente de as redes virtuais estarem conectadas entre si ou de pertencerem a assinaturas diferentes. Por exemplo, desative a porta SSH 22, a porta RDP 3389 e outras portas de alto risco da Internet, para proteger a solução contra violações de segurança em todas as redes virtuais dentro da organização. Consulte Regras de administração de segurança no Gerenciador de Rede Virtual do Azure para obter mais detalhes sobre as regras de administração de segurança e como elas funcionam.

Embora o AVNM seja uma ótima solução para proteger toda a rede de uma organização com um conjunto mínimo de regras de rede, NSGs e ASGs ainda precisam ser usados para aplicar regras de rede granulares a cada rede virtual, além do AVNM. Este processo pode variar de sistema para sistema com base nos seus requisitos de segurança.

Próximos passos

Saiba mais sobre as tecnologias de componentes:

- O que é a Rede Virtual do Azure?

- O que é o Azure Virtual Network Manager (Pré-visualização)?

- O que é o Firewall do Azure?

- Descrição geral do Azure Monitor

Recursos relacionados

Explore arquiteturas relacionadas: