Instalar o agente do Azure Monitor em dispositivos cliente Windows usando o instalador do cliente

Use o instalador do cliente para instalar o Azure Monitor Agent em dispositivos cliente Windows e enviar dados de monitoramento para seu espaço de trabalho do Log Analytics. A extensão do Azure Monitor Agent e o instalador instalam o mesmo agente subjacente e usam regras de coleta de dados para configurar a coleta de dados. Este artigo explica como instalar o Azure Monitor Agent em dispositivos cliente Windows usando o instalador do cliente e como associar regras de coleta de dados aos seus dispositivos cliente Windows.

Nota

Este artigo fornece orientações específicas para instalar o agente do Azure Monitor em dispositivos cliente Windows, sujeito às limitações. Para obter orientações padrão de instalação e gerenciamento para o agente, consulte as diretrizes de gerenciamento de extensão do agente aqui

Comparação com extensão de máquina virtual

Aqui está uma comparação entre o instalador do cliente e a extensão da VM para o Azure Monitor Agent:

| Componente funcional | Para VMs/servidores via extensão | Para clientes via instalador |

|---|---|---|

| Método de instalação do agente | Via extensão VM | Através do instalador do cliente |

| Agente instalado | Agente do Azure Monitor | Mesma |

| Autenticação | Usando a identidade gerenciada | Usando o token de dispositivo Microsoft Entra |

| Configuração central | Através das regras de recolha de dados | Mesma |

| Associando regras de configuração a agentes | DCRs associados diretamente a recursos de VM individuais | Os DCRs se associam a um objeto monitorado (MO), que mapeia para todos os dispositivos dentro do locatário do Microsoft Entra |

| Upload de dados para o Log Analytics | Por meio de endpoints do Log Analytics | Mesma |

| Suporte de funcionalidades | Todos os recursos documentados aqui | Recursos dependentes da extensão do agente AMA que não exigem mais extensões. Isso inclui suporte para filtragem de eventos do Sentinel Windows |

| Opções de rede | Suporte a proxy, suporte a links privados | Apenas suporte a proxy |

Tipos de dispositivos suportados

| Tipo de dispositivo | Suportado? | Método de instalação | Informações adicionais |

|---|---|---|---|

| Windows 10, 11 desktops, estações de trabalho | Sim | Instalador do cliente | Instala o agente usando um instalador MSI do Windows |

| Portáteis Windows 10, 11 | Sim | Instalador do cliente | Instala o agente usando um instalador MSI do Windows. As instalações funciona em laptops, mas o agente ainda não está otimizado para bateria, consumo de rede |

| Máquinas virtuais, conjuntos de dimensionamento | Não | Extensão da máquina virtual | Instala o agente usando a estrutura de extensão do Azure |

| Servidores no local | Não | Extensão de máquina virtual (com o agente Azure Arc) | Instala o agente usando a estrutura de extensão do Azure, fornecida para o local instalando o agente Arc |

Pré-requisitos

- A máquina deve estar executando o sistema operacional cliente Windows versão 10 RS4 ou superior.

- Para baixar o instalador, a máquina deve ter C++ Redistributable versão 2015) ou superior

- A máquina deve estar associada a um locatário do Microsoft Entra (máquinas AADj ou AADj híbridas), o que permite que o agente busque tokens de dispositivo Microsoft Entra usados para autenticar e buscar regras de coleta de dados do Azure.

- Você pode precisar de permissões de administrador de locatário no locatário do Microsoft Entra.

- O dispositivo deve ter acesso aos seguintes pontos de extremidade HTTPS:

- global.handler.control.monitor.azure.com

<virtual-machine-region-name>.handler.control.monitor.azure.com (exemplo: westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com (exemplo: 12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com) (Se estiver usando links privados no agente, você também deverá adicionar os pontos de extremidade de coleta de dados)

- Uma regra de recolha de dados que pretende associar aos dispositivos. Se ainda não existir, crie uma regra de coleta de dados. Não associe a regra a nenhum recurso ainda.

- Antes de usar qualquer cmdlet do PowerShell, verifique se o módulo do PowerShell relacionado ao cmdlet está instalado e importado.

Limitações

- As regras de coleta de dados criadas para máquinas cliente Windows só podem ter como destino todo o escopo do locatário do Microsoft Entra. Ou seja, uma regra de coleta de dados que você associa a um objeto monitorado se aplica a todas as máquinas cliente Windows nas quais você instala o Azure Monitor Agent usando esse instalador de cliente no locatário. A segmentação granular usando regras de coleta de dados ainda não é suportada para dispositivos cliente Windows.

- O Azure Monitor Agent não dá suporte ao monitoramento de máquinas Windows conectadas por meio de links privados do Azure.

- O agente instalado usando o instalador do cliente Windows foi projetado principalmente para desktops ou estações de trabalho Windows que estão sempre conectados. Embora você possa instalar o Azure Monitor Agent em laptops usando o instalador, o agente não está otimizado para consumo de bateria e limitações de rede em um laptop.

- O Azure Monitor Metrics não tem suporte como destino para dispositivos cliente Windows.

Instalar o agente

Baixe o instalador do Windows MSI para o agente usando este link. Você também pode baixá-lo do Monitor>Data Collection Rules>Create experience no portal do Azure (mostrado na captura de tela a seguir):

Abra uma janela de prompt de comando de administração elevada e altere o diretório para o local onde você baixou o instalador.

Para instalar com as configurações padrão, execute o seguinte comando:

msiexec /i AzureMonitorAgentClientSetup.msi /qnPara instalar com caminhos de arquivo personalizados, [network proxy settings](./azure-monitor-agent-network-configuration.md, ou em uma nuvem não pública, use o seguinte comando com os valores da tabela a seguir:

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Parâmetro Description INSTALLDIR Caminho do diretório onde os binários do agente estão instalados DATASTOREDIR Caminho do diretório onde o agente armazena seus logs e dados operacionais PROXYUSE Deve ser definido como "true" para usar proxy PROXYADDRESS Defina como Endereço de proxy. PROXYUSE deve ser definido como "true" para ser aplicado corretamente PROXYUSEAUTH Defina como "true" se o proxy exigir autenticação PROXYUSERNAME Defina como Nome de usuário do proxy. PROXYUSE e PROXYUSEAUTH devem ser definidos como "true" PROXYPASSWORD Defina como Senha de proxy. PROXYUSE e PROXYUSEAUTH devem ser definidos como "true" CLOUDENV Defina como Cloud. "Azure Commercial", "Azure China", "Azure US Gov", "Azure USNat" ou "Azure USSec Verifique se a instalação foi bem-sucedida:

- Abra o Painel de Controle ->Programas e Recursos OU Configurações ->Apps -Apps & Recursos e certifique-se> de ver 'Azure Monitor Agent' listado

- Abra Serviços e confirme se 'Azure Monitor Agent' está listado e aparece como Em execução.

Prossiga para criar o objeto monitorado ao qual você associará regras de coleta de dados, para que o agente realmente comece a operar.

Nota

O agente instalado com o instalador do cliente atualmente não suporta a atualização das configurações do agente local depois de instalado. Desinstale e reinstale o AMA para atualizar as configurações acima.

Criar e associar um objeto monitorado

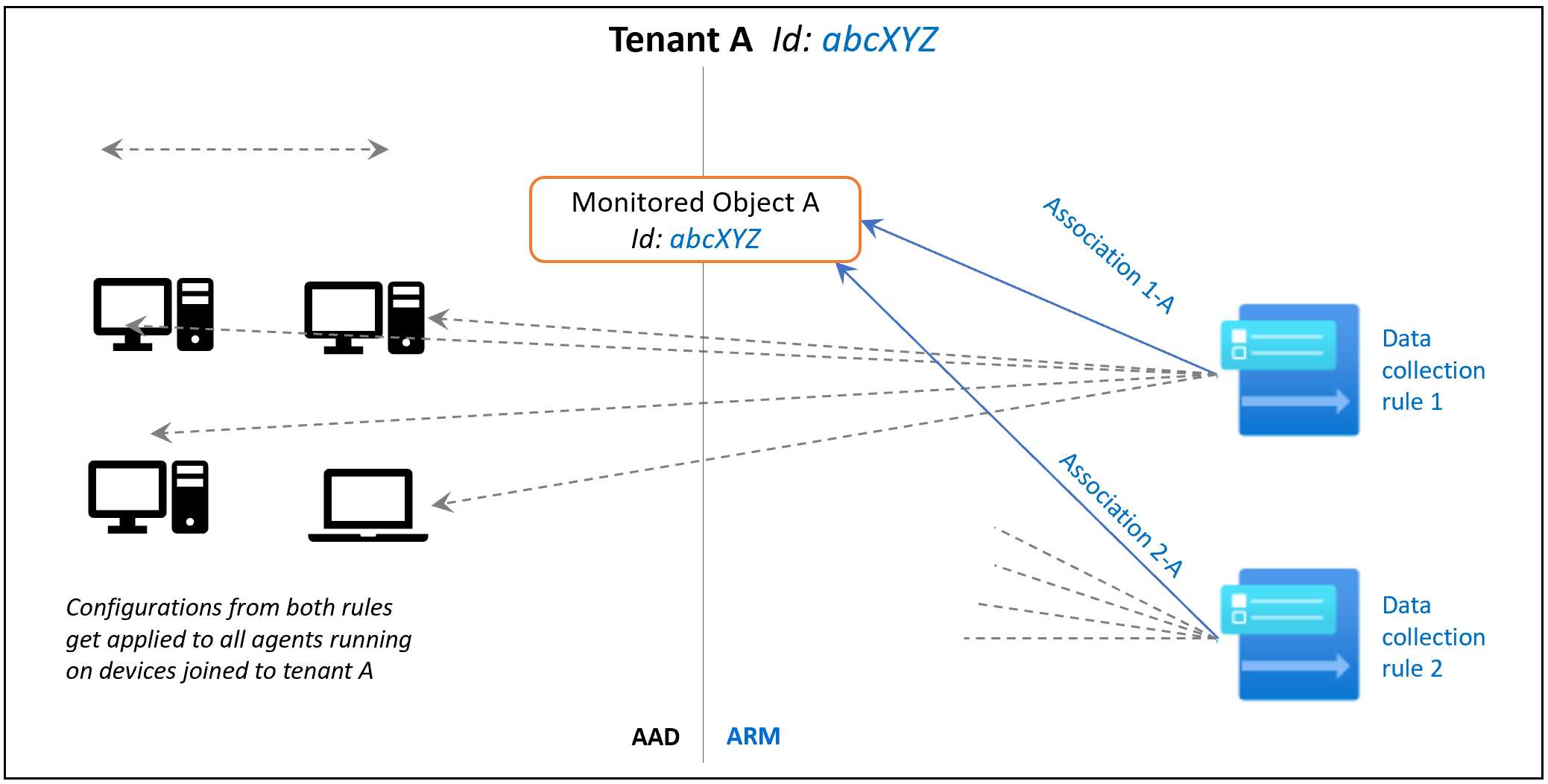

Você precisa criar um objeto monitorado (MO), que representa o locatário do Microsoft Entra no Azure Resource Manager (ARM). Essa entidade ARM é à qual as Regras de Coleta de Dados são associadas. O Azure associa um objeto monitorado a todas as máquinas cliente Windows no mesmo locatário do Microsoft Entra.

Atualmente, essa associação está limitada apenas ao escopo do locatário do Microsoft Entra, o que significa que a configuração aplicada ao locatário do Microsoft Entra será aplicada a todos os dispositivos que fazem parte do locatário e executam o agente instalado por meio do instalador do cliente. Os agentes instalados como extensão de máquina virtual não serão afetados por isso. A imagem a seguir demonstra como isso funciona:

Em seguida, prossiga com as instruções a seguir para criá-los e associá-los a um objeto monitorado, usando APIs REST ou comandos do PowerShell.

Permissões necessárias

Como MO é um recurso de nível de locatário, o escopo da permissão seria maior do que um escopo de assinatura. Portanto, um administrador de locatário do Azure pode ser necessário para executar esta etapa. Siga estas etapas para elevar o administrador de locatário do Microsoft Entra como administrador de locatário do Azure. Ele dá ao administrador do Microsoft Entra permissões de 'proprietário' no escopo raiz. Isso é necessário para todos os métodos descritos na seção a seguir.

Utilizar APIs REST

1. Atribua a função de Colaborador de Objetos Monitorados ao operador

Esta etapa concede a capacidade de criar e vincular um objeto monitorado a um usuário ou grupo.

Solicitar URI

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

Parâmetros de URI

| Nome | Em | Tipo | Description |

|---|---|---|---|

roleAssignmentGUID |

path | string | Forneça qualquer guid válido (você pode gerar um usando https://guidgenerator.com/) |

Cabeçalhos

- Autorização: ARM Bearer Token (usando 'Get-AzAccessToken' ou outro método)

- Tipo de conteúdo: Application/json

Órgão do Pedido

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Parâmetros do corpo

| Nome | Descrição |

|---|---|

| roleDefinitionId | Valor fixo: ID de definição de função da função de Colaborador de Objetos Monitorados: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

| principalId | Forneça a Object Id identidade do usuário ao qual a função precisa ser atribuída. Pode ser o usuário que elevou no início da etapa 1 ou outro usuário ou grupo que executará etapas posteriores. |

Após a conclusão desta etapa, autentique novamente sua sessão e readquira seu token de portador ARM.

2. Criar objeto monitorado

Esta etapa cria o objeto monitorado para o escopo do locatário do Microsoft Entra. Ele é usado para representar dispositivos cliente assinados com essa identidade de locatário do Microsoft Entra.

Permissões necessárias: Qualquer pessoa que tenha 'Colaborador de objeto monitorado' em um escopo apropriado pode executar essa operação, conforme atribuído na etapa 1.

Solicitar URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

Parâmetros de URI

| Nome | Em | Tipo | Description |

|---|---|---|---|

AADTenantId |

path | string | ID do locatário do Microsoft Entra ao qual o(s) dispositivo(s) pertence(m). O MO é criado com o mesmo ID |

Cabeçalhos

- Autorização: ARM Bearer Token

- Tipo de conteúdo: Application/json

Órgão do Pedido

{

"properties":

{

"location":"eastus"

}

}

Parâmetros do corpo

| Nome | Descrição |

|---|---|

location |

A região do Azure onde o objeto MO seria armazenado. Deve ser a mesma região onde você criou a Regra de Coleta de Dados. Esta região é o local onde as comunicações dos agentes aconteceriam. |

3. Associe DCR ao objeto monitorado

Agora, associamos as Regras de Coleta de Dados (DCR) ao objeto monitorado criando Associações de Regras de Coleta de Dados.

Permissões necessárias: Qualquer pessoa que tenha 'Colaborador de objeto monitorado' em um escopo apropriado pode executar essa operação, conforme atribuído na etapa 1.

Solicitar URI

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI de solicitação de amostra

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parâmetros de URI

| Nome | Em | Tipo | Description |

|---|---|---|---|

| ''MOResourceId' | path | string | ID de recurso completo do MO criado na etapa 2. Exemplo: 'providers/Microsoft.Insights/monitoredObjects/{AADTenantId}' |

Cabeçalhos

- Autorização: ARM Bearer Token

- Tipo de conteúdo: Application/json

Órgão do Pedido

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Parâmetros do corpo

| Nome | Descrição |

|---|---|

dataCollectionRuleID |

A ID do recurso de uma Regra de Coleta de Dados existente que você criou na mesma região que o objeto monitorado. |

4. Listar associações ao objeto monitorado

Se você precisar exibir as associações, poderá listá-las para o objeto monitorado.

Permissões necessárias: Qualquer pessoa que tenha 'Reader' em um escopo apropriado pode executar esta operação, semelhante à atribuída na etapa 1.

Solicitar URI

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

URI de solicitação de amostra

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

5. Desassocie o DCR do objeto monitorado

Se você precisar remover uma associação de uma Regra de Coleta de Dados (DCR) ao objeto monitorado.

Permissões necessárias: Qualquer pessoa que tenha 'Colaborador de objeto monitorado' em um escopo apropriado pode executar essa operação, conforme atribuído na etapa 1.

Solicitar URI

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI de solicitação de amostra

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parâmetros de URI

| Nome | Em | Tipo | Description |

|---|---|---|---|

MOResourceId |

path | string | ID de recurso completo do MO criado na etapa 2. Exemplo: 'providers/Microsoft.Insights/monitoredObjects/{AADTenantId}' |

associationName |

path | string | O nome da associação. O nome não diferencia maiúsculas de minúsculas. Exemplo: 'assoc01' |

Cabeçalhos

- Autorização: ARM Bearer Token

- Tipo de conteúdo: Application/json

Usando o PowerShell para integração

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your Tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your Subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resourcegroup

#If cmdlet below produces an error stating 'Interactive authentication is not supported in this session, please run cmdlet 'Connect-AzAccount -UseDeviceAuthentication

#uncomment next to -UseDeviceAuthentication below

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant Access to User at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create Auth Token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#1. Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#2. Create a monitored object

# "location" property value under the "body" section should be the Azure region where the MO object would be stored. It should be the "same region" where you created the Data Collection Rule. This is the location of the region from where agent communications would happen.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#3. Associate DCR to monitored object

#See reference documentation https://video2.skills-academy.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom associationname, must change the association name to a unique name, if you want to associate multiple DCR to monitored object

$DCRName = "dcr-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example). Associate another DCR to monitored object. Remove comments around text below to use.

#See reference documentation https://video2.skills-academy.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name, if you want to associate multiple DCR to monitored object

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#4. (Optional) Get all the associatation.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Verificar a configuração bem-sucedida

Verifique a tabela 'Heartbeat' (e outras tabelas que você configurou nas regras) no espaço de trabalho do Log Analytics que você especificou como um destino na(s) regra(s) de coleta de dados.

As SourceComputerIdcolunas , Computer, ComputerIP devem refletir as informações do dispositivo cliente, respectivamente, e a Category coluna deve dizer 'Azure Monitor Agent'. Veja o seguinte exemplo:

Usando o PowerShell para desembarque

#This will remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create Auth Token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get data collection rule associations to monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate from all Data Collection Rule

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Gerenciar o agente

Verifique a versão do agente

Você pode usar qualquer uma das seguintes opções para verificar a versão instalada do agente:

- Abra Programas e Recursos>do Painel de Controle>do Azure Monitor Agent e veja a 'Versão' listada

- Abra Configurações,>Aplicativos>, Aplicativos e Recursos>do Azure Monitor Agent e veja a 'Versão' listada

Desinstalar o agente

Você pode usar qualquer uma das seguintes opções para verificar a versão instalada do agente:

- Abra Programas e Recursos>do Painel de Controle>do Azure Monitor Agent e clique em 'Desinstalar'

- Abra Configurações,>Aplicativos>, Aplicativos e Recursos>do Azure Monitor Agent e clique em 'Desinstalar'

Se você enfrentar problemas durante a 'Desinstalação', consulte as diretrizes de solução de problemas.

Atualizar o agente

Para atualizar a versão, instale a nova versão para a qual deseja atualizar.

Resolver problemas

Exibir logs de diagnóstico do agente

- Execute novamente a instalação com o registro em log ativado e especifique o nome do arquivo de log:

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name> - Os logs de tempo de execução são coletados automaticamente no local

C:\Resources\Azure Monitor Agent\padrão ou no caminho do arquivo mencionado durante a instalação.- Se você não conseguir localizar o caminho, o local exato pode ser encontrado no registro como

AMADataRootDirPathemHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.

- Se você não conseguir localizar o caminho, o local exato pode ser encontrado no registro como

- A pasta 'ServiceLogs' contém o log do AMA Windows Service, que inicia e gerencia processos AMA

- 'AzureMonitorAgent.MonitoringDataStore' contém dados/logs de processos AMA.

Problemas comuns de instalação

DLL ausente

- Mensagem de erro: "Há um problema com este pacote do Windows Installer. Não foi possível executar uma DLL necessária para a conclusão deste instalador. …"

- Certifique-se de ter instalado o C++ Redistributable (>2015) antes de instalar o AMA:

Não Microsoft Entra juntou-se

Mensagem de erro: "Falha na recuperação de IDs de locatário e dispositivo"

- Execute o comando

dsregcmd /status. Isso deve produzir a saída comoAzureAdJoined : YESna seção 'Estado do dispositivo'. Caso contrário, associe o dispositivo a um locatário do Microsoft Entra e tente instalar novamente.

Falha na instalação silenciosa do prompt de comando

Certifique-se de iniciar o instalador no prompt de comando do administrador. A instalação silenciosa só pode ser iniciada a partir do prompt de comando do administrador.

A desinstalação falha devido ao desinstalador não conseguir parar o serviço

- Se houver uma opção para tentar novamente, tente novamente

- Se a nova tentativa do desinstalador não funcionar, cancele a desinstalação e interrompa o serviço Azure Monitor Agent dos Serviços (Aplicativo de Área de Trabalho)

- Tente desinstalar novamente

Forçar a desinstalação manualmente quando o desinstalador não funcionar

- Pare o serviço Azure Monitor Agent. Em seguida, tente desinstalar novamente. Se falhar, prossiga com as seguintes etapas

- Excluir o serviço AMA com "sc delete AzureMonitorAgent" do admin cmd

- Faça o download desta ferramenta e desinstale o AMA

- Exclua binários AMA. Eles são armazenados por

Program Files\Azure Monitor Agentpadrão - Exclua dados/logs do AMA. Eles são armazenados por

C:\Resources\Azure Monitor Agentpadrão - Abra o Registro. Consulte

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Se existir, exclua a chave.

Problemas pós-instalação/operacionais

Depois que o agente for instalado com êxito (ou seja, você verá o serviço do agente em execução, mas não verá os dados conforme o esperado), você poderá seguir as etapas padrão de solução de problemas listadas aqui para VM do Windows e servidor habilitado para Windows Arc, respectivamente.

Perguntas mais frequentes

Esta secção fornece respostas a perguntas comuns.

O Azure Arc é necessário para máquinas unidas ao Microsoft Entra?

N.º As máquinas Microsoft Entra (ou Microsoft Entra híbridas) que executam o Windows 10 ou 11 (SO cliente) não exigem que o Azure Arc seja instalado. Em vez disso, você pode usar o instalador MSI do Windows para o Azure Monitor Agent.

Perguntas e comentários

Faça esta pesquisa rápida ou compartilhe seus comentários / perguntas sobre o instalador do cliente.