Configurar o firewall de rede para a Instância Gerenciada SCOM do Azure Monitor

Este artigo descreve como configurar o firewall de rede e as regras do NSG (grupo de segurança de rede) do Azure.

Observação

Para saber mais sobre a arquitetura da Instância Gerenciada SCOM do Azure Monitor, confira Instância Gerenciada SCOM do Azure Monitor.

Pré-requisitos de rede

Esta seção aborda os pré-requisitos de rede com três exemplos de modelos de rede.

Estabelecer a conectividade direta (linha de visão) entre o controlador de domínio e a rede do Azure

Verifique se há conectividade de rede direta (linha de visão) entre a rede do controlador de domínio desejado e a sub-rede do Azure (rede virtual) em que você deseja implantar uma instância da Instância Gerenciada SCOM. Verifique se há conectividade de rede direta (linha de visão) entre as cargas de trabalho/os agentes e a sub-rede do Azure na qual a Instância Gerenciada SCOM foi implantada.

A conectividade direta é necessária para que todos os seguintes recursos possam se comunicar entre si pela rede:

- Controlador de domínio

- Agentes

- Componentes do System Center Operations Manager, como o console de Operações

- Componentes da Instância Gerenciada SCOM, como servidores de gerenciamento

Os três modelos de rede distintos a seguir são representados visualmente para criar a Instância Gerenciada SCOM.

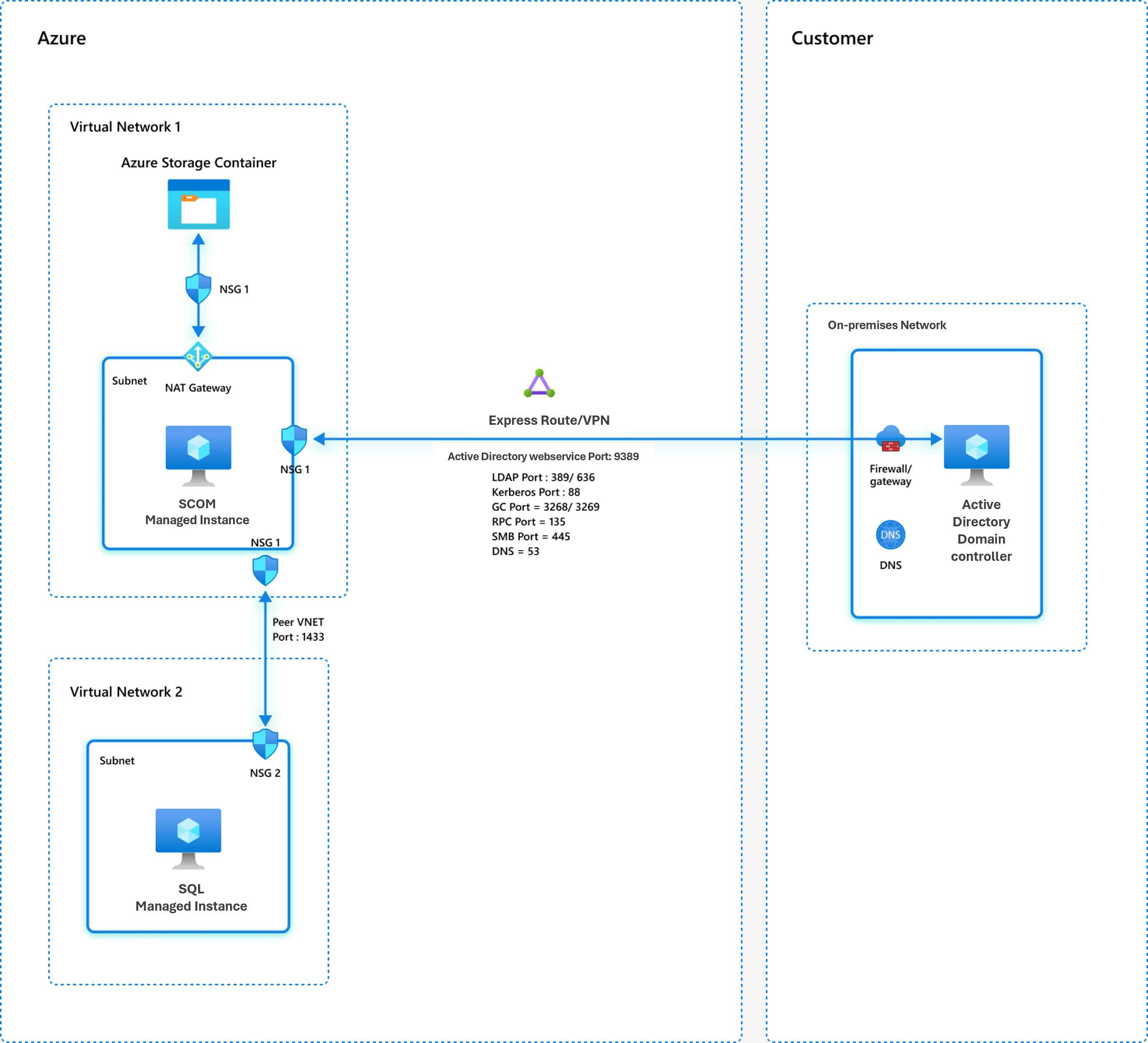

Modelo de rede 1: o controlador de domínio se encontra no local

Nesse modelo, o controlador de domínio desejado está localizado na rede local. Você precisa estabelecer uma conexão do Azure ExpressRoute entre a rede local e a sub-rede do Azure usada para a Instância Gerenciada SCOM.

Se o controlador de domínio e outro componente estiver no local, você precisará estabelecer a linha de visão por meio do ExpressRoute ou de uma VPN (rede virtual privada). Para obter mais informações, confira a documentação do ExpressRoute e a documentação do Gateway de VPN do Azure.

O modelo de rede a seguir mostra o local em que o controlador de domínio desejado está situado na rede local. Existe uma conexão direta (por meio do ExpressRoute ou da VPN) entre a rede local e a sub-rede do Azure usada para a criação da Instância Gerenciada SCOM.

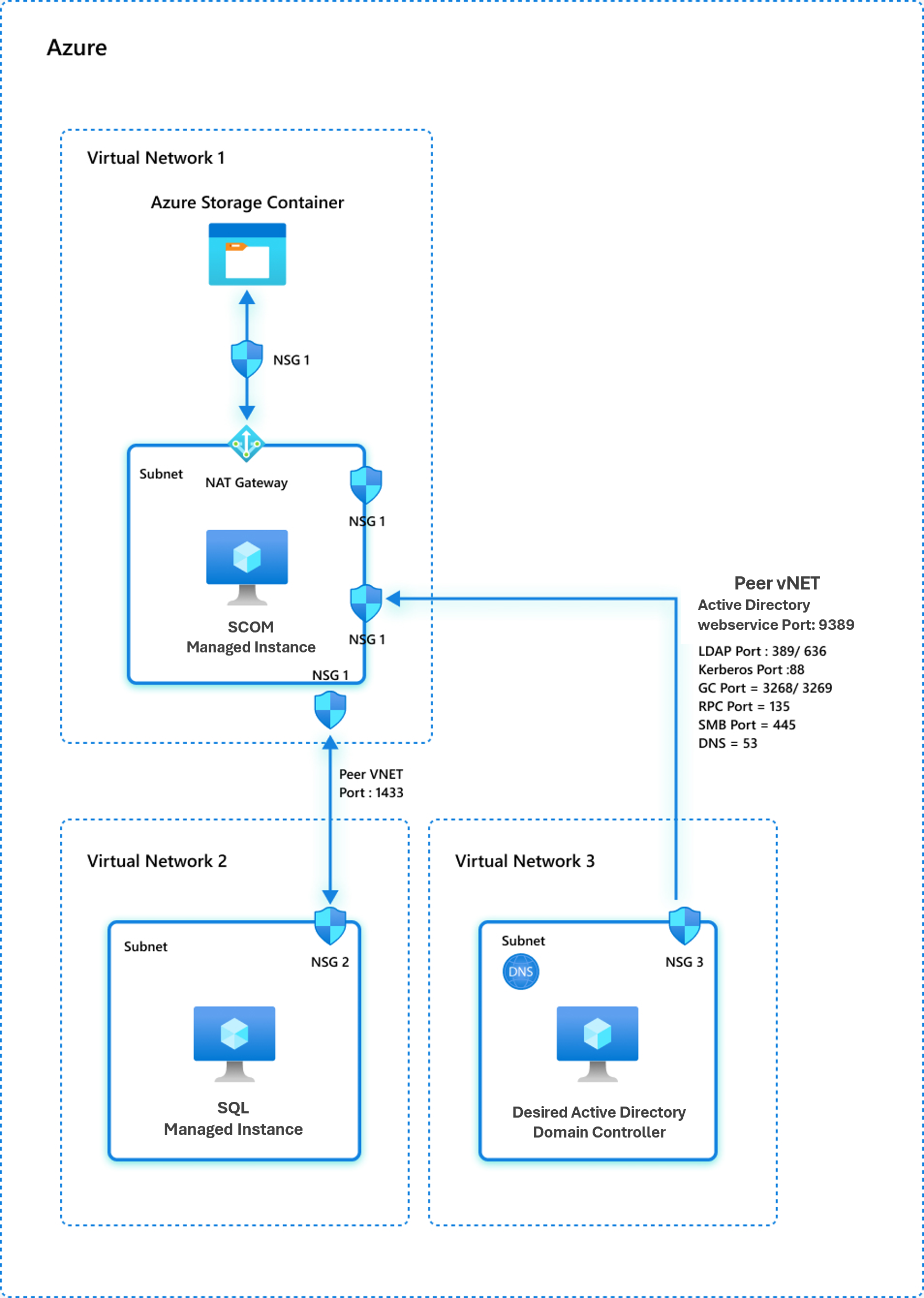

Modelo de rede 2: o controlador de domínio está hospedado no Azure

Nessa configuração, o controlador de domínio designado está hospedado no Azure e você precisa estabelecer uma conexão do ExpressRoute ou de VPN entre a rede local e a sub-rede do Azure. Ele é usado para a criação da Instância Gerenciada SCOM e a sub-rede do Azure usada para o controlador de domínio designado. Para obter mais informações, confira ExpressRoute e Gateway de VPN.

Nesse modelo, o controlador de domínio desejado permanece integrado à floresta de domínio local. No entanto, você optou por criar um controlador do Active Directory dedicado no Azure para dar suporte aos recursos do Azure que dependem da infraestrutura do Active Directory local.

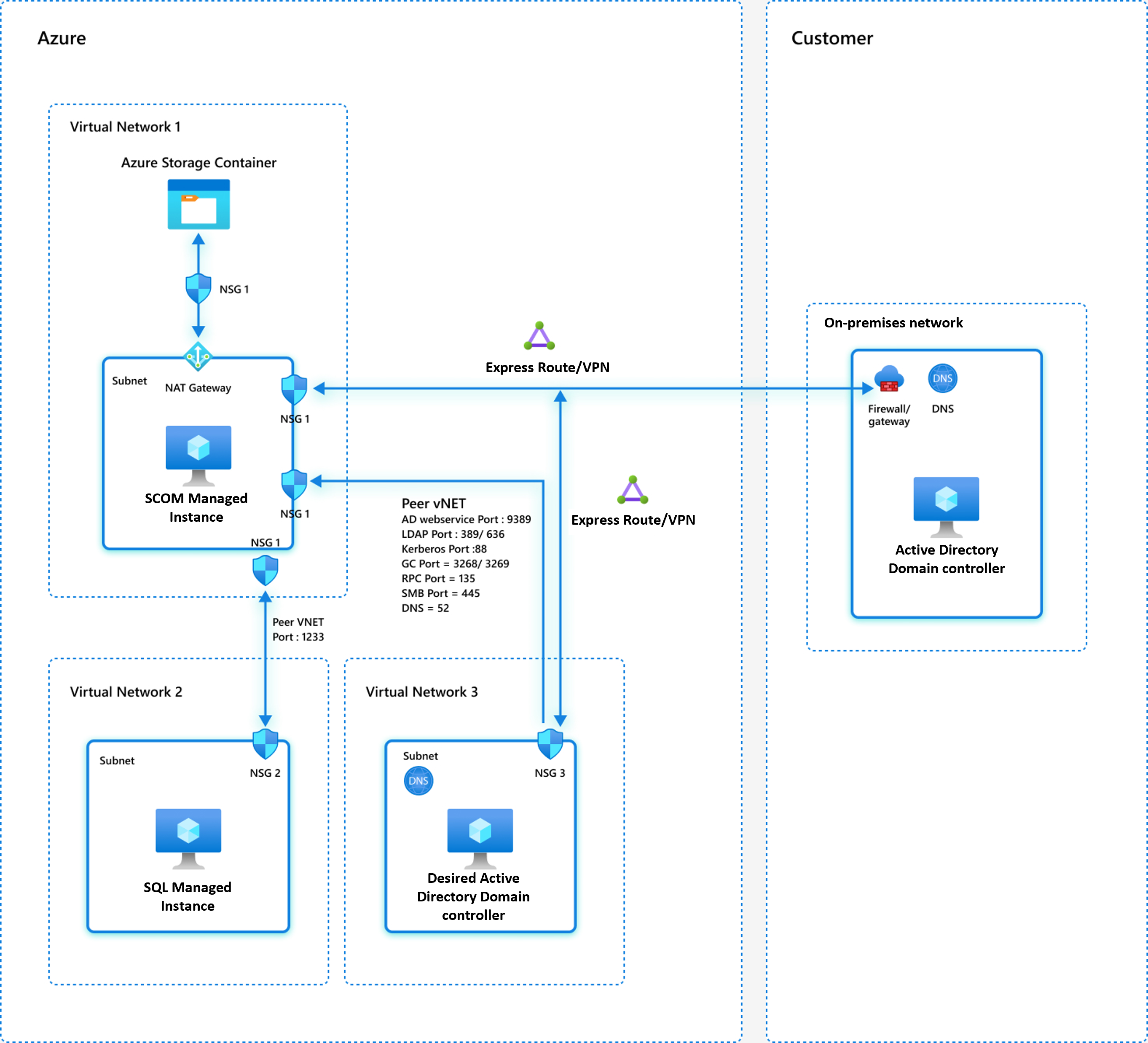

Modelo de rede 3: o controlador de domínio e as Instâncias Gerenciadas SCOM estão em redes virtuais do Azure

Nesse modelo, o controlador de domínio desejado e as Instâncias Gerenciadas SCOM são colocados em redes virtuais separadas e dedicadas no Azure.

Se o controlador de domínio desejado e todos os outros componentes estiverem na mesma rede virtual do Azure (um controlador de domínio ativo convencional) sem a presença local, você já terá uma linha de visão entre todos os componentes.

Se o controlador de domínio desejado e todos os outros componentes estiverem em diferentes redes virtuais do Azure (um controlador de domínio ativo convencional) sem a presença local, você precisará fazer o emparelhamento de rede virtual entre todas as redes virtuais que estão na rede. Para saber mais, confira Emparelhamento de rede virtual no Azure.

Resolva os seguintes problemas para todos os três modelos de rede mencionados anteriormente:

Verifique se a sub-rede da Instância Gerenciada SCOM pode estabelecer conectividade com o controlador de domínio designado configurado para a Instância Gerenciada SCOM ou do Azure. Além disso, verifique se a resolução de nomes de domínio dentro da sub-rede da Instância Gerenciada SCOM lista o controlador de domínio designado como a primeira entrada entre os controladores de domínio resolvidos, a fim de evitar problemas de latência de rede ou de desempenho e firewall.

As seguintes portas no controlador de domínio designado e no DNS (Sistema de Nomes de Domínio) precisam estar acessíveis na sub-rede da Instância Gerenciada SCOM:

Porta TCP 389 ou 636 para o LDAP

Porta TCP 3268 ou 3269 para o catálogo global

Porta TCP e UDP 88 para o Kerberos

Porta TCP e UDP 53 para o DNS

TCP 9389 para o serviço Web do Active Directory

TCP 445 para o SMB

TCP 135 para o RPC

As regras internas de firewall e o NSG precisam permitir a comunicação da rede virtual da Instância Gerenciada SCOM e do controlador de domínio/DNS designado para todas as portas listadas anteriormente.

A rede virtual da Instância Gerenciada de SQL do Azure e a Instância Gerenciada SCOM precisam ser emparelhadas para que a conectividade seja estabelecida. Especificamente, a porta 1433 (porta privada) ou 3342 (porta pública) precisa ser acessível da Instância Gerenciada SCOM para a instância gerenciada de SQL. Configure as regras de NSG e as regras de firewall nas duas redes virtuais para permitir as portas 1433 e 3342.

Permita a comunicação nas portas 5723, 5724 e 443 do computador que está sendo monitorado para a Instância Gerenciada SCOM.

Se o computador estiver no local, configure as regras de NSG e as regras de firewall na sub-rede da Instância Gerenciada SCOM e na rede local em que o computador monitorado se encontra para garantir que as portas essenciais especificadas (5723, 5724 e 443) sejam acessíveis do computador monitorado para a sub-rede da Instância Gerenciada SCOM.

Se o computador estiver no Azure, configure as regras de NSG e as regras de firewall na rede virtual da Instância Gerenciada SCOM e na rede virtual em que o computador monitorado se encontra para garantir que as portas essenciais especificadas (5723, 5724 e 443) sejam acessíveis do computador monitorado para a sub-rede da Instância Gerenciada SCOM.

Requisitos de firewall

Para funcionar corretamente, a Instância Gerenciada SCOM precisa ter acesso ao número de porta e às URLs a seguir. Configure o NSG e as regras de firewall para permitir essa comunicação.

| Recurso | Porta | Direção | Marcas de serviço | Finalidade |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | Saída | Armazenamento | Armazenamento do Azure |

| management.azure.com | 443 | Saída | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | Saída | AzureMonitor | Logs de MI do SCOM |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | Saída | AzureMonitor | Métricas de MI do SCOM |

| *.workloadnexus.azure.com | 443 | Saída | Serviço Nexus | |

| *.azuremonitor-scommiconnect.azure.com | 443 | Saída | Serviço de ponte |

Importante

Para minimizar a necessidade de uma ampla comunicação com o administrador do Active Directory e com o administrador de rede, confira Verificação automática. O artigo descreve os procedimentos que o administrador do Active Directory e o administrador de rede usam para validar as alterações de configuração e garantir a implementação bem-sucedida delas. Esse processo reduz interações desnecessárias de ida e volta do administrador do Operations Manager para o administrador do Active Directory e o administrador de rede. Essa configuração economiza tempo para os administradores.