Usar o portal para criar um link privado para gerenciar recursos do Azure

Este artigo explica como você pode usar o Azure Private Link para restringir o acesso para gerenciar recursos em suas assinaturas. Ele mostra o uso do portal do Azure para configurar o gerenciamento de recursos por meio de acesso privado.

Os links privados permitem que você acesse os serviços do Azure por meio de um ponto de extremidade privado em sua rede virtual. Ao combinar links privados com as operações do Azure Resource Manager, você impede que usuários que não estão no ponto de extremidade específico gerenciem recursos. Se um usuário mal-intencionado obtiver credenciais para uma conta em sua assinatura, esse usuário não poderá gerenciar os recursos sem estar no ponto de extremidade específico.

O link privado oferece os seguintes benefícios de segurança:

- Acesso privado - os utilizadores podem gerir recursos a partir de uma rede privada através de um ponto de extremidade privado.

Nota

O Serviço Kubernetes do Azure (AKS) atualmente não oferece suporte à implementação de ponto de extremidade privado ARM.

O Azure Bastion não suporta ligações privadas. É recomendável usar uma zona DNS privada para sua configuração de ponto de extremidade privado de link privado de gerenciamento de recursos, mas devido à sobreposição com o nome do management.azure.com, sua instância Bastion deixará de funcionar. Para obter mais informações, consulte as Perguntas frequentes do Azure Bastion.

Compreender a arquitetura

Importante

Para esta versão, você só pode aplicar acesso de gerenciamento de link privado no nível do grupo de gerenciamento raiz. Essa limitação significa que o acesso ao link privado é aplicado em todo o seu locatário.

Há dois tipos de recursos que você usará ao implementar o gerenciamento por meio de um link privado.

- Link privado de gerenciamento de recursos (Microsoft.Authorization/resourceManagementPrivateLinks)

- Associação de link privado (Microsoft.Authorization/privateLinkAssociations)

A imagem a seguir mostra como construir uma solução que restringe o acesso para gerenciar recursos.

A associação de link privado estende o grupo de gerenciamento raiz. A associação de link privado e os pontos de extremidade privados fazem referência ao link privado de gerenciamento de recursos.

Importante

Atualmente, não há suporte para contas multilocatárias para gerenciar recursos por meio de um link privado. Não é possível conectar associações de link privado em locatários diferentes a um único link privado de gerenciamento de recursos.

Se sua conta acessar mais de um locatário, defina um link privado para apenas um deles.

Fluxo de Trabalho

Para configurar um link privado para recursos, use as etapas a seguir. As etapas são descritas com mais detalhes mais adiante neste artigo.

- Crie o link privado de gerenciamento de recursos.

- Crie uma associação de link privado. A associação de link privado estende o grupo de gerenciamento raiz. Ele também faz referência ao ID do recurso para o link privado de gerenciamento de recursos.

- Adicione um ponto de extremidade privado que faça referência ao link privado de gerenciamento de recursos.

Depois de concluir essas etapas, você pode gerenciar os recursos do Azure que estão dentro da hierarquia do escopo. Você usa um ponto de extremidade privado que está conectado à sub-rede.

Você pode monitorar o acesso ao link privado. Para obter mais informações, consulte Registro em log e monitoramento.

Permissões obrigatórias

Importante

Para esta versão, você só pode aplicar acesso de gerenciamento de link privado no nível do grupo de gerenciamento raiz. Essa limitação significa que o acesso ao link privado é aplicado em todo o seu locatário.

Para configurar o link privado para gerenciamento de recursos, você precisa do seguinte acesso:

- Proprietário na subscrição. Esse acesso é necessário para criar recursos de link privado de gerenciamento de recursos.

- Proprietário ou Colaborador no grupo de gerenciamento raiz. Esse acesso é necessário para criar o recurso de associação de link privado.

- O Administrador Global da ID do Microsoft Entra não tem permissão automática para atribuir funções no grupo de gerenciamento raiz. Para habilitar a criação de links privados de gerenciamento de recursos, o Administrador Global deve ter permissão para ler o grupo de gerenciamento raiz e elevar o acesso para ter permissão de Administrador de Acesso de Usuário em todas as assinaturas e grupos de gerenciamento no locatário. Depois de obter a permissão de Administrador de Acesso de Usuário, o Administrador Global deve conceder permissão de Proprietário ou Colaborador no grupo de gerenciamento raiz ao usuário que cria a associação de link privado.

Criar link privado de gerenciamento de recursos

Quando você cria um link privado de gerenciamento de recursos, a associação de link privado é criada automaticamente para você.

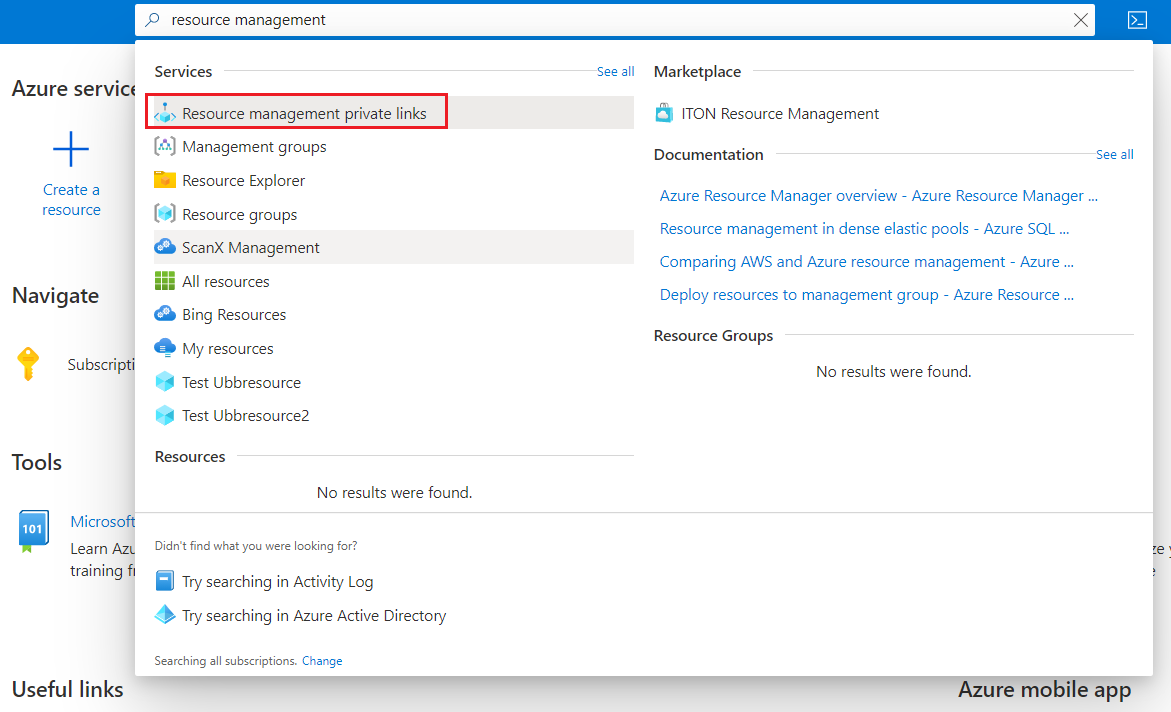

No portal, procure por links privados de gerenciamento de recursos e selecione-o entre as opções disponíveis.

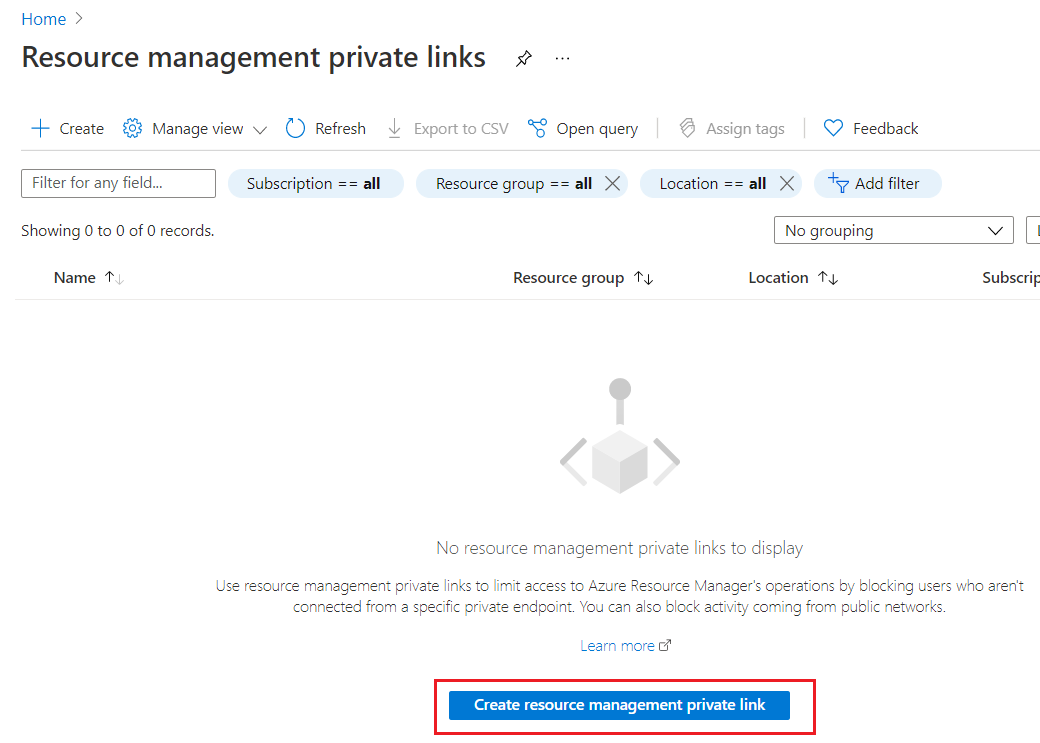

Se sua assinatura ainda não tiver links privados de gerenciamento de recursos, você verá uma página em branco. Selecione Criar link privado de gerenciamento de recursos.

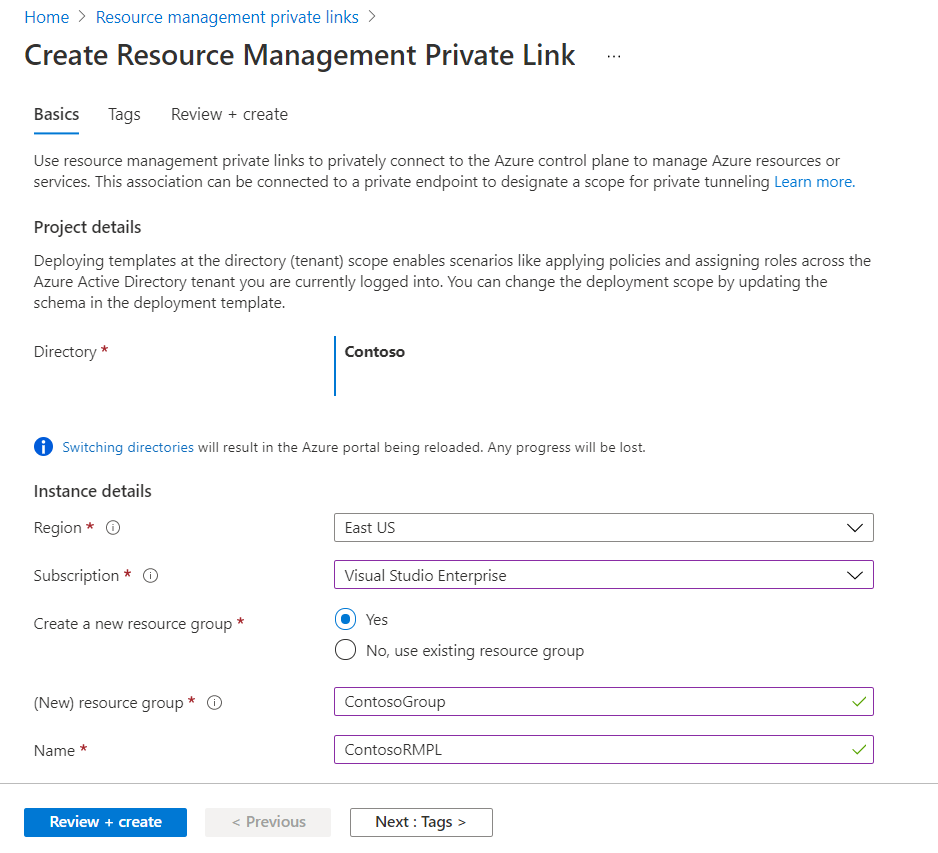

Forneça valores para o novo link privado de gerenciamento de recursos. O grupo de gerenciamento raiz para o diretório selecionado é usado para o novo recurso. Selecione Rever + criar.

Depois que a validação for aprovada, selecione Criar.

Criar ponto de extremidade privado

Agora, crie um ponto de extremidade privado que faça referência ao link privado de gerenciamento de recursos.

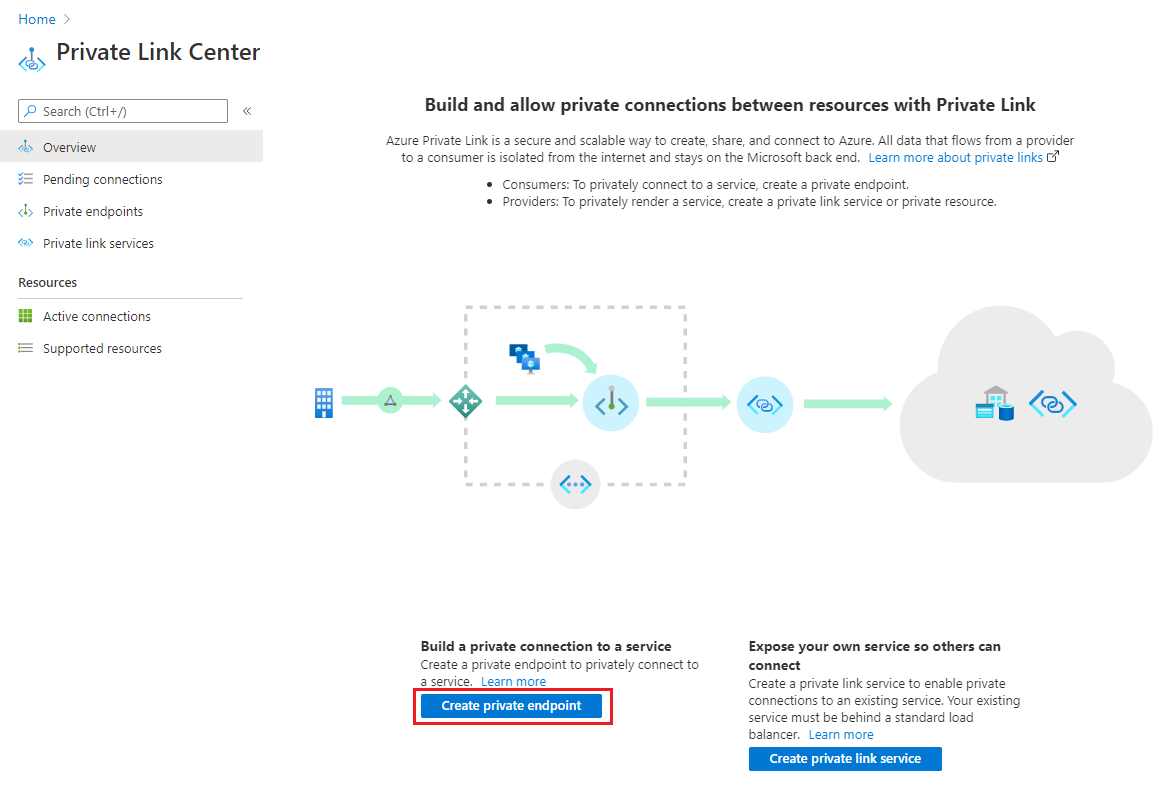

Navegue até o Private Link Center. Selecione Criar ponto de extremidade privado.

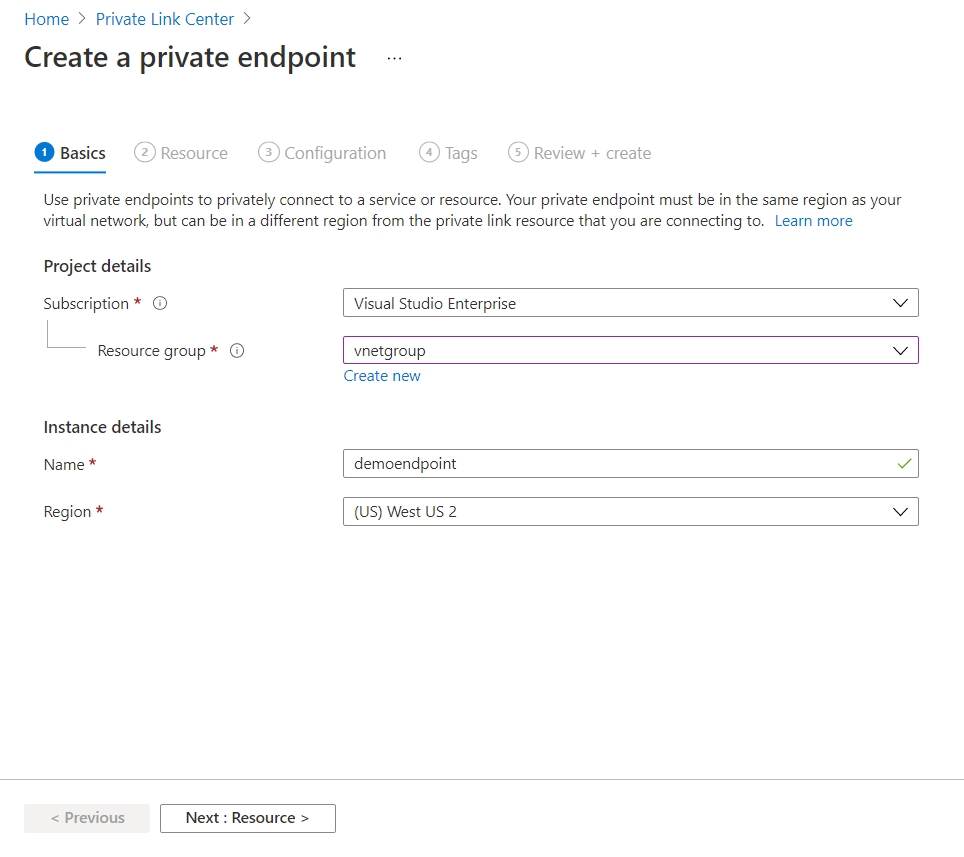

Na guia Noções básicas, forneça valores para seu ponto de extremidade privado.

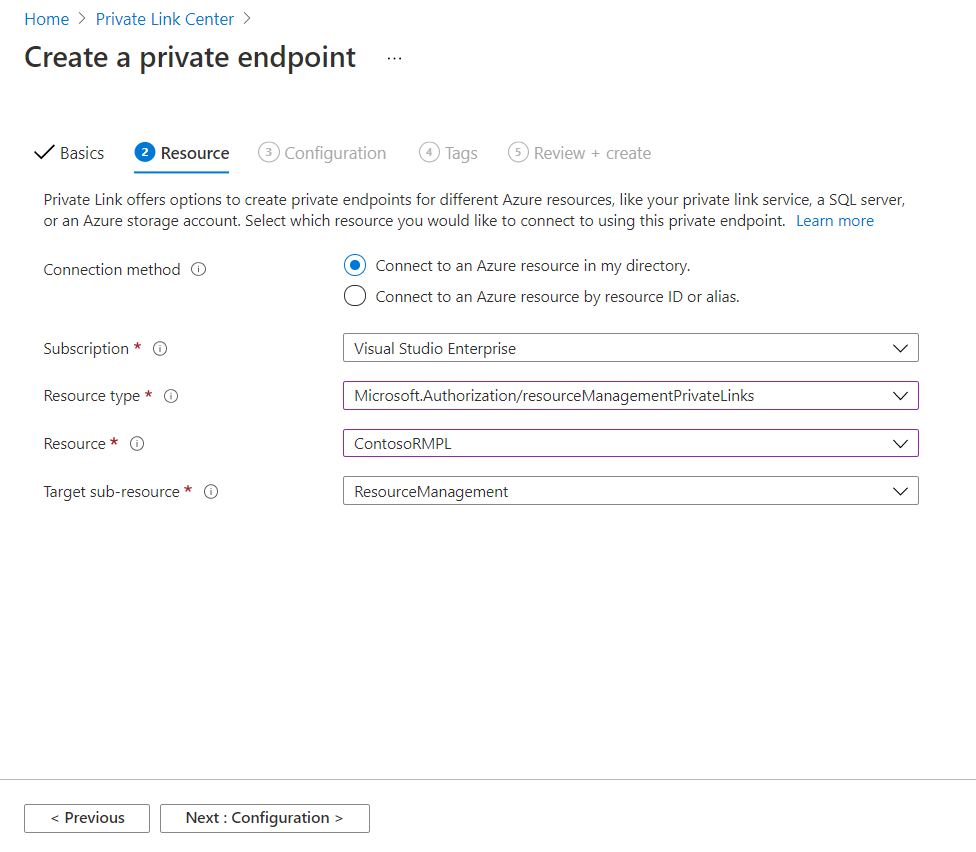

Na guia Recurso, selecione Conectar a um recurso do Azure em meu diretório. Para tipo de recurso, selecione Microsoft.Authorization/resourceManagementPrivateLinks. Para o subrecurso de destino, selecione ResourceManagement.

Na guia Configuração, selecione sua rede virtual. Recomendamos a integração com uma zona DNS privada. Selecione Rever + criar.

Depois que a validação for aprovada, selecione Criar.

Verificar zona DNS privada

Para certificar-se de que seu ambiente está configurado corretamente, verifique o endereço IP local para a zona DNS.

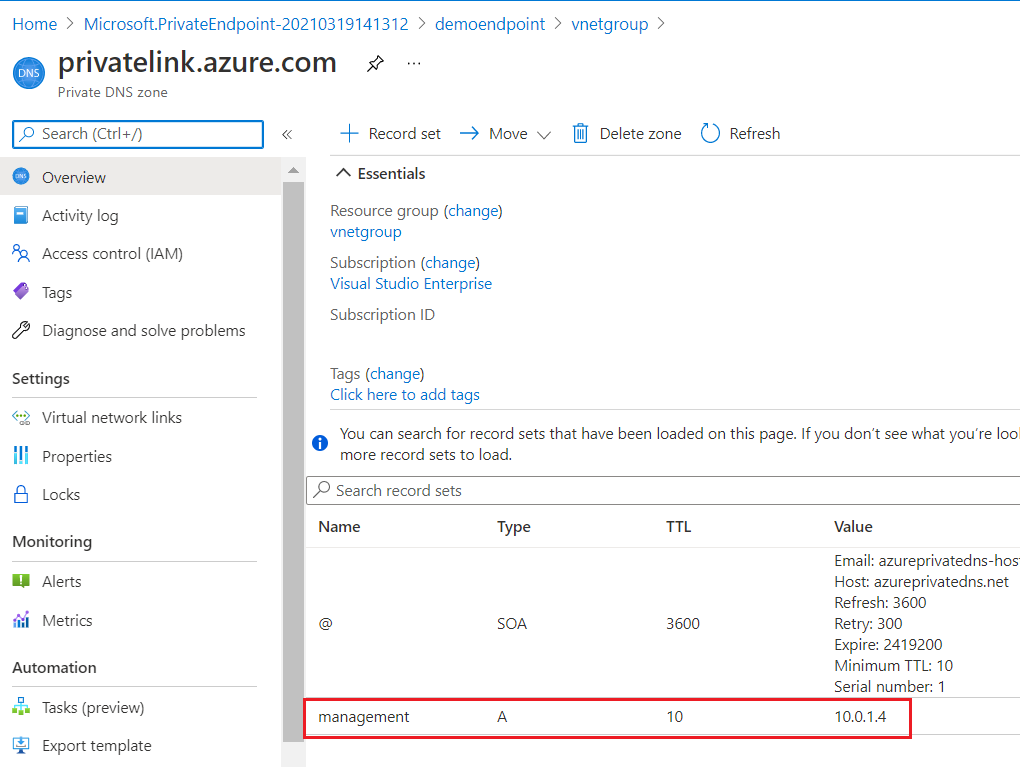

No grupo de recursos onde você implantou o ponto de extremidade privado, selecione o recurso de zona DNS privada chamado privatelink.azure.com.

Verifique se o conjunto de registros chamado gerenciamento tem um endereço IP local válido.

Próximos passos

Para saber mais sobre links privados, consulte Azure Private Link.