Primeiros passos: implemente a segurança em todo o ambiente corporativo

A segurança ajuda a criar garantias de confidencialidade, integridade e disponibilidade para uma empresa. Os esforços de segurança têm um foco crítico na proteção contra o impacto potencial nas operações causado por atos mal-intencionados e não intencionais internos e externos.

Este guia de introdução descreve as principais etapas que mitigarão ou evitarão o risco comercial de ataques de segurança cibernética. Ele pode ajudá-lo a estabelecer rapidamente práticas de segurança essenciais na nuvem e integrar a segurança em seu processo de adoção da nuvem.

As etapas neste guia destinam-se a todas as funções que oferecem suporte a garantias de segurança para ambientes de nuvem e zonas de destino. As tarefas incluem prioridades imediatas de mitigação de riscos, orientação sobre a construção de uma estratégia de segurança moderna, operacionalização da abordagem e execução dessa estratégia.

Aderir às etapas deste guia ajudará você a integrar a segurança em pontos críticos do processo. O objetivo é evitar obstáculos na adoção da nuvem e reduzir interrupções comerciais ou operacionais desnecessárias.

A Microsoft criou capacidades e recursos para ajudar a acelerar a implementação destas orientações de segurança no Microsoft Azure. Você verá esses recursos referenciados ao longo deste guia. Eles são projetados para ajudá-lo a estabelecer, monitorar e reforçar a segurança, e são frequentemente atualizados e revisados.

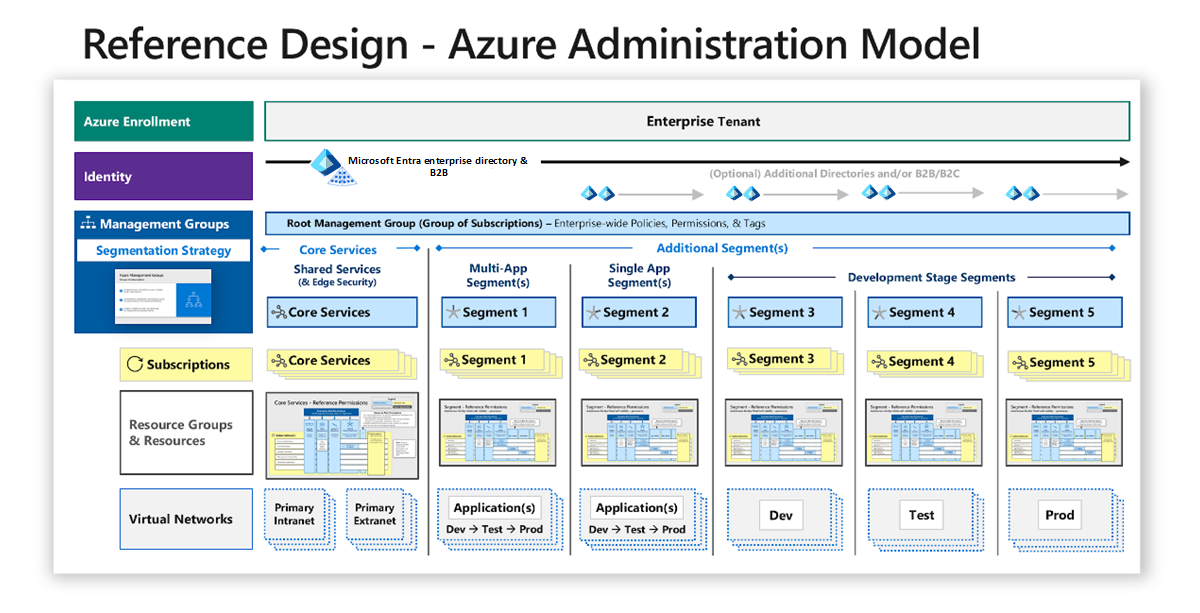

O diagrama a seguir mostra uma abordagem holística para usar orientações de segurança e ferramentas de plataforma para estabelecer visibilidade e controle de segurança sobre seus ativos de nuvem no Azure. Recomendamos esta abordagem.

Use estas etapas para planejar e executar sua estratégia para proteger seus ativos de nuvem e usar a nuvem para modernizar as operações de segurança.

Etapa 1: Estabelecer práticas de segurança essenciais

A segurança na nuvem começa com a aplicação das práticas de segurança mais importantes às pessoas, processos e elementos tecnológicos do seu sistema. Além disso, algumas decisões arquitetônicas são fundamentais e são muito difíceis de mudar mais tarde, por isso devem ser cuidadosamente aplicadas.

Quer já esteja a operar na nuvem ou a planear uma futura adoção, recomendamos que siga estas 11 práticas de segurança essenciais (para além de cumprir quaisquer requisitos explícitos de conformidade regulamentar).

Pessoas:

Processo:

Tecnologia:

Decisões fundamentais de arquitetura:

Nota

Cada organização deve definir os seus próprios padrões mínimos. A postura de risco e a subsequente tolerância a esse risco podem variar amplamente com base na indústria, cultura e outros fatores. Por exemplo, um banco pode não tolerar qualquer dano potencial à sua reputação devido mesmo a um pequeno ataque a um sistema de teste. Algumas organizações aceitariam de bom grado esse mesmo risco se acelerassem sua transformação digital em três a seis meses.

Etapa 2: Modernizar a estratégia de segurança

Uma segurança eficaz na nuvem requer uma estratégia que reflita o ambiente atual de ameaças e a natureza da plataforma de nuvem que hospeda os ativos da empresa. Uma estratégia clara melhora o esforço de todas as equipes para fornecer um ambiente de nuvem empresarial seguro e sustentável. A estratégia de segurança deve permitir resultados de negócios definidos, reduzir o risco para um nível aceitável e permitir que os funcionários sejam produtivos.

Uma estratégia de segurança na nuvem fornece orientação a todas as equipes que trabalham na tecnologia, processos e preparação das pessoas para essa adoção. A estratégia deve informar a arquitetura de nuvem e as capacidades técnicas, orientar a arquitetura e os recursos de segurança e influenciar o treinamento e a educação das equipes.

Resultados tangíveis:

A etapa da estratégia deve resultar em um documento que possa ser facilmente comunicado a muitas partes interessadas dentro da organização. As partes interessadas podem potencialmente incluir executivos na equipe de liderança da organização.

Recomendamos capturar a estratégia em uma apresentação para facilitar a discussão e a atualização. Esta apresentação pode ser suportada com um documento, dependendo da cultura e preferências.

Apresentação da estratégia: você pode ter uma única apresentação de estratégia ou também pode optar por criar versões de resumo para públicos de liderança.

Apresentação completa: Deve incluir o conjunto completo de elementos para a estratégia de segurança na apresentação principal ou em diapositivos de referência opcionais.

Resumos executivos: As versões a utilizar com executivos seniores e membros do conselho de administração podem conter apenas elementos críticos relevantes para o seu papel, tais como apetência pelo risco, prioridades máximas ou riscos aceites.

Você também pode registrar motivações, resultados e justificativas de negócios no modelo de estratégia e plano.

Práticas recomendadas para criar uma estratégia de segurança:

Programas bem-sucedidos incorporam esses elementos em seu processo de estratégia de segurança:

Alinhe-se estreitamente com a estratégia de negócios: a carta da segurança é proteger o valor do negócio. É fundamental alinhar todos os esforços de segurança a esse propósito e minimizar conflitos internos.

Crie uma compreensão compartilhada dos requisitos de negócios, TI e segurança.

Integre a segurança desde o início na adoção da nuvem para evitar crises de última hora devido a riscos evitáveis.

Use uma abordagem ágil para estabelecer imediatamente requisitos mínimos de segurança e melhorar continuamente as garantias de segurança ao longo do tempo.

Incentive a mudança da cultura de segurança por meio de ações de liderança proativas intencionais.

Para obter mais informações, consulte Transformações, mentalidades e expectativas.

Modernizar a estratégia de segurança: a estratégia de segurança deve incluir considerações sobre todos os aspetos do ambiente de tecnologia moderna, o cenário atual de ameaças e os recursos da comunidade de segurança.

- Adapte-se ao modelo de responsabilidade compartilhada da nuvem.

- Inclua todos os tipos de nuvem e implantações multicloud.

- Prefira controles de nuvem nativos para evitar atritos desnecessários e prejudiciais.

- Integre a comunidade de segurança para acompanhar o ritmo da evolução dos atacantes.

Recursos relacionados para contexto adicional:

Evolução do ambiente de ameaças, funções e estratégias digitais

Transformação de segurança, estratégias, ferramentas e ameaças

Considerações de estratégia para o Cloud Adoption Framework:

| Equipa responsável | Equipas responsáveis e de apoio |

|---|---|

Aprovação da estratégia:

Executivos e líderes de negócios com responsabilidade por resultados ou riscos de linhas de negócios dentro da organização devem aprovar essa estratégia. Este grupo pode incluir o conselho de administração, dependendo da organização.

Etapa 3: Desenvolver um plano de segurança

O planejamento coloca a estratégia de segurança em ação, definindo resultados, marcos, cronogramas e proprietários de tarefas. Este plano também descreve as funções e responsabilidades das equipas.

O planejamento de segurança e o planejamento de adoção da nuvem não devem ser feitos isoladamente. É fundamental convidar a equipe de segurança da nuvem para os ciclos de planejamento com antecedência, para evitar a paralisação do trabalho ou o aumento do risco de problemas de segurança serem descobertos tarde demais. O planejamento de segurança funciona melhor com conhecimento aprofundado e consciência do patrimônio digital e do portfólio de TI existente, que vem de ser totalmente integrado ao processo de planejamento de nuvem.

Resultados tangíveis:

Plano de segurança: um plano de segurança deve fazer parte da documentação de planejamento principal para a nuvem. Pode ser um documento que usa o modelo de estratégia e plano, um conjunto de slides detalhado ou um arquivo de projeto. Ou pode ser uma combinação desses formatos, dependendo do tamanho, da cultura e das práticas padrão da organização.

O plano de segurança deve incluir todos os seguintes elementos:

As funções organizacionais planejam, para que as equipes saibam como as funções e responsabilidades de segurança atuais mudarão com a mudança para a nuvem.

As habilidades de segurança planejam dar suporte aos membros da equipe enquanto eles navegam pelas mudanças significativas na tecnologia, funções e responsabilidades.

Arquitetura de segurança técnica e roteiro de capacidades para orientar as equipes técnicas.

A Microsoft fornece arquiteturas de referência e recursos de tecnologia para ajudá-lo a criar sua arquitetura e roteiro, incluindo:

- Saiba mais sobre os componentes do Azure e o modelo de referência para acelerar o planejamento e o design das funções de segurança do Azure.

Arquitetura de referência de segurança cibernética da Microsoft para criar uma arquitetura de segurança cibernética para uma empresa híbrida que abrange recursos locais e na nuvem.

Arquitetura de referência do centro de operações de segurança (SOC) para modernizar a deteção, a resposta e a recuperação de segurança.

Arquitetura de referência de acesso de usuário de confiança zero para modernizar a arquitetura de controle de acesso para geração de nuvem.

Microsoft Defender for Cloud e Microsoft Defender for Cloud Apps para ajudar a proteger ativos na nuvem.

Plano de sensibilização e educação para a segurança, para que todas as equipas tenham conhecimentos básicos críticos de segurança.

Marcação de sensibilidade de ativos para designar ativos sensíveis usando uma taxonomia alinhada ao impacto nos negócios. A taxonomia é construída em conjunto pelas partes interessadas do negócio, equipes de segurança e outras partes interessadas.

Alterações de segurança no plano de nuvem: atualize outras seções do plano de adoção de nuvem para refletir as alterações desencadeadas pelo plano de segurança.

Práticas recomendadas para planejamento de segurança:

É provável que o seu plano de segurança seja mais bem-sucedido se o seu planeamento adotar a abordagem de:

Suponha um ambiente híbrido: isso inclui aplicativos SaaS (software como serviço) e ambientes locais. Também inclui vários fornecedores de infraestrutura de nuvem como serviço (IaaS) e plataforma como serviço (PaaS), se aplicável.

Adote segurança ágil: estabeleça requisitos mínimos de segurança primeiro e mova todos os itens não críticos para uma lista priorizada das próximas etapas. Este não deve ser um plano tradicional e detalhado de 3-5 anos. A nuvem e o ambiente de ameaças mudam muito rápido para tornar esse tipo de plano útil. Seu plano deve se concentrar no desenvolvimento das etapas iniciais e do estado final:

Ganhos rápidos para o futuro imediato que proporcionarão um alto impacto antes do início das iniciativas de longo prazo. O prazo pode ser de 3 a 12 meses, dependendo da cultura organizacional, das práticas padrão e de outros fatores.

Visão clara do estado final desejado para orientar o processo de planejamento de cada equipe (que pode levar vários anos para ser alcançado).

Partilhe o plano de forma ampla: aumente a consciencialização, o feedback e a adesão das partes interessadas.

Conheça os resultados estratégicos: Certifique-se de que seu plano esteja alinhado e atinja os resultados estratégicos descritos na estratégia de segurança.

Defina propriedade, responsabilidade e prazos: certifique-se de que os proprietários de cada tarefa estejam identificados e comprometidos em concluir essa tarefa em um período de tempo específico.

Conecte-se com o lado humano da segurança: Envolva as pessoas durante este período de transformação e novas expectativas:

Apoiar ativamente a transformação dos membros da equipe com comunicação clara e coaching sobre:

- Que competências precisam de aprender.

- Por que eles precisam aprender as habilidades (e os benefícios de fazê-lo).

- Como obter esse conhecimento (e fornecer recursos para ajudá-los a aprender).

Você pode documentar o plano usando o modelo de estratégia e plano. E você pode usar o treinamento de segurança online da Microsoft para ajudar com a educação dos membros da sua equipe.

Tornar a conscientização sobre segurança envolvente para ajudar as pessoas a se conectarem genuinamente com sua parte de manter a organização segura.

Reveja as aprendizagens e orientações da Microsoft: a Microsoft publicou informações e perspetivas para ajudar a sua organização a planear a sua transformação para a nuvem e uma estratégia de segurança moderna. O material inclui treinamento gravado, documentação e práticas recomendadas de segurança e padrões recomendados.

Para obter orientação técnica para ajudar a criar seu plano e arquitetura, consulte a documentação de segurança da Microsoft.

| Equipa responsável | Equipas responsáveis e de apoio |

|---|---|

Aprovação do plano de segurança:

A equipe de liderança de segurança (CISO ou equivalente) deve aprovar o plano.

Etapa 4: Proteger novas cargas de trabalho

É muito mais fácil começar em um estado seguro do que adaptar a segurança posteriormente ao seu ambiente. É altamente recomendável começar com uma configuração segura para garantir que as cargas de trabalho sejam migradas, desenvolvidas e testadas em um ambiente seguro.

Durante a implementação da zona de desembarque, muitas decisões podem afetar a segurança e os perfis de risco. A equipe de segurança na nuvem deve revisar a configuração da zona de aterrissagem para garantir que ela atenda aos padrões e requisitos de segurança nas linhas de base de segurança da sua organização.

Resultados tangíveis:

- Garantir que as novas zonas de desembarque atendam aos requisitos de conformidade e segurança da organização.

Orientações para apoiar a conclusão dos resultados:

Combine os requisitos existentes e as recomendações na nuvem: comece com a orientação recomendada e, em seguida, adapte-a aos seus requisitos de segurança exclusivos. Temos visto desafios na tentativa de aplicar políticas e padrões locais existentes, porque eles geralmente se referem a tecnologias ou abordagens de segurança desatualizadas.

A Microsoft publicou orientações para ajudá-lo a criar suas linhas de base de segurança:

- Padrões de segurança do Azure para estratégia e arquitetura: recomendações de estratégia e arquitetura para moldar a postura de segurança do seu ambiente.

- Benchmarks de segurança do Azure: recomendações de configuração específicas para proteger ambientes do Azure.

- Treinamento de linha de base de segurança do Azure.

Fornecer guarda-corpos: As salvaguardas devem incluir auditoria e aplicação automatizadas de políticas. Para esses novos ambientes, as equipes devem se esforçar para auditar e aplicar as linhas de base de segurança da organização. Esses esforços podem ajudar a minimizar as surpresas de segurança durante o desenvolvimento de cargas de trabalho, bem como a integração contínua e a implantação contínua de CI/CD de cargas de trabalho.

A Microsoft fornece vários recursos nativos no Azure para habilitar isso:

Pontuação segura: use uma avaliação pontuada de sua postura de segurança do Azure para acompanhar os esforços e projetos de segurança em sua organização.

Política do Azure: essa é a base dos recursos de visibilidade e controle que os outros serviços usam. A Política do Azure está integrada no Azure Resource Manager, para que possa auditar alterações e aplicar políticas em qualquer recurso no Azure antes, durante ou após a sua criação.

Azure Policy as Code: essa abordagem mantém suas definições de política no controle do código-fonte e combina DevOps, infraestrutura como código (IaC) e Política do Azure para implantar políticas, iniciativas (definir definições), atribuições e isenções de política em escala.

Melhorar as operações na zona de aterragem: utilize as melhores práticas para melhorar a segurança dentro de uma zona de aterragem.

| Equipa responsável | Equipas responsáveis e de apoio |

|---|---|

Etapa 5: Proteja as cargas de trabalho de nuvem existentes

Muitas organizações já implantaram ativos em ambientes de nuvem corporativos sem aplicar as práticas recomendadas de segurança, criando maior risco de negócios.

Depois de garantir que os novos aplicativos e zonas de aterrissagem sigam as práticas recomendadas de segurança, você deve se concentrar em adequar os ambientes existentes aos mesmos padrões.

Resultados tangíveis:

Certifique-se de que todos os ambientes de nuvem e zonas de aterrissagem existentes atendam aos requisitos de conformidade e segurança da organização.

Teste a prontidão operacional de implantações de produção usando políticas para linhas de base de segurança.

Valide a aderência às diretrizes de projeto e aos requisitos de segurança para linhas de base de segurança.

Orientações para apoiar a conclusão dos resultados:

Use as mesmas linhas de base de segurança que você criou na Etapa 4 como seu estado ideal. Talvez seja necessário ajustar algumas configurações de política apenas para auditar em vez de aplicá-las.

Equilibre os riscos operacionais e de segurança. Como esses ambientes podem hospedar sistemas de produção que permitem processos de negócios críticos, talvez seja necessário implementar melhorias de segurança de forma incremental para evitar o risco de tempo de inatividade operacional.

Priorize a deteção e a correção do risco de segurança por criticidade dos negócios. Comece com cargas de trabalho que tenham um alto impacto nos negócios se comprometidas e cargas de trabalho que tenham uma alta exposição ao risco.

Para obter mais informações, consulte Identificar e classificar aplicativos críticos para os negócios.

| Equipa responsável | Equipas responsáveis e de apoio |

|---|---|

Etapa 6: Governar para gerenciar e melhorar a postura de segurança

Como todas as disciplinas modernas, a segurança é um processo iterativo que deve se concentrar na melhoria contínua. A postura de segurança também pode decair se as organizações não mantiverem o foco nela ao longo do tempo.

A aplicação consistente dos requisitos de segurança provém de disciplinas de governação sólidas e de soluções automatizadas. Depois que a equipe de segurança da nuvem define as linhas de base de segurança, esses requisitos devem ser auditados para garantir que sejam aplicados de forma consistente a todos os ambientes de nuvem (e aplicados quando aplicável).

Resultados tangíveis:

Garantir que as linhas de base de segurança da organização sejam aplicadas a todos os sistemas relevantes. Auditar anomalias usando uma pontuação segura ou um mecanismo semelhante.

Documente suas políticas, processos e diretrizes de design da Linha de Base de Segurança no modelo de disciplina Linha de Base de Segurança.

Orientações para apoiar a conclusão dos resultados:

Use as mesmas linhas de base de segurança e mecanismos de auditoria criados na Etapa 4 como componentes técnicos do monitoramento das linhas de base. Complemente essas linhas de base com controles de pessoas e processos para garantir a consistência.

Certifique-se de que todas as cargas de trabalho e recursos sigam as convenções de nomenclatura e marcação adequadas. Imponha convenções de marcação usando a Política do Azure, com ênfase específica em tags para confidencialidade de dados.

Se você é novo na governança de nuvem, estabeleça políticas, processos e disciplinas de governança usando a metodologia Governar.

| Equipa responsável | Equipas responsáveis e de apoio |

|---|---|

Próximos passos

As etapas deste guia ajudaram você a implementar a estratégia, os controles, os processos, as habilidades e a cultura necessários para gerenciar consistentemente os riscos de segurança em toda a empresa.

À medida que você continua no modo de operações da segurança na nuvem, considere estas próximas etapas:

Consulte a documentação de segurança da Microsoft. Ele fornece orientação técnica para ajudar os profissionais de segurança a criar e melhorar a estratégia, a arquitetura e os roteiros priorizados de segurança cibernética.

Revise as informações de segurança em Controles de segurança internos para serviços do Azure.

Analise as ferramentas e serviços de segurança do Azure em Serviços e tecnologias de segurança disponíveis no Azure.

Reveja o Centro de Fidedignidade da Microsoft. Ele contém orientações abrangentes, relatórios e documentação relacionada que podem ajudá-lo a realizar avaliações de risco como parte de seus processos de conformidade regulamentar.

Analise as ferramentas de terceiros disponíveis para facilitar o cumprimento dos seus requisitos de segurança. Para obter mais informações, consulte Integrar soluções de segurança no Microsoft Defender for Cloud.