Guia de planeamento e operações

Este guia é para profissionais de tecnologia da informação (TI), arquitetos de TI, analistas de segurança da informação e administradores de nuvem que planejam usar o Defender for Cloud.

Planning guide (Guia de planeamento)

Este guia fornece informações básicas sobre como o Defender for Cloud se encaixa nos requisitos de segurança e no modelo de gerenciamento de nuvem da sua organização. É importante entender como diferentes indivíduos ou equipes em sua organização usam o serviço para atender às necessidades de desenvolvimento e operações seguras, monitoramento, governança e resposta a incidentes. As principais áreas a serem consideradas ao planejar o uso do Defender for Cloud são:

- Funções de Segurança e Controlos de Acesso

- Recomendações e Políticas de Segurança

- Armazenamento e Recolha de Dados

- Incluir recursos não Azure

- Monitorização de Segurança em Curso

- Resposta ao Incidente

Na próxima seção, você aprenderá como planejar cada uma dessas áreas e aplicar essas recomendações com base em suas necessidades.

Nota

Leia as perguntas comuns do Defender for Cloud para obter uma lista de perguntas comuns que também podem ser úteis durante a fase de design e planejamento.

Funções de segurança e controlos de acesso

Dependendo do tamanho e da estrutura da sua organização, vários indivíduos e equipes podem usar o Defender for Cloud para executar diferentes tarefas relacionadas à segurança. No diagrama abaixo, segue-se um exemplo de pessoas fictícias e as respetivas funções e responsabilidades de segurança:

O Defender for Cloud permite que essas pessoas cumpram essas várias responsabilidades. Por exemplo:

Jorge (Proprietário de Carga de Trabalho)

Gerencie uma carga de trabalho na nuvem e seus recursos relacionados.

Responsável pela implementação e manutenção de proteções de acordo com a política de segurança da empresa.

Helena (CISO/CIO)

Responsável por todos os aspetos de segurança para a empresa.

Quer entender a postura de segurança da empresa em cargas de trabalho na nuvem.

Precisa ser informado sobre os principais ataques e riscos.

Diogo (Segurança de TI)

Define as políticas de segurança da empresa para garantir que as proteções apropriadas estejam em vigor.

Monitora a conformidade com as políticas.

Gera relatórios para liderança ou auditores.

Júlia (Operações de Segurança)

Monitoriza e responde a alertas de segurança a qualquer momento.

Escala para proprietário de carga de trabalho na nuvem ou analista de segurança de TI.

Samuel (Analista de Segurança)

Investigue ataques.

Trabalhe com o Cloud Workload Owner para aplicar a correção.

O Defender for Cloud usa o controle de acesso baseado em função do Azure (controle de acesso baseado em função do Azure), que fornece funções internas que podem ser atribuídas a usuários, grupos e serviços no Azure. Quando um usuário abre o Defender for Cloud, ele vê apenas informações relacionadas aos recursos aos quais tem acesso. Isso significa que é atribuído ao utilizador a função de Proprietário, Contribuinte ou Leitor para a subscrição ou grupo de recursos a que pertence um recurso. Além dessas funções, há duas funções específicas do Defender for Cloud:

Leitor de segurança: um usuário que pertence a essa função pode visualizar apenas as configurações do Defender for Cloud, que incluem recomendações, alertas, políticas e integridade, mas não poderá fazer alterações.

Administrador de segurança: igual ao leitor de segurança, mas também pode atualizar a política de segurança, bem como ignorar recomendações e alertas.

As personas explicadas no diagrama anterior precisam destas funções de controle de acesso baseadas em função do Azure:

Jorge (Proprietário de Carga de Trabalho)

- Proprietário/Colaborador do Grupo de Recursos.

Helena (CISO/CIO)

- Proprietário/Colaborador da Subscrição ou Administrador de Segurança.

Diogo (Segurança de TI)

- Proprietário/Colaborador da Subscrição ou Administrador de Segurança.

Júlia (Operações de Segurança)

Leitor de Subscrição ou Leitor de Segurança para visualizar alertas.

O Proprietário/Colaborador da Subscrição ou o Administrador de Segurança são necessários para rejeitar alertas.

Samuel (Analista de Segurança)

Leitor de Subscrição para ver alertas.

O Proprietário/Colaborador da subscrição tem de rejeitar alertas.

O acesso ao espaço de trabalho pode ser necessário.

Mais algumas informações importantes a considerar:

Apenas os Proprietários/Contribuintes e os Administradores de Segurança das subscrições podem editar uma política de segurança.

Apenas os Proprietários e os Contribuintes do grupo de recursos e da subscrição podem aplicar recomendações de segurança a um recurso

Ao planejar o controle de acesso usando o controle de acesso baseado em função do Azure para o Defender for Cloud, certifique-se de entender quem em sua organização precisa acessar o Defender for Cloud para as tarefas que executará. Em seguida, você pode configurar o controle de acesso baseado em função do Azure corretamente.

Nota

Recomendamos que atribua a função menos permissiva necessária para que os utilizadores concluam as respetivas tarefas. Por exemplo, os utilizadores que apenas necessitam de ver informações acerca do estado de segurança dos recursos, mas não têm de tomar medidas, como aplicar as recomendações ou editar políticas, também devem ter atribuída a função de Leitor.

Recomendações e políticas de segurança

As políticas de segurança definem a configuração pretendida para as suas cargas de trabalho e ajudam a garantir a conformidade com os requisitos da empresa ou regulamentares. No Defender for Cloud, você pode definir políticas para suas assinaturas do Azure, que podem ser adaptadas ao tipo de carga de trabalho ou à sensibilidade dos dados.

As políticas do Defenders for Cloud contêm os seguintes componentes:

Recolha de dados: aprovisionamento de agente e definições de recolha de dados.

Política de segurança: uma Política do Azure que determina quais controles são monitorados e recomendados pelo Defender for Cloud. Você também pode usar a Política do Azure para criar novas definições, definir mais políticas e atribuir políticas entre grupos de gerenciamento.

Notificações por e-mail: contactos de segurança e definições de notificação.

Nível de preço: com ou sem os planos Defender do Microsoft Defender for Cloud, que determinam quais recursos do Defender for Cloud estão disponíveis para recursos no escopo (podem ser especificados para assinaturas e espaços de trabalho usando a API).

Nota

Especificar um contato de segurança garante que o Azure possa alcançar a pessoa certa em sua organização se ocorrer um incidente de segurança. Leia Fornecer detalhes de contato de segurança no Defender for Cloud para obter mais informações sobre como habilitar essa recomendação.

Definições e recomendações de políticas de segurança

O Defender for Cloud cria automaticamente uma política de segurança padrão para cada uma das suas assinaturas do Azure. Você pode editar a política no Defender for Cloud ou usar a Política do Azure para criar novas definições, definir mais políticas e atribuir políticas entre grupos de gerenciamento. Os grupos de gerenciamento podem representar toda a organização ou uma unidade de negócios dentro da organização. Você pode monitorar a conformidade da política nesses grupos de gerenciamento.

Antes de configurar as políticas de segurança, reveja cada uma das recomendações de segurança:

Veja se essas políticas são apropriadas para suas várias assinaturas e grupos de recursos.

Entenda quais ações abordam as recomendações de segurança.

Determine quem em sua organização é responsável por monitorar e corrigir novas recomendações.

Armazenamento e recolha de dados

O Defender for Cloud usa o agente do Log Analytics e o Azure Monitor Agent para coletar dados de segurança de suas máquinas virtuais. Os dados coletados desse agente são armazenados em seus espaços de trabalho do Log Analytics.

Agente

Quando o provisionamento automático é habilitado na política de segurança, o agente de coleta de dados é instalado em todas as VMs do Azure com suporte e em todas as novas VMs com suporte criadas. Se a VM ou o computador já tiver o agente do Log Analytics instalado, o Defender for Cloud usará o agente instalado atual. O processo do agente foi projetado para ser não invasivo e ter um efeito mínimo no desempenho da VM.

Se a determinada altura pretender desativar a Recolha de Dados, pode desativá-la na política de segurança. No entanto, como o agente do Log Analytics pode ser usado por outros serviços de gerenciamento e monitoramento do Azure, o agente não será desinstalado automaticamente quando você desativar a coleta de dados no Defender for Cloud. Pode desinstalar o agente manualmente, se necessário.

Nota

Para encontrar uma lista de VMs suportadas, leia as perguntas comuns do Defender for Cloud.

Área de trabalho

Uma área de trabalho é um recurso do Azure que funciona como um contentor para os dados. O utilizador ou outros membros da sua organização podem utilizar várias áreas de trabalho para gerir diferentes conjuntos de dados recolhidos da totalidade ou de partes da sua infraestrutura de TI.

Os dados coletados do agente do Log Analytics podem ser armazenados em um espaço de trabalho existente do Log Analytics associado à sua assinatura do Azure ou em um novo espaço de trabalho.

No portal do Azure, você pode navegar para ver uma lista de seus espaços de trabalho do Log Analytics, incluindo os criados pelo Defender for Cloud. Um grupo de recursos relacionado é criado para novos espaços de trabalho. Os recursos são criados de acordo com esta convenção de nomenclatura:

Área de trabalho: DefaultWorkspace-[subscrição-ID]-[geo]

Grupo de recursos: DefaultResourceGroup-[geo]

Para espaços de trabalho criados pelo Defender for Cloud, os dados são retidos por 30 dias. Para as áreas de trabalho existentes, a retenção baseia-se no escalão de preço da área de trabalho. Se quiser, também pode utilizar uma área de trabalho existente.

Se o agente se reportar a um espaço de trabalho diferente do espaço de trabalho padrão, todos os planos do Defender for Cloud Defender que você habilitou na assinatura também deverão ser habilitados no espaço de trabalho.

Nota

A Microsoft assume fortes compromissos para proteger a privacidade e a segurança desses dados. A Microsoft respeita diretrizes rigorosas de conformidade e segurança, desde a codificação à operação de um serviço. Para obter mais informações sobre tratamento de dados e privacidade, leia Defender for Cloud Data Security.

Recursos integrados que não são do Azure

O Defender for Cloud pode monitorar a postura de segurança de seus computadores que não são do Azure, mas você precisa primeiro integrar esses recursos. Leia Computadores integrados que não são do Azure para obter mais informações sobre como integrar recursos que não sejam do Azure.

Monitorização de segurança em curso

Após a configuração inicial e a aplicação das recomendações do Defender for Cloud, o próximo passo é considerar os processos operacionais do Defender for Cloud.

A Visão geral do Defender for Cloud fornece uma exibição unificada da segurança em todos os seus recursos do Azure e em todos os recursos que não são do Azure que você conectou. Este exemplo mostra um ambiente com muitos problemas para resolver:

Nota

O Defender for Cloud não interfere com os seus procedimentos operacionais normais. O Defender for Cloud monitora passivamente suas implantações e fornece recomendações com base nas políticas de segurança habilitadas.

Quando optar pela primeira vez por utilizar o Defender for Cloud para o seu ambiente atual do Azure, certifique-se de que revê todas as recomendações, o que pode ser feito na página Recomendações .

Considere visitar a opção informações sobre ameaças como parte das suas operações de segurança diárias. Aí, pode identificar ameaças de segurança relativas a cada ambiente, como, por exemplo, identificar se um determinado computador faz parte de um botnet.

Monitorização de recursos novos ou alterados

A maioria dos ambientes do Azure é dinâmica, com recursos sendo criados regularmente, girados para cima ou para baixo, reconfigurados e alterados. O Defender for Cloud ajuda a garantir que você tenha visibilidade do estado de segurança desses novos recursos.

Quando você adiciona novos recursos (VMs, SQL DBs) ao seu ambiente do Azure, o Defender for Cloud descobre automaticamente esses recursos e começa a monitorar sua segurança, incluindo funções Web PaaS e funções de trabalho. Se a Coleta de Dados estiver habilitada na Política de Segurança, mais recursos de monitoramento serão habilitados automaticamente para suas máquinas virtuais.

Você também deve monitorar regularmente os recursos existentes em busca de alterações de configuração que possam ter criado riscos de segurança, desvio das linhas de base recomendadas e alertas de segurança.

Proteger o acesso e as aplicações

Como parte das suas operações de segurança, deve também adotar medidas preventivas para limitar o acesso às VMs e controlar as aplicações que estão a ser executadas nas mesmas. Ao bloquear o tráfego de entrada para suas VMs do Azure, você está reduzindo a exposição a ataques e, ao mesmo tempo, fornecendo acesso fácil para se conectar a VMs quando necessário. Use o recurso de acesso a VM just-in-time para proteger o acesso às suas VMs.

resposta a incidentes

O Defender for Cloud deteta e alerta-o para ameaças à medida que ocorrem. As organizações devem monitorizar a existência de novos alertas de segurança e tomar medidas conforme seja necessário para uma investigação mais aprofundada ou para remediar o ataque. Para obter mais informações sobre como funciona a proteção contra ameaças do Defender for Cloud, leia Como o Defender for Cloud deteta e responde a ameaças.

Embora não possamos criar seu plano de Resposta a Incidentes, usaremos a Resposta de Segurança do Microsoft Azure no ciclo de vida da Nuvem como base para os estágios de resposta a incidentes. Os estágios de resposta a incidentes no ciclo de vida da nuvem são:

Nota

Pode utilizar o Computer Security Incident Handling Guide (Guia de Processamento de Incidentes de Segurança Informática) do National Institute of Standards and Technology (NIST) (Instituto Nacional de Normas e Tecnologia dos Estados Unidos) como referência para o ajudar a criar o seu próprio.

Você pode usar os alertas do Defender for Cloud durante as seguintes etapas:

Detetar: identifique uma atividade suspeita num ou mais recursos.

Avaliar: efetue a avaliação inicial para obter mais informações sobre a atividade suspeita.

Diagnosticar: utilize os passos de remediação para realizar o procedimento técnico para resolver o problema.

Cada Alerta de Segurança faculta informações que podem ser utilizadas para compreender melhor a natureza do ataque e sugerir possíveis mitigações. Alguns alertas também fornecem ligações para mais informações ou para outras fontes de informação no Azure. Pode utilizar as informações fornecidas para uma pesquisa aprofundada e começar a mitigação, e também pode pesquisar os dados relacionados com a segurança que estejam armazenados na área de trabalho.

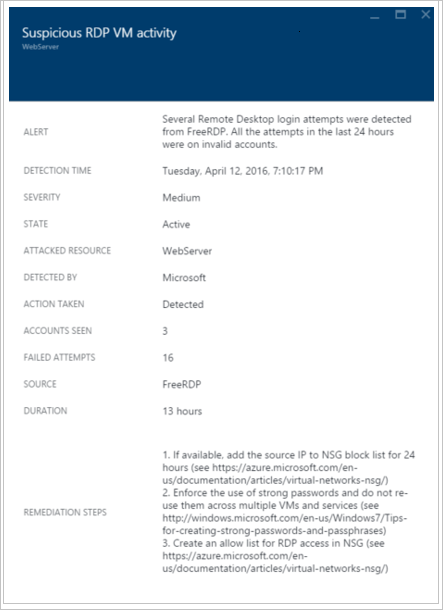

O exemplo seguinte mostra uma atividade suspeita de RDP em curso:

Esta página mostra informações detalhadas acerca da hora em que ocorreu o ataque, o nome do anfitrião de origem, a VM visada e também lhe disponibiliza passos de recomendação. Em algumas circunstâncias, a informação de origem do ataque pode estar vazia. Leia Informações de origem ausentes nos alertas do Defender for Cloud para obter mais informações sobre esse tipo de comportamento.

Depois de identificar o sistema comprometido, você pode executar uma automação de fluxo de trabalho que foi criada anteriormente. As automações de fluxo de trabalho são uma coleção de procedimentos que podem ser executados a partir do Defender for Cloud uma vez acionados por um alerta.

Nota

Leia Gerenciando e respondendo a alertas de segurança no Defender for Cloud para obter mais informações sobre como usar os recursos do Defender for Cloud para ajudá-lo durante o processo de resposta a incidentes.

Próximos passos

Neste documento, você aprendeu como planejar a adoção do Defender for Cloud. Saiba mais sobre o Defender for Cloud:

- Gerir e responder a alertas de segurança no Defender for Cloud

- Monitoramento de soluções de parceiros com o Defender for Cloud - Saiba como monitorar o status de integridade de suas soluções de parceiros.

- Perguntas comuns do Defender for Cloud - Encontre perguntas frequentes sobre o uso do serviço.

- Blog de Segurança do Azure - Leia postagens de blog sobre segurança e conformidade do Azure.