Detetar ameaças a dados confidenciais

A deteção de ameaças a dados confidenciais permite priorizar e examinar alertas de segurança de forma eficiente, considerando a sensibilidade dos dados que podem estar em risco, levando a uma melhor deteção e prevenção de violações de dados. Ao identificar e abordar rapidamente os riscos mais significativos, esse recurso ajuda as equipes de segurança a reduzir a probabilidade de violações de dados e aprimora a proteção de dados confidenciais ao detetar eventos de exposição e atividades suspeitas em recursos que contêm dados confidenciais.

Este é um recurso configurável no novo plano Defender for Storage. Você pode optar por ativá-lo ou desativá-lo sem custo adicional.

Saiba mais sobre o escopo e as limitações da verificação de dados confidenciais.

Pré-requisitos

A deteção de ameaças de dados confidenciais está disponível para contas de armazenamento de Blob, incluindo:

- V1 padrão de uso geral

- V2 padrão de uso geral

- Azure Data Lake Storage Gen2

- Blobs de bloco premium

Saiba mais sobre a disponibilidade dos recursos do Defender for Storage.

Para habilitar a deteção de ameaças a dados confidenciais nos níveis de conta de assinatura e armazenamento, você precisa ter as permissões relevantes relacionadas a dados das funções de proprietário da assinatura ou proprietário da conta de armazenamento.

Saiba mais sobre as funções e permissões necessárias para a deteção de ameaças a dados confidenciais.

Como funciona a descoberta de dados confidenciais?

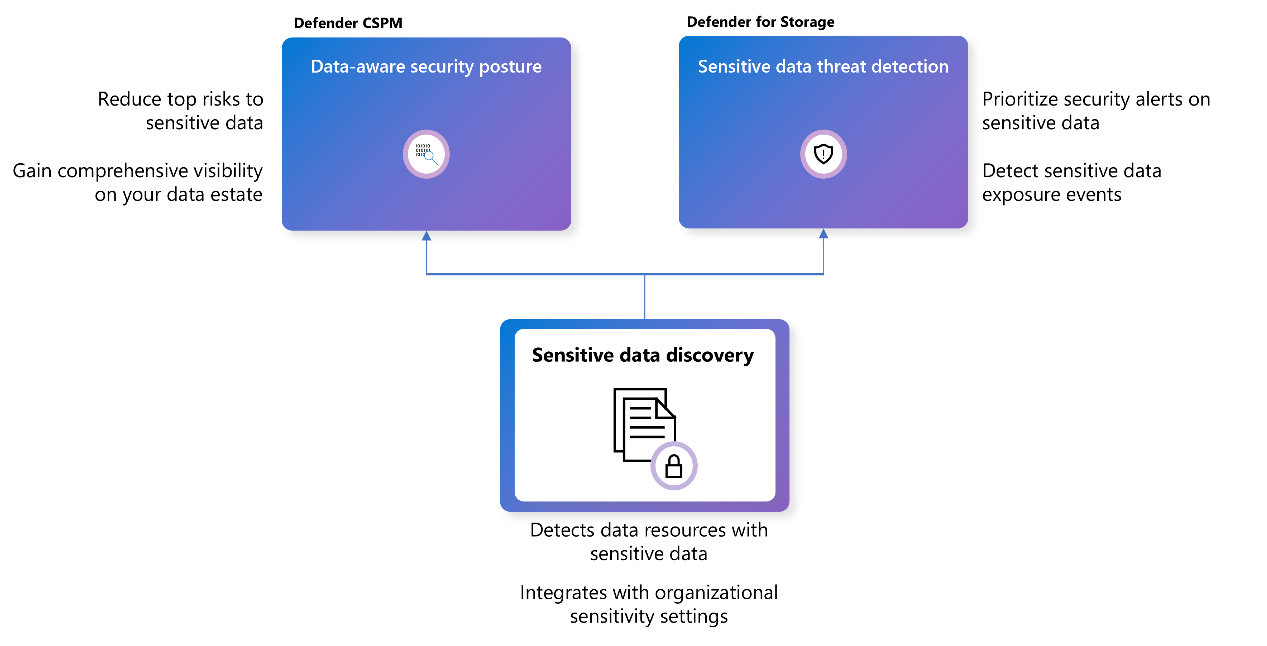

A deteção de ameaças a dados confidenciais é alimentada pelo mecanismo de descoberta de dados confidenciais, um mecanismo sem agente que usa um método de amostragem inteligente para encontrar recursos com dados confidenciais.

O serviço é integrado com os tipos de informações confidenciais (SITs) e rótulos de classificação do Microsoft Purview, permitindo a herança perfeita das configurações de sensibilidade da sua organização. Isso garante que a deteção e a proteção de dados confidenciais estejam alinhadas com as políticas e procedimentos estabelecidos.

Após a ativação, o mecanismo inicia um processo de verificação automática em todas as contas de armazenamento suportadas. Os resultados são normalmente gerados dentro de 24 horas. Além disso, as contas de armazenamento recém-criadas sob assinaturas protegidas são verificadas dentro de seis horas após sua criação. As verificações recorrentes estão programadas para ocorrer semanalmente após a data de habilitação. Este é o mesmo mecanismo que o Defender CSPM usa para descobrir dados confidenciais.

Habilitando a deteção de ameaças a dados confidenciais

A deteção de ameaças a dados confidenciais é ativada por padrão quando você ativa o Defender for Storage. Você pode habilitá-lo ou desabilitá-lo no portal do Azure ou com outros métodos em escala. Este recurso está incluído no preço do Defender for Storage.

Usando o contexto de sensibilidade nos alertas de segurança

O recurso de deteção de ameaças de dados confidenciais ajuda as equipes de segurança a identificar e priorizar incidentes de segurança de dados para tempos de resposta mais rápidos. Os alertas do Defender for Storage incluem descobertas de verificação de sensibilidade e indicações de operações que foram executadas em recursos que contêm dados confidenciais.

Nas propriedades estendidas do alerta, você pode encontrar descobertas de varredura de sensibilidade para um contêiner de blob:

- Tempo de varredura de sensibilidade UTC - quando a última varredura foi realizada

- Rótulo de sensibilidade superior - o rótulo mais sensível encontrado no recipiente de blob

- Tipos de informações confidenciais - tipos de informações que foram encontrados e se eles se baseiam em regras personalizadas

- Tipos de arquivo confidenciais - os tipos de arquivo dos dados confidenciais

Integração com as configurações de sensibilidade organizacional no Microsoft Purview (opcional)

Quando você habilita a deteção de ameaças de dados confidenciais, as categorias de dados confidenciais incluem tipos de informações confidenciais (SITs) internos na lista padrão do Microsoft Purview. Isso afeta os alertas que você recebe do Defender for Storage: o armazenamento ou os contêineres encontrados com esses SITs são marcados como contendo dados confidenciais.

Desses tipos de informações confidenciais internas na lista padrão do Microsoft Purview, há um subconjunto suportado pela descoberta de dados confidenciais. Você pode exibir uma lista de referência desse subconjunto, que também indica quais tipos de informações são suportados por padrão. Você pode modificar esses padrões.

Para personalizar a Descoberta de Sensibilidade de Dados para sua organização, você pode criar tipos de informações confidenciais (SITs) personalizados e conectar-se às configurações organizacionais com uma integração de etapa única. Saiba mais aqui.

Você também pode criar e publicar rótulos de confidencialidade para seu locatário no Microsoft Purview com um escopo que inclui itens e ativos de dados esquematizados e regras de rotulagem automática (recomendado). Saiba mais sobre rótulos de sensibilidade no Microsoft Purview.

Próximos passos

Neste artigo, você aprendeu sobre a verificação de dados confidenciais do Microsoft Defender for Storage.