Tutorial: Instalar o microagente do Defender for IoT

Este tutorial irá ajudá-lo a aprender como instalar e autenticar o microagente do Defender for IoT.

Neste tutorial, ficará a saber como:

- Faça o download e instale o microagente

- Autenticar o microagente

- Validar a instalação

- Testar o sistema

- Instalar uma versão específica do microagente

Nota

A Defender for IoT planeja aposentar o microagente em 1º de agosto de 2025.

Pré-requisitos

Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

Um hub IoT.

Verifique se você está executando um dos seguintes sistemas operacionais.

Você deve ter habilitado o Microsoft Defender para IoT em seu Hub IoT do Azure.

Você deve ter adicionado um grupo de recursos à sua solução de IoT.

Você deve ter criado um Defender for IoT micro agent module twin.

Faça o download e instale o microagente

Dependendo da sua configuração, o pacote Microsoft apropriado precisará ser instalado.

Para adicionar o repositório de pacotes Microsoft apropriado:

Faça o download da configuração do repositório que corresponde ao sistema operacional do seu dispositivo.

Para Ubuntu 18.04:

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listPara Ubuntu 20.04:

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listPara Debian 9 (AMD64 e ARM64):

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

Use o seguinte comando para copiar a configuração do repositório para o

sources.list.ddiretório:sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/Instale a chave pública Microsoft GPG com o seguinte comando:

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/Certifique-se de ter atualizado o apt usando o seguinte comando:

sudo apt-get updateUse o seguinte comando para instalar o pacote do microagente Defender for IoT em distribuições Linux baseadas no Debian ou no Ubuntu:

sudo apt-get install defender-iot-micro-agent

Conecte-se através de um proxy

Este procedimento descreve como você pode conectar o microagente do Defender for IoT ao Hub IoT por meio de um proxy.

Para configurar conexões por meio de um proxy:

Na máquina do microagente, crie um

/etc/defender_iot_micro_agent/conf.jsonarquivo com o seguinte conteúdo:{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Os campos de usuário e senha são opcionais. Se você não precisar deles, use a seguinte sintaxe:

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Exclua qualquer arquivo armazenado em cache em /var/lib/defender_iot_micro_agent/cache.json.

Reinicie o microagente. Executar:

sudo systemctl restart defender-iot-micro-agent.service

Adicionar suporte ao protocolo AMQP

Este procedimento descreve etapas adicionais necessárias para dar suporte ao protocolo AMQP.

Para adicionar suporte ao protocolo AMQP:

Na máquina do microagente, abra o

/etc/defender_iot_micro_agent/conf.jsonarquivo e adicione o seguinte conteúdo:{ "IothubModule_TransportProtocol": "AMQP_Protocol" }Exclua qualquer arquivo armazenado em cache em /var/lib/defender_iot_micro_agent/cache.json.

Reinicie o microagente. Executar:

sudo systemctl restart defender-iot-micro-agent.service

Para adicionar suporte ao protocolo AMQP over web socket:

Na máquina do microagente, abra o

/etc/defender_iot_micro_agent/conf.jsonarquivo e adicione o seguinte conteúdo:{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }Exclua qualquer arquivo armazenado em cache em /var/lib/defender_iot_micro_agent/cache.json.

Reinicie o microagente. Executar:

sudo systemctl restart defender-iot-micro-agent.service

O agente usará esse protocolo e se comunicará com o Hub IoT na porta 443. A configuração de proxy http é suportada para este protocolo, no caso de proxy também estar configurado, a porta de comunicação com o proxy será conforme definido na configuração de proxy.

Autenticar o microagente

Há duas opções que podem ser usadas para autenticar o microagente do Defender for IoT:

Autentique-se usando uma cadeia de conexão de identidade de módulo.

Autenticar usando uma cadeia de conexão de identidade de módulo

Você precisará copiar a cadeia de conexão de identidade do módulo dos detalhes de identidade do módulo DefenderIoTMicroAgent.

Para copiar a cadeia de conexão da identidade do módulo:

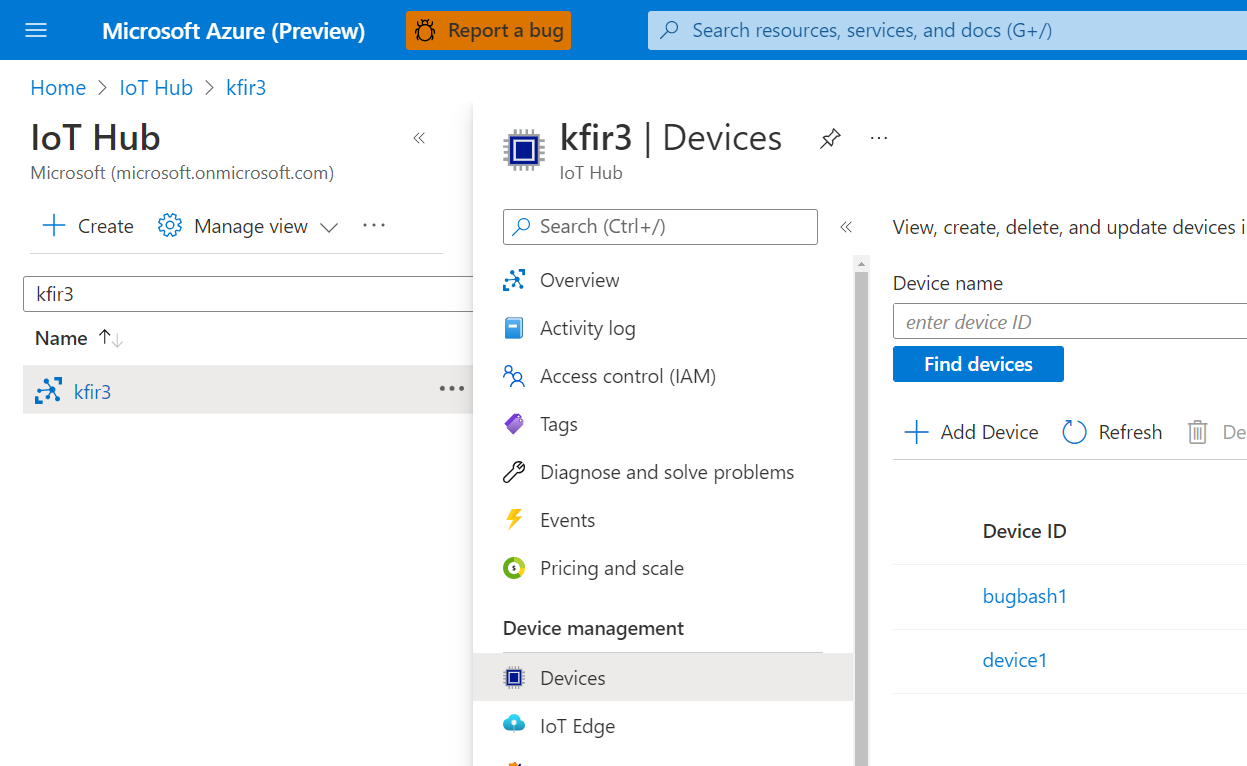

Navegue até os Dispositivos de gerenciamento de dispositivos>do Hub>>

Your hubIoT.

Selecione um dispositivo na lista ID do dispositivo.

Selecione a guia Identidades do módulo.

Selecione o módulo DefenderIotMicroAgent na lista de identidades de módulo associadas ao dispositivo.

Copie a cadeia de conexão (chave primária) selecionando o botão de cópia .

Crie um arquivo chamado

connection_string.txtcontendo a cadeia de conexão copiada codificada em utf-8 no caminho do diretório/etc/defender_iot_micro_agentdo agente do Defender for IoT inserindo o seguinte comando:sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'O

connection_string.txtagora estará localizado no seguinte local/etc/defender_iot_micro_agent/connection_string.txtdo caminho.Nota

A cadeia de conexão inclui uma chave que permite o acesso direto ao próprio módulo, portanto, inclui informações confidenciais que só devem ser usadas e legíveis por usuários root.

Reinicie o serviço usando este comando:

sudo systemctl restart defender-iot-micro-agent.service

Autenticar usando um certificado

Para autenticar usando um certificado:

Obtenha um certificado seguindo estas instruções.

Coloque a parte pública codificada por PEM do certificado e a chave privada, em

/etc/defender_iot_micro_agent, para arquivos chamadoscertificate_public.pem, ecertificate_private.pem.Coloque a cadeia de conexão apropriada no

connection_string.txtarquivo. A cadeia de conexão deve ter esta aparência:HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=trueEssa cadeia de caracteres alerta o agente do Defender for IoT para esperar que um certificado seja fornecido para autenticação.

Reinicie o serviço usando o seguinte comando:

sudo systemctl restart defender-iot-micro-agent.service

Validar a instalação

Para validar a instalação:

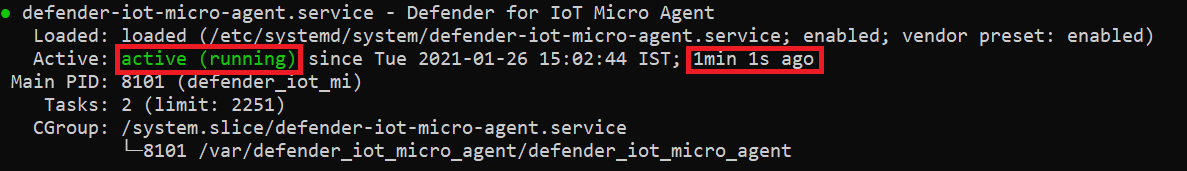

Use o seguinte comando para garantir que o microagente esteja funcionando corretamente:

systemctl status defender-iot-micro-agent.serviceCertifique-se de que o serviço é estável, certificando-se de que é

active, e que o tempo de atividade do processo é apropriado.

Testar o sistema

Você pode testar o sistema criando um arquivo de gatilho no dispositivo. O arquivo de gatilho fará com que a verificação de linha de base no agente detete o arquivo como uma violação de linha de base.

Crie um arquivo no sistema de arquivos com o seguinte comando:

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtCertifique-se de que seu espaço de trabalho do Log Analytics esteja anexado ao seu hub IoT. Para obter mais informações, consulte Criar um espaço de trabalho de análise de log.

Reinicie o agente usando o comando:

sudo systemctl restart defender-iot-micro-agent.service

Aguarde até uma hora para que a recomendação apareça no hub.

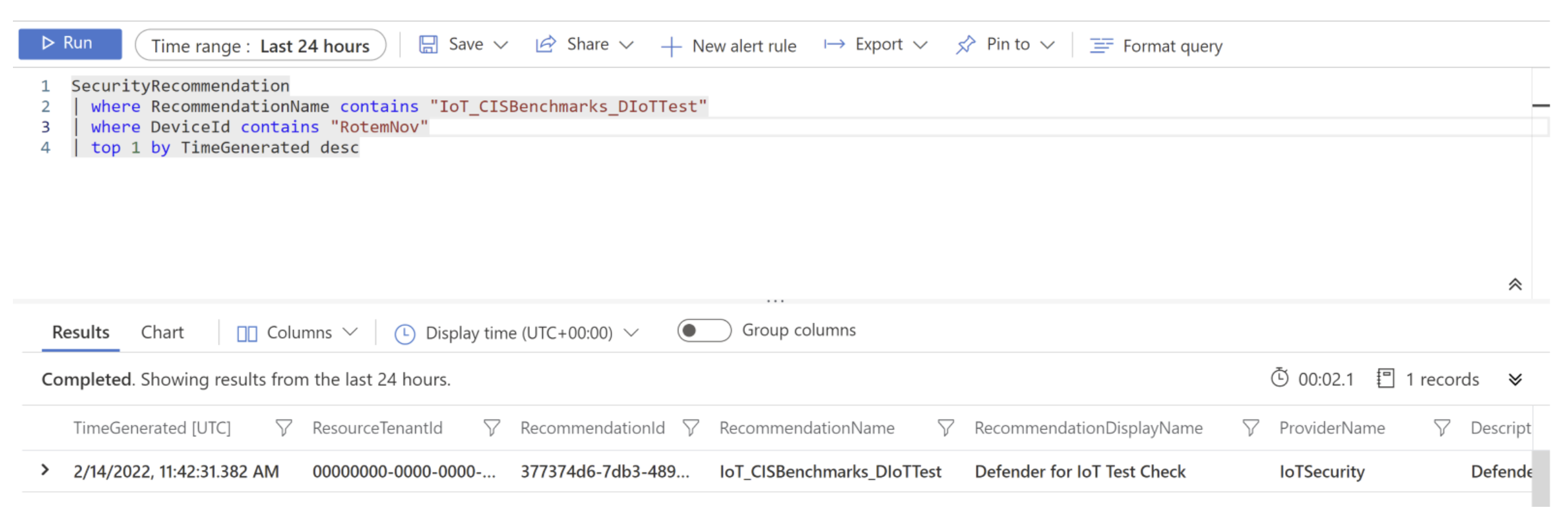

É criada uma recomendação de base denominada «IoT_CISBenchmarks_DIoTTest». Você pode consultar essa recomendação do Log Analytics da seguinte maneira:

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

Por exemplo:

Instalar uma versão específica do microagente

Você pode instalar uma versão específica do microagente usando um comando específico.

Para instalar uma versão específica do microagente do Defender for IoT:

Abra um terminal.

Execute o seguinte comando:

sudo apt-get install defender-iot-micro-agent=<version>

Clean up resources (Limpar recursos)

Não há recursos para limpar.