O que são fornecedores de parceiros de segurança?

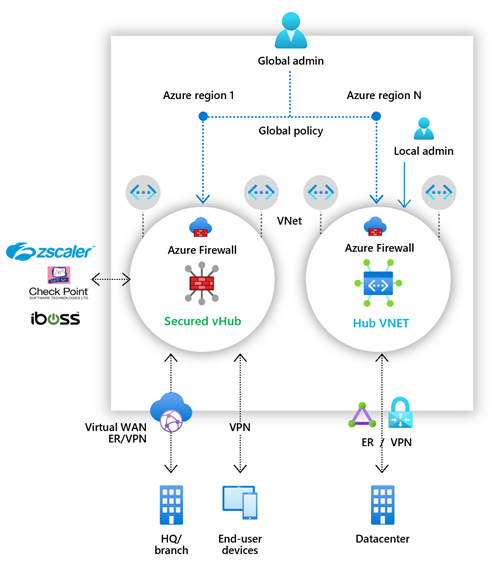

Os fornecedores de parceiros de segurança no Azure Firewall Manager permitem-lhe utilizar as suas ofertas familiares de segurança como serviço (SECaaS) de terceiros e de terceiros para proteger o acesso à Internet para os seus utilizadores.

Com uma configuração rápida, pode proteger um hub com um parceiro de segurança suportado e encaminhar e filtrar o tráfego da Internet a partir das suas Redes Virtuais (VNets) ou localizações de ramo numa região. Pode fazê-lo com a gestão de rotas automatizada, sem configurar e gerir Rotas Definidas pelo Utilizador (UDRs).

Pode implementar hubs protegidos configurados com o parceiro de segurança à sua escolha em várias regiões do Azure para obter conectividade e segurança para os seus utilizadores em qualquer parte do mundo nessas regiões. Com a capacidade de utilizar a oferta do parceiro de segurança para o tráfego de aplicações Internet/SaaS e Azure Firewall para tráfego privado nos hubs protegidos, pode agora começar a criar a sua margem de segurança no Azure que esteja próxima dos seus utilizadores e aplicações distribuídos globalmente.

Os parceiros de segurança suportados são zscaler, Check Point e iboss.

Veja o seguinte vídeo de Jack Tracey para obter uma descrição geral do Zscaler:

Cenários-chave

Pode utilizar os parceiros de segurança para filtrar o tráfego da Internet nos seguintes cenários:

Rede Virtual (VNet)-para-Internet

Utilize a proteção avançada da Internet com deteção de utilizadores para as cargas de trabalho na cloud em execução no Azure.

Ramo para a Internet

Utilize a conectividade do Azure e a distribuição global para adicionar facilmente filtragem NSaaS de terceiros para cenários de ramo para Internet. Pode criar a sua rede de trânsito global e o edge de segurança com o Azure WAN Virtual.

São suportados os seguintes cenários:

Dois fornecedores de segurança no hub

VNet/Branch-to-Internet através de um fornecedor de parceiros de segurança e do outro tráfego (spoke-to-spoke, spoke-to-branch, branch-to-spoke) através de Azure Firewall.

Fornecedor único no hub

- Todo o tráfego (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) protegido por Azure Firewall

ou - VNet/Branch-to-Internet através do fornecedor de parceiros de segurança

- Todo o tráfego (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) protegido por Azure Firewall

Melhores práticas para filtragem de tráfego da Internet em hubs virtuais protegidos

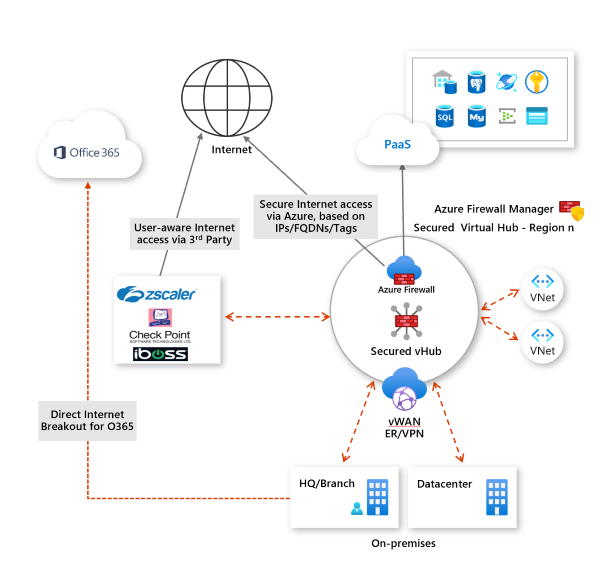

Normalmente, o tráfego da Internet inclui tráfego da Web. No entanto, também inclui tráfego destinado a aplicações SaaS como o Microsoft 365 e serviços PaaS públicos do Azure, como o Armazenamento do Azure, o Sql do Azure, etc. Seguem-se recomendações de melhores práticas para processar o tráfego para estes serviços:

Processar tráfego paaS do Azure

Utilize Azure Firewall para proteção se o tráfego for constituído maioritariamente por PaaS do Azure e o acesso a recursos para as suas aplicações pode ser filtrado através de endereços IP, FQDNs, Etiquetas de serviço ou etiquetas FQDN.

Utilize uma solução de parceiro de terceiros nos seus hubs se o seu tráfego for composto por acesso à aplicação SaaS ou precisar de filtragem com deteção de utilizadores (por exemplo, para as cargas de trabalho de infraestrutura de ambiente de trabalho virtual (VDI) ou precisar de capacidades avançadas de filtragem da Internet.

Processar tráfego do Microsoft 365

Em cenários de localização de ramo distribuídos globalmente, deve redirecionar o tráfego do Microsoft 365 diretamente para o ramo antes de enviar o restante tráfego de Internet do hub protegido do Azure.

Para o Microsoft 365, a latência de rede e o desempenho são fundamentais para uma experiência de utilizador com êxito. Para atingir estes objetivos em torno do desempenho ideal e da experiência do utilizador, os clientes têm de implementar a fuga direta e local do Microsoft 365 antes de considerarem encaminhar o resto do tráfego da Internet através do Azure.

Os princípios de conectividade de rede do Microsoft 365 exigem que as principais ligações de rede do Microsoft 365 sejam encaminhadas localmente a partir do ramo de utilizador ou dispositivo móvel e diretamente através da Internet para o ponto de presença de rede da Microsoft mais próximo.

Além disso, as ligações do Microsoft 365 são encriptadas para privacidade e utilizam protocolos eficientes e proprietários por motivos de desempenho. Isto torna impraticável e impactante submeter essas ligações a soluções de segurança tradicionais ao nível da rede. Por estes motivos, recomendamos vivamente que os clientes enviem tráfego do Microsoft 365 diretamente a partir de ramos, antes de enviarem o resto do tráfego através do Azure. A Microsoft estabeleceu uma parceria com vários fornecedores de soluções SD-WAN, que se integram com o Azure e o Microsoft 365 e facilitam a ativação da fuga direta e local da Internet do Microsoft 365. Para obter detalhes, veja O que é o Azure WAN Virtual?

Passos seguintes

Implemente uma oferta de parceiro de segurança num hub seguro com o Azure Firewall Manager.