Exponha aplicativos à Internet com terminação TLS no Application Gateway

Nota

Os planos Basic, Standard e Enterprise serão preteridos a partir de meados de março de 2025, com um período de aposentadoria de 3 anos. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para obter mais informações, consulte o anúncio de aposentadoria do Azure Spring Apps.

O plano de consumo padrão e dedicado será preterido a partir de 30 de setembro de 2024, com um desligamento completo após seis meses. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para obter mais informações, consulte Migrar consumo padrão e plano dedicado do Azure Spring Apps para Aplicativos de Contêiner do Azure.

Este artigo explica como expor aplicativos à Internet usando o Application Gateway.

Quando uma instância de serviço do Azure Spring Apps é implantada em sua rede virtual (VNET), os aplicativos na instância de serviço só são acessíveis na rede privada. Para tornar os aplicativos acessíveis na Internet, você precisa integrar com o Gateway de Aplicativo do Azure. O tráfego criptografado de entrada pode ser descriptografado no gateway de aplicativo ou pode ser passado para o Azure Spring Apps criptografado para obter TLS/SSL de ponta a ponta. Para fins de desenvolvimento e teste, você pode começar com a terminação SSL no gateway do aplicativo, que é abordado neste guia. Para produção, recomendamos TLS/SSL de ponta a ponta com certificado privado, conforme descrito em Expor aplicativos com TLS de ponta a ponta em uma rede virtual.

Pré-requisitos

- CLI do Azure versão 2.0.4 ou posterior.

- Uma instância de serviço do Azure Spring Apps implantada em uma rede virtual com um aplicativo acessível pela rede privada usando o sufixo de domínio padrão

.private.azuremicroservices.io. Para obter mais informações, consulte Implantar aplicativos Azure Spring em uma rede virtual - Um domínio personalizado a ser usado para acessar o aplicativo.

- Um certificado, armazenado no Cofre da Chave, que corresponde ao domínio personalizado a ser usado para estabelecer o ouvinte HTTPS. Para obter mais informações, consulte Tutorial: Importar um certificado no Cofre de Chaves do Azure.

Configurar o Gateway de Aplicativo para Aplicativos Azure Spring

Recomendamos que o nome de domínio, conforme visto pelo navegador, seja o mesmo que o nome de host que o Gateway de Aplicativo usa para direcionar o tráfego para o back-end do Azure Spring Apps. Esta recomendação fornece a melhor experiência ao usar o Application Gateway para expor aplicativos hospedados no Azure Spring Apps e residentes em uma rede virtual. Se o domínio exposto pelo Application Gateway for diferente do domínio aceito pelo Azure Spring Apps, os cookies e as URLs de redirecionamento geradas (por exemplo) poderão ser quebrados. Para obter mais informações, consulte Preservação do nome do host.

Para configurar o Gateway de Aplicativo na frente do Azure Spring Apps em uma VNET privada, use as etapas a seguir.

- Siga as instruções em Implantar o Azure Spring Apps em uma rede virtual.

- Siga as instruções em Acessar seu aplicativo em uma rede privada.

- Adquira um certificado para o seu domínio de escolha e armazene-o no Cofre de Chaves. Para obter mais informações, consulte Tutorial: Importar um certificado no Cofre de Chaves do Azure.

- Configure um domínio personalizado e o certificado correspondente do Cofre da Chave em um aplicativo implantado no Azure Spring Apps. Para obter mais informações, consulte Tutorial: Mapear um domínio personalizado existente para o Azure Spring Apps.

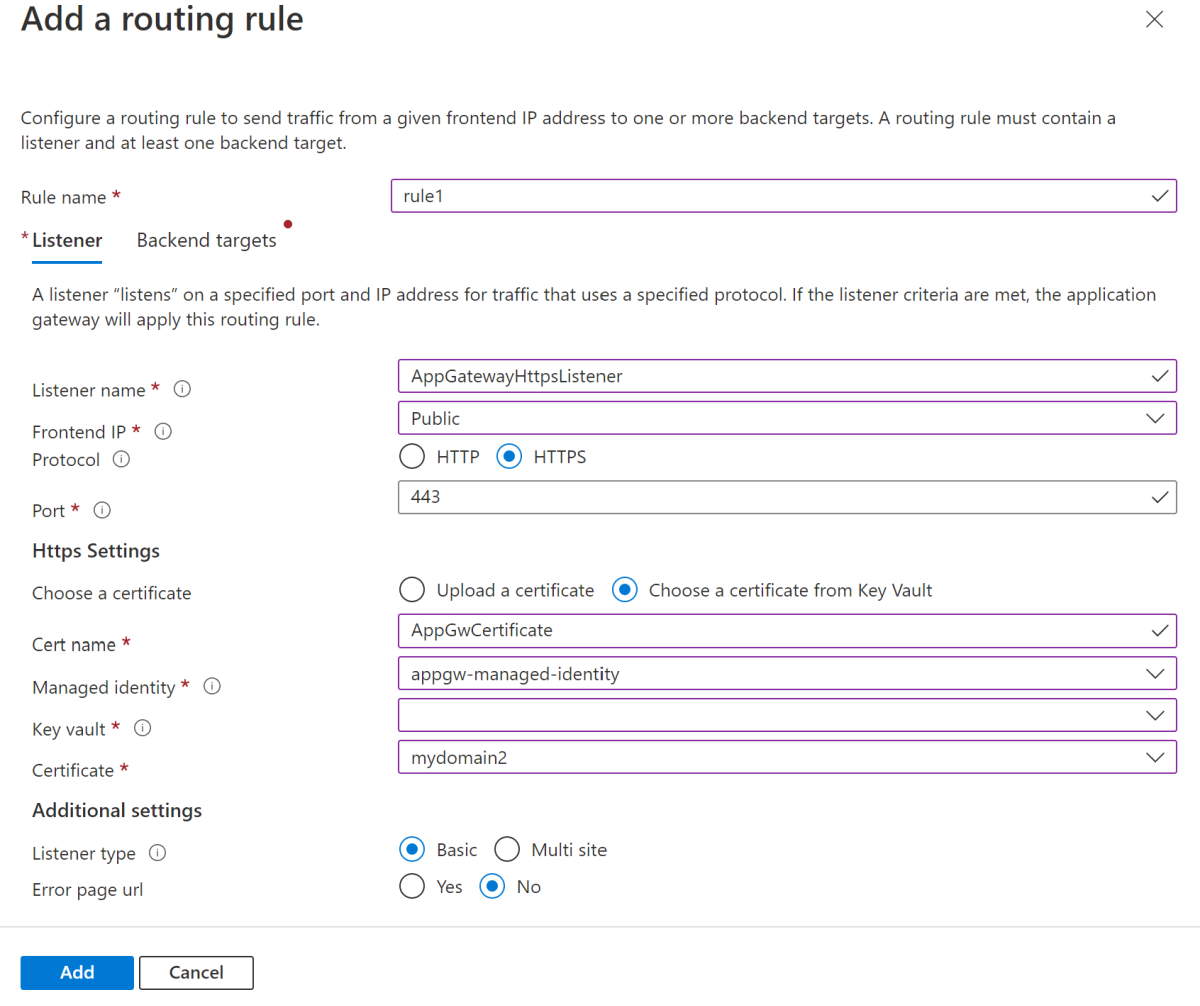

- Implante o Application Gateway em uma rede virtual configurada de acordo com a lista a seguir:

- Use o Azure Spring Apps no pool de back-end, referenciado pelo domínio sufixo com

private.azuremicroservices.io. - Inclua um ouvinte HTTPS usando o mesmo certificado do Cofre de Chaves.

- Configure a rede virtual com configurações HTTP que usam o nome de domínio personalizado configurado no Azure Spring Apps em vez do sufixo de domínio com

private.azuremicroservices.io.

- Use o Azure Spring Apps no pool de back-end, referenciado pelo domínio sufixo com

- Configure seu DNS público para apontar para o gateway de aplicativo.

Definir variáveis

Em seguida, use os comandos a seguir para definir variáveis para o grupo de recursos e a rede virtual que você criou, conforme indicado em Implantar Aplicativos Azure Spring em uma rede virtual. Substitua os <espaços reservados ...> por valores reais com base no seu ambiente real. Quando você definir SPRING_APP_PRIVATE_FQDN, remova https:// do URI.

export SUBSCRIPTION='<subscription-id>'

export RESOURCE_GROUP='<resource-group-name>'

export LOCATION='eastus'

export SPRING_CLOUD_NAME='<name-of-Azure-Spring-Apps-instance>'

export APPNAME='<name-of-app-in-Azure-Spring-Apps>'

export SPRING_APP_PRIVATE_FQDN='$APPNAME.private.azuremicroservices.io'

export VIRTUAL_NETWORK_NAME='azure-spring-apps-vnet'

export APPLICATION_GATEWAY_SUBNET_NAME='app-gw-subnet'

export APPLICATION_GATEWAY_SUBNET_CIDR='10.1.2.0/24'

Iniciar sessão no Azure

Use o comando a seguir para entrar na CLI do Azure e escolher sua assinatura ativa.

az login

az account set --subscription $SUBSCRIPTION

Configurar o nome de domínio público no Azure Spring Apps

O tráfego entrará no aplicativo implantado no Azure Spring Apps usando o nome de domínio público. Para configurar seu aplicativo para ouvir esse nome de host por HTTP, use os seguintes comandos para adicionar um domínio personalizado ao seu aplicativo, substituindo os <espaços reservados ...> por valores reais:

export KV_NAME='<name-of-key-vault>'

export KV_RG='<resource-group-name-of-key-vault>'

export CERT_NAME_IN_KV='<name-of-certificate-with-intermediaries-in-key-vault>'

export DOMAIN_NAME=myapp.mydomain.com

az spring app custom-domain bind \

--resource-group $RESOURCE_GROUP \

--service $SPRING_CLOUD_NAME \

--domain-name $DOMAIN_NAME \

--app $APPNAME

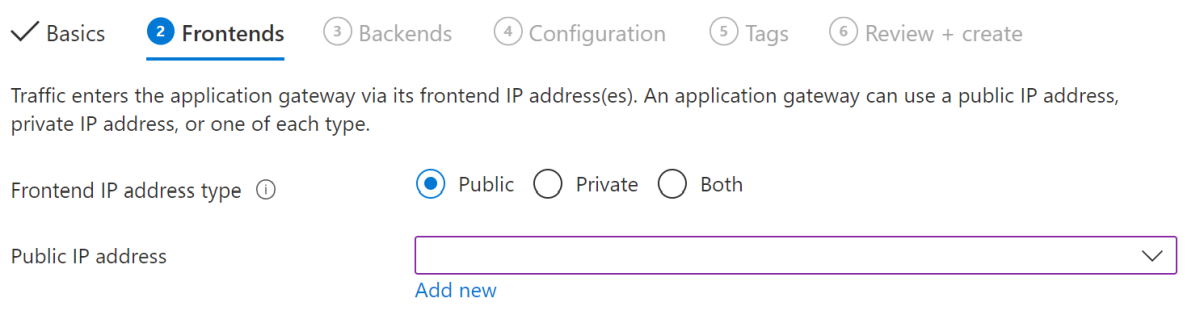

Criar recursos de rede

O gateway de aplicativo a ser criado ingressará na mesma rede virtual que a instância de serviço do Azure Spring Apps. Primeiro, crie uma nova sub-rede para o gateway de aplicativo na rede virtual e, em seguida, crie um endereço IP público como o frontend do gateway de aplicativo, conforme mostrado no exemplo a seguir.

export APPLICATION_GATEWAY_PUBLIC_IP_NAME='app-gw-public-ip'

az network vnet subnet create \

--name $APPLICATION_GATEWAY_SUBNET_NAME \

--resource-group $RESOURCE_GROUP \

--vnet-name $VIRTUAL_NETWORK_NAME \

--address-prefix $APPLICATION_GATEWAY_SUBNET_CIDR

az network public-ip create \

--resource-group $RESOURCE_GROUP \

--location $LOCATION \

--name $APPLICATION_GATEWAY_PUBLIC_IP_NAME \

--allocation-method Static \

--sku Standard

Criar uma identidade gerenciada para o gateway de aplicativo

Seu gateway de aplicativo precisará ser capaz de acessar o Cofre da Chave para ler o certificado. Para fazer isso, o gateway de aplicativo usará uma identidade gerenciada atribuída pelo usuário. Para obter mais informações, consulte O que são identidades gerenciadas para recursos do Azure? Crie a identidade gerenciada usando o seguinte comando, substituindo o espaço reservado <...>

export APPGW_IDENTITY_NAME='<name-for-appgw-managed-identity>'

az identity create \

--resource-group $RESOURCE_GROUP \

--name $APPGW_IDENTITY_NAME

Em seguida, use o seguinte comando para buscar o objectId para a identidade gerenciada. Esse valor será usado posteriormente para conceder direitos de acesso ao certificado no Cofre da Chave.

export APPGW_IDENTITY_CLIENTID=$(az identity show \

--resource-group $RESOURCE_GROUP \

--name $APPGW_IDENTITY_NAME \

--query clientId \

--output tsv)

export APPGW_IDENTITY_OID=$(az ad sp show \

--id $APPGW_IDENTITY_CLIENTID \

--query objectId \

--output tsv)

Definir política no Cofre da Chave

Configure o Cofre da Chave usando o seguinte comando para que a identidade gerenciada do gateway de aplicativo tenha permissão para acessar o certificado armazenado no Cofre da Chave:

az keyvault set-policy \

--resource-group $KV_RG \

--name $KV_NAME \

--object-id $APPGW_IDENTITY_OID \

--secret-permissions get list \

--certificate-permissions get list

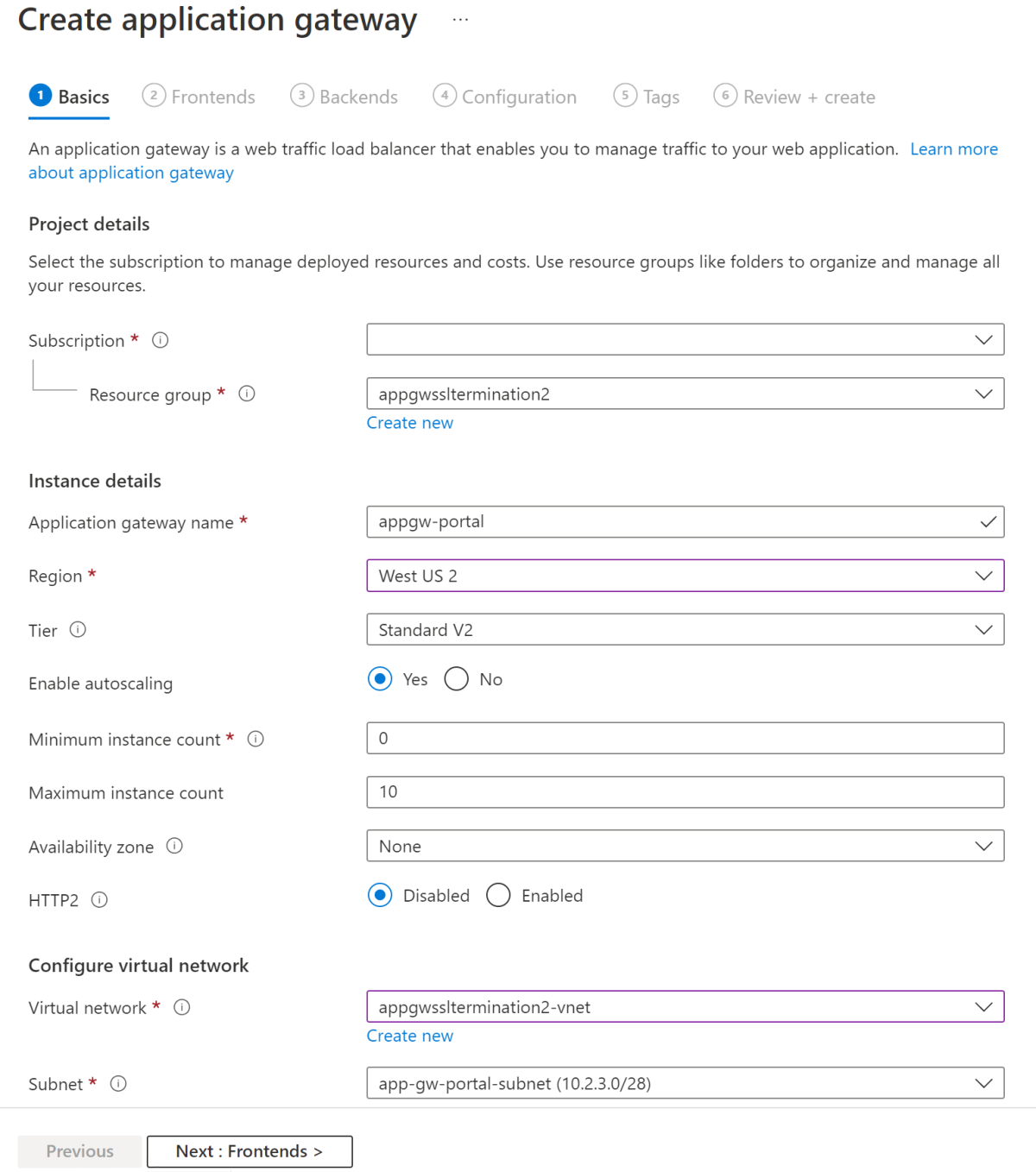

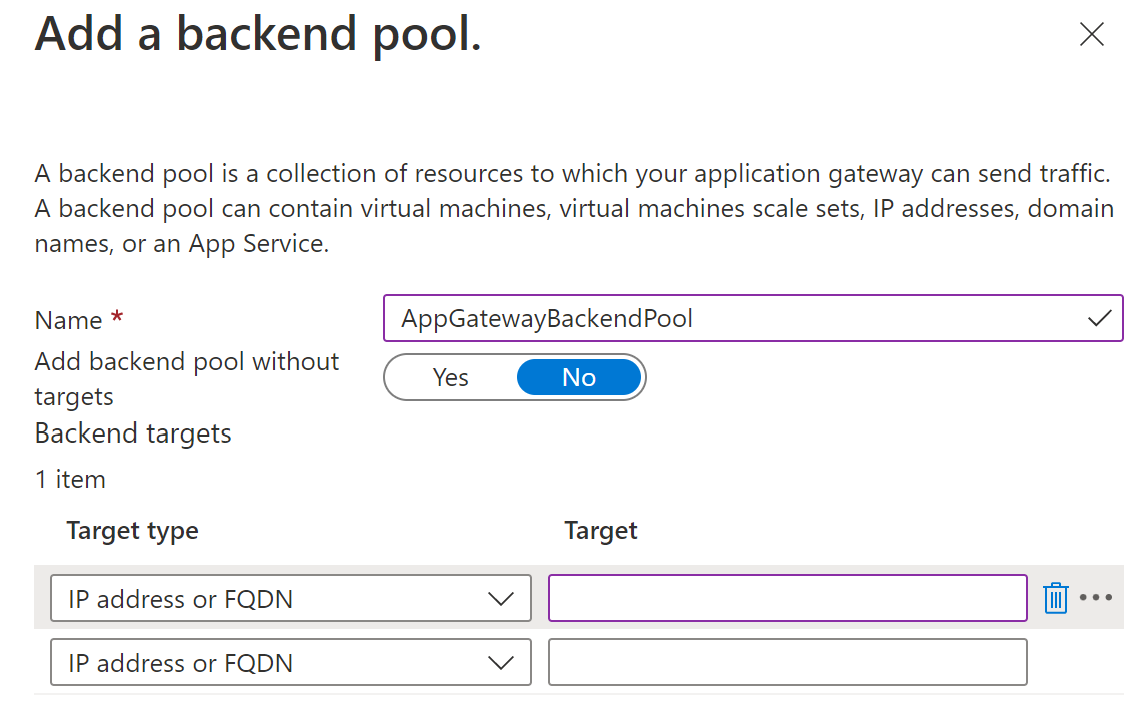

Criar um gateway de aplicação

Crie um gateway de aplicativo usando az network application-gateway create e especifique o FQDN (nome de domínio privado totalmente qualificado) do seu aplicativo como servidores no pool de back-end. Certifique-se de usar a identidade gerenciada atribuída pelo usuário e aponte para o certificado no Cofre da Chave usando a ID secreta do certificado.

export APPGW_NAME='<name-for-application-gateway>'

export CERT_NAME_IN_KV='<name-of-certificate-in-key-vault>'

export KEYVAULT_SECRET_ID_FOR_CERT=$(az keyvault certificate show \

--name $CERT_NAME_IN_KV \

--vault-name $KV_NAME \

--query sid \

--output tsv)

az network application-gateway create \

--name $APPGW_NAME \

--resource-group $RESOURCE_GROUP \

--location $LOCATION \

--capacity 2 \

--sku Standard_v2 \

--frontend-port 443 \

--http-settings-cookie-based-affinity Disabled \

--http-settings-port 80 \

--http-settings-protocol Http \

--public-ip-address $APPLICATION_GATEWAY_PUBLIC_IP_NAME \

--vnet-name $VIRTUAL_NETWORK_NAME \

--subnet $APPLICATION_GATEWAY_SUBNET_NAME \

--servers $SPRING_APP_PRIVATE_FQDN \

--key-vault-secret-id $KEYVAULT_SECRET_ID_FOR_CERT \

--identity $APPGW_IDENTITY_NAME

Pode levar até 30 minutos para o Azure criar o gateway de aplicativo.

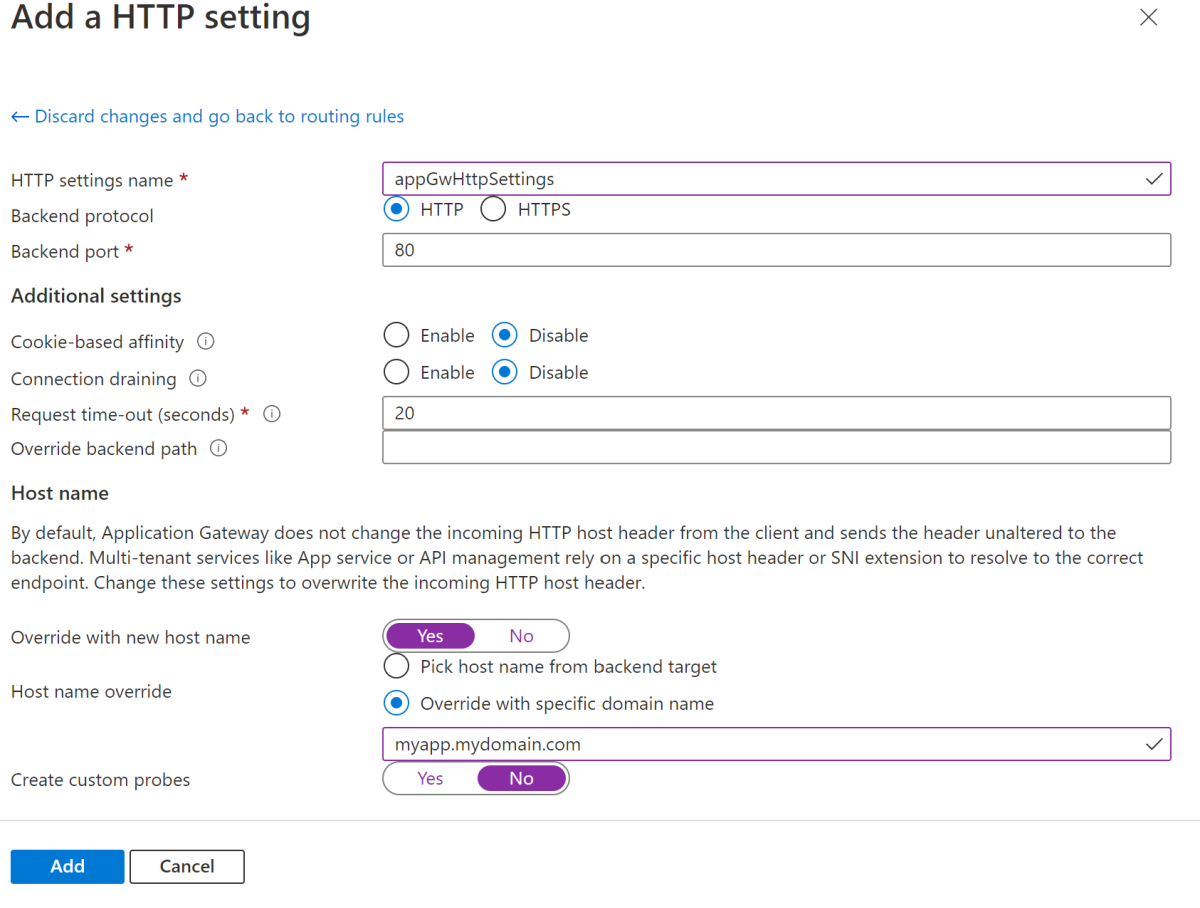

Atualizar as configurações HTTP para usar o nome de domínio no back-end

Atualize as configurações HTTP para usar o nome de domínio público como o nome de host em vez do sufixo de domínio com .private.azuremicroservices.io para enviar tráfego para o Azure Spring Apps com.

az network application-gateway http-settings update \

--resource-group $RESOURCE_GROUP \

--gateway-name $APPGW_NAME \

--host-name-from-backend-pool false \

--host-name $DOMAIN_NAME \

--name appGatewayBackendHttpSettings

Verificar a implantação do gateway de aplicativo

Depois de criado, verifique a integridade do back-end usando o comando a seguir. A saída desse comando permite determinar se o gateway de aplicativo alcança seu aplicativo por meio de seu FQDN (nome de domínio privado totalmente qualificado).

az network application-gateway show-backend-health \

--name $APPGW_NAME \

--resource-group $RESOURCE_GROUP

A saída indica o status íntegro do pool de back-end, conforme mostrado no exemplo a seguir:

{

"backendAddressPools": [

{

"backendHttpSettingsCollection": [

{

"servers": [

{

"address": "my-azure-spring-apps-hello-vnet.private.azuremicroservices.io",

"health": "Healthy",

"healthProbeLog": "Success. Received 200 status code",

"ipConfiguration": null

}

]

}

]

}

]

}

Configurar o DNS e acessar o aplicativo

Configure o DNS público para apontar para o gateway de aplicativo usando um registro CNAME ou A. Você pode encontrar o endereço público do gateway de aplicativo usando o seguinte comando:

az network public-ip show \

--resource-group $RESOURCE_GROUP \

--name $APPLICATION_GATEWAY_PUBLIC_IP_NAME \

--query [ipAddress] \

--output tsv

Agora você pode acessar o aplicativo usando o nome de domínio público.

Clean up resources (Limpar recursos)

Se você planeja continuar trabalhando com artigos subsequentes, convém deixar esses recursos no lugar. Quando não for mais necessário, exclua o grupo de recursos, que exclui os recursos do grupo de recursos. Para excluir o grupo de recursos usando a CLI do Azure, use o seguinte comando:

az group delete --name $RESOURCE_GROUP