Transmita logs do console do aplicativo Azure Spring Apps em tempo real

Nota

Os planos Basic, Standard e Enterprise serão preteridos a partir de meados de março de 2025, com um período de aposentadoria de 3 anos. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para obter mais informações, consulte o anúncio de aposentadoria do Azure Spring Apps.

O plano de consumo padrão e dedicado será preterido a partir de 30 de setembro de 2024, com um desligamento completo após seis meses. Recomendamos a transição para os Aplicativos de Contêiner do Azure. Para obter mais informações, consulte Migrar consumo padrão e plano dedicado do Azure Spring Apps para Aplicativos de Contêiner do Azure.

Este artigo aplica-se a: ✔️ Java ✔️ C#

Este artigo aplica-se a: ✔️ Basic/Standard ✔️ Enterprise

Este artigo descreve como habilitar o streaming de logs na CLI do Azure para obter logs do console do aplicativo em tempo real para solução de problemas. Você também pode usar configurações de diagnóstico para analisar dados de diagnóstico no Azure Spring Apps. Para obter mais informações, consulte Analisar logs e métricas com configurações de diagnóstico. Para obter mais informações sobre logs de streaming, consulte Transmitir logs de trabalho do Azure Spring Apps em tempo real e Transmitir logs de componentes gerenciados do Azure Spring Apps em tempo real.

Pré-requisitos

- CLI do Azure com a extensão Azure Spring Apps, versão 1.0.0 ou superior. Você pode instalar a extensão usando o seguinte comando:

az extension add --name spring - Uma instância do Azure Spring Apps com um aplicativo em execução. Para obter mais informações, consulte Guia de início rápido: implantar seu primeiro aplicativo no Azure Spring Apps.

Transmitir registos

Use as seguintes etapas para transmitir logs no portal do Azure:

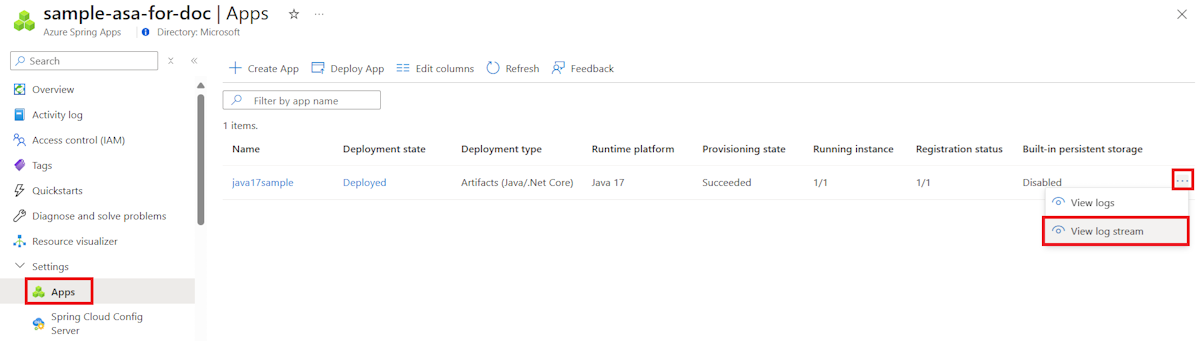

Vá para a página Visão geral da sua instância de serviço do Azure Spring Apps e selecione Aplicativos no painel de navegação.

Encontre seu aplicativo de destino e selecione o menu de contexto.

No menu de contexto pop-up, selecione Exibir fluxo de log.

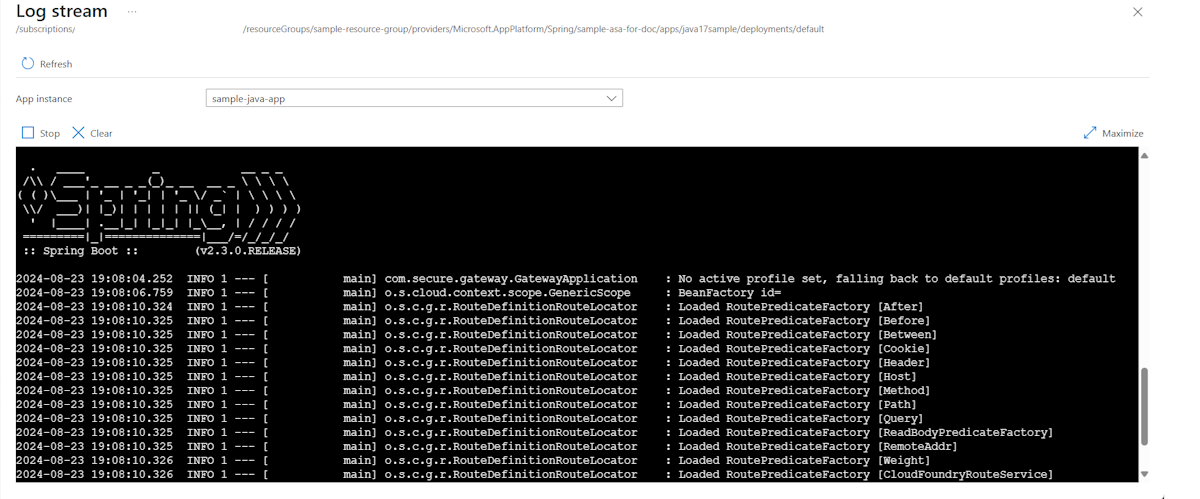

Por padrão, os logs começam a ser transmitidos para uma instância de aplicativo selecionada aleatoriamente. Você pode selecionar o seu depois.

Por conveniência, há muitos pontos de entrada para transmitir logs. Você pode encontrá-los nos seguintes painéis:

- O painel Lista de aplicativos

- O painel Lista de implantação

- O painel de lista de instâncias do aplicativo

Transmitir um log do aplicativo Azure Spring Apps em uma instância de injeção de rede virtual

Para uma instância do Azure Spring Apps implantada em uma rede virtual personalizada, você pode acessar o streaming de log por padrão de uma rede privada. Para obter mais informações, consulte Implantar aplicativos Azure Spring em uma rede virtual

O Azure Spring Apps também permite que você acesse logs de aplicativos em tempo real de uma rede pública usando o portal do Azure ou a CLI do Azure.

Nota

Habilitar o ponto de extremidade de streaming de log na rede pública adiciona um IP de entrada público à sua rede virtual. Certifique-se de ter cuidado se isso for uma preocupação para você.

Use as seguintes etapas para habilitar um ponto de extremidade de streaming de log na rede pública:

Selecione a instância de serviço do Azure Spring Apps implantada em sua rede virtual e selecione Rede no menu de navegação.

Selecione a guia Injeção de Vnet.

Alterne o status dos recursos do Dataplane na rede pública para habilitar um ponto de extremidade de streaming de log na rede pública. Este processo demora alguns minutos.

Depois de habilitar o ponto de extremidade público do fluxo de log, você pode acessar o log do aplicativo de uma rede pública da mesma forma que acessaria uma instância normal.

Tráfego seguro para o ponto de extremidade público de streaming de log

O streaming de log usa a mesma chave que o ponto de extremidade de teste descrito em Configurar um ambiente de preparo no Azure Spring Apps para autenticar as conexões com suas implantações. Como resultado, apenas os usuários que têm acesso de leitura às chaves de teste podem acessar o streaming de logs.

Para garantir a segurança de seus aplicativos quando você expõe um ponto de extremidade público para eles, proteja o ponto de extremidade filtrando o tráfego de rede para seu serviço com um grupo de segurança de rede. Para obter mais informações, consulte Tutorial: Filtrar o tráfego de rede com um grupo de segurança de rede usando o portal do Azure. Os grupos de segurança de rede contêm regras de segurança que permitem ou negam o tráfego de entrada ou de saída de e para vários tipos de recursos do Azure. Para cada regra, pode especificar a origem e o destino, a porta e o protocolo.

Nota

Se não conseguir aceder aos registos da aplicação na instância de injeção de rede virtual a partir da Internet depois de ativar um ponto de extremidade público de fluxo de registos, verifique o seu grupo de segurança de rede para ver se permitiu esse tráfego de entrada.

A tabela a seguir mostra um exemplo de uma regra básica que recomendamos. Você pode usar comandos como nslookup com o ponto de extremidade <service-name>.private.azuremicroservices.io para obter o endereço IP de destino de um serviço.

| Prioridade | Name | Porta | Protocolo | Origem | Destino | Ação |

|---|---|---|---|---|---|---|

| 100 | Nome da regra | 80 | TCP | Internet | Endereço IP do serviço | Permitir |

| 110 | Nome da regra | 443 | TCP | Internet | Endereço IP do serviço | Permitir |