Usar arquivos do Azure com várias florestas do Ative Directory

Muitas organizações desejam usar a autenticação baseada em identidade para compartilhamentos de arquivos do Azure SMB em ambientes que têm várias florestas locais dos Serviços de Domínio Ative Directory (AD DS). Este é um cenário de TI comum, especialmente após fusões e aquisições, em que as florestas AD da empresa adquirida são isoladas das florestas AD da empresa-mãe. Este artigo explica como as relações de confiança de floresta funcionam e fornece instruções passo a passo para configuração e validação de várias florestas.

Importante

Se você quiser definir permissões de nível de compartilhamento para usuários ou grupos específicos do Microsoft Entra usando o RBAC (controle de acesso baseado em função) do Azure, primeiro sincronize as contas do AD local com a ID do Microsoft Entra usando o Microsoft Entra Connect. Caso contrário, você pode usar uma permissão padrão no nível de compartilhamento.

Aplica-se a

| Tipo de partilhas de ficheiros | SMB | NFS |

|---|---|---|

| Partilhas de ficheiros Standard (GPv2), LRS/ZRS | ||

| Partilhas de ficheiros Standard (GPv2), GRS/GZRS | ||

| Partilhas de ficheiros Premium (FileStorage), LRS/ZRS |

Pré-requisitos

- Dois controladores de domínio do AD DS com florestas diferentes e em redes virtuais (VNETs) diferentes

- Permissões de AD suficientes para executar tarefas administrativas (por exemplo, Administrador de Domínio)

- Se estiver usando o RBAC do Azure, ambas as florestas devem ser acessíveis por um único servidor Microsoft Entra Connect Sync

Como funcionam as relações de confiança da floresta

A autenticação do AD DS local dos Arquivos do Azure só tem suporte na floresta do AD do serviço de domínio no qual a conta de armazenamento está registrada. Por predefinição, só pode aceder às partilhas de ficheiros do Azure com as credenciais do AD DS a partir de uma única floresta. Se você precisar acessar seu compartilhamento de arquivos do Azure de uma floresta diferente, deverá configurar uma relação de confiança de floresta.

Uma relação de confiança de floresta é uma relação de confiança transitiva entre duas florestas do AD que permite que os usuários em qualquer um dos domínios de uma floresta sejam autenticados em qualquer um dos domínios da outra floresta.

Configuração de várias florestas

Para configurar uma configuração de várias florestas, executaremos as seguintes etapas:

- Coletar informações de domínio e conexões VNET entre domínios

- Estabelecer e configurar uma relação de confiança de floresta

- Configurar autenticação baseada em identidade e contas de usuário híbridas

Coletar informações de domínio

Para este exercício, temos dois controladores de domínio AD DS locais com duas florestas diferentes e em VNETs diferentes.

| Floresta | Domínio | VNET |

|---|---|---|

| Floresta 1 | onpremad1.com | DomainServicesVNet WUS |

| Floresta 2 | onpremad2.com | vnet2/cargas de trabalho |

Estabelecer e configurar a confiança

Para permitir que os clientes da Floresta 1 acessem os recursos de domínio dos Arquivos do Azure na Floresta 2, devemos estabelecer uma relação de confiança entre as duas florestas. Siga estas etapas para estabelecer a confiança.

Nota

Somente confianças de floresta são suportadas para Arquivos do Azure. Não há suporte para outros tipos de confiança, como relações de confiança externas.

Se já tiver uma relação de confiança configurada, pode verificar o seu tipo iniciando sessão numa máquina que tenha associado um domínio à Floresta 2, abrindo a consola Domínios e Relações de Confiança do Ative Directory, clicando com o botão direito do rato na onpremad2.com de domínio local e, em seguida, selecionando o separador Relações de Confiança. Se sua relação de confiança existente não for uma relação de confiança de floresta e se uma relação de confiança de floresta atender aos requisitos do seu ambiente, você precisará remover a confiança existente e recriar uma relação de confiança de floresta em seu lugar. Para tal, siga estas instruções.

Faça logon em uma máquina que ingressou no domínio na Floresta 2 e abra o console Domínios e Relações de Confiança do Ative Directory.

Clique com o botão direito do rato na onpremad2.com de domínio local e, em seguida, selecione o separador Confianças.

Selecione Novas Relações de Confiança para iniciar o Assistente de Nova Confiança.

Especifique o nome de domínio com o qual pretende criar confiança (neste exemplo, onpremad1.com) e, em seguida, selecione Seguinte.

Em Tipo de Confiança, selecione Confiança na floresta e, em seguida, selecione Avançar.

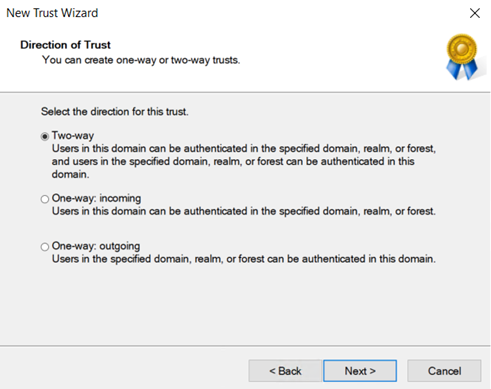

Em Direção da Confiança, selecione Bidirecional e, em seguida, selecione Avançar.

Em Lados da Confiança, selecione Apenas este domínio e, em seguida, selecione Seguinte.

Os usuários na floresta especificada podem ser autenticados para usar todos os recursos na floresta local (autenticação em toda a floresta) ou somente os recursos selecionados (autenticação seletiva). Em Nível de Autenticação de Confiança de Saída, selecione Autenticação em toda a floresta, que é a opção preferida quando ambas as florestas pertencem à mesma organização. Selecione Seguinte.

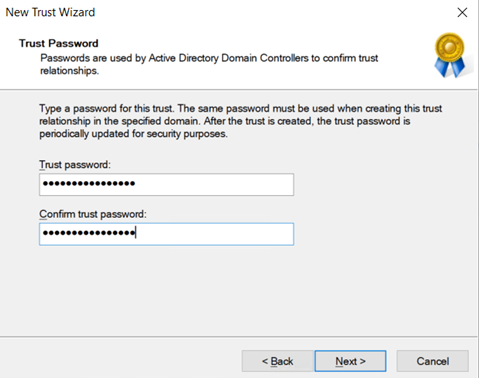

Introduza uma palavra-passe para a relação de confiança e, em seguida, selecione Seguinte. A mesma senha deve ser usada ao criar essa relação de confiança no domínio especificado.

Você verá uma mensagem informando que a relação de confiança foi criada com êxito. Para configurar a confiança, selecione Avançar.

Confirme a confiança de saída e selecione Avançar.

Digite o nome de usuário e a senha de um usuário que tenha privilégios de administrador do outro domínio.

Depois que a autenticação é aprovada, a confiança é estabelecida e você deve ser capaz de ver o domínio especificado onpremad1.com listado na guia Confianças .

Configurar autenticação baseada em identidade e contas de usuário híbridas

Depois que a confiança for estabelecida, siga estas etapas para criar uma conta de armazenamento e um compartilhamento de arquivos SMB para cada domínio, habilitar a autenticação do AD DS nas contas de armazenamento e criar contas de usuário híbridas sincronizadas com a ID do Microsoft Entra.

Faça logon no portal do Azure e crie duas contas de armazenamento, como onprem1sa e onprem2sa. Para um desempenho ideal, recomendamos que você implante as contas de armazenamento na mesma região dos clientes a partir dos quais planeja acessar os compartilhamentos.

Nota

Não é necessário criar uma segunda conta de armazenamento. Estas instruções destinam-se a mostrar um exemplo de como acessar contas de armazenamento que pertencem a florestas diferentes. Se você tiver apenas uma conta de armazenamento, poderá ignorar as instruções de configuração da segunda conta de armazenamento.

Crie um compartilhamento de arquivos do Azure SMB e atribua permissões de nível de compartilhamento em cada conta de armazenamento.

Sincronize seu AD local com a ID do Microsoft Entra usando o aplicativo Microsoft Entra Connect Sync .

Junte uma VM do Azure na Floresta 1 ao seu AD DS local. Para obter informações sobre como ingressar em um domínio, consulte Ingressar um computador em um domínio.

Habilite a autenticação do AD DS na conta de armazenamento associada à Floresta 1, por exemplo , onprem1sa. Isso criará uma conta de computador em seu AD local chamada onprem1sa para representar a conta de armazenamento do Azure e associar a conta de armazenamento ao domínio onpremad1.com . Você pode verificar se a identidade do AD que representa a conta de armazenamento foi criada procurando por onpremad1.com em Usuários e Computadores do Ative Directory. Neste exemplo, você verá uma conta de computador chamada onprem1sa.

Crie uma conta de usuário navegando até o Ative Directory > onpremad1.com. Clique com o botão direito do mouse em Usuários, selecione Criar, digite um nome de usuário (por exemplo, onprem1user) e marque a caixa A senha nunca expira (opcional).

Opcional: Se você quiser usar o RBAC do Azure para atribuir permissões de nível de compartilhamento, deverá sincronizar o usuário com o Microsoft Entra ID usando o Microsoft Entra Connect. Normalmente, o Microsoft Entra Connect Sync é atualizado a cada 30 minutos. No entanto, você pode forçá-lo a sincronizar imediatamente abrindo uma sessão do PowerShell elevada e executando

Start-ADSyncSyncCycle -PolicyType Deltao . Talvez seja necessário instalar o módulo ADSync primeiro executandoImport-Module ADSynco . Para verificar se o usuário foi sincronizado com a ID do Microsoft Entra, entre no portal do Azure com a assinatura do Azure associada ao seu locatário de várias florestas e selecione ID do Microsoft Entra. Selecione Gerenciar > usuários e procure o usuário que você adicionou (por exemplo, onprem1user). A sincronização local habilitada deve dizer Sim.Defina permissões de nível de compartilhamento usando funções RBAC do Azure ou uma permissão de nível de compartilhamento padrão.

- Se o usuário estiver sincronizado com a ID do Microsoft Entra, você poderá conceder uma permissão de nível de compartilhamento (função RBAC do Azure) ao usuário onprem1user na conta de armazenamento onprem1sa para que o usuário possa montar o compartilhamento de arquivos. Para fazer isso, navegue até o compartilhamento de arquivos criado no onprem1sa e siga as instruções em Atribuir permissões de nível de compartilhamento para usuários ou grupos específicos do Microsoft Entra.

- Caso contrário, você pode usar uma permissão padrão de nível de compartilhamento que se aplica a todas as identidades autenticadas.

Repita as etapas 4 a 8 para onpremad2.com de domínio Forest2 (conta de armazenamento onprem2sa/user onprem2user). Se você tiver mais de duas florestas, repita as etapas para cada floresta.

Configurar permissões de diretório e nível de arquivo (opcional)

Em um ambiente de várias florestas, use o utilitário de linha de comando icacls para configurar permissões de diretório e nível de arquivo para usuários em ambas as florestas. Consulte Configurar ACLs do Windows com icacls.

Se o icacls falhar com um erro Acesso negado , siga estas etapas para configurar permissões de diretório e nível de arquivo montando o compartilhamento com a chave da conta de armazenamento.

Exclua a montagem de compartilhamento existente:

net use * /delete /yRemonte o compartilhamento usando a chave da conta de armazenamento:

net use <driveletter> \\storageaccount.file.core.windows.net\sharename /user:AZURE\<storageaccountname> <storageaccountkey>Defina permissões icacls para o usuário na Floresta2 na conta de armazenamento associada à Floresta1 do cliente na Floresta1.

Nota

Não recomendamos o uso do Explorador de Arquivos para configurar ACLs em um ambiente de várias florestas. Embora os usuários que pertencem à floresta que ingressou no domínio da conta de armazenamento possam ter permissões no nível de arquivo/diretório definidas por meio do Explorador de Arquivos, isso não funcionará para usuários que não pertencem à mesma floresta que ingressou no domínio da conta de armazenamento.

Configurar sufixos de domínio

Conforme explicado acima, a maneira como os Arquivos do Azure se registram no AD DS é quase a mesma de um servidor de arquivos regular, onde ele cria uma identidade (por padrão, uma conta de computador, também pode ser uma conta de logon de serviço) que representa a conta de armazenamento no AD DS para autenticação. A única diferença é que o SPN (nome principal de serviço) registrado da conta de armazenamento termina com file.core.windows.net, que não corresponde ao sufixo de domínio. Devido ao sufixo de domínio diferente, você precisará configurar uma política de roteamento de sufixo para habilitar a autenticação de várias florestas.

Como o sufixo file.core.windows.net é o sufixo para todos os recursos do Arquivos do Azure em vez de um sufixo para um domínio específico do AD, o controlador de domínio do cliente não sabe para qual domínio encaminhar a solicitação e, portanto, falhará em todas as solicitações em que o recurso não for encontrado em seu próprio domínio.

Por exemplo, quando os usuários em um domínio na Floresta 1 desejam acessar um compartilhamento de arquivos com a conta de armazenamento registrada em um domínio na Floresta 2, isso não funcionará automaticamente porque a entidade de serviço da conta de armazenamento não tem um sufixo correspondente ao sufixo de qualquer domínio na Floresta 1.

Você pode configurar sufixos de domínio usando um dos seguintes métodos:

- Modificar o sufixo da conta de armazenamento e adicionar um registro CNAME (recomendado - funcionará com duas ou mais florestas)

- Adicionar sufixo de nome personalizado e regra de roteamento (não funcionará com mais de duas florestas)

Modificar o sufixo de nome da conta de armazenamento e adicionar o registro CNAME

Você pode resolver o problema de roteamento de domínio modificando o sufixo do nome da conta de armazenamento associado ao compartilhamento de arquivos do Azure e adicionando um registro CNAME para rotear o novo sufixo para o ponto de extremidade da conta de armazenamento. Com essa configuração, os clientes ingressados no domínio podem acessar contas de armazenamento associadas a qualquer floresta. Isso funciona para ambientes que têm duas ou mais florestas.

Em nosso exemplo, temos os domínios onpremad1.com e onpremad2.com, e temos onprem1sa e onprem2sa como contas de armazenamento associadas a compartilhamentos de arquivos do Azure SMB nos respetivos domínios. Esses domínios estão em florestas diferentes que confiam umas nas outras para acessar recursos nas florestas umas das outras. Queremos permitir o acesso a ambas as contas de armazenamento de clientes que pertencem a cada floresta. Para fazer isso, precisamos modificar os sufixos SPN da conta de armazenamento:

onprem1sa.onpremad1.com -> onprem1sa.file.core.windows.net

onprem2sa.onpremad2.com -> onprem2sa.file.core.windows.net

Isso permitirá que os clientes montem o compartilhamento com net use \\onprem1sa.onpremad1.com porque os clientes em onpremad1 ou onpremad2 saberão pesquisar onpremad1.com para encontrar o recurso adequado para essa conta de armazenamento.

Para usar esse método, conclua as seguintes etapas:

Verifique se você estabeleceu confiança entre as duas florestas e configurou a autenticação baseada em identidade e as contas de usuário híbridas, conforme descrito nas seções anteriores.

Modifique o SPN da conta de armazenamento usando a ferramenta setspn. Você pode encontrar

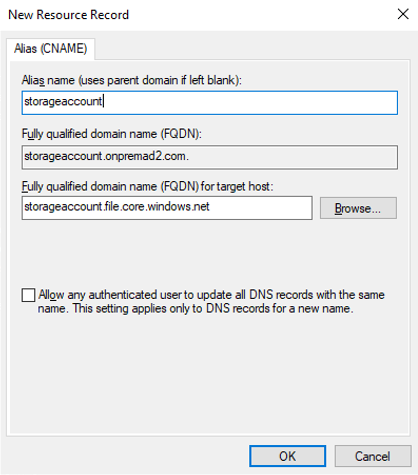

<DomainDnsRoot>executando o seguinte comando do PowerShell do Ative Directory:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Adicione uma entrada CNAME usando o Gerenciador DNS do Ative Directory e siga as etapas abaixo para cada conta de armazenamento no domínio ao qual a conta de armazenamento está associada. Se você estiver usando um ponto de extremidade privado, adicione a entrada CNAME para mapear para o nome do ponto de extremidade privado.

Abra o Gerenciador de DNS do Ative Directory.

Aceda ao seu domínio (por exemplo, onpremad1.com).

Vá para "Zonas de pesquisa direta".

Selecione o nó com o nome do seu domínio (por exemplo, onpremad1.com) e clique com o botão direito do mouse em Novo Alias (CNAME).

Para o nome do alias, insira o nome da sua conta de armazenamento.

Para o nome de domínio totalmente qualificado (FQDN), digite

<storage-account-name>.<domain-name>, como mystorageaccount.onpremad1.com.Para o FQDN do host de destino, digite

<storage-account-name>.file.core.windows.netSelecione OK.

Agora, a partir de clientes que ingressaram no domínio, você poderá usar contas de armazenamento associadas a qualquer floresta.

Nota

Verifique se a parte do nome do host do FQDN corresponde ao nome da conta de armazenamento, conforme descrito acima. Caso contrário, você receberá um erro de acesso negado: "O nome do arquivo, o nome do diretório ou a sintaxe do rótulo do volume estão incorretos." Um rastreamento de rede mostrará STATUS_OBJECT_NAME_INVALID mensagem (0xc0000033) durante a configuração da sessão SMB.

Adicionar sufixo de nome personalizado e regra de roteamento

Se você já tiver modificado o sufixo de nome da conta de armazenamento e adicionado um registro CNAME conforme descrito na seção anterior, poderá ignorar esta etapa. Se preferir não fazer alterações de DNS ou modificar o sufixo de nome da conta de armazenamento, você pode configurar uma regra de roteamento de sufixo da Floresta 1 para a Floresta 2 para um sufixo personalizado de file.core.windows.net.

Nota

A configuração do roteamento de sufixo de nome não afeta a capacidade de acessar recursos no domínio local. Só é necessário permitir que o cliente encaminhe a solicitação para o domínio correspondente ao sufixo quando o recurso não for encontrado em seu próprio domínio.

Primeiro, adicione um novo sufixo personalizado na Floresta 2. Verifique se você tem as permissões administrativas apropriadas para alterar a configuração e se estabeleceu confiança entre as duas florestas. Em seguida, siga estes passos:

- Faça logon em uma máquina ou VM que ingressou em um domínio na Floresta 2.

- Abra o console Domínios e Relações de Confiança do Ative Directory.

- Clique com o botão direito do mouse em Domínios e Relações de Confiança do Ative Directory.

- Selecione Propriedades e, em seguida, selecione Adicionar.

- Adicione "file.core.windows.net" como sufixo UPN.

- Selecione Aplicar e, em seguida , OK para fechar o assistente.

Em seguida, adicione a regra de roteamento de sufixo na Floresta 1, para que ela redirecione para a Floresta 2.

- Faça logon em uma máquina ou VM que ingressou em um domínio na Floresta 1.

- Abra o console Domínios e Relações de Confiança do Ative Directory.

- Clique com o botão direito do rato no domínio que pretende aceder à partilha de ficheiros e, em seguida, selecione o separador Relações de confiança e selecione Domínio da Floresta 2 a partir de relações de confiança de saída.

- Selecione Propriedades e, em seguida, Roteamento de sufixo de nome.

- Verifique se o sufixo "*.file.core.windows.net" aparece. Caso contrário, selecione Atualizar.

- Selecione "*.file.core.windows.net" e, em seguida, selecione Ativar e Aplicar.

Validar se a relação de confiança está a funcionar

Agora vamos validar se a confiança está funcionando executando o comando klist para exibir o conteúdo do cache de credenciais Kerberos e da tabela de chaves.

- Faça logon em uma máquina ou VM que ingressou em um domínio na Floresta 1 e abra um prompt de comando do Windows.

- Para exibir o cache de credenciais para a conta de armazenamento associada ao domínio na Floresta 2, execute um dos seguintes comandos:

- Se você usou o sufixo Modificar nome da conta de armazenamento e adicionar o método de registro CNAME, execute:

klist get cifs/onprem2sa.onpremad2.com - Se você usou o método Adicionar sufixo de nome personalizado e regra de roteamento, execute:

klist get cifs/onprem2sa.file.core.windows.net

- Se você usou o sufixo Modificar nome da conta de armazenamento e adicionar o método de registro CNAME, execute:

- Deverá ver um resultado semelhante ao seguinte. A saída klist será ligeiramente diferente com base no método usado para configurar sufixos de domínio.

Client: onprem1user @ ONPREMAD1.COM

Server: cifs/onprem2sa.file.core.windows.net @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:45:02 (local)

End Time: 11/23/2022 4:45:02 (local)

Renew Time: 11/29/2022 18:45:02 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onprem2.onpremad2.com

- Faça logon em uma máquina ou VM que ingressou em um domínio na Floresta 2 e abra um prompt de comando do Windows.

- Para exibir o cache de credenciais para a conta de armazenamento associada ao domínio na Floresta 1, execute um dos seguintes comandos:

- Se você usou o sufixo Modificar nome da conta de armazenamento e adicionar o método de registro CNAME, execute:

klist get cifs/onprem1sa.onpremad1.com - Se você usou o método Adicionar sufixo de nome personalizado e regra de roteamento, execute:

klist get cifs/onprem1sa.file.core.windows.net

- Se você usou o sufixo Modificar nome da conta de armazenamento e adicionar o método de registro CNAME, execute:

- Deverá ver um resultado semelhante ao seguinte. A saída klist será ligeiramente diferente com base no método usado para configurar sufixos de domínio.

Client: onprem2user @ ONPREMAD2.COM

Server: krbtgt/ONPREMAD2.COM @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: onprem2

Client: onprem2user @ ONPREMAD2.COM

Server: cifs/onprem1sa.file.core.windows.net @ ONPREMAD1.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onpremad1.onpremad1.com

Se você vir a saída acima, você está pronto. Caso contrário, siga estas etapas para fornecer sufixos UPN alternativos para fazer a autenticação de várias florestas funcionar.

Importante

Este método só funcionará em ambientes com duas florestas. Se você tiver mais de duas florestas, use um dos outros métodos para configurar sufixos de domínio.

Primeiro, adicione um novo sufixo personalizado na Floresta 1.

- Faça logon em uma máquina ou VM que ingressou em um domínio na Floresta 1.

- Abra o console Domínios e Relações de Confiança do Ative Directory.

- Clique com o botão direito do mouse em Domínios e Relações de Confiança do Ative Directory.

- Selecione Propriedades e, em seguida, selecione Adicionar.

- Adicione um sufixo UPN alternativo, como "onprem1sa.file.core.windows.net".

- Selecione Aplicar e, em seguida , OK para fechar o assistente.

Em seguida, adicione a regra de roteamento de sufixo na Floresta 2.

- Faça logon em uma máquina ou VM que ingressou em um domínio na Floresta 2.

- Abra o console Domínios e Relações de Confiança do Ative Directory.

- Clique com o botão direito do mouse no domínio que você deseja acessar o compartilhamento de arquivos e, em seguida, selecione a guia Relações de confiança e selecione a relação de confiança de saída da Floresta 2 onde o nome de roteamento do sufixo foi adicionado.

- Selecione Propriedades e, em seguida, Roteamento de sufixo de nome.

- Verifique se o sufixo "onprem1sa.file.core.windows.net" aparece. Caso contrário, selecione Atualizar.

- Selecione "onprem1sa.file.core.windows.net" e, em seguida, selecione Ativar e Aplicar.

Próximos passos

Para obter mais informações, veja estes recursos: