Considerações de rede dos Arquivos do Azure

Pode aceder às suas partilhas de ficheiros do Azure através do ponto de extremidade público acessível na Internet, através de um ou mais pontos de extremidade privados na(s) sua(s) rede(s) ou armazenando em cache a sua partilha de ficheiros do Azure no local com o Azure File Sync (apenas partilhas de ficheiros SMB). Este artigo se concentra em como configurar os Arquivos do Azure para acesso direto em pontos de extremidade públicos e/ou privados. Para saber como armazenar em cache seu compartilhamento de arquivos do Azure local com a Sincronização de Arquivos do Azure, consulte Introdução à Sincronização de Arquivos do Azure.

Recomendamos a leitura de Planejando uma implantação de Arquivos do Azure antes de ler este guia.

O acesso direto a um compartilhamento de arquivos do Azure geralmente requer uma reflexão adicional em relação à rede:

Os compartilhamentos de arquivos SMB se comunicam pela porta 445, que muitas organizações e provedores de serviços de Internet (ISPs) bloqueiam para tráfego de saída (internet). Esta prática tem origem em orientações de segurança herdadas sobre versões obsoletas e não seguras para a Internet do protocolo SMB. Embora o SMB 3.x seja um protocolo seguro para a Internet, as políticas organizacionais ou ISP podem não ser possíveis de alterar. Portanto, a montagem de um compartilhamento de arquivos SMB geralmente requer configuração de rede adicional para usar fora do Azure.

As partilhas de ficheiros NFS dependem da autenticação ao nível da rede e, por conseguinte, só são acessíveis através de redes restritas. Usar um compartilhamento de arquivos NFS sempre requer algum nível de configuração de rede.

A configuração de pontos de extremidade públicos e privados para Arquivos do Azure é feita no objeto de gerenciamento de nível superior para Arquivos do Azure, a conta de armazenamento do Azure. Uma conta de armazenamento é uma construção de gerenciamento que representa um pool compartilhado de armazenamento no qual você pode implantar vários compartilhamentos de arquivos do Azure, bem como os recursos de armazenamento para outros serviços de armazenamento do Azure, como contêineres de blob ou filas.

Este vídeo é um guia e uma demonstração de como expor com segurança os compartilhamentos de arquivos do Azure diretamente para operadores de informações e aplicativos em cinco etapas simples. As seções abaixo fornecem links e contexto adicional para a documentação referenciada no vídeo. Observe que o Azure Ative Directory agora é o Microsoft Entra ID. Para obter mais informações, consulte Novo nome para o Azure AD.

Aplica-se a

| Tipo de partilhas de ficheiros | SMB | NFS |

|---|---|---|

| Partilhas de ficheiros Standard (GPv2), LRS/ZRS | ||

| Partilhas de ficheiros Standard (GPv2), GRS/GZRS | ||

| Partilhas de ficheiros Premium (FileStorage), LRS/ZRS |

Transferência segura

Por padrão, as contas de armazenamento do Azure exigem transferência segura, independentemente de os dados serem acessados pelo ponto de extremidade público ou privado. Para Arquivos do Azure, a configuração exigir transferência segura é imposta para todo o acesso de protocolo aos dados armazenados nos compartilhamentos de arquivos do Azure, incluindo SMB, NFS e FileREST. Você pode desativar a configuração de transferência segura necessária para permitir tráfego não criptografado. No portal do Azure, você também pode ver essa configuração rotulada como exigir transferência segura para operações de API REST.

Os protocolos SMB, NFS e FileREST têm um comportamento ligeiramente diferente em relação à configuração de transferência segura necessária:

Quando a opção exigir transferência segura estiver habilitada em uma conta de armazenamento, todos os compartilhamentos de arquivos SMB nessa conta de armazenamento exigirão o protocolo SMB 3.x com algoritmos de criptografia AES-128-CCM, AES-128-GCM ou AES-256-GCM, dependendo da negociação de criptografia disponível/necessária entre o cliente SMB e os Arquivos do Azure. Você pode alternar quais algoritmos de criptografia SMB são permitidos através das configurações de segurança SMB. A desativação da configuração de transferência segura requer permite montagens SMB 2.1 e SMB 3.x sem criptografia.

Os compartilhamentos de arquivos NFS não oferecem suporte a um mecanismo de criptografia, portanto, para usar o protocolo NFS para acessar um compartilhamento de arquivos do Azure, você deve desabilitar a necessidade de transferência segura para a conta de armazenamento.

Quando a transferência segura é necessária, o protocolo FileREST só pode ser usado com HTTPS. Atualmente, o FileREST só é suportado em compartilhamentos de arquivos SMB.

Nota

A comunicação entre um cliente e uma conta de armazenamento do Azure é criptografada usando TLS (Transport Layer Security). Os Arquivos do Azure dependem de uma implementação do Windows de SSL que não é baseada no OpenSSL e, portanto, não está exposta a vulnerabilidades relacionadas ao OpenSSL.

Ponto final público

O ponto de extremidade público para os compartilhamentos de arquivos do Azure em uma conta de armazenamento é um ponto de extremidade exposto na Internet. O ponto de extremidade público é o ponto de extremidade padrão para uma conta de armazenamento, no entanto, ele pode ser desativado se desejado.

Os protocolos SMB, NFS e FileREST podem usar o ponto de extremidade público. No entanto, cada um tem regras de acesso ligeiramente diferentes:

As partilhas de ficheiros SMB podem ser acedidas a partir de qualquer lugar do mundo através do terminal público da conta de armazenamento com SMB 3.x com encriptação. Isso significa que as solicitações autenticadas, como as solicitações autorizadas pela identidade de logon de um usuário, podem ser originadas com segurança de dentro ou de fora da região do Azure. Se SMB 2.1 ou SMB 3.x sem criptografia for desejado, duas condições devem ser atendidas:

- A configuração de transferência segura necessária da conta de armazenamento deve ser desativada.

- A solicitação deve ser originada de dentro da região do Azure. Como mencionado anteriormente, as solicitações SMB criptografadas são permitidas de qualquer lugar, dentro ou fora da região do Azure.

Os compartilhamentos de arquivos NFS são acessíveis a partir do ponto de extremidade público da conta de armazenamento se e somente se o ponto de extremidade público da conta de armazenamento estiver restrito a redes virtuais específicas usando pontos de extremidade de serviço. Consulte Configurações de firewall de ponto de extremidade público para obter informações adicionais sobre pontos de extremidade de serviço.

FileREST é acessível através do ponto de extremidade público. Se a transferência segura for necessária, apenas solicitações HTTPS serão aceitas. Se a transferência segura estiver desativada, as solicitações HTTP serão aceitas pelo ponto de extremidade público, independentemente da origem.

Configurações de firewall de ponto de extremidade público

O firewall da conta de armazenamento restringe o acesso ao ponto de extremidade público de uma conta de armazenamento. Usando o firewall da conta de armazenamento, você pode restringir o acesso a determinados endereços IP/intervalos de endereços IP, a redes virtuais específicas ou desabilitar totalmente o ponto de extremidade público.

Quando você restringe o tráfego do ponto de extremidade público a uma ou mais redes virtuais, está usando um recurso da rede virtual chamado pontos de extremidade de serviço. As solicitações direcionadas ao ponto de extremidade de serviço dos Arquivos do Azure ainda estão indo para o endereço IP público da conta de armazenamento; No entanto, a camada de rede está fazendo verificação adicional da solicitação para validar que ela vem de uma rede virtual autorizada. Os protocolos SMB, NFS e FileREST suportam pontos de extremidade de serviço. Ao contrário do SMB e FileREST, no entanto, os compartilhamentos de arquivos NFS só podem ser acessados com o ponto de extremidade público por meio do uso de um ponto de extremidade de serviço.

Para saber mais sobre como configurar o firewall da conta de armazenamento, consulte Configurar firewalls de armazenamento do Azure e redes virtuais.

Roteamento de rede de ponto de extremidade público

O Azure Files dá suporte a várias opções de roteamento de rede. A opção padrão, roteamento da Microsoft, funciona com todas as configurações do Azure Files. A opção de roteamento da Internet não oferece suporte a cenários de ingresso de domínio do AD ou à Sincronização de Arquivos do Azure.

Pontos finais privados

Além do ponto de extremidade público padrão para uma conta de armazenamento, os Arquivos do Azure fornecem a opção de ter um ou mais pontos de extremidade privados. Um ponto de extremidade privado é um ponto de extremidade acessível apenas em uma rede virtual do Azure. Quando você cria um ponto de extremidade privado para sua conta de armazenamento, sua conta de armazenamento obtém um endereço IP privado de dentro do espaço de endereço de sua rede virtual, de forma muito semelhante a como um servidor de arquivos local ou dispositivo NAS recebe um endereço IP dentro do espaço de endereço dedicado de sua rede local.

Um ponto de extremidade privado individual está associado a uma sub-rede de rede virtual específica do Azure. Uma conta de armazenamento pode ter pontos de extremidade privados em mais de uma rede virtual.

A utilização de pontos finais privados com os Ficheiros do Azure permite-lhe:

- Ligar-se de forma segura às suas partilhas de ficheiros do Azure a partir de redes no local através de uma ligação VPN ou ExpressRoute com peering privado.

- Proteger as partilhas de ficheiros do Azure ao configurar a firewall da conta de armazenamento para bloquear todas as ligações no ponto final público. Por padrão, a criação de um ponto de extremidade privado não bloqueia conexões com o ponto de extremidade público.

- Aumentar a segurança da rede virtual, permitindo-lhe bloquear a transferência de dados não autorizada a partir da rede virtual (e os limites de peering).

Para criar um ponto de extremidade privado, consulte Configurando pontos de extremidade privados para arquivos do Azure.

Encapsulamento de tráfego em uma rede virtual privada ou Rota Expressa

Para usar pontos de extremidade privados para acessar compartilhamentos de arquivos SMB ou NFS localmente, você deve estabelecer um túnel de rede entre sua rede local e o Azure. Uma rede virtual, ou VNet, é semelhante a uma rede local tradicional. Como uma conta de armazenamento do Azure ou uma VM do Azure, uma VNet é um recurso do Azure que é implantado em um grupo de recursos.

O Azure Files dá suporte aos seguintes mecanismos para encapsular o tráfego entre suas estações de trabalho e servidores locais e compartilhamentos de arquivos SMB/NFS do Azure:

- Gateway de VPN do Azure: um gateway VPN é um tipo específico de gateway de rede virtual usado para enviar tráfego criptografado entre uma rede virtual do Azure e um local alternativo (como local) pela Internet. Um Gateway de VPN do Azure é um recurso do Azure que pode ser implantado em um grupo de recursos ao lado de uma conta de armazenamento ou outros recursos do Azure. Os gateways VPN expõem dois tipos diferentes de conexões:

- Conexões de gateway VPN ponto a site (P2S), que são conexões VPN entre o Azure e um cliente individual. Essa solução é útil principalmente para dispositivos que não fazem parte da rede local da sua organização. Um caso de uso comum é para teletrabalhadores que desejam ser capazes de montar seu compartilhamento de arquivos do Azure de casa, de uma cafeteria ou de um hotel enquanto estão em viagem. Para usar uma conexão VPN P2S com Arquivos do Azure, você precisará configurar uma conexão VPN P2S para cada cliente que deseja se conectar. Consulte Configurar uma VPN Ponto a Site (P2S) no Windows para uso com Arquivos do Azure e Configurar uma VPN Ponto a Site (P2S) no Linux para uso com Arquivos do Azure.

- VPN Site-to-Site (S2S), que são conexões VPN entre o Azure e a rede da sua organização. Uma conexão VPN S2S permite que você configure uma conexão VPN uma vez para um servidor VPN ou dispositivo hospedado na rede da sua organização, em vez de configurar uma conexão para cada dispositivo cliente que precisa acessar seu compartilhamento de arquivos do Azure. Consulte Configurar uma VPN Site-to-Site (S2S) para uso com os Arquivos do Azure.

- ExpressRoute, que permite criar uma rota definida entre o Azure e sua rede local que não atravessa a Internet. Como a Rota Expressa fornece um caminho dedicado entre seu datacenter local e o Azure, a Rota Expressa pode ser útil quando o desempenho da rede é uma consideração. O ExpressRoute também é uma boa opção quando os requisitos regulatórios ou de política da sua organização exigem um caminho determinístico para seus recursos na nuvem.

Nota

Embora recomendemos o uso de pontos de extremidade privados para ajudar a estender sua rede local para o Azure, é tecnicamente possível rotear para o ponto de extremidade público pela conexão VPN. No entanto, isso requer a codificação do endereço IP do ponto de extremidade público para o cluster de armazenamento do Azure que serve sua conta de armazenamento. Como as contas de armazenamento podem ser movidas entre clusters de armazenamento a qualquer momento e novos clusters são frequentemente adicionados e removidos, isso requer a codificação regular de todos os endereços IP de armazenamento do Azure possíveis em suas regras de roteamento.

Configuração do DNS

Quando você cria um ponto de extremidade privado, por padrão, também criamos uma zona DNS privada (ou atualizamos uma existente) correspondente ao privatelink subdomínio. Estritamente falando, a criação de uma zona DNS privada não é necessária para usar um ponto de extremidade privado para sua conta de armazenamento. No entanto, é altamente recomendado em geral e é explicitamente necessário ao montar seu compartilhamento de arquivos do Azure com uma entidade de usuário do Ative Directory ou acessá-lo a partir da API FileREST.

Nota

Este artigo usa o sufixo DNS da conta de armazenamento para as regiões Públicas do Azure, core.windows.net. Este comentário também se aplica às nuvens Sovereign do Azure, como a nuvem Azure US Government e o Microsoft Azure operado pela nuvem 21Vianet - basta substituir os sufixos apropriados para o seu ambiente.

Na sua zona DNS privada, criamos um registo A para storageaccount.privatelink.file.core.windows.net e um registo CNAME para o nome normal da conta de armazenamento, que segue o padrão storageaccount.file.core.windows.net. Como sua zona DNS privada do Azure está conectada à rede virtual que contém o ponto de extremidade privado, você pode observar a configuração de DNS chamando o Resolve-DnsName cmdlet do PowerShell em uma VM do Azure (alternadamente nslookup no Windows e Linux):

Resolve-DnsName -Name "storageaccount.file.core.windows.net"

Neste exemplo, a conta storageaccount.file.core.windows.net de armazenamento é resolvida para o endereço IP privado do ponto de extremidade privado, que por acaso é 192.168.0.4.

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 29 Answer csostoracct.privatelink.file.core.windows.net

net

Name : storageaccount.privatelink.file.core.windows.net

QueryType : A

TTL : 1769

Section : Answer

IP4Address : 192.168.0.4

Name : privatelink.file.core.windows.net

QueryType : SOA

TTL : 269

Section : Authority

NameAdministrator : azureprivatedns-host.microsoft.com

SerialNumber : 1

TimeToZoneRefresh : 3600

TimeToZoneFailureRetry : 300

TimeToExpiration : 2419200

DefaultTTL : 300

Se você executar o mesmo comando localmente, verá que o mesmo nome de conta de armazenamento é resolvido para o endereço IP público da conta de armazenamento. Por exemplo, é um registro CNAME para storageaccount.privatelink.file.core.windows.net, que, por sua vez, storageaccount.file.core.windows.net é um registro CNAME para o cluster de armazenamento do Azure que hospeda a conta de armazenamento:

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows. CNAME 60 Answer storageaccount.privatelink.file.core.windows.net

net

storageaccount.privatelink.file.c CNAME 60 Answer file.par20prdstr01a.store.core.windows.net

ore.windows.net

Name : file.par20prdstr01a.store.core.windows.net

QueryType : A

TTL : 60

Section : Answer

IP4Address : 52.239.194.40

Isso reflete o fato de que a conta de armazenamento pode expor o ponto de extremidade público e um ou mais pontos de extremidade privados. Para garantir que o nome da conta de armazenamento seja resolvido para o endereço IP privado do ponto de extremidade privado, você deve alterar a configuração em seus servidores DNS locais. Isso pode ser feito de várias maneiras:

- Modificar o arquivo hosts em seus clientes para resolver

storageaccount.file.core.windows.neto endereço IP privado do ponto de extremidade privado desejado. Isso é fortemente desencorajado para ambientes de produção, porque você precisará fazer essas alterações em todos os clientes que desejam montar seus compartilhamentos de arquivos do Azure e as alterações na conta de armazenamento ou no ponto de extremidade privado não serão tratadas automaticamente. - Criando um registro A para

storageaccount.file.core.windows.netem seus servidores DNS locais. Isso tem a vantagem de que os clientes em seu ambiente local poderão resolver automaticamente a conta de armazenamento sem a necessidade de configurar cada cliente. No entanto, essa solução é igualmente frágil para modificar o arquivo hosts porque as alterações não são refletidas. Embora esta solução seja frágil, pode ser a melhor escolha para alguns ambientes. - Encaminhe a zona dos servidores DNS locais para a

core.windows.netzona DNS privada do Azure. O host DNS privado do Azure pode ser acessado por meio de um endereço IP especial (168.63.129.16) que só é acessível dentro de redes virtuais vinculadas à zona DNS privada do Azure. Para contornar essa limitação, você pode executar servidores DNS adicionais em sua rede virtual que serão encaminhadoscore.windows.netpara a zona DNS privada do Azure. Para simplificar essa configuração, fornecemos cmdlets do PowerShell que implantarão automaticamente os servidores DNS em sua rede virtual do Azure e os configurarão conforme desejado. Para saber como configurar o encaminhamento de DNS, consulte Configurando o DNS com arquivos do Azure.

SMB através de QUIC

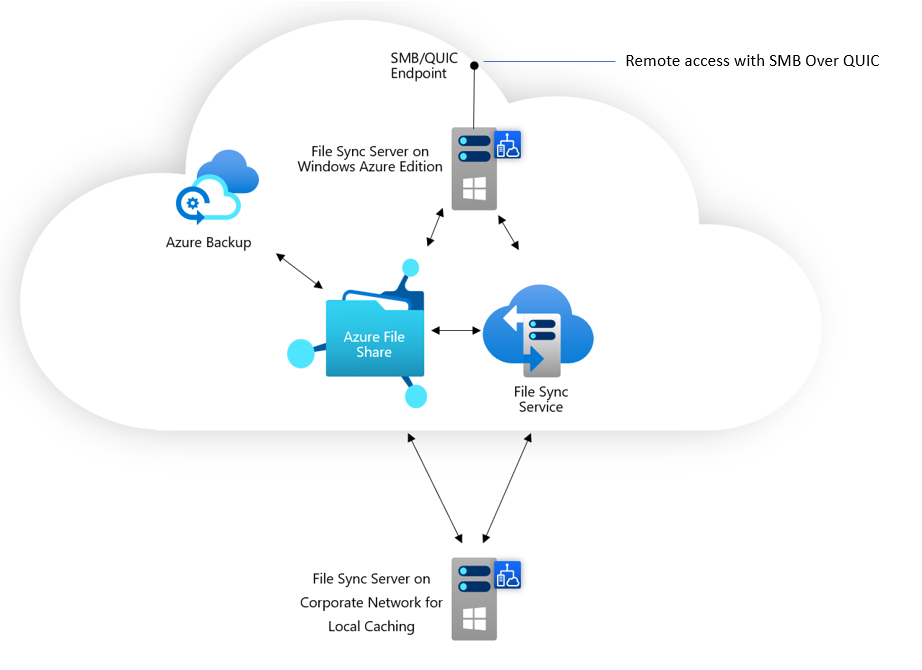

O Windows Server 2022 Azure Edition dá suporte a um novo protocolo de transporte chamado QUIC para o servidor SMB fornecido pela função Servidor de Arquivos. O QUIC é um substituto para o TCP que é construído sobre o UDP, fornecendo inúmeras vantagens sobre o TCP enquanto ainda fornece um mecanismo de transporte confiável. Uma das principais vantagens do protocolo SMB é que, em vez de usar a porta 445, todo o transporte é feito pela porta 443, que é de saída amplamente aberta para suportar HTTPS. Isso significa efetivamente que o SMB sobre QUIC oferece uma "VPN SMB" para compartilhamento de arquivos pela internet pública. O Windows 11 é fornecido com um cliente compatível com SMB sobre QUIC.

No momento, o Azure Files não oferece suporte direto ao SMB sobre QUIC. No entanto, você pode obter acesso aos compartilhamentos de arquivos do Azure por meio da Sincronização de Arquivos do Azure em execução no Windows Server, conforme no diagrama abaixo. Isso também oferece a opção de fazer com que o Azure File Sync armazene caches locais ou em datacenters diferentes do Azure para fornecer caches locais para uma força de trabalho distribuída. Para saber mais sobre essa opção, consulte Implantar o Azure File Sync e o SMB sobre QUIC.