Usar a autenticação do Microsoft Entra para autenticação com Synapse SQL

A autenticação do Microsoft Entra é um mecanismo que se conecta ao Azure Synapse Analytics usando identidades na ID do Microsoft Entra.

Com a autenticação do Microsoft Entra, você pode gerenciar centralmente identidades de usuário que têm acesso ao Azure Synapse para simplificar o gerenciamento de permissões. Os benefícios incluem o seguinte:

- Ele fornece uma alternativa à autenticação regular de nome de usuário e senha.

- Ajuda a impedir a proliferação de identidades de usuários entre servidores.

- Permite a rotação de senhas em um único lugar.

- Os clientes podem gerenciar permissões usando grupos externos (Microsoft Entra ID).

- Ele pode eliminar o armazenamento de senhas habilitando a autenticação integrada do Windows e outras formas de autenticação suportadas pelo Microsoft Entra ID.

- O Microsoft Entra ID dá suporte à autenticação baseada em token para aplicativos que se conectam ao Azure Synapse.

- A autenticação do Microsoft Entra suporta ADFS (federação de domínio) ou autenticação nativa de usuário/senha para uma ID local do Microsoft Entra sem sincronização de domínio.

- O Microsoft Entra ID oferece suporte a conexões do SQL Server Management Studio que usam a Autenticação Universal do Ative Directory, que inclui a autenticação multifator (MFA). O MFA inclui autenticação forte com uma variedade de opções de verificação fáceis, incluindo chamada telefônica, mensagem de texto, cartões inteligentes com PIN ou notificação de aplicativo móvel. Para obter mais informações, consulte Suporte do SSMS para autenticação multifator do Microsoft Entra com Synapse SQL.

- O Microsoft Entra ID oferece suporte a conexões semelhantes do SSDT (SQL Server Data Tools) que usam a Autenticação Interativa do Ative Directory. Para obter mais informações, consulte Suporte ao Microsoft Entra ID no SSDT (SQL Server Data Tools).

As etapas de configuração incluem os seguintes procedimentos para configurar e usar a autenticação do Microsoft Entra.

- Crie e preencha o Microsoft Entra ID.

- Criar uma identidade do Microsoft Entra

- Atribuir função à identidade criada do Microsoft Entra no espaço de trabalho Synapse

- Conecte-se ao Synapse Studio usando identidades do Microsoft Entra.

Pass-through do Microsoft Entra no Azure Synapse Analytics

O Azure Synapse Analytics permite que você acesse os dados no data lake usando sua identidade do Microsoft Entra.

Definir direitos de acesso nos arquivos e dados que são respeitados em diferentes mecanismos de dados permite que você simplifique suas soluções de data lake tendo um único local onde as permissões são definidas, em vez de ter que defini-las em vários locais.

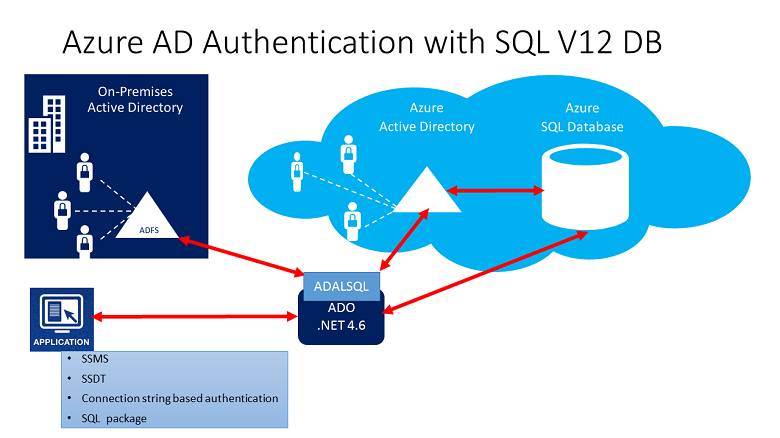

Arquitetura de confiança

O diagrama de alto nível a seguir resume a arquitetura da solução de usar a autenticação do Microsoft Entra com Synapse SQL. Para dar suporte à senha de usuário nativa do Microsoft Entra, apenas a parte Cloud e o Azure AD/Synapse Synapse SQL são considerados. Para oferecer suporte à autenticação federada (ou usuário/senha para credenciais do Windows), a comunicação com o bloco ADFS é necessária. As setas indicam vias de comunicação.

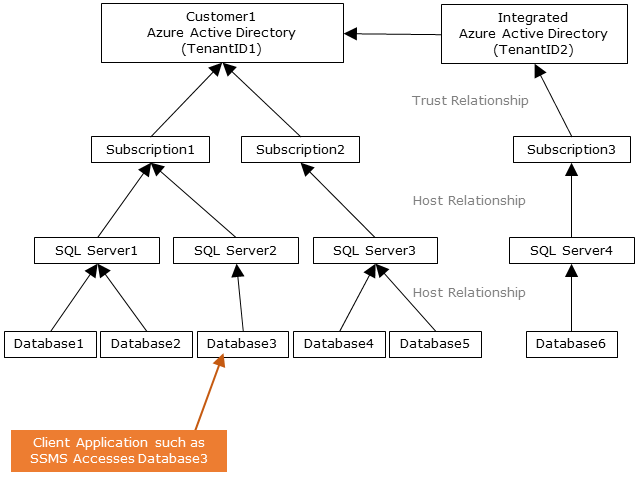

O diagrama a seguir indica as relações de federação, confiança e hospedagem que permitem que um cliente se conecte a um banco de dados enviando um token. O token é autenticado por uma ID do Microsoft Entra e é confiável pelo banco de dados.

O Cliente 1 pode representar uma ID do Microsoft Entra com usuários nativos ou uma ID do Microsoft Entra com usuários federados. O Cliente 2 representa uma solução possível, incluindo utilizadores importados; neste exemplo vindo de uma ID federada do Microsoft Entra com ADFS sendo sincronizado com a ID do Microsoft Entra.

É importante entender que o acesso a um banco de dados usando a autenticação do Microsoft Entra requer que a assinatura de hospedagem esteja associada à ID do Microsoft Entra. A mesma assinatura deve ser usada para criar o SQL Server que hospeda o Banco de Dados SQL do Azure ou o pool SQL dedicado.

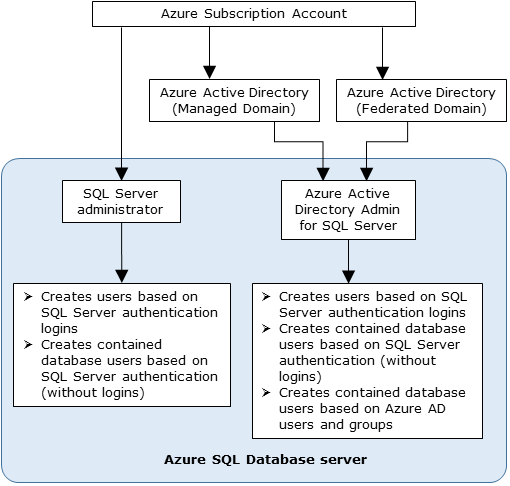

Estrutura do administrador

Ao usar a autenticação do Microsoft Entra, há duas contas de administrador para o Synapse SQL; o administrador SQL original (usando autenticação SQL) e o administrador do Microsoft Entra. Somente o administrador baseado em uma conta do Microsoft Entra pode criar o primeiro usuário do banco de dados contido do Microsoft Entra ID em um banco de dados de usuário.

O login de administrador do Microsoft Entra pode ser um usuário do Microsoft Entra ou um grupo do Microsoft Entra. Quando o administrador é uma conta de grupo, ela pode ser usada por qualquer membro do grupo, habilitando vários administradores do Microsoft Entra para a instância Synapse SQL.

Usar a conta de grupo como administrador melhora a capacidade de gerenciamento, permitindo que você adicione e remova centralmente membros do grupo na ID do Microsoft Entra sem alterar os usuários ou as permissões no espaço de trabalho do Azure Synapse Analytics. Apenas um administrador do Microsoft Entra (um usuário ou grupo) pode ser configurado a qualquer momento.

Permissões

Para criar novos usuários, você deve ter a ALTER ANY USER permissão no banco de dados. A ALTER ANY USER permissão pode ser concedida a qualquer usuário do banco de dados. A ALTER ANY USER permissão também é mantida pelas contas de administrador SQL e administrador do Microsoft Entra e usuários do banco de dados com a CONTROL ON DATABASE permissão ou ALTER ON DATABASE para esse banco de dados e por membros da db_owner função de banco de dados.

Para criar um usuário de banco de dados contido no Synapse SQL, você deve se conectar ao banco de dados ou instância usando uma identidade do Microsoft Entra. Para criar o primeiro usuário de banco de dados contido, você deve se conectar ao banco de dados usando um administrador do Microsoft Entra (que é o proprietário do banco de dados).

Qualquer autenticação do Microsoft Entra só é possível se o administrador do Microsoft Entra tiver sido criado para o Synapse SQL. Se o administrador do Microsoft Entra foi removido do servidor, os usuários existentes do Microsoft Entra criados anteriormente dentro do Synapse SQL não poderão mais se conectar ao banco de dados usando suas credenciais do Microsoft Entra.

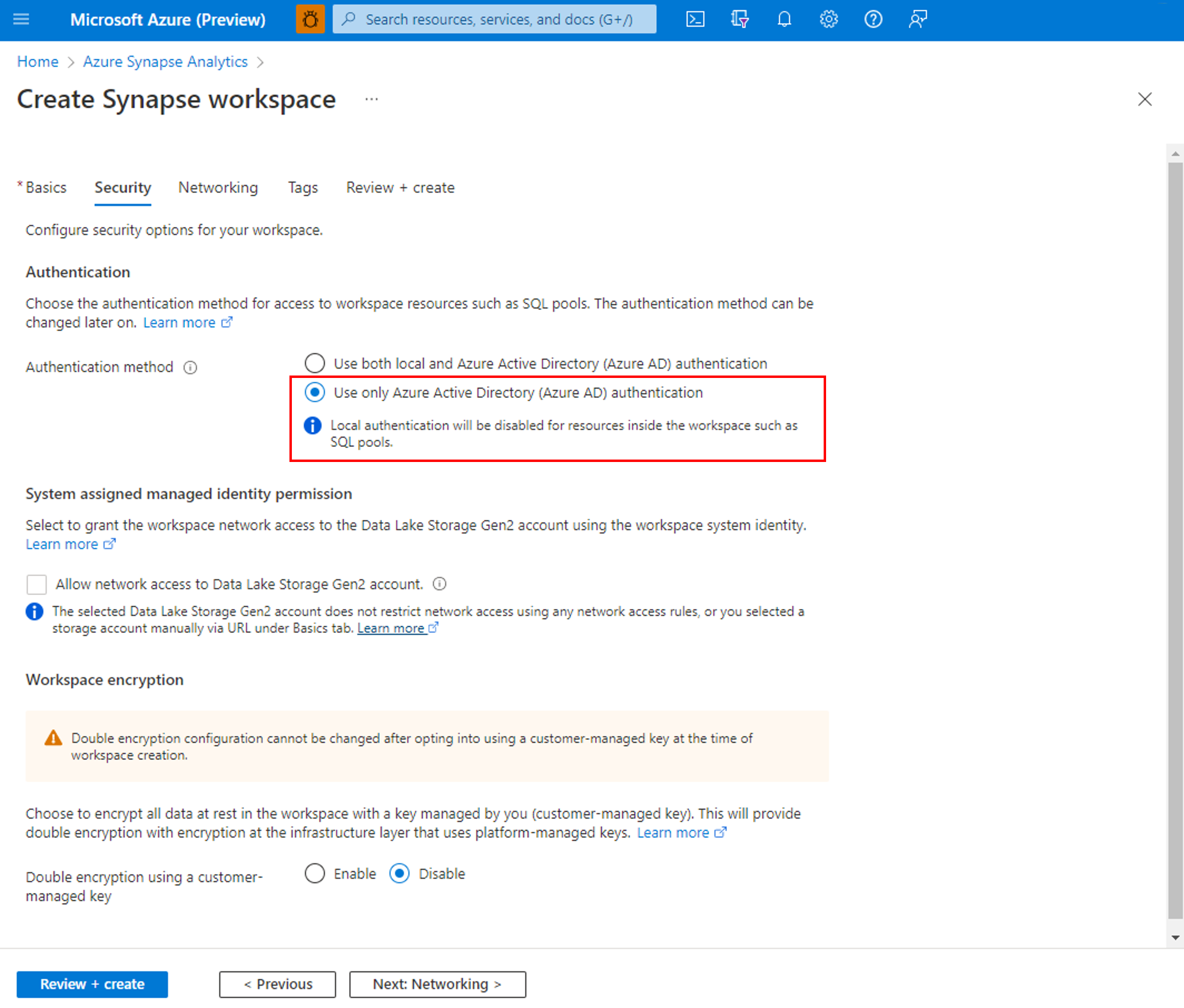

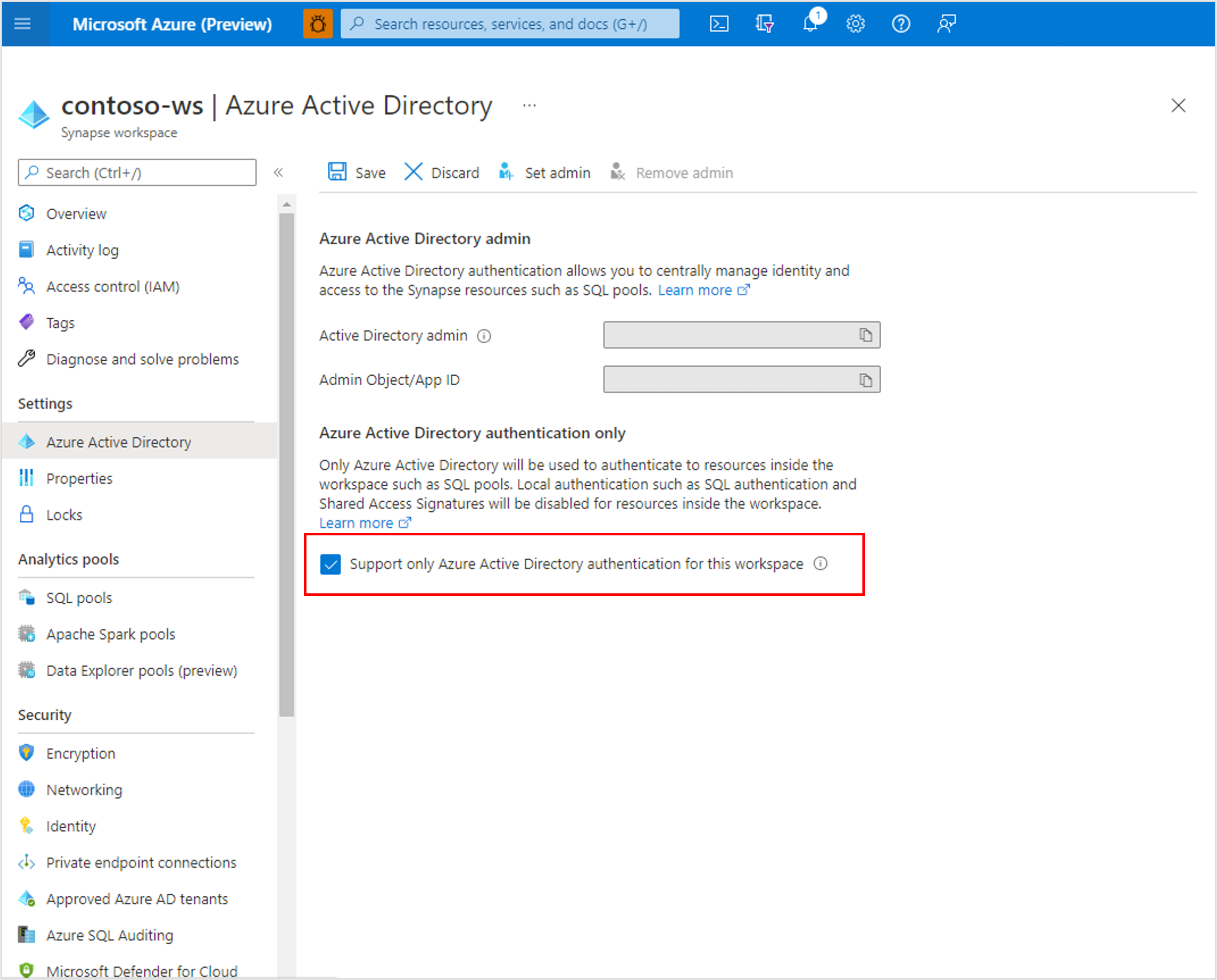

Desativar autenticação local

Ao permitir apenas a autenticação do Microsoft Entra, gerencie centralmente o acesso aos recursos do Azure Synapse, como pools SQL. Para desabilitar a autenticação local no Synapse durante a criação do espaço de trabalho, selecione Usar somente a autenticação do Microsoft Entra como o método de autenticação. Um logon de administrador do SQL ainda será criado, mas será desabilitado. A autenticação local pode ser habilitada posteriormente por um Proprietário ou Colaborador do Azure do espaço de trabalho Synapse.

Você também pode desabilitar a autenticação local depois que um espaço de trabalho é criado por meio do portal do Azure. A autenticação local não pode ser desabilitada até que um administrador do Microsoft Entra seja criado para o espaço de trabalho Synapse do Azure.

Recursos e limitações do Microsoft Entra

Os seguintes membros do Microsoft Entra ID podem ser provisionados no Synapse SQL:

- Membros nativos: um membro criado no Microsoft Entra ID no domínio gerenciado ou em um domínio do cliente. Para obter mais informações, consulte Adicionar seu próprio nome de domínio ao Microsoft Entra ID.

- Membros do domínio federado: um membro criado no Microsoft Entra ID com um domínio federado. Para obter mais informações, consulte Implantando os Serviços de Federação do Ative Directory no Azure.

- Membros importados de outros Azure ADs que são membros de domínio nativos ou federados.

- Grupos do Ative Directory criados como grupos de segurança.

Os usuários do Microsoft Entra que fazem parte de um grupo com

db_ownerfunção de servidor não podem usar a sintaxe CREATE DATABASE SCOPED CREDENTIAL no Synapse SQL. Você verá o seguinte erro:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either does not exist or you do not have permission to use it.Conceda a

db_ownerfunção diretamente ao usuário individual do Microsoft Entra para mitigar o problema CREATE DATABASE SCOPED CREDENTIAL .Essas funções do sistema retornam valores NULL quando executadas em entidades do Microsoft Entra:

SUSER_ID()SUSER_NAME(<admin ID>)SUSER_SNAME(<admin SID>)SUSER_ID(<admin name>)SUSER_SID(<admin name>)

Conectar-se usando identidades do Microsoft Entra

A autenticação do Microsoft Entra oferece suporte aos seguintes métodos de conexão a um banco de dados usando identidades do Microsoft Entra:

- Senha do Microsoft Entra

- Microsoft Entra integrado

- Microsoft Entra Universal com MFA

- Usando a autenticação de token de aplicativo

Os seguintes métodos de autenticação são suportados para entidades de servidor do Microsoft Entra (logons):

- Senha do Microsoft Entra

- Microsoft Entra integrado

- Microsoft Entra Universal com MFA

Considerações adicionais

- Para melhorar a capacidade de gerenciamento, recomendamos que você provisione um grupo dedicado do Microsoft Entra como administrador.

- Apenas um administrador do Microsoft Entra (um usuário ou grupo) pode ser configurado para pools Synapse SQL a qualquer momento.

- A adição de entidades de servidor Microsoft Entra (logins) para Synapse SQL permite a possibilidade de criar várias entidades de servidor Microsoft Entra (logins) que podem ser adicionadas à

sysadminfunção.

- A adição de entidades de servidor Microsoft Entra (logins) para Synapse SQL permite a possibilidade de criar várias entidades de servidor Microsoft Entra (logins) que podem ser adicionadas à

- Somente um administrador do Microsoft Entra para Synapse SQL pode se conectar inicialmente ao Synapse SQL usando uma conta do Microsoft Entra. O administrador do Ative Directory pode configurar usuários subsequentes do banco de dados Microsoft Entra.

- Recomendamos definir o tempo limite de conexão para 30 segundos.

- O SQL Server 2016 Management Studio e o SQL Server Data Tools para Visual Studio 2015 (versão 14.0.60311.1abril de 2016 ou posterior) oferecem suporte à autenticação do Microsoft Entra. (A autenticação do Microsoft Entra é suportada pelo Provedor de Dados do .NET Framework para SqlServer; pelo menos a versão do .NET Framework 4.6). Assim, as versões mais recentes dessas ferramentas e aplicativos da camada de dados (DAC e . BACPAC) pode usar a autenticação Microsoft Entra.

- A partir da versão 15.0.1, o utilitário sqlcmd e o utilitário bcp suportam a autenticação interativa do Ative Directory com MFA.

- O SQL Server Data Tools para Visual Studio 2015 requer pelo menos a versão de abril de 2016 do Data Tools (versão 14.0.60311.1). Atualmente, os usuários do Microsoft Entra não são mostrados no Pesquisador de Objetos SSDT. Como solução alternativa, exiba os usuários no sys.database_principals.

- O Microsoft JDBC Driver 6.0 para SQL Server oferece suporte à autenticação Microsoft Entra. Além disso, consulte Definindo as propriedades da conexão.

- A conta de administrador do Microsoft Entra controla o acesso a pools dedicados, enquanto as funções Synapse RBAC são usadas para controlar o acesso a pools sem servidor, por exemplo, com as funções Synapse Administrator e Synapse SQL Administrator. Configure Synapse RBAC roles via Synapse Studio, para obter mais informações, consulte Como gerenciar atribuições de função Synapse RBAC no Synapse Studio.

- Se um usuário estiver configurado como administrador do Microsoft Entra e administrador do Synapse e, em seguida, removido da função de administrador do Microsoft Entra, o usuário perderá o acesso aos pools SQL dedicados no Synapse. Eles devem ser removidos e, em seguida, adicionados à função Synapse Administrator para recuperar o acesso a pools SQL dedicados.

Próximos passos

- Para obter uma visão geral do acesso e controle no Synapse SQL, consulte Synapse SQL access control.

- Para obter mais informações sobre os principais de bases de dados, veja Principals (Principais).

- Para obter mais informações sobre as funções de base de dados, veja Database roles (Funções de base de dados).