Azure Disk Encryption para VMs do Linux

Atenção

Este artigo faz referência ao CentOS, uma distribuição Linux com status de Fim de Vida (EOL). Por favor, considere o seu uso e planeje de acordo. Para obter mais informações, consulte as diretrizes de Fim da Vida Útil do CentOS.

Aplica-se a: ✔️ Linux VMs ✔️ Conjuntos de escala flexível

A Azure Disk Encryption ajuda a proteger e a salvaguardar os seus dados para cumprir as obrigações de conformidade e segurança da sua organização. Ele usa o recurso DM-Crypt do Linux para fornecer criptografia de volume para o sistema operacional e discos de dados de máquinas virtuais (VMs) do Azure e é integrado ao Cofre de Chaves do Azure para ajudá-lo a controlar e gerenciar as chaves e segredos de criptografia de disco.

O Azure Disk Encryption é resiliente à zona, da mesma forma que as Máquinas Virtuais. Para obter detalhes, consulte Serviços do Azure que dão suporte a zonas de disponibilidade.

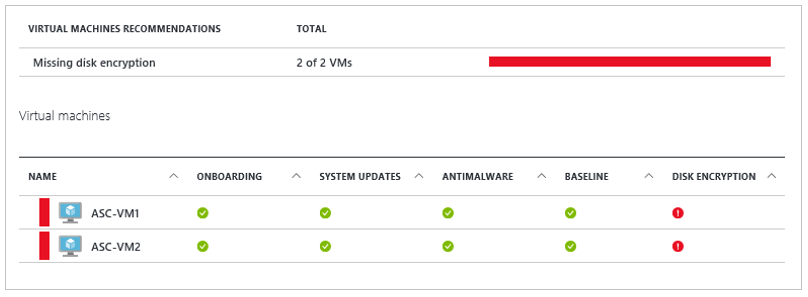

Se você usa o Microsoft Defender for Cloud, será alertado se tiver VMs não criptografadas. Os alertas são exibidos como Alta Severidade e a recomendação é criptografar essas VMs.

Aviso

- Se você já usou o Azure Disk Encryption com a ID do Microsoft Entra para criptografar uma VM, você deve continuar a usar essa opção para criptografar sua VM. Para obter os detalhes, veja Azure Disk Encryption com o Microsoft Entra ID (versão anterior).

- Algumas recomendações podem aumentar o uso de dados, rede ou recursos de computação, resultando em custos adicionais de licença ou assinatura. Tem de ter uma subscrição ativa válida do Azure para criar recursos no Azure nas regiões suportadas.

Você pode aprender os fundamentos do Azure Disk Encryption para Linux em apenas alguns minutos com o início rápido Criar e criptografar uma VM Linux com a CLI do Azure ou Criar e criptografar uma VM Linux com o Azure PowerShell.

VMs e sistemas operacionais suportados

VMs suportadas

As VMs Linux estão disponíveis em uma variedade de tamanhos. O Azure Disk Encryption tem suporte em VMs de Geração 1 e 2. O Azure Disk Encryption também está disponível para VMs com armazenamento premium.

Consulte Tamanhos de VM do Azure sem disco temporário local.

O Azure Disk Encryption também não está disponível em VMs básicas, da série A ou em máquinas virtuais que não atendam a esses requisitos mínimos de memória:

Requisitos de memória

| Máquina virtual | Requisito mínimo de memória |

|---|---|

| VMs Linux ao criptografar apenas volumes de dados | 2 GB |

| VMs Linux ao criptografar dados e volumes do sistema operacional, e onde o uso do sistema de arquivos raiz (/) é de 4 GB ou menos | 8 GB |

| VMs Linux ao criptografar dados e volumes do sistema operacional, e onde o uso do sistema de arquivos raiz (/) é maior que 4 GB | O uso do sistema de arquivos raiz * 2. Por exemplo, um 16 GB de uso do sistema de arquivos raiz requer pelo menos 32 GB de RAM |

Quando o processo de criptografia de disco do sistema operacional estiver concluído em máquinas virtuais Linux, a VM poderá ser configurada para ser executada com menos memória.

Para obter mais exceções, consulte Azure Disk Encryption: Restrictions.

Sistemas operativos suportados

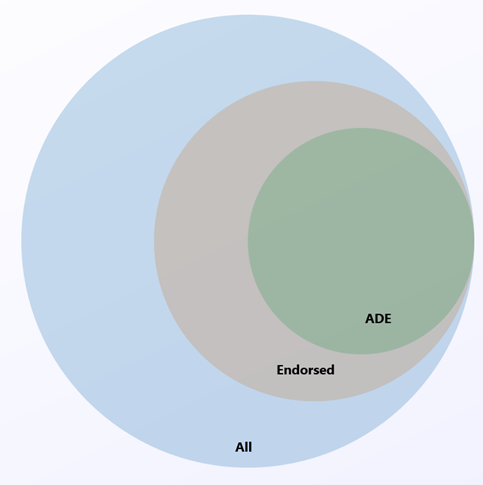

O Azure Disk Encryption tem suporte em um subconjunto das distribuições Linux endossadas pelo Azure, que é, em si, um subconjunto de todas as distribuições possíveis do servidor Linux.

As distribuições de servidor Linux que não são endossadas pelo Azure não oferecem suporte à Criptografia de Disco do Azure; das que são endossadas, apenas as seguintes distribuições e versões dão suporte à Criptografia de Disco do Azure:

| Publisher | Oferecer | SKU | URNA | Tipo de volume suportado para encriptação |

|---|---|---|---|---|

| Canónico | Ubuntu | 24.04-LTS | Canonical:ubuntu-24_04-lts-daily:server-gen1:latest | SO e disco de dados |

| Canónico | Ubuntu | 24.04-LTS Gen 2 | Canonical:ubuntu-24_04-lts:server:mais recente | SO e disco de dados |

| Canónico | Ubuntu | 22.04-LTS | Canonical:0001-com-ubuntu-server-jammy:22_04-lts:mais recente | SO e disco de dados |

| Canónico | Ubuntu | 22.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-jammy:22_04-lts-gen2:mais recente | SO e disco de dados |

| Canónico | Ubuntu | 20.04-LTS | Canonical:0001-com-ubuntu-server-focal:20_04-lts:mais recente | SO e disco de dados |

| Canónico | Ubuntu | 20.04-DIÁRIO-LTS | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts:últimas | SO e disco de dados |

| Canónico | Ubuntu | 20.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:mais recente | SO e disco de dados |

| Canónico | Ubuntu | 20.04-DIÁRIO-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts-gen2:mais recente | SO e disco de dados |

| Canónico | Ubuntu | 18.04-LTS | Canonical:UbuntuServer:18.04-LTS:mais recente | SO e disco de dados |

| Canónico | Ubuntu 18.04 | 18.04-DIÁRIO-LTS | Canonical:UbuntuServer:18.04-DAILY-LTS:mais recente | SO e disco de dados |

| MicrosoftCBLMariner | CBL-Mariner | CBL-Marinheiro-2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2:mais recente* | SO e disco de dados |

| MicrosoftCBLMariner | CBL-Mariner | cbl-marinheiro-2-gen2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2-gen2:mais recente* | SO e disco de dados |

| OpenLogic | CentOS 8-LVM | 8-MVE | OpenLogic:CentOS-LVM:8-LVM:mais recente | SO e disco de dados |

| OpenLogic | CentOS 8,4 | 8_4 | OpenLogic:CentOS:8_4:mais recente | SO e disco de dados |

| OpenLogic | CentOS 8,3 | 8_3 | OpenLogic:CentOS:8_3:mais recente | SO e disco de dados |

| OpenLogic | CentOS 8,2 | 8_2 | OpenLogic:CentOS:8_2:mais recente | SO e disco de dados |

| OpenLogic | CentOS 7-LVM | 7-MVE | OpenLogic:CentOS-LVM:7-LVM:7.9.2021020400 | SO e disco de dados |

| OpenLogic | CentOS 7,9 | 7_9 | OpenLogic:CentOS:7_9:mais recente | SO e disco de dados |

| OpenLogic | CentOS 7,8 | 7_8 | OpenLogic:CentOS:7_8:mais recente | SO e disco de dados |

| OpenLogic | CentOS 7,7 | 7.7 | OpenLogic:CentOS:7.7:mais recente | SO e disco de dados |

| OpenLogic | CentOS 7,6 | 7.6 | OpenLogic:CentOS:7.6:mais recente | SO e disco de dados |

| OpenLogic | CentOS 7.5 | 7.5 | OpenLogic:CentOS:7.5:mais recente | SO e disco de dados |

| OpenLogic | CentOS 7.4 | 7.4 | OpenLogic:CentOS:7.4:mais recente | SO e disco de dados |

| OpenLogic | CentOS 6,8 | 6.8 | OpenLogic:CentOS:6.8:latest | Disco de dados apenas |

| Oracle | Oracle Linux 8.6 | 8.6 | Oracle:Oracle-Linux:ol86-lvm:mais recente | SO e disco de dados (ver nota abaixo) |

| Oracle | Oracle Linux 8.6 Gen 2 | 8.6 | Oracle:Oracle-Linux:ol86-lvm-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| Oracle | Oracle Linux 8.5 | 8.5 | Oracle:Oracle-Linux:ol85-lvm:mais recente | SO e disco de dados (ver nota abaixo) |

| Oracle | Oracle Linux 8.5 Gen 2 | 8.5 | Oracle:Oracle-Linux:ol85-lvm-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9,4 | 9.4 | RedHat:RHEL:9_4:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9.4 Gen 2 | 9.4 | RedHat:RHEL:94_gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9,3 | 9,3 | RedHat:RHEL:9_3:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9.3 Geração 2 | 9,3 | RedHat:RHEL:93-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9,2 | 9,2 | RedHat:RHEL:9_2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9.2 Gen 2 | 9,2 | RedHat:RHEL:92-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9,0 | 9.0 | RedHat:RHEL:9_0:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9.0 Gen 2 | 9.0 | RedHat:RHEL:90-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9-LVM | 9-LVM | RedHat:RHEL:9-lvm:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 9-lvm Geração 2 | 9-LVM-Gen2 | RedHat:RHEL:9-lvm-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,9 | 8,9 | RedHat:RHEL:8_9:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8.9 Gen 2 | 8,9 | RedHat:RHEL:89-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,8 | 8.8 | RedHat:RHEL:8_8:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8.8 Gen 2 | 8.8 | RedHat:RHEL:88-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,7 | 8.7 | RedHat:RHEL:8_7:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8.7 Gen 2 | 8.7 | RedHat:RHEL:87-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,6 | 8.6 | RedHat:RHEL:8_6:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8.6 Gen 2 | 8.6 | RedHat:RHEL:86-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,5 | 8.5 | RedHat:RHEL:8_5:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8.5 Gen 2 | 8.5 | RedHat:RHEL:85-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,4 | 8,4 | RedHat:RHEL:8.4:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,3 | 8.3 | RedHat:RHEL:8.3:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8-LVM | 8-MVE | RedHat:RHEL:8-LVM:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8-LVM Gen 2 | 8-LVM-Gen2 | RedHat:RHEL:8-lvm-gen2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,2 | 8.2 | RedHat:RHEL:8.2:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 8,1 | 8.1 | RedHat:RHEL:8.1:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 7-LVM | 7-MVE | RedHat:RHEL:7-LVM:7.9.2020111202 | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 7,9 | 7_9 | RedHat:RHEL:7_9:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 7,8 | 7.8 | RedHat:RHEL:7.8:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 7,7 | 7.7 | RedHat:RHEL:7.7:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 7,6 | 7.6 | RedHat:RHEL:7.6:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 7.5 | 7.5 | RedHat:RHEL:7.5:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 7,4 | 7.4 | RedHat:RHEL:7.4:mais recente | SO e disco de dados (ver nota abaixo) |

| RedHat | RHEL 6,8 | 6.8 | RedHat:RHEL:6.8:latest | Disco de dados (ver nota abaixo) |

| RedHat | RHEL 6,7 | 6.7 | RedHat:RHEL:6.7:latest | Disco de dados (ver nota abaixo) |

| SUSE | openSUSE 42,3 | 42.3 | SUSE:openSUSE-Leap:42.3:latest | Disco de dados apenas |

| SUSE | SLES 12-SP4 | 12-SP4 | SUSE:SLES:12-SP4:latest | Disco de dados apenas |

| SUSE | SLES HPC 12-SP3 | 12-SP3 | SUSE:SLES-HPC:12-SP3:latest | Disco de dados apenas |

* Para versões de imagem maiores ou iguais a maio de 2023.

Nota

RHEL:

- A nova implementação do Azure Disk Encryption é suportada para RHEL OS e disco de dados para imagens RHEL7 Pay-As-You-Go.

- O ADE também é compatível com imagens Gold da RHEL traga sua própria assinatura, mas somente depois que a assinatura for registrada. Para obter mais informações, consulte Red Hat Enterprise Linux Bring-Your-Own-Subscription Gold Images in Azure

Todas as distros:

- O suporte ADE para um tipo de oferta específico não se estende além da data de fim de vida fornecida pelo editor.

- A solução ADE herdada (usando credenciais do Microsoft Entra) não é recomendada para novas VMs e não é compatível com versões do RHEL posteriores ao RHEL 7.8 ou com Python 3 como padrão.

Requisitos adicionais da VM

O Azure Disk Encryption requer que os módulos dm-crypt e vfat estejam presentes no sistema. Remover ou desativar o vfat da imagem padrão impedirá que o sistema leia o volume da chave e obtenha a chave necessária para desbloquear os discos em reinicializações subsequentes. As etapas de proteção do sistema que removem o módulo vfat do sistema ou impõem a expansão dos pontos de montagem/pastas do sistema operacional em unidades de dados não são compatíveis com a Criptografia de Disco do Azure.

Antes de habilitar a criptografia, os discos de dados a serem criptografados devem estar listados corretamente em /etc/fstab. Use a opção "nofail" ao criar entradas e escolha um nome de dispositivo de bloco persistente (como nomes de dispositivo no formato "/dev/sdX" podem não estar associados ao mesmo disco em reinicializações, particularmente após a criptografia; para obter mais detalhes sobre esse comportamento, consulte: Solucionar problemas de alterações de nome de dispositivo de VM Linux).

Verifique se as configurações de /etc/fstab estão configuradas corretamente para montagem. Para definir essas configurações, execute o comando mount -a ou reinicie a VM e acione a remontagem dessa forma. Quando isso estiver concluído, verifique a saída do comando lsblk para verificar se a unidade ainda está montada.

- Se o arquivo /etc/fstab não montar a unidade corretamente antes de habilitar a criptografia, o Azure Disk Encryption não poderá montá-la corretamente.

- O processo de Criptografia de Disco do Azure moverá as informações de montagem para fora do /etc/fstab e para seu próprio arquivo de configuração como parte do processo de criptografia. Não se assuste ao ver a entrada ausente do /etc/fstab após a conclusão da criptografia da unidade de dados.

- Antes de iniciar a encriptação, certifique-se de que interrompe todos os serviços e processos que possam estar a escrever em discos de dados montados e desative-os, para que não sejam reiniciados automaticamente após uma reinicialização. Estes ficheiros podem manter os ficheiros abertos nessas partições, impedindo que o procedimento de encriptação os remonte, causando falha da encriptação.

- Após a reinicialização, levará tempo para que o processo de Criptografia de Disco do Azure monte os discos recém-criptografados. Eles não estarão imediatamente disponíveis após uma reinicialização. O processo precisa de tempo para iniciar, desbloquear e, em seguida, montar as unidades criptografadas antes de estar disponível para outros processos acessarem. Este processo pode levar mais de um minuto após a reinicialização, dependendo das características do sistema.

Aqui está um exemplo dos comandos usados para montar os discos de dados e criar as entradas /etc/fstab necessárias:

sudo UUID0="$(blkid -s UUID -o value /dev/sda1)"

sudo UUID1="$(blkid -s UUID -o value /dev/sda2)"

sudo mkdir /data0

sudo mkdir /data1

sudo echo "UUID=$UUID0 /data0 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo echo "UUID=$UUID1 /data1 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo mount -a

Requisitos de rede

Para habilitar o recurso Azure Disk Encryption, as VMs Linux devem atender aos seguintes requisitos de configuração de ponto de extremidade de rede:

- A VM do Linux deve ser capaz de se conectar a um ponto de extremidade de armazenamento do Azure que hospeda o repositório de extensão do Azure e uma conta de armazenamento do Azure que hospeda os arquivos VHD.

- Se sua política de segurança limitar o acesso das VMs do Azure à Internet, você poderá resolver o URI anterior e configurar uma regra específica para permitir a conectividade de saída com os IPs. Para obter mais informações, consulte Azure Key Vault behind a firewall.

Requisitos do armazenamento de chaves de encriptação

O Azure Disk Encryption requer um Cofre de Chaves do Azure para controlar e gerenciar chaves e segredos de criptografia de disco. Seu cofre de chaves e VMs devem residir na mesma região e assinatura do Azure.

Para obter detalhes, consulte Criando e configurando um cofre de chaves para a Criptografia de Disco do Azure.

Terminologia

A tabela a seguir define alguns dos termos comuns usados na documentação de criptografia de disco do Azure:

| Terminologia | Definição |

|---|---|

| Azure Key Vault | O Key Vault é um serviço de gerenciamento de chaves criptográfico baseado em módulos de segurança de hardware validados pelo Federal Information Processing Standards (FIPS). Esses padrões ajudam a proteger suas chaves criptográficas e segredos confidenciais. Para obter mais informações, consulte a documentação do Azure Key Vault e Criando e configurando um cofre de chaves para o Azure Disk Encryption. |

| CLI do Azure | A CLI do Azure é otimizada para gerenciar e administrar recursos do Azure a partir da linha de comando. |

| DM-Crypt | DM-Crypt é o subsistema de criptografia de disco transparente baseado em Linux que é usado para habilitar a criptografia de disco em VMs Linux. |

| Chave de criptografia de chave (KEK) | A chave assimétrica (RSA 2048) que pode utilizar para proteger ou encapsular o segredo. Você pode fornecer uma chave protegida pelo módulo de segurança de hardware (HSM) ou uma chave protegida por software. Para obter mais informações, consulte a documentação do Azure Key Vault e Criando e configurando um cofre de chaves para o Azure Disk Encryption. |

| Cmdlets do PowerShell | Para obter mais informações, consulte Cmdlets do Azure PowerShell. |

Próximos passos

- Guia de início rápido - Criar e criptografar uma VM Linux com a CLI do Azure

- Guia de início rápido - Criar e criptografar uma VM Linux com o Azure PowerShell

- Cenários do Azure Disk Encryption em VMs com Linux

- Script de pré-requisitos da CLI do Azure Disk Encryption

- Script PowerShell de pré-requisitos do Azure Disk Encryption

- Criar e configurar um cofre de chaves para o Azure Disk Encryption