Cenário: rotear o tráfego através de NVAs usando configurações personalizadas

Ao trabalhar com o roteamento de hub virtual da WAN Virtual do Azure, você tem muitas opções disponíveis. O foco deste artigo é quando você deseja rotear o tráfego por meio de um dispositivo virtual de rede (NVA) para comunicação entre redes virtuais e ramificações e usar um NVA diferente para tráfego vinculado à Internet. Para obter mais informações, consulte Sobre o roteamento de hub virtual.

Nota

Observe que, para os seguintes cenários de roteamento, o hub WAN Virtual e a Rede Virtual Spoke que contêm o NVA devem estar na mesma Região do Azure.

Estruturar

- Raios para redes virtuais conectadas ao hub virtual. (Por exemplo, VNet 1, VNet 2 e VNet 3 no diagrama mais adiante neste artigo.)

- VNet de serviço para redes virtuais onde os usuários implantaram um NVA para inspecionar o tráfego não relacionado à Internet e, possivelmente, com serviços comuns acessados por porta-vozes. (Por exemplo, VNet 4 no diagrama mais adiante neste artigo.)

- VNet de perímetro para redes virtuais em que os usuários implantaram um NVA a ser usado para inspecionar o tráfego ligado à Internet. (Por exemplo, VNet 5 no diagrama mais adiante neste artigo.)

- Hubs para hubs WAN virtuais gerenciados pela Microsoft.

A tabela a seguir resume as conexões suportadas nesse cenário:

| De | Para | Spokes | Serviço VNet | Ramos | Internet |

|---|---|---|---|---|---|

| Raios | -> | diretamente | diretamente | através do Service VNet | através do Perimeter VNet |

| Serviço VNet | -> | diretamente | n/d | diretamente | |

| Sucursais | -> | através do Service VNet | diretamente | diretamente |

Cada uma das células na matriz de conectividade descreve se a conectividade flui diretamente pela WAN Virtual ou por uma das redes virtuais com um NVA.

Observe os seguintes detalhes:

- Porta-vozes:

- Os porta-vozes chegarão a outros porta-vozes diretamente nos hubs WAN virtuais.

- Os raios obterão conectividade com filiais por meio de uma rota estática apontando para a VNet de serviço. Eles não aprendem prefixos específicos das ramificações, porque esses prefixos são mais específicos e substituem o resumo.

- Os raios enviarão tráfego de internet para a VNet de perímetro por meio de um emparelhamento VNet direto.

- As ramificações chegarão aos raios por meio de um roteamento estático apontando para a VNet de serviço. Eles não aprendem prefixos específicos das redes virtuais que substituem a rota estática resumida.

- A VNet de Serviço será semelhante a uma VNet de Serviços Compartilhados que precisa ser acessível a partir de todas as redes virtuais e de todas as filiais.

- A VNet de perímetro não precisa ter conectividade sobre WAN virtual, porque o único tráfego que ela suportará vem por emparelhamentos diretos de rede virtual. Para simplificar a configuração, no entanto, use o mesmo modelo de conectividade da VNet de perímetro.

Existem três padrões de conectividade distintos, que se traduzem em três tabelas de rotas. As associações às diferentes redes virtuais são:

- Porta-vozes:

- Tabela de rotas associada: RT_V2B

- Propagando para tabelas de rotas: RT_V2B e RT_SHARED

- NVA VNets (VNet de serviço e VNet DMZ):

- Tabela de rotas associada: RT_SHARED

- Propagando para tabelas de rotas: RT_SHARED

- Filiais:

- Tabela de rotas associada: Padrão

- Propagando para tabelas de rotas: RT_SHARED e padrão

Nota

Certifique-se de que as VNets faladas não estão se propagando para o rótulo padrão. Isso garante que o tráfego de filiais para VNets spoke seja encaminhado para os NVAs.

Essas rotas estáticas garantem que o tráfego de e para a rede virtual e a ramificação passe pelo NVA na VNet de serviço (VNet 4):

| Description | Tabela de rotas | Rota estática |

|---|---|---|

| Ramos | RT_V2B | 10.2.0.0/16 -> vnet4conn |

| Raios NVA | Predefinido | 10.1.0.0/16 -> vnet4conn |

Agora você pode usar a WAN Virtual para selecionar a conexão correta para enviar os pacotes. Você também precisa usar a WAN Virtual para selecionar a ação correta a ser tomada ao receber esses pacotes. Use as tabelas de rotas de conexão para isso, da seguinte maneira:

| Description | Connection | Rota estática |

|---|---|---|

| VNet2Branch | vnet4conn | 10.2.0.0/16 -> 10.4.0.5 |

| Branch2VNet | vnet4conn | 10.1.0.0/16 -> 10.4.0.5 |

Para obter mais informações, consulte Sobre o roteamento de hub virtual.

Arquitetura

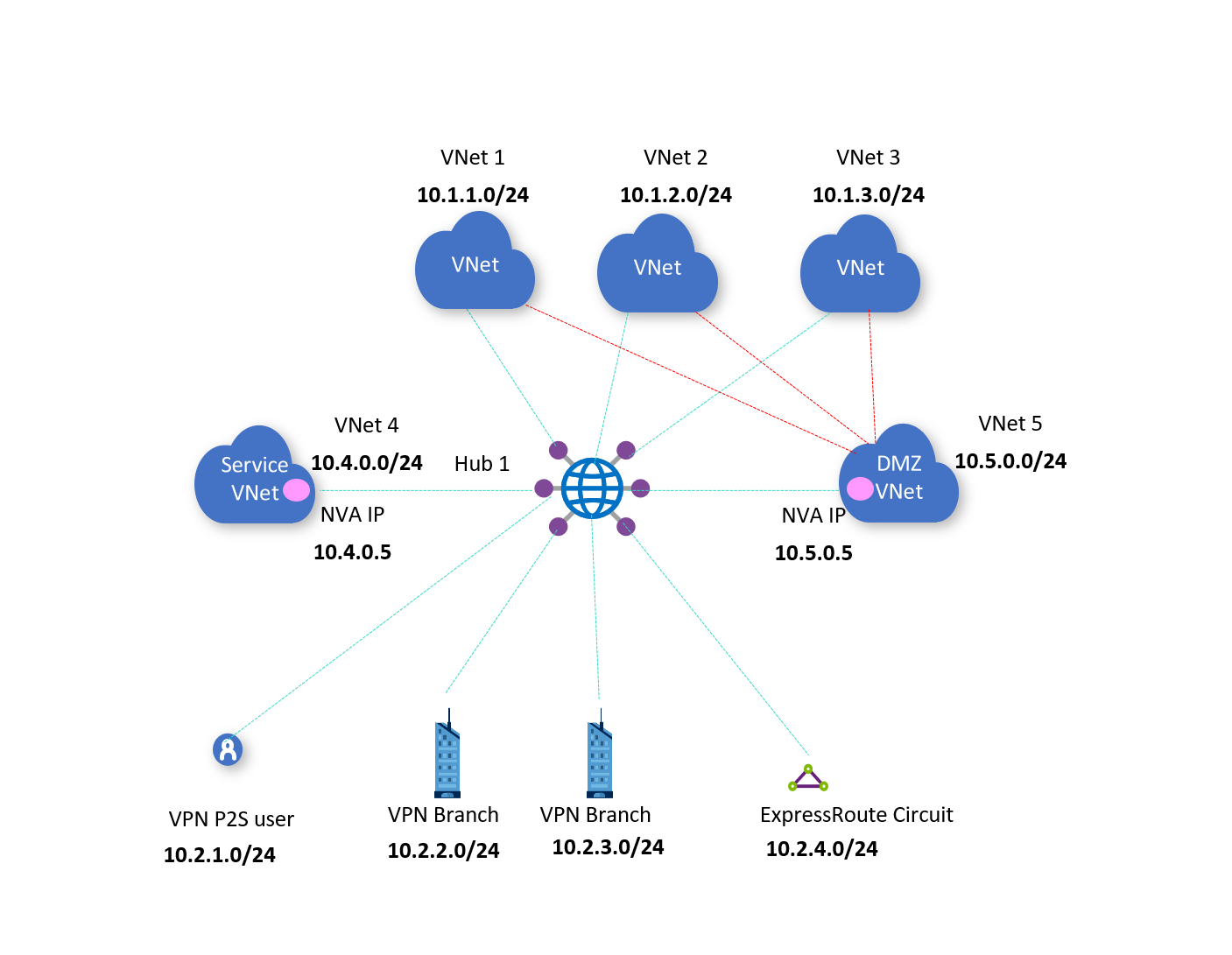

O diagrama a seguir mostra a arquitetura descrita anteriormente no artigo.

No diagrama, há um hub; Hub 1.

O Hub 1 está diretamente conectado ao NVA VNets VNet 4 e VNet 5.

Espera-se que o tráfego entre as redes virtuais 1, 2 e 3 e as filiais passe pela VNet 4 NVA 10.4.0.5.

Espera-se que todo o tráfego ligado à Internet das VNets 1, 2 e 3 passe pela VNet 5 NVA 10.5.0.5.

Fluxo de Trabalho

Para configurar o roteamento via NVA, considere as seguintes etapas:

Para que o tráfego ligado à Internet passe pela VNet 5, você precisa das VNets 1, 2 e 3 para se conectar diretamente via emparelhamento de rede virtual à VNet 5. Você também precisa de uma rota definida pelo usuário configurada nas redes virtuais para 0.0.0.0/0 e próximo salto 10.5.0.5.

Se você não quiser conectar as VNets 1, 2 e 3 à VNet 5 e, em vez disso, apenas usar o NVA na VNet 4 para rotear o tráfego 0.0.0.0/0 das filiais (conexões VPN ou ExpressRoute locais), vá para o fluxo de trabalho alternativo.

No entanto, se você quiser que o tráfego VNet-to-VNet transite pelo NVA, será necessário desconectar o VNet 1,2,3 do hub virtual e conectá-lo ou empilha-lo acima do NVA Spoke VNet4. Na WAN Virtual, o tráfego VNet-to-VNet transita pelo hub WAN Virtual ou pelo Firewall do Azure (Secure hub) de um hub WAN Virtual. Se as redes virtuais forem emparelhadas diretamente usando o emparelhamento de redes virtuais, elas poderão se comunicar diretamente ignorando o trânsito pelo hub virtual.

No portal do Azure, vá para seu hub virtual e crie uma tabela de rotas personalizada chamada RT_Shared. Esta tabela aprende rotas via propagação de todas as redes virtuais e conexões de filiais. Você pode ver esta tabela vazia no diagrama a seguir.

Rotas: não é necessário adicionar rotas estáticas.

Associação: Selecione VNets 4 e 5, o que significa que as conexões dessas redes virtuais se associam à tabela de rotas RT_Shared.

Propagação: Como você deseja que todas as ramificações e conexões de rede virtual propaguem suas rotas dinamicamente para esta tabela de rotas, selecione ramificações e todas as redes virtuais.

Crie uma tabela de rotas personalizada chamada RT_V2B para direcionar o tráfego das redes virtuais 1, 2 e 3 para ramificações.

Rotas: adicione uma entrada de rota estática agregada para ramificações, com o próximo salto como a conexão VNet 4. Configure uma rota estática na conexão do VNet 4 para prefixos de ramificação. Indique o próximo salto como o IP específico do NVA na VNet 4.

Associação: selecione todas as VNets 1, 2 e 3. Isso implica que as conexões VNet 1, 2 e 3 se associarão a esta tabela de rotas e poderão aprender rotas (estáticas e dinâmicas via propagação) nessa tabela de rotas.

Propagação: As conexões propagam rotas para tabelas de rotas. A seleção de VNets 1, 2 e 3 permite a propagação de rotas das VNets 1, 2 e 3 para esta tabela de rotas. Não há necessidade de propagar rotas de conexões de filial para RT_V2B, porque o tráfego de rede virtual de filial passa pelo NVA na VNet 4.

Edite a tabela de rotas padrão, DefaultRouteTable.

Todas as conexões VPN, Azure ExpressRoute e VPN do usuário estão associadas à tabela de rotas padrão. Todas as conexões VPN, ExpressRoute e VPN do usuário propagam rotas para o mesmo conjunto de tabelas de rotas.

Rotas: adicione uma entrada de rota estática agregada para VNets 1, 2 e 3, com o próximo salto como a conexão VNet 4. Configure uma rota estática na conexão da VNet 4 para prefixos agregados da VNet 1, 2 e 3. Indique o próximo salto como o IP específico do NVA na VNet 4.

Associação: verifique se a opção para ramificações (VPN/ER/P2S) está selecionada, garantindo que as conexões de filiais locais estejam associadas à tabela de rotas padrão.

Propagação de: Verifique se a opção para ramificações (VPN/ER/P2S) está selecionada, garantindo que as conexões locais estejam propagando rotas para a tabela de rotas padrão.

Fluxo de trabalho alternativo

Neste fluxo de trabalho, você não conecta VNets 1, 2 e 3 à VNet 5. Em vez disso, você usa o NVA na VNet 4 para rotear o tráfego 0.0.0.0/0 das filiais (conexões VPN ou ExpressRoute locais).

Para configurar o roteamento via NVA, considere as seguintes etapas:

No portal do Azure, vá para seu hub virtual e crie uma tabela de rotas personalizada chamada RT_NVA para direcionar o tráfego por meio do NVA 10.4.0.5

Rotas: Nenhuma ação necessária.

Associação: Selecione VNet4. Isso implica que a conexão VNet 4 se associará a esta tabela de rotas e é capaz de aprender rotas (estáticas e dinâmicas via propagação) nessa tabela de rotas.

Propagação: As conexões propagam rotas para tabelas de rotas. A seleção de VNets 1, 2 e 3 permite a propagação de rotas das VNets 1, 2 e 3 para esta tabela de rotas. A seleção de ramificações (VPN/ER/P2S) permite propagar rotas de filiais/conexões locais para esta tabela de rotas. Todas as conexões VPN, ExpressRoute e VPN do usuário propagam rotas para o mesmo conjunto de tabelas de rotas.

Crie uma tabela de rotas personalizada chamada RT_VNET para direcionar o tráfego das VNets 1, 2 e 3 para filiais ou para a Internet (0.0.0.0/0) por meio do VNet4 NVA. O tráfego de VNet-to-VNet será direto, e não através do NVA da VNet 4. Se você quiser que o tráfego passe pelo NVA, desconecte a VNet 1, 2 e 3 e conecte-as usando o emparelhamento VNet à VNet4.

Rotas:

Adicione uma rota agregada '10.2.0.0/16' com o próximo salto como a conexão VNet 4 para o tráfego que vai das VNets 1, 2 e 3 para ramificações. Na conexão VNet4, configure uma rota para '10.2.0.0/16' e indique o próximo salto como sendo o IP específico do NVA na VNet 4.

Adicione uma rota '0.0.0.0/0' com o próximo salto como a conexão VNet 4. '0.0.0.0/0' é adicionado para implicar o envio de tráfego para a Internet. Não implica prefixos de endereço específicos pertencentes a redes virtuais ou filiais. Na conexão VNet4, configure uma rota para '0.0.0.0/0' e indique o próximo salto como sendo o IP específico do NVA na VNet 4.

Associação: selecione todas as VNets 1, 2 e 3. Isso implica que as conexões VNet 1, 2 e 3 se associarão a esta tabela de rotas e poderão aprender rotas (estáticas e dinâmicas via propagação) nessa tabela de rotas.

Propagação: As conexões propagam rotas para tabelas de rotas. A seleção de VNets 1, 2 e 3 permite a propagação de rotas das VNets 1, 2 e 3 para esta tabela de rotas. Verifique se a opção para filiais (VPN/ER/P2S) não está selecionada. Isso garante que as conexões locais não possam acessar as VNets 1, 2 e 3 diretamente.

Edite a tabela de rotas padrão, DefaultRouteTable.

Todas as conexões VPN, Azure ExpressRoute e VPN do usuário estão associadas à tabela de rotas padrão. Todas as conexões VPN, ExpressRoute e VPN do usuário propagam rotas para o mesmo conjunto de tabelas de rotas.

Rotas:

Adicione uma rota agregada '10.1.0.0/16' para VNets 1, 2 e 3 com o próximo salto como a conexão VNet 4.

Adicione uma rota '0.0.0.0/0' com o próximo salto como a conexão VNet 4. '0.0.0.0/0' é adicionado para implicar o envio de tráfego para a Internet. Não implica prefixos de endereço específicos pertencentes a redes virtuais ou filiais. Na etapa anterior para a conexão VNet4, você já teria configurado uma rota para '0.0.0.0/0', com o próximo salto sendo o IP específico do NVA na VNet 4.

Associação: certifique-se de que a opção para filiais (VPN/ER/P2S) está selecionada. Isso garante que as conexões de filial locais sejam associadas à tabela de rotas padrão. Todas as conexões VPN, Azure ExpressRoute e VPN do usuário são associadas apenas à tabela de rotas padrão.

Propagação de: Certifique-se de que a opção para ramificações (VPN/ER/P2S) está selecionada. Isso garante que as conexões locais estejam propagando rotas para a tabela de rotas padrão. Todas as conexões VPN, ExpressRoute e VPN do usuário propagam rotas para o 'mesmo conjunto de tabelas de rotas'.

Considerações

Os usuários do portal devem habilitar 'Propagar para rota padrão' em conexões (VPN/ER/P2S/VNet) para que a rota 0.0.0.0/0 entre em vigor.

Os usuários de PS/CLI/REST devem definir o sinalizador 'enableinternetsecurity' como true para que a rota 0.0.0.0/0 entre em vigor.

A conexão de rede virtual não suporta IP de próximo salto 'múltiplo/exclusivo' para o dispositivo virtual de rede 'mesmo' em uma VNet spoke 'se' uma das rotas com IP de próximo salto for indicada como endereço IP público ou 0.0.0.0/0 (internet).

Quando 0.0.0.0/0 é configurado como uma rota estática em uma conexão de rede virtual, essa rota é aplicada a todo o tráfego, incluindo os recursos dentro do próprio spoke. Isso significa que todo o tráfego será encaminhado para o próximo endereço IP de salto da rota estática (NVA Private IP). Assim, em implantações com uma rota 0.0.0.0/0 com o endereço IP NVA do próximo salto configurado em uma conexão de rede virtual spoke, para acessar cargas de trabalho na mesma rede virtual que o NVA diretamente (ou seja, para que o tráfego não passe pelo NVA), especifique uma rota /32 na conexão de rede virtual falada. Por exemplo, se você quiser acessar 10.1.3.1 diretamente, especifique 10.1.3.1/32 next hop 10.1.3.1 na conexão de rede virtual spoke.

Para simplificar o roteamento e reduzir as alterações nas tabelas de rotas do hub WAN Virtual, recomendamos o uso da nova opção "Emparelhamento BGP com hub WAN Virtual".

Próximos passos

- Para obter mais informações sobre a WAN Virtual, consulte as Perguntas frequentes.

- Para obter mais informações sobre roteamento de hub virtual, consulte Sobre roteamento de hub virtual.