Configurar conexões VPN S2S ativas-ativas com gateways de VPN do Azure

Este artigo orienta você pelas etapas para criar conexões ativo-ativo, entre locais e VNet-to-VNet usando o modelo de implantação do Gerenciador de Recursos e o PowerShell. Você também pode configurar um gateway ativo-ativo no portal do Azure.

Sobre conexões entre locais altamente disponíveis

Para obter alta disponibilidade para conectividade entre locais e VNet-to-VNet, você deve implantar vários gateways VPN e estabelecer várias conexões paralelas entre suas redes e o Azure. Consulte Conectividade entre locais altamente disponíveis e VNet-to-VNet para obter uma visão geral das opções de conectividade e topologia.

Este artigo fornece as instruções para configurar uma conexão VPN entre locais ativa-ativa e uma conexão ativa-ativa entre duas redes virtuais.

- Parte 1 - Criar e configurar seu gateway de VPN do Azure no modo ativo-ativo

- Parte 2 - Estabelecer conexões entre locais ativo-ativo

- Parte 3 - Estabelecer conexões VNet-to-VNet ativo-ativo

Se você já tiver um gateway VPN, poderá:

Você pode combiná-los para criar uma topologia de rede mais complexa e altamente disponível que atenda às suas necessidades.

Importante

O modo ativo-ativo está disponível para todos os SKUs, exceto Basic ou Standard. Para obter mais informações, consulte Definições de configuração.

Parte 1 - Criar e configurar gateways VPN ativos-ativos

As etapas a seguir configuram seu gateway de VPN do Azure nos modos ativo-ativo. As principais diferenças entre os gateways ativo-ativo e ativo-espera:

- Você precisa criar duas configurações de IP de gateway com dois endereços IP públicos.

- Você precisa definir o sinalizador EnableActiveActiveFeature.

- O SKU do gateway não deve ser Básico ou Padrão.

As outras propriedades são as mesmas que os gateways não ativos-ativos.

Antes de começar

- Verifique se tem uma subscrição do Azure. Se ainda não tiver uma subscrição do Azure, pode ativar os Benefícios de subscritor do MSDN ou inscrever-se numa conta gratuita.

- Você precisa instalar os cmdlets do PowerShell do Azure Resource Manager se não quiser usar o Cloud Shell em seu navegador. Consulte Visão geral do Azure PowerShell para obter mais informações sobre como instalar os cmdlets do PowerShell.

Etapa 1: Criar e configurar a VNet1

1. Declare suas variáveis

Para este exercício, começamos por declarar as nossas variáveis. Se você usar o Cloud Shell "Try It", você se conectará automaticamente à sua conta. Se você usar o PowerShell localmente, use o exemplo a seguir para ajudá-lo a se conectar:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

O exemplo a seguir declara as variáveis usando os valores para este exercício. Verifique se substitui os valores pelos seus quando configurar para produção. Você pode usar essas variáveis se estiver executando as etapas para se familiarizar com esse tipo de configuração. Modifique as variáveis e, em seguida, copie e cole a consola do PowerShell.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Criar um novo grupo de recursos

Use o exemplo a seguir para criar um novo grupo de recursos:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. Criar TestVNet1

O exemplo a seguir cria uma rede virtual chamada TestVNet1 e três sub-redes, uma chamada GatewaySubnet, uma chamada FrontEnd e uma chamada Backend. Quando estiver a substituir os valores, é importante que dê sempre à sub-rede do gateway o nome específico GatewaySubnet. Se der outro nome, a criação da gateway falha.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

Etapa 2: Criar o gateway VPN para TestVNet1 com o modo ativo-ativo

1. Crie os endereços IP públicos e as configurações de IP do gateway

Solicite que dois endereços IP públicos sejam alocados para o gateway que você criará para sua rede virtual. Você também definirá as configurações de sub-rede e IP necessárias.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. Crie o gateway VPN com configuração ativa-ativa

Crie o gateway de rede virtual para TestVNet1. Há duas entradas GatewayIpConfig e o sinalizador EnableActiveFeature está definido. A criação de um gateway pode demorar um pouco (45 minutos ou mais para ser concluída, dependendo da SKU selecionada).

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

3. Obtenha os endereços IP públicos do gateway e o endereço IP do par BGP

Depois que o gateway for criado, você precisará obter o endereço IP de mesmo nível BGP no Gateway de VPN do Azure. Esse endereço é necessário para configurar o Gateway de VPN do Azure como um Peer BGP para seus dispositivos VPN locais.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

Use os cmdlets a seguir para mostrar os dois endereços IP públicos alocados para seu gateway VPN e seus endereços IP de mesmo nível BGP correspondentes para cada instância de gateway:

PS D:\> $gw1pip1.IpAddress

198.51.100.5

PS D:\> $gw1pip2.IpAddress

203.0.113.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

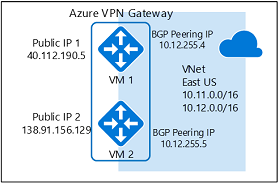

A ordem dos endereços IP públicos para as instâncias de gateway e os endereços de emparelhamento BGP correspondentes são os mesmos. Neste exemplo, a VM de gateway com IP público de 198.51.100.5 usa 10.12.255.4 como seu endereço de emparelhamento BGP e o gateway com 203.0.113.129 usa 10.12.255.5. Essas informações são necessárias quando você configura seus dispositivos VPN locais que se conectam ao gateway ativo-ativo. O gateway é mostrado no diagrama a seguir com todos os endereços:

Depois que o gateway for criado, você poderá usá-lo para estabelecer uma conexão ativa-ativa entre locais ou VNet-to-VNet. As seções a seguir percorrem as etapas para concluir o exercício.

Parte 2 - Estabelecer uma conexão entre locais ativo-ativo

Para estabelecer uma conexão entre locais, você precisa criar um Gateway de Rede Local para representar seu dispositivo VPN local e uma Conexão para conectar o gateway VPN do Azure ao gateway de rede local. Neste exemplo, o gateway de VPN do Azure está no modo ativo-ativo. Como resultado, embora haja apenas um dispositivo VPN local (gateway de rede local) e um recurso de conexão, ambas as instâncias de gateway de VPN do Azure estabelecerão túneis VPN S2S com o dispositivo local.

Antes de prosseguir, certifique-se de que concluiu a Parte 1 deste exercício.

Etapa 1: Criar e configurar o gateway de rede local

1. Declare suas variáveis

Este exercício continuará a construir a configuração mostrada no diagrama. Confirme que substitui os valores pelos que pretende utilizar para a configuração.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "192.0.2.13"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Algumas coisas a observar em relação aos parâmetros do gateway de rede local:

- O gateway de rede local pode estar no mesmo local ou em um grupo de recursos diferente do gateway VPN. Este exemplo os mostra em grupos de recursos diferentes, mas no mesmo local do Azure.

- Se houver apenas um dispositivo VPN local (como mostrado no exemplo), a conexão ativo-ativo poderá funcionar com ou sem o protocolo BGP. Este exemplo usa BGP para a conexão entre locais.

- Se o BGP estiver habilitado, o prefixo que você precisa declarar para o gateway de rede local é o endereço de host do seu endereço IP de mesmo nível BGP no seu dispositivo VPN. Neste caso, é um prefixo /32 de "10.52.255.253/32".

- Como lembrete, você deve usar ASNs BGP diferentes entre suas redes locais e a VNet do Azure. Se eles forem os mesmos, você precisará alterar seu ASN VNet se seu dispositivo VPN local já usa o ASN para emparelhar com outros vizinhos BGP.

2. Crie o gateway de rede local para o Site5

Antes de continuar, certifique-se de que ainda está ligado à Subscrição 1. Crie o grupo de recursos se ele ainda não tiver sido criado.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

Etapa 2: Conectar o gateway VNet e o gateway de rede local

1. Obtenha os dois gateways

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. Crie a conexão TestVNet1 para Site5

Nesta etapa, você cria a conexão de TestVNet1 para Site5_1 com "EnableBGP" definido como $True.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Parâmetros VPN e BGP para o seu dispositivo VPN local

O exemplo a seguir lista os parâmetros que você insere na seção de configuração BGP em seu dispositivo VPN local para este exercício:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 198.51.100.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 203.0.113.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 198.51.100.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 203.0.113.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

A conexão deve ser estabelecida após alguns minutos, e a sessão de emparelhamento BGP será iniciada assim que a conexão IPsec for estabelecida. Este exemplo até agora configurou apenas um dispositivo VPN local, resultando no seguinte diagrama:

Etapa 3: Conectar dois dispositivos VPN locais ao gateway VPN ativo-ativo

Se você tiver dois dispositivos VPN na mesma rede local, poderá obter redundância dupla conectando o gateway de VPN do Azure ao segundo dispositivo VPN.

1. Crie o segundo gateway de rede local para o Site5

O endereço IP do gateway, o prefixo do endereço e o endereço de emparelhamento BGP para o segundo gateway de rede local não devem se sobrepor ao gateway de rede local anterior para a mesma rede local.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "192.0.2.14"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2. Conecte o gateway VNet e o segundo gateway de rede local

Crie a conexão de TestVNet1 para Site5_2 com "EnableBGP" definido como $True

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Parâmetros VPN e BGP para o seu segundo dispositivo VPN local

Da mesma forma, o exemplo a seguir lista os parâmetros que você inserirá no segundo dispositivo VPN:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 198.51.100.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 203.0.113.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 198.51.100.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 203.0.113.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Depois que a conexão (túneis) for estabelecida, você terá dois dispositivos VPN redundantes e túneis conectando sua rede local e o Azure:

Parte 3 - Estabelecer uma conexão VNet-to-VNet ativo-ativo

Esta seção cria uma conexão VNet-to-VNet ativo-ativo com BGP. As instruções a seguir continuam das etapas anteriores. Você deve concluir a Parte 1 para criar e configurar o TestVNet1 e o Gateway VPN com BGP.

Etapa 1: Criar o TestVNet2 e o gateway VPN

É importante certificar-se de que o espaço de endereço IP da nova rede virtual, TestVNet2, não se sobreponha a nenhum dos seus intervalos de VNet.

Neste exemplo, as redes virtuais pertencem à mesma assinatura. Você pode configurar conexões VNet-to-VNet entre diferentes assinaturas; consulte Configurar uma conexão VNet-to-VNet para saber mais detalhes. Certifique-se de adicionar o "-EnableBgp $True" ao criar as conexões para habilitar o BGP.

1. Declare suas variáveis

Confirme que substitui os valores pelos que pretende utilizar para a configuração.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Criar TestVNet2 no novo grupo de recursos

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. Crie o gateway VPN ativo-ativo para TestVNet2

Solicite que dois endereços IP públicos sejam alocados para o gateway que você criará para sua rede virtual. Você também definirá as configurações de sub-rede e IP necessárias.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

Crie o gateway VPN com o número AS e o sinalizador "EnableActiveActiveFeature". Você deve substituir o ASN padrão em seus gateways de VPN do Azure. Os ASNs para as redes virtuais conectadas devem ser diferentes para habilitar o BGP e o roteamento de trânsito.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

Etapa 2: Conectar os gateways TestVNet1 e TestVNet2

Neste exemplo, ambos os gateways estão na mesma assinatura. Você pode concluir esta etapa na mesma sessão do PowerShell.

1. Obtenha ambos os gateways

Certifique-se de que inicia sessão e liga à Subscrição 1.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Crie ambas as conexões

Nesta etapa, você cria a conexão de TestVNet1 para TestVNet2 e a conexão de TestVNet2 para TestVNet1.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Importante

Certifique-se de ativar o BGP para AMBAS as conexões.

Depois de concluir essas etapas, a conexão será estabelecida em alguns minutos, e a sessão de emparelhamento BGP será ativada assim que a conexão VNet-to-VNet for concluída com redundância dupla:

Atualizar um gateway VPN existente

Ao alterar um gateway de espera ativa para ativo-ativo, você cria outro endereço IP público e, em seguida, adiciona uma segunda configuração de IP de gateway. Esta seção ajuda você a alterar um gateway de VPN do Azure existente do modo de espera ativa para o modo ativo-ativo, ou vice-versa usando o PowerShell. Você também pode alterar um gateway no portal do Azure na página Configuração do gateway de rede virtual.

Alterar um gateway de espera ativa para um gateway ativo-ativo

O exemplo a seguir converte um gateway de espera ativa em um gateway ativo-ativo.

1. Declare suas variáveis

Substitua os seguintes parâmetros usados para os exemplos pelas configurações necessárias para sua própria configuração e, em seguida, declare essas variáveis.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

Depois de declarar as variáveis, você pode copiar e colar este exemplo no console do PowerShell.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Crie o endereço IP público e, em seguida, adicione a segunda configuração IP do gateway

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Habilite o modo ativo-ativo e atualize o gateway

Nesta etapa, você habilita o modo ativo-ativo e atualiza o gateway. No exemplo, o gateway VPN está usando atualmente uma SKU padrão herdada. No entanto, active-active não suporta a SKU padrão. Para redimensionar a SKU herdada para uma que seja suportada (neste caso, HighPerformance), basta especificar a SKU herdada suportada que deseja usar.

Não é possível alterar uma SKU herdada para uma das novas SKUs usando esta etapa. Você só pode redimensionar uma SKU herdada para outra SKU herdada suportada. Por exemplo, você não pode alterar a SKU de Standard para VpnGw1 (mesmo que VpnGw1 seja suportado para ativo-ativo) porque Standard é uma SKU herdada e VpnGw1 é uma SKU atual. Para obter mais informações sobre como redimensionar e migrar SKUs, consulte SKUs de gateway.

Se você quiser redimensionar uma SKU atual, por exemplo, VpnGw1 para VpnGw3, poderá fazê-lo usando esta etapa porque as SKUs estão na mesma família de SKUs. Para fazer isso, você usaria o valor:

-GatewaySku VpnGw3

Quando você estiver usando isso em seu ambiente, se não precisar redimensionar o gateway, não precisará especificar -GatewaySku. Observe que, nesta etapa, você deve definir o objeto de gateway no PowerShell para disparar a atualização real. Essa atualização pode levar de 30 a 45 minutos, mesmo que você não esteja redimensionando seu gateway.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Alterar um gateway ativo-ativo para um gateway de espera ativa

1. Declare suas variáveis

Substitua os seguintes parâmetros usados para os exemplos pelas configurações necessárias para sua própria configuração e, em seguida, declare essas variáveis.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

Depois de declarar as variáveis, obtenha o nome da configuração IP que você deseja remover.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Remova a configuração IP do gateway e desative o modo ativo-ativo

Use este exemplo para remover a configuração IP do gateway e desabilitar o modo ativo-ativo. Observe que você deve definir o objeto de gateway no PowerShell para disparar a atualização real.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Esta atualização pode demorar até 30 a 45 minutos.

Próximos passos

Assim que a ligação estiver concluída, pode adicionar máquinas virtuais às redes virtuais. Veja Criar uma Máquina Virtual para obter os passos.