Resolução de problemas: problemas de ligação ponto a site no Azure

Este artigo lista problemas comuns de conexão ponto a site que você pode enfrentar. Também discute possíveis causas e soluções para esses problemas.

Erro do cliente VPN: não foi possível encontrar um certificado

Sintoma

Quando você tenta se conectar a uma rede virtual do Azure usando o cliente VPN, você receber a seguinte mensagem de erro:

Não foi possível encontrar um certificado que possa ser usado com este protocolo de autenticação extensível. (Erro 798)

Motivo

Esse problema ocorre se o certificado do cliente estiver faltando em certificados - usuário atual\pessoal\certificados.

Solução

Para resolver o problema, siga estes passos:

Abra o Gerenciador de Certificados: clique em Iniciar, digite gerenciar certificados de computador e clique em gerenciar certificados de computador no resultado da pesquisa.

Verifique se os seguintes certificados estão na localização correta:

Certificado Localização AzureClient.pfx Utilizador Atual\Pessoal\Certificados AzureRoot.cer Computador Local\Autoridades de Certificação de Raiz Fidedigna Vá para C:\Users<UserName>\AppData\Roaming\Microsoft\Network\Connections\Cm<GUID>, instale manualmente o certificado (arquivo *.cer) no armazenamento do usuário e do computador.

Para obter mais informações sobre como instalar o certificado de cliente, consulte Gerar e exportar certificados para conexões ponto a site.

Nota

Ao importar o certificado do cliente, não selecione a opção Ativar proteção forte de chave privada.

Não foi possível estabelecer a ligação de rede entre o computador e o servidor VPN porque o servidor remoto não está a responder

Sintoma

Quando você tenta se conectar a um gateway de rede virtual do Azure usando IKEv2 no Windows, você recebe a seguinte mensagem de erro:

Não foi possível estabelecer a ligação de rede entre o computador e o servidor VPN porque o servidor remoto não está a responder

Motivo

O problema ocorre se a versão do Windows não tiver suporte para fragmentação IKE.

Solução

O IKEv2 é suportado no Windows 10 e Windows Server 2016. No entanto, para poder utilizar o IKEv2, tem de instalar as atualizações e definir uma chave de registo localmente. As versões do SO anteriores ao Windows 10 não são suportadas e só podem utilizar SSTP.

Para preparar o Windows 10 ou o Server 2016 para IKEv2:

Instale a atualização.

Versão do Sistema Operativo Date Número/Ligação Windows Server 2016

Windows 10, Versão 160717 de janeiro de 2018 KB4057142 Windows 10, Versão 1703 17 de janeiro de 2018 KB4057144 Windows 10, Versão 1709 22 de março, 2018 KB4089848 Defina o valor da chave de registo. Crie ou defina

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORD chave no registo como 1.

Erro do cliente VPN: A mensagem recebida foi inesperada ou mal formatada

Sintoma

Quando você tenta se conectar a uma rede virtual do Azure usando o cliente VPN, você receber a seguinte mensagem de erro:

A mensagem recebida foi inesperada ou mal formatada. (Erro 0x80090326)

Motivo

Esse problema ocorre se uma das seguintes condições for verdadeira:

- O uso de rotas definidas pelo usuário (UDR) com rota padrão na sub-rede de gateway está definido incorretamente.

- A chave pública do certificado raiz não é carregada no gateway de VPN do Azure.

- A chave está corrompida ou expirou.

Solução

Para resolver o problema, siga estes passos:

- Remova UDR na sub-rede do gateway. Certifique-se de que o UDR encaminha todo o tráfego corretamente.

- Verifique o status do certificado raiz no portal do Azure para ver se ele foi revogado. Se não for revogado, tente excluir o certificado raiz e fazer o upload novamente. Para obter mais informações, consulte Criar certificados.

Erro do cliente VPN: uma cadeia de certificados processada, mas encerrada

Sintoma

Quando você tenta se conectar a uma rede virtual do Azure usando o cliente VPN, você receber a seguinte mensagem de erro:

Uma cadeia de certificados processada, mas encerrada em um certificado raiz que não é confiável pelo provedor de confiança.

Solução

Verifique se os seguintes certificados estão na localização correta:

Certificado Localização AzureClient.pfx Utilizador Atual\Pessoal\Certificados Azuregateway-GUID.cloudapp.net Usuário Atual\Autoridades de Certificação Raiz Confiáveis AzureGateway-GUID.cloudapp.net, AzureRoot.cer Computador Local\Autoridades de Certificação de Raiz Fidedigna Se os certificados já estiverem no local, tente excluí-los e reinstalá-los. O certificado azuregateway-GUID.cloudapp.net está no pacote de configuração do cliente VPN que você baixou do portal do Azure. Você pode usar arquivadores de arquivos para extrair os arquivos do pacote.

Erro de download de arquivo: URI de destino não especificado

Sintoma

Recebe a seguinte mensagem de erro:

Erro de download do arquivo. O URI de destino não é especificado.

Motivo

Esse problema ocorre devido a um tipo de gateway incorreto.

Solução

O tipo de gateway VPN deve ser VPN e o tipo VPN deve ser RouteBased.

Erro do cliente VPN: falha no script personalizado da VPN do Azure

Sintoma

Quando você tenta se conectar a uma rede virtual do Azure usando o cliente VPN, você receber a seguinte mensagem de erro:

Falha no script personalizado (para atualizar a tabela de roteamento). (Erro 8007026f)

Motivo

Esse problema pode ocorrer se você estiver tentando abrir a conexão VPN site a ponto usando um atalho.

Solução

Abra o pacote VPN diretamente em vez de abri-lo a partir do atalho.

Não é possível instalar o cliente VPN

Motivo

É necessário um certificado adicional para confiar no gateway VPN da sua rede virtual. O certificado está incluído no pacote de configuração do cliente VPN gerado a partir do portal do Azure.

Solução

Extraia o pacote de configuração do cliente VPN e localize o arquivo .cer. Para instalar o certificado, siga estes passos:

- Abra mmc.exe.

- Adicione o snap-in Certificados .

- Selecione a conta Computador do computador local.

- Clique com o botão direito do mouse no nó Autoridades de Certificação Raiz Confiáveis. Clique em Importação de Todas as Tarefas> e navegue até o arquivo de .cer extraído do pacote de configuração do cliente VPN.

- Reinicie o computador.

- Tente instalar o cliente VPN.

Erro do portal do Azure: Falha ao salvar o gateway de VPN e os dados são inválidos

Sintoma

Quando você tenta salvar as alterações para o gateway de VPN no portal do Azure, você receber a seguinte mensagem de erro:

Falha ao salvar o nome> do gateway de gateway de <rede virtual. Os dados para <a ID> do certificado são inválidos.

Motivo

Esse problema pode ocorrer se a chave pública do certificado raiz que você carregou contém um caractere inválido, como um espaço.

Solução

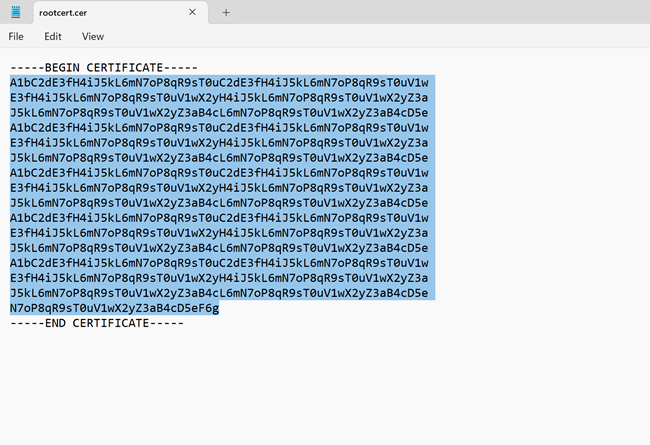

Verifique se os dados no certificado não contêm caracteres inválidos, como quebras de linha (retornos de carro). O valor inteiro deve ser uma linha longa. O exemplo a seguir mostra a área a ser copiada dentro do certificado:

Erro do portal do Azure: Falha ao salvar o gateway VPN e o nome do recurso é inválido

Sintoma

Quando você tenta salvar as alterações para o gateway de VPN no portal do Azure, você receber a seguinte mensagem de erro:

Falha ao salvar o nome> do gateway de gateway de <rede virtual. O nome <do certificado do recurso que você tenta carregar> é inválido.

Motivo

Esse problema ocorre porque o nome do certificado contém um caractere inválido, como um espaço.

Erro do portal do Azure: erro de download do arquivo de pacote VPN 503

Sintoma

Quando você tenta baixar o pacote de configuração do cliente VPN, você receber a seguinte mensagem de erro:

Falha ao baixar o arquivo. Detalhes do erro: erro 503. O servidor está ocupado.

Solução

Este erro pode ser causado por um problema de rede temporário. Tente baixar o pacote VPN novamente depois de alguns minutos.

Atualização do Gateway de VPN do Azure: todos os clientes ponto a site não conseguem se conectar

Motivo

Se o certificado tiver mais de 50% durante sua vida útil, o certificado será substituído.

Solução

Para resolver esse problema, baixe novamente e reimplante o pacote ponto a site em todos os clientes.

Muitos clientes VPN conectados ao mesmo tempo

O número máximo de conexões permitidas é atingido. Você pode ver o número total de clientes conectados no portal do Azure.

O cliente VPN não pode acessar compartilhamentos de arquivos de rede

Sintoma

O cliente VPN se conectou à rede virtual do Azure. No entanto, o cliente não pode acessar compartilhamentos de rede.

Motivo

O protocolo SMB é usado para acesso de compartilhamento de arquivos. Quando a conexão é iniciada, o cliente VPN adiciona as credenciais de sessão e ocorre a falha. Depois que a conexão é estabelecida, o cliente é forçado a usar as credenciais de cache para autenticação Kerberos. Esse processo inicia consultas ao Centro de Distribuição de Chaves (um controlador de domínio) para obter um token. Como o cliente se conecta a partir da Internet, talvez não consiga acessar o controlador de domínio. Portanto, o cliente não pode fazer failover de Kerberos para NTLM.

A única vez que o cliente é solicitado a fornecer uma credencial é quando ele tem um certificado válido (com SAN=UPN) emitido pelo domínio ao qual ele está associado. O cliente também deve estar fisicamente conectado à rede de domínio. Nesse caso, o cliente tenta usar o certificado e entra em contato com o controlador de domínio. Em seguida, o Centro de Distribuição de Chaves retorna um erro "KDC_ERR_C_PRINCIPAL_UNKNOWN". O cliente é forçado a fazer failover para NTLM.

Solução

Para contornar o problema, desative o cache de credenciais de domínio da seguinte subchave do Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\DisableDomainCreds - Set the value to 1

Não é possível encontrar a conexão VPN ponto a site no Windows depois de reinstalar o cliente VPN

Sintoma

Remova a conexão VPN ponto a site e, em seguida, reinstale o cliente VPN. Nessa situação, a conexão VPN não é configurada com êxito. Você não vê a conexão VPN nas configurações de conexões de rede no Windows.

Solução

Para resolver o problema, exclua os arquivos de configuração do cliente VPN antigos de C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId> e execute o instalador do cliente VPN novamente.

O cliente VPN ponto a site não pode resolver o FQDN dos recursos no domínio local

Sintoma

Quando o cliente se conecta ao Azure usando a conexão VPN ponto a site, ele não pode resolver o FQDN dos recursos em seu domínio local.

Motivo

O cliente VPN ponto a site normalmente usa servidores DNS do Azure configurados na rede virtual do Azure. Os servidores DNS do Azure têm precedência sobre os servidores DNS locais configurados no cliente (a menos que a métrica da interface Ethernet seja menor), portanto, todas as consultas DNS são enviadas para os servidores DNS do Azure. Se os servidores DNS do Azure não tiverem os registros para os recursos locais, a consulta falhará.

Solução

Para resolver o problema, certifique-se de que os servidores DNS do Azure usados na rede virtual do Azure podem resolver os registros DNS para recursos locais. Para fazer isso, você pode usar encaminhadores DNS ou encaminhadores condicionais. Para obter mais informações, consulte Resolução de nomes usando seu próprio servidor DNS.

A conexão VPN ponto a site é estabelecida, mas você ainda não pode se conectar aos recursos do Azure

Motivo

Esse problema pode ocorrer se o cliente VPN não obter as rotas do gateway de VPN do Azure.

Solução

Para resolver esse problema, redefina o gateway de VPN do Azure. Para certificar-se de que as novas rotas estão sendo usadas, os clientes VPN Ponto a Site devem ser baixados novamente após o emparelhamento de rede virtual ter sido configurado com êxito.

Erro: "A função de revogação não pôde verificar a revogação porque o servidor de revogação estava offline. (Erro 0x80092013)"

Causas

Essa mensagem de erro ocorre se o cliente não puder acessar http://crl3.digicert.com/ssca-sha2-g1.crl e http://crl4.digicert.com/ssca-sha2-g1.crl. A verificação de revogação requer acesso a esses dois sites. Esse problema normalmente acontece no cliente que tem o servidor proxy configurado. Em alguns ambientes, se as solicitações não estiverem passando pelo servidor proxy, elas serão negadas no firewall de borda.

Solução

Verifique as configurações do servidor proxy, certifique-se de que o cliente pode acessar http://crl3.digicert.com/ssca-sha2-g1.crl e http://crl4.digicert.com/ssca-sha2-g1.crl.

Erro do cliente VPN: A conexão foi impedida devido a uma política configurada no seu servidor RAS/VPN. (Erro 812)

Motivo

Este erro ocorre se o servidor RADIUS que utilizou para autenticar o cliente VPN tiver definições incorretas ou se o Gateway do Azure não conseguir aceder ao servidor Radius.

Solução

Verifique se o servidor RADIUS está configurado corretamente. Para obter mais informações, consulte Integrar a autenticação RADIUS com o Servidor Azure Multi-Factor Authentication.

"Erro 405" ao baixar o certificado raiz do VPN Gateway

Motivo

O certificado raiz não foi instalado. O certificado raiz é instalado no armazenamento de certificados confiáveis do cliente.

Erro do cliente VPN: A conexão remota não foi feita porque a tentativa de túneis VPN falhou. (Erro 800)

Motivo

O driver da NIC está desatualizado.

Solução

Atualize o driver da NIC:

- Clique em Iniciar, digite Gerenciador de Dispositivos e selecione-o na lista de resultados. Se for solicitada uma senha de administrador ou confirmação, digite a senha ou forneça a confirmação.

- Nas categorias Adaptadores de rede, localize a NIC que você deseja atualizar.

- Clique duas vezes no nome do dispositivo, selecione Atualizar driver, selecione Pesquisar automaticamente software de driver atualizado.

- Se o Windows não encontrar um novo controlador, pode tentar procurar um no Web site do fabricante do dispositivo e seguir as instruções.

- Reinicie o computador e tente a conexão novamente.

Erro do cliente VPN: Sua autenticação com o Microsoft Entra expirou

Se estiver a utilizar a autenticação Microsoft Entra ID, poderá encontrar um dos seguintes erros:

A sua autenticação com o Microsoft Entra expirou. Você precisa se autenticar novamente no Entra para adquirir um novo token. O tempo limite de autenticação pode ser ajustado pelo administrador.

ou

Sua autenticação com o Microsoft Entra expirou, portanto, você precisa se autenticar novamente para adquirir um novo token. Por favor, tente se conectar novamente. As políticas de autenticação e o tempo limite são configurados pelo administrador no locatário do Entra.

Motivo

A conexão ponto a site é desconectada porque o token de atualização atual expirou ou se tornou inválido. Novos tokens de acesso não podem ser buscados para autenticar o usuário.

Quando um Cliente VPN do Azure tenta estabelecer conexão com um gateway de VPN do Azure usando a autenticação do Microsoft Entra ID, um token de acesso é necessário para autenticar o usuário. Este token é renovado aproximadamente a cada hora. Um token de acesso válido só pode ser emitido quando o usuário tiver um token de atualização válido. Se o usuário não tiver um token de atualização válido, a conexão será desconectada.

O token de atualização pode ser mostrado como expirado/inválido devido a vários motivos. Você pode verificar os logs de entrada do User Entra para depuração. Consulte Logs de entrada do Microsoft Entra.

O token de atualização expirou

- O tempo de vida padrão para os tokens de atualização é de 90 dias. Após 90 dias, os usuários precisam se reconectar para obter um novo token de atualização.

- Os administradores de locatários do Entra podem adicionar políticas de acesso condicional para frequência de entrada que acionam a reautenticação periódica a cada 'X' horas. (O token de atualização expirará em 'X' hrs). Ao usar políticas de acesso condicional personalizadas, os usuários são forçados a usar um login interativo a cada 'X' horas. Para obter mais informações, consulte Atualizar tokens na plataforma de identidade da Microsoft e Configurar políticas de tempo de vida de sessão adaptável.

O token de atualização é inválido

- O usuário foi removido do locatário.

- As credenciais do usuário foram alteradas.

- As sessões foram revogadas pelo administrador locatário do Entra.

- O dispositivo tornou-se não compatível (se for um dispositivo gerenciado).

- Outras políticas do Entra configuradas pelos Administradores do Entra que exigem que os usuários usem periodicamente o login interativo.

Solução

Nesses cenários, os usuários precisam se reconectar. Isso dispara um processo de entrada interativo no Microsoft Entra que emite um novo token de atualização e token de acesso.

Erro do cliente VPN: Discagem de conexão <VPN Nome> da conexão VPN, Status = A plataforma VPN não acionou a conexão

Você também pode ver o seguinte erro no Visualizador de Eventos do RasClient: "O usuário <discou> uma conexão chamada <Nome da Conexão> VPN que falhou. O código de erro retornado em caso de falha é 1460."

Motivo

O Cliente VPN do Azure não tem a Permissão de Aplicativo "Aplicativos em segundo plano" habilitada nas Configurações do Aplicativo para Windows.

Solução

- No Windows, aceda a Definições -> Privacidade -> Aplicações em segundo plano

- Alterne a opção "Permitir que os aplicativos sejam executados em segundo plano" para Ativado

Erro: 'Erro de download de arquivo URI de destino não é especificado'

Motivo

Isso é causado por um tipo de gateway incorreto está configurado.

Solução

O tipo de gateway de VPN do Azure deve ser VPN e o tipo de VPN deve ser RouteBased.

O instalador do pacote VPN não é concluído

Motivo

Esse problema pode ser causado pelas instalações anteriores do cliente VPN.

Solução

Exclua os arquivos de configuração antigos do cliente VPN de C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId> e execute o instalador do cliente VPN novamente.

O cliente VPN hiberna ou suspende

Solução

Verifique as configurações de suspensão e hibernação no computador em que o cliente VPN está sendo executado.

Não consigo resolver registos em Zonas DNS Privadas utilizando o Resolvedor Privado de clientes ponto-a-site.

Sintoma

Quando estiver a utilizar o servidor DNS fornecido pelo Azure (168.63.129.16) na rede virtual, os clientes ponto a site não poderão resolver registos presentes em Zonas DNS Privadas (incluindo pontos de extremidade privados).

Motivo

O endereço IP do servidor DNS do Azure (168.63.129.16) só pode ser resolvido a partir da plataforma Azure.

Solução

As etapas a seguir ajudam a resolver registros da zona DNS Privada:

Configurar o endereço IP de entrada do resolvedor privado como servidores DNS personalizados na rede virtual ajuda a resolver registros na zona DNS privada (incluindo aqueles criados a partir de pontos de extremidade privados). Observação As zonas DNS privadas devem ser associadas à rede virtual que tem o Resolvedor Privado.

Por padrão, os servidores DNS configurados em uma rede virtual serão enviados por push para clientes ponto a site conectados via gateway VPN. Assim, configurar o endereço IP de entrada do resolvedor privado como servidores DNS personalizados na rede virtual enviará automaticamente esses endereços IP para os clientes como o servidor DNS VPN e você poderá resolver perfeitamente os registros de zonas DNS privadas (incluindo pontos de extremidade privados).