Habilitar o Firewall de Aplicativo Web usando a CLI do Azure

Você pode restringir o tráfego em um gateway de aplicativo com um Web Application Firewall (WAF). A WAF utiliza regras de OWASP para proteger a sua aplicação. Estas regras incluem a proteção contra ataques, tais como injeção SQL, ataques de scripts entre sites e assunção de controlo de sessão sem autorização.

Neste artigo, vai aprender a:

- Configurar a rede

- Criar um gateway de aplicação com a WAF ativada

- Criar um conjunto de dimensionamento de máquinas virtuais

- Criar uma conta de armazenamento e configurar o diagnóstico

Se preferir, você pode concluir este procedimento usando o Azure PowerShell.

Se não tiver uma subscrição do Azure, crie uma conta gratuita do Azure antes de começar.

Pré-requisitos

Use o ambiente Bash no Azure Cloud Shell. Para obter mais informações, consulte Guia de início rápido para Bash no Azure Cloud Shell.

Se preferir executar comandos de referência da CLI localmente, instale a CLI do Azure. Se estiver a utilizar o Windows ou macOS, considere executar a CLI do Azure num contentor Docker. Para obter mais informações, consulte Como executar a CLI do Azure em um contêiner do Docker.

Se estiver a utilizar uma instalação local, inicie sessão no CLI do Azure ao utilizar o comando az login. Para concluir o processo de autenticação, siga os passos apresentados no seu terminal. Para outras opções de entrada, consulte Entrar com a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure na primeira utilização. Para obter mais informações sobre as extensões, veja Utilizar extensões com o CLI do Azure.

Execute o comando az version para localizar a versão e as bibliotecas dependentes instaladas. Para atualizar para a versão mais recente, execute o comando az upgrade.

- Este artigo requer a versão 2.0.4 ou posterior da CLI do Azure. Se estiver usando o Azure Cloud Shell, a versão mais recente já está instalada.

Criar um grupo de recursos

Um grupo de recursos é um contentor lógico no qual os recursos do Azure são implementados e geridos. Crie um grupo de recursos do Azure denominado myResourceGroupAG com az group create.

az group create --name myResourceGroupAG --location eastus

Criar recursos de rede

A rede virtual e as sub-redes são utilizadas para fornecer conectividade de rede ao gateway de aplicação e aos respetivos recursos associados. Crie uma rede virtual chamada myVNet e uma sub-rede chamada myAGSubnet. em seguida, crie um endereço IP público chamado myAGPublicIPAddress.

az network vnet create \

--name myVNet \

--resource-group myResourceGroupAG \

--location eastus \

--address-prefix 10.0.0.0/16 \

--subnet-name myBackendSubnet \

--subnet-prefix 10.0.1.0/24

az network vnet subnet create \

--name myAGSubnet \

--resource-group myResourceGroupAG \

--vnet-name myVNet \

--address-prefix 10.0.2.0/24

az network public-ip create \

--resource-group myResourceGroupAG \

--name myAGPublicIPAddress \

--allocation-method Static \

--sku Standard

Criar um gateway de aplicativo com uma política WAF

Pode utilizar az network application-gateway create para criar o gateway de aplicação denominado myAppGateway. Quando cria um gateway de aplicação com a CLI do Azure, especifica informações de configuração, tais como a capacidade, sku e definições de HTTP. O gateway de aplicativo é atribuído a myAGSubnet e myAGPublicIPAddress.

az network application-gateway waf-policy create \

--name waf-pol \

--resource-group myResourceGroupAG \

--type OWASP \

--version 3.2

az network application-gateway create \

--name myAppGateway \

--location eastus \

--resource-group myResourceGroupAG \

--vnet-name myVNet \

--subnet myAGSubnet \

--capacity 2 \

--sku WAF_v2 \

--http-settings-cookie-based-affinity Disabled \

--frontend-port 80 \

--http-settings-port 80 \

--http-settings-protocol Http \

--public-ip-address myAGPublicIPAddress \

--waf-policy waf-pol \

--priority 1

A criação do gateway de aplicação pode demorar vários minutos. Depois de criado o gateway de aplicação, pode ver estas novas funcionalidades do mesmo:

- appGatewayBackendPool - um gateway de aplicação tem de ter, pelo menos, um conjunto de endereços de back-end.

- appGatewayBackendHttpSettings - especifica que a porta 80 e um protocolo HTTP são utilizados para a comunicação.

- appGatewayHttpListener - o serviço de escuta predefinido associado a appGatewayBackendPool.

- appGatewayFrontendIP - atribui myAGPublicIPAddress a appGatewayHttpListener.

- rule1 - a regra de encaminhamento predefinida associada a appGatewayHttpListener.

Criar um conjunto de dimensionamento de máquinas virtuais

Neste exemplo, vai criar um conjunto de dimensionamento de máquinas virtuais que fornece dois servidores para o conjunto de back-end no gateway de aplicação. As máquinas virtuais no conjunto de dimensionamento são associadas à sub-rede myBackendSubnet. Para criar o conjunto de dimensionamento, pode utilizar az vmss create.

Substitua <o nome> de usuário e <a senha> por seus valores antes de executar isso.

az vmss create \

--name myvmss \

--resource-group myResourceGroupAG \

--image Ubuntu2204 \

--admin-username <username> \

--admin-password <password> \

--instance-count 2 \

--vnet-name myVNet \

--subnet myBackendSubnet \

--vm-sku Standard_DS2 \

--upgrade-policy-mode Automatic \

--app-gateway myAppGateway \

--backend-pool-name appGatewayBackendPool

Instalar o NGINX

az vmss extension set \

--publisher Microsoft.Azure.Extensions \

--version 2.0 \

--name CustomScript \

--resource-group myResourceGroupAG \

--vmss-name myvmss \

--settings '{ "fileUris": ["https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/install_nginx.sh"],"commandToExecute": "./install_nginx.sh" }'

Criar uma conta de armazenamento e configurar o diagnóstico

Neste artigo, o gateway de aplicativo usa uma conta de armazenamento para armazenar dados para fins de deteção e prevenção. Você também pode usar os logs do Azure Monitor ou o Hub de Eventos para registrar dados.

Criar uma conta de armazenamento

Crie uma conta de armazenamento denominada myagstore1, com az storage account create.

az storage account create \

--name myagstore1 \

--resource-group myResourceGroupAG \

--location eastus \

--sku Standard_LRS \

--encryption-services blob

Configurar o diagnóstico

Configure o diagnóstico para registar dados nos registos ApplicationGatewayAccessLog, ApplicationGatewayPerformanceLog e ApplicationGatewayFirewallLog. Substitua <subscriptionId> pelo identificador de assinatura e configure o diagnóstico com az monitor diagnostic-settings create.

appgwid=$(az network application-gateway show --name myAppGateway --resource-group myResourceGroupAG --query id -o tsv)

storeid=$(az storage account show --name myagstore1 --resource-group myResourceGroupAG --query id -o tsv)

az monitor diagnostic-settings create --name appgwdiag --resource $appgwid \

--logs '[ { "category": "ApplicationGatewayAccessLog", "enabled": true, "retentionPolicy": { "days": 30, "enabled": true } }, { "category": "ApplicationGatewayPerformanceLog", "enabled": true, "retentionPolicy": { "days": 30, "enabled": true } }, { "category": "ApplicationGatewayFirewallLog", "enabled": true, "retentionPolicy": { "days": 30, "enabled": true } } ]' \

--storage-account $storeid

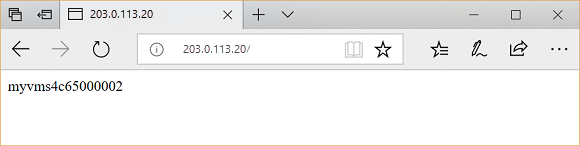

Testar o gateway de aplicação

Para obter o endereço IP público do gateway de aplicação, utilize az network public-ip show. Copie o endereço IP público e cole-o na barra de endereço do browser.

az network public-ip show \

--resource-group myResourceGroupAG \

--name myAGPublicIPAddress \

--query [ipAddress] \

--output tsv

Clean up resources (Limpar recursos)

Quando já não forem necessários, remova o grupo de recursos, o gateway de aplicação e todos os recursos relacionados.

az group delete --name myResourceGroupAG