Criar políticas para controlar aplicativos OAuth

Além da investigação existente de aplicativos OAuth conectados ao seu ambiente, defina políticas de permissão para que você receba notificações automatizadas quando um aplicativo OAuth atender a determinados critérios. Por exemplo, você pode ser alertado automaticamente quando há aplicativos que exigem um alto nível de permissão e são autorizados por mais de 50 usuários.

As políticas do aplicativo OAuth permitem que você investigue quais permissões cada aplicativo solicitou e quais usuários os autorizaram para o Microsoft 365, Google Workspace e Salesforce. Você também pode marcar essas permissões como aprovadas ou proibidas. Marcá-los como banidos desativa o Aplicativo Empresarial correlacionado.

Juntamente com um conjunto interno de recursos para detetar comportamentos anômalos de aplicativos e gerar alertas com base em algoritmos de aprendizado de máquina, as políticas de aplicativos na governança de aplicativos são uma maneira de você:

- Especifique as condições pelas quais a governança do aplicativo pode alertá-lo sobre o comportamento do aplicativo para correção automática ou manual.

- Implemente as políticas de conformidade do aplicativo para sua organização.

Nota

Se você tiver habilitado a governança de aplicativos para sua organização, também poderá especificar condições para alertas de governança de aplicativos e implementar políticas de conformidade de aplicativos para sua organização. Para obter mais informações, consulte Criar políticas de aplicativo na governança de aplicativos.

Criar uma nova política de aplicativo OAuth

Há duas maneiras de criar uma nova política de aplicativo OAuth. A primeira forma está sob Investigar e a segunda está sob Controle.

Para criar uma nova política de aplicativo OAuth:

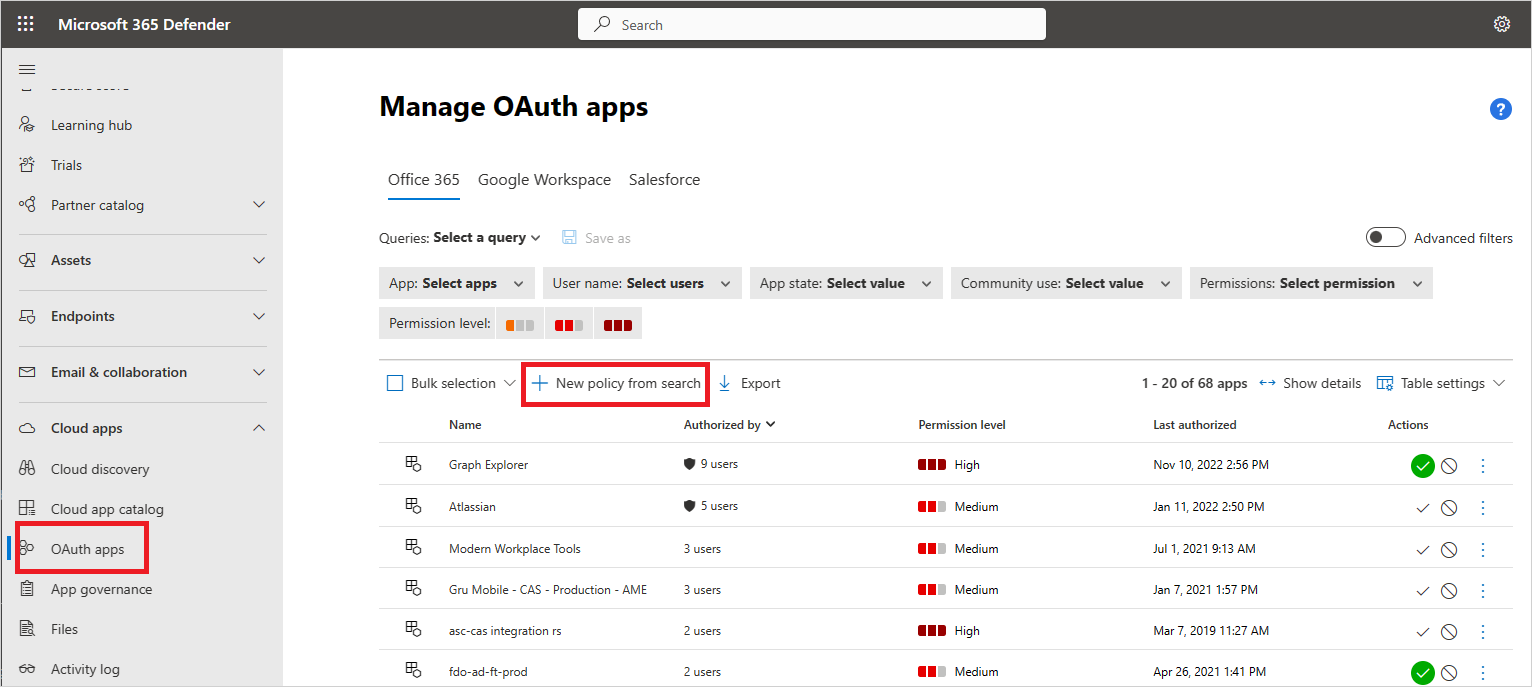

No Portal do Microsoft Defender, em Aplicativos na Nuvem, selecione Aplicativos OAuth.

Se você tiver os recursos de visualização e a governança de aplicativos ativados, selecione a página Governança de aplicativos.

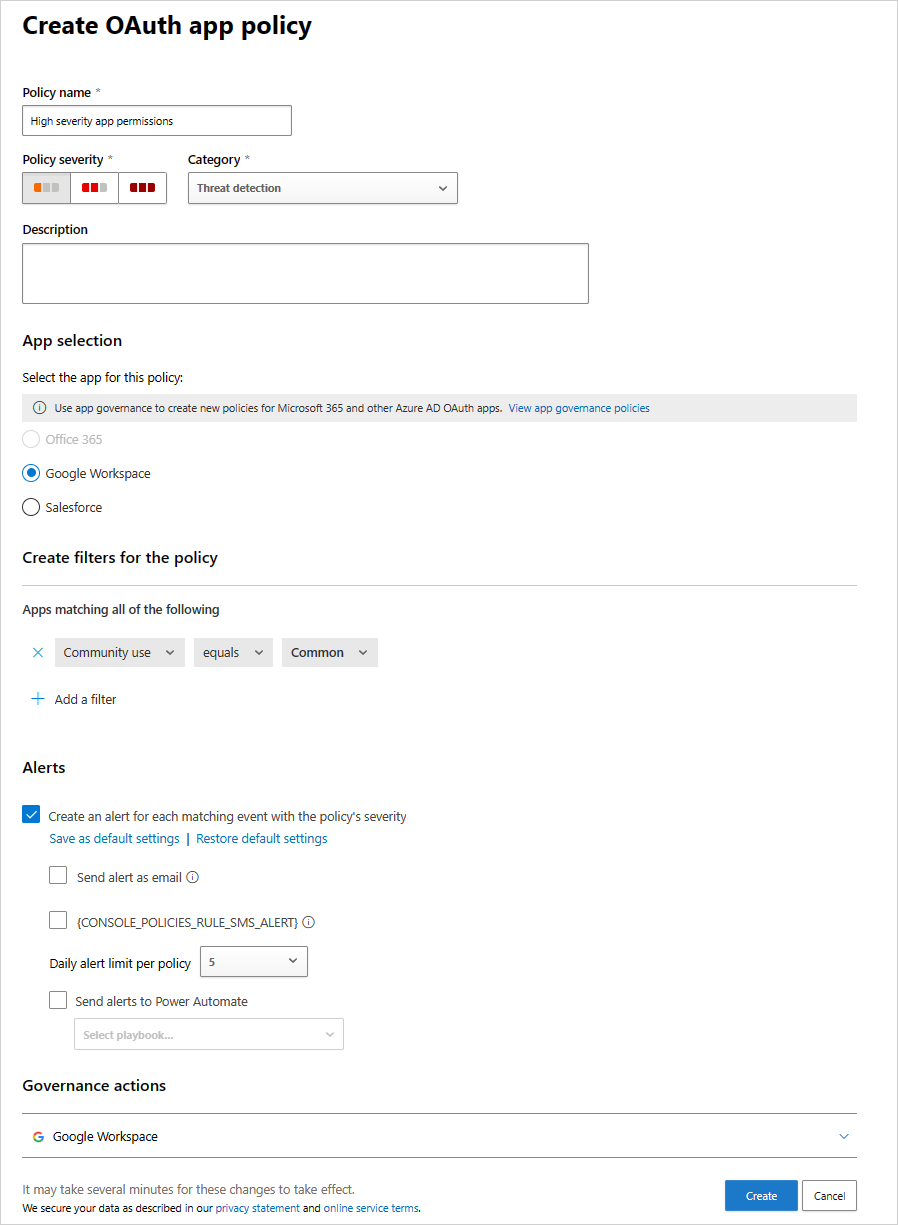

Filtre as aplicações de acordo com as suas necessidades. Por exemplo, pode ver todas as aplicações que solicitam Permissão para Modificar calendários na sua caixa de correio.

Você pode usar o filtro de uso da comunidade para obter informações sobre se permitir permissão para este aplicativo é comum, incomum ou raro. Esse filtro pode ser útil se você tiver um aplicativo raro e solicitar permissão com alto nível de gravidade ou solicitar permissão de muitos usuários.

Selecione o botão Nova política na pesquisa .

Você pode definir a política com base nas associações de grupo dos usuários que autorizaram os aplicativos. Por exemplo, um administrador pode decidir definir uma política que revogue aplicativos incomuns se eles pedirem permissões altas, somente se o usuário que autorizou as permissões for membro do grupo Administradores .

Como alternativa, você também pode criar a política no Portal do Microsoft Defender, indo para Cloud Apps-Policies<> ->Policy management. Em seguida, selecione Criar política seguida pela política do aplicativo OAuth.

Nota

As políticas de aplicativos OAuth dispararão alertas somente sobre políticas que foram autorizadas por usuários no locatário.

Políticas de deteção de anomalias do aplicativo OAuth

Além das políticas de aplicativos OAuth que você pode criar, há as seguintes políticas de deteção de anomalias prontas para uso que criam perfis de metadados de aplicativos OAuth para identificar aqueles que são potencialmente mal-intencionados:

| Nome da política | Descrição da política |

|---|---|

| Nome enganoso do aplicativo OAuth | Analisa aplicações OAuth ligadas ao seu ambiente e dispara um alerta quando uma aplicação com um nome enganoso é detetada. Nomes enganosos, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar um aplicativo mal-intencionado como um aplicativo conhecido e confiável. |

| Nome de editor enganoso para um aplicativo OAuth | Analisa as aplicações OAuth ligadas ao seu ambiente e dispara um alerta quando é detetada uma aplicação com um nome de editor enganador. Nomes de editores enganosos, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar um aplicativo mal-intencionado como um aplicativo proveniente de um editor conhecido e confiável. |

| Consentimento mal-intencionado do aplicativo OAuth | Analisa aplicações OAuth ligadas ao seu ambiente e dispara um alerta quando uma aplicação potencialmente maliciosa é autorizada. Aplicativos OAuth maliciosos podem ser usados como parte de uma campanha de phishing na tentativa de comprometer os usuários. Essa deteção usa a pesquisa de segurança da Microsoft e a experiência em inteligência de ameaças para identificar aplicativos mal-intencionados. |

| Atividades suspeitas de download de arquivos do aplicativo OAuth | Consulte Políticas de deteção de anomalias |

Nota

- As políticas de deteção de anomalias só estão disponíveis para aplicações OAuth autorizadas no seu ID do Microsoft Entra.

- A gravidade das políticas de deteção de anomalias do aplicativo OAuth não pode ser modificada.

Próximos passos

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do seu produto, abra um ticket de suporte.