Proteção no navegador com o Microsoft Edge for Business (Visualização)

Os usuários do Defender for Cloud Apps que usam o Microsoft Edge for Business e estão sujeitos a políticas de sessão são protegidos diretamente do navegador. A proteção no navegador reduz a necessidade de proxies, melhorando a segurança e a produtividade.

Os utilizadores protegidos têm uma experiência suave com as suas aplicações na nuvem, sem problemas de latência ou compatibilidade de aplicações e com um nível mais elevado de proteção de segurança.

Requisitos de proteção no navegador

Para usar a proteção no navegador, os usuários devem estar no perfil de trabalho do navegador.

Os perfis do Microsoft Edge permitem que os usuários dividam os dados de navegação em perfis separados, onde os dados que pertencem a cada perfil são mantidos separados dos outros perfis. Por exemplo, quando os usuários têm perfis diferentes para navegação pessoal e trabalho, seus favoritos pessoais e histórico não são sincronizados com seu perfil de trabalho.

Quando os usuários têm perfis separados, o navegador de trabalho (Microsoft Edge for Business) e o navegador pessoal (Microsoft Edge) têm caches e locais de armazenamento separados e as informações permanecem separadas.

Para usar a proteção no navegador, os usuários também devem ter os seguintes requisitos ambientais em vigor:

| Requisito | Description |

|---|---|

| Sistemas operacionais | Windows 10 ou 11, macOS |

| Plataforma de identidade | Microsoft Entra ID |

| Versões do Microsoft Edge para Empresas | As últimas 2 versões estáveis (por exemplo, se o Edge mais recente for 126, a proteção no navegador funciona para v126 e v125). Veja as versões do Microsoft Edge |

| Políticas de sessão suportadas | - Block\Monitor de download de arquivos (todos os arquivos\arquivos sensíveis) - Block\Monitor upload de arquivos (todos os arquivos\arquivos sensíveis) - Bloquear\Monitorar\cortar\colar - Bloco\Monitor de impressão - Bloqueie\Monitore o upload de malware - Bloquear\Monitorar download de malware Os usuários que são atendidos por várias políticas, incluindo pelo menos uma política que não é suportada pelo Microsoft Edge for Business, suas sessões são sempre atendidas pelo proxy reverso. As políticas definidas no portal Microsoft Entra ID também são sempre servidas por proxy reverso. |

Todos os outros cenários são servidos automaticamente com a tecnologia de proxy reverso padrão, incluindo sessões de usuário de navegadores que não oferecem suporte à proteção no navegador ou para políticas não suportadas pela proteção no navegador.

Por exemplo, estes cenários são servidos pelo proxy reverso:

- Utilizadores do Google Chrome

- Usuários do Microsoft Edge que têm como escopo uma política de download de arquivos de proteção

- Usuários do Microsoft Edge em dispositivos Android

- Usuários em aplicativos que usam o método de autenticação OKTA

- Usuários do Microsoft Edge no modo InPrivate

- Usuários do Microsoft Edge com versões mais antigas do navegador

- Usuários convidados B2B

- A sessão tem como escopo a política de acesso condicional definida no portal Microsoft Entra ID

Experiência do usuário com a proteção no navegador

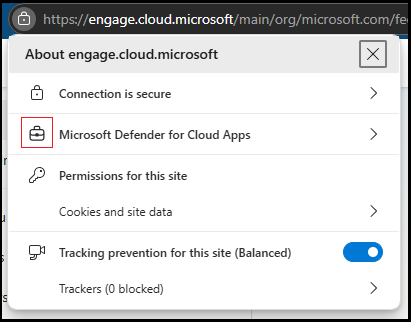

Para confirmar que a proteção no navegador está ativa, os usuários precisam clicar no ícone "bloquear" na barra de endereço do navegador e procurar o símbolo "mala" no formulário que aparece. O símbolo indica que a sessão está protegida pelo Defender for Cloud Apps. Por exemplo:

Além disso, o sufixo .mcas.ms não aparece na barra de endereço do navegador com proteção no navegador, como acontece com o controle de aplicativo de Acesso Condicional padrão, e as ferramentas de desenvolvedor são desativadas com a proteção no navegador.

Aplicação do perfil de trabalho para proteção no navegador

Para acessar um recurso de trabalho em contoso.com com proteção no navegador, os usuários devem entrar com seu username@contoso.com perfil. Se os usuários tentarem acessar o recurso de trabalho de fora do perfil de trabalho, eles serão solicitados a alternar para o perfil de trabalho ou criar um, se ele não existir. Os usuários também podem optar por continuar com seu perfil atual, caso em que são atendidos pela arquitetura de proxy reverso.

Se o usuário decidir criar um novo perfil de trabalho, ele será solicitado com a opção Permitir que minha organização gerencie meu dispositivo . Nesses casos, os usuários não precisam selecionar essa opção para criar o perfil de trabalho ou se beneficiar da proteção no navegador.

Para obter mais informações, consulte Microsoft Edge for Business e Como adicionar novos perfis ao Microsoft Edge.

Definir configurações de proteção no navegador

A proteção no navegador com o Microsoft Edge for Business está ativada por padrão. Os administradores podem desativar e ativar a integração e configurar um prompt para que usuários que não sejam do Edge alternem para o Microsoft Edge para melhorar o desempenho e a segurança.

Para definir as configurações de proteção no navegador:

No portal do Microsoft Defender, selecione Configurações, Aplicativos > de Nuvem, Acesso Condicional, Controle > de Aplicativos, Proteção Edge for Business>.

Configure as seguintes configurações conforme necessário:

Ative ou Ative a opção de proteção Ativar o Edge for Business.

Selecione esta opção para Notificar os usuários em navegadores que não sejam do Edge para usar o Microsoft Edge for Business para obter melhor desempenho e segurança.

Se você selecionou para notificar usuários que não são da Borda, selecione usar a mensagem padrão ou personalizar sua própria mensagem.

Selecione Guardar quando terminar para guardar as alterações.

Trabalhando com o Microsoft Purview e a prevenção de perda de dados do Endpoint

Se o mesmo contexto exato e ação forem configurados para as políticas do Defender for Cloud Apps e uma política de prevenção de perda de dados (DLP) do Microsoft Purview Endpoint, a política de DLP do Endpoint será aplicada.

Por exemplo, se você tiver uma política de DLP de ponto de extremidade que bloqueia o carregamento de um arquivo para o Salesforce e também tiver uma política do Defender for Cloud Apps que monitora carregamentos de arquivos para o Salesforce, a política de DLP de ponto de extremidade será aplicada.

Para obter mais informações, consulte Saiba mais sobre a prevenção contra perda de dados.

Aplique o Edge no navegador ao acessar aplicativos de negócios

Os administradores que entendem o poder da proteção no navegador do Edge podem exigir que seus usuários usem o Edge ao acessar recursos corporativos. Um dos principais motivos é a segurança, uma vez que a barreira para contornar os controles de sessão usando o Edge é muito maior do que com a tecnologia de proxy reverso.

Experiência de admin

O recurso é controlado através das seguintes configurações:

Configurações > do M365 Defender > Proteção de aplicativos > na nuvem do Edge for Business > Impor o uso do Edge for business

Também estão disponíveis as seguintes opções:

- Não impor (padrão)

- Permitir acesso apenas a partir do Edge

- Impor o acesso a partir do Edge quando possível

Os administradores têm a opção de aplicar políticas em todos os dispositivos ou apenas em dispositivos não gerenciados.

Permitir acesso somente do Edge significa que o acesso ao aplicativo de negócios, com escopo para políticas de sessão, só pode ser obtido por meio do navegador Edge.

Impor o acesso do Edge quando possível significa que os usuários devem usar o Edge para acessar o aplicativo se o contexto permitir, mas se não, eles podem usar um navegador diferente para acessar o aplicativo protegido.

Por exemplo: Se um usuário estiver sujeito a uma política que não esteja alinhada com os recursos de proteção no navegador (como "Proteger arquivo após download"), OU o sistema operacional é incompatível (por exemplo, Android). Nesse cenário, como o usuário não tem controle sobre o contexto, ele pode optar por usar um navegador diferente. Se as políticas aplicáveis a ele permitirem e o sistema operacional for compatível (Windows 10, 11, macOS), então ele é obrigado a utilizar o Edge.

Conteúdos relacionados

Para obter mais informações, consulte Controle de aplicativo de acesso condicional do Microsoft Defender for Cloud Apps.