Linha cronológica de eventos

Aplica-se a:

- Gestão de Vulnerabilidade do Microsoft Defender

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 1 & 2

A linha cronológica do evento é um feed de notícias de risco que o ajuda a interpretar a forma como o risco é introduzido na organização através de novas vulnerabilidades ou exploits. Pode ver eventos que podem afetar o risco da sua organização. Por exemplo, pode encontrar novas vulnerabilidades que foram introduzidas, vulnerabilidades que se tornaram exploráveis, exploração que foi adicionada a um exploit kit e muito mais.

A linha cronológica do evento também conta a história da sua pontuação de exposição e da Classificação de Segurança da Microsoft para Dispositivos, para que possa determinar a causa de grandes alterações. Os eventos podem afetar os seus dispositivos ou a sua classificação para dispositivos. Reduza a exposição ao abordar o que precisa de ser remediado com base nas recomendações de segurança prioritárias.

Sugestão

Sabia que pode experimentar todas as funcionalidades no Gestão de vulnerabilidades do Microsoft Defender gratuitamente? Saiba como se inscrever numa avaliação gratuita.

Navegar para a página Linha cronológica do evento

Existem três pontos de entrada do dashboard Gestão de vulnerabilidades do Microsoft Defender:

- Cartão de pontuação de exposição da organização: paire o cursor sobre os pontos do evento no gráfico "Pontuação de Exposição ao longo do tempo" e selecione "Ver todos os eventos deste dia". Os eventos representam vulnerabilidades de software.

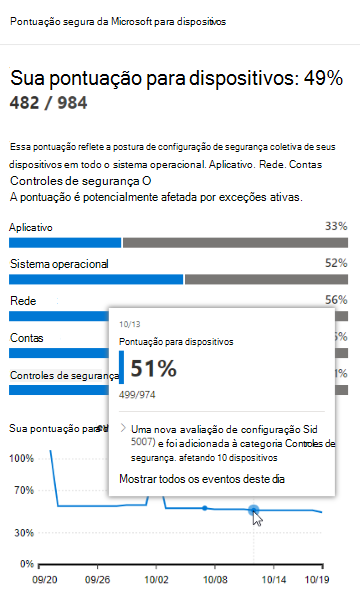

- Classificação de Segurança da Microsoft para Dispositivos: paire o cursor sobre os pontos do evento no gráfico "A sua pontuação para dispositivos ao longo do tempo" e selecione "Ver todos os eventos deste dia". Os eventos representam novas avaliações de configuração.

- Cartão de eventos principais: selecione "Mostrar mais" na parte inferior da tabela de eventos superior. O cartão apresenta os três eventos com maior impacto nos últimos 7 dias. Os eventos com impacto podem incluir se o evento afeta um grande número de dispositivos ou se é uma vulnerabilidade crítica.

Pontuação de exposição e Classificação de Segurança da Microsoft para gráficos de Dispositivos

No dashboard gestão de vulnerabilidades do Defender, paire o cursor sobre o gráfico de classificação de Exposição para ver os principais eventos de vulnerabilidade de software desse dia que afetaram os seus dispositivos. Paire o cursor sobre o gráfico Classificação de Segurança para Dispositivos da Microsoft para ver novas avaliações de configuração de segurança que afetam a sua classificação.

Se não existirem eventos que afetem os seus dispositivos ou a sua classificação para dispositivos, nenhum será apresentado.

Desagregar para eventos desse dia

Selecionar Mostrar todos os eventos deste dia leva-o para a página Linha cronológica do evento com um intervalo de datas personalizado para esse dia.

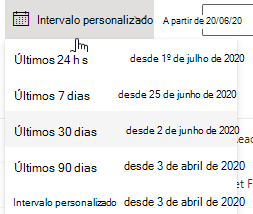

Selecione Intervalo personalizado para alterar o intervalo de datas para outro personalizado ou um intervalo de tempo predefinido.

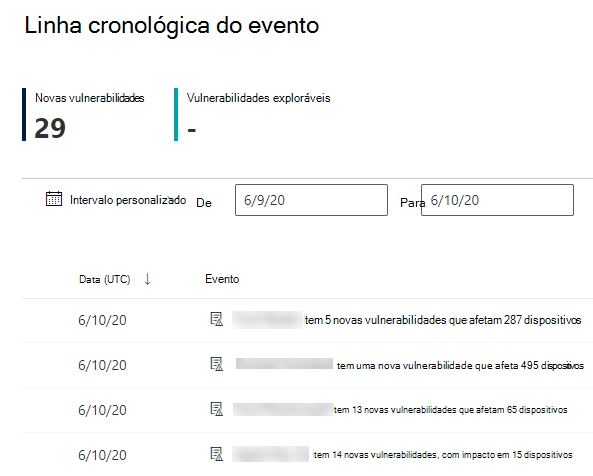

Descrição geral da linha cronológica do evento

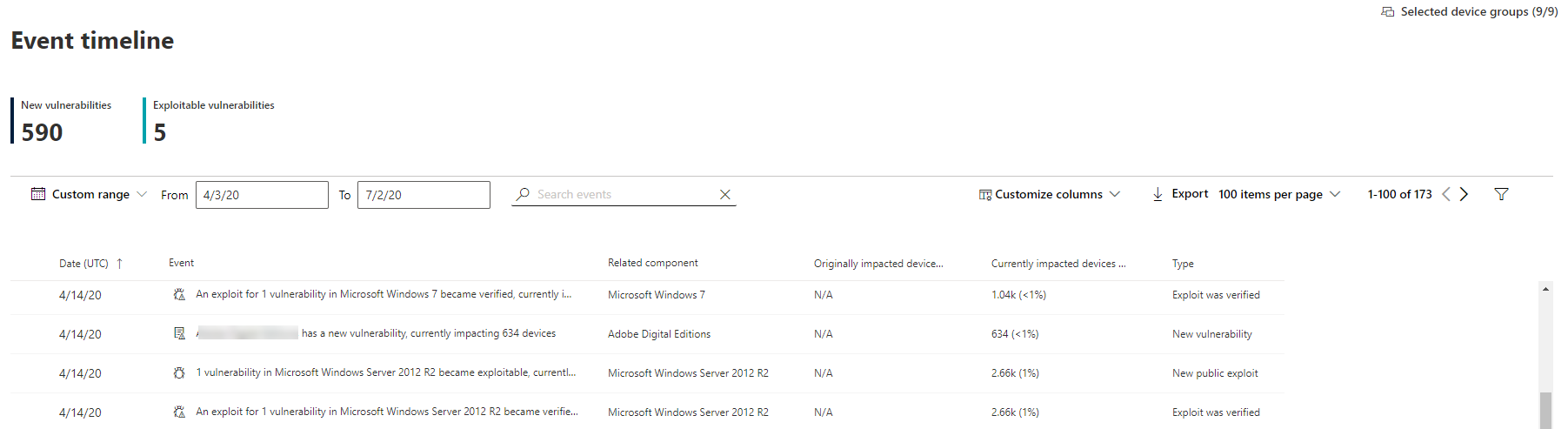

Na página Linha cronológica do evento, pode ver todas as informações necessárias relacionadas com um evento.

Funcionalidades:

- Personalizar colunas

- Filtrar por tipo de evento ou percentagem de dispositivos afetados

- Ver 30, 50 ou 100 itens por página

Os dois números grandes na parte superior da página mostram o número de novas vulnerabilidades e vulnerabilidades exploráveis, não eventos. Alguns eventos podem ter múltiplas vulnerabilidades e algumas vulnerabilidades podem ter vários eventos.

Colunas

- Data: mês, dia, ano

- Evento: evento com impacto, incluindo componente, tipo e número de dispositivos afetados

- Componente relacionado: software

- Dispositivos afetados originalmente: o número e a percentagem dos dispositivos afetados quando este evento ocorreu originalmente. Também pode filtrar pela percentagem de dispositivos afetados originalmente, do seu número total de dispositivos.

- Dispositivos atualmente afetados: o número atual e a percentagem dos dispositivos que este evento afeta atualmente. Pode encontrar este campo ao selecionar Personalizar colunas.

-

Tipos: refletem eventos com carimbo de data/hora que afetam a classificação. Podem ser filtrados.

- Exploit adicionado a um exploit kit

- Exploit foi verificado

- Nova exploração pública

- Nova vulnerabilidade

- Nova avaliação de configuração

- Tendência de classificação: tendência de pontuação de exposição

Ícones

Os ícones seguintes são apresentados junto a eventos:

-

Nova exploração pública

Nova exploração pública -

Foi publicada uma nova vulnerabilidade

Foi publicada uma nova vulnerabilidade -

Exploit encontrado no exploit kit

Exploit encontrado no exploit kit -

Exploração verificada

Exploração verificada

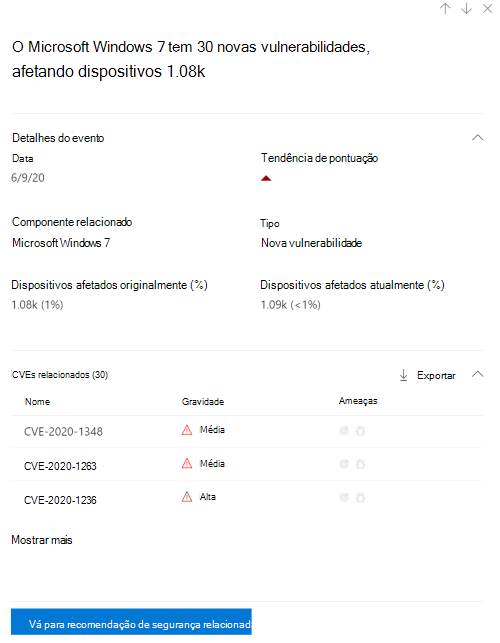

Desagregar para um evento específico

Depois de selecionar um evento, será apresentada uma lista de opções com uma lista dos detalhes e CVEs atuais que afetam os seus dispositivos. Pode mostrar mais CVEs ou ver a recomendação relacionada.

A seta abaixo de "tendência de classificação" ajuda-o a determinar se este evento pode aumentar ou reduzir a classificação de exposição organizacional. Uma classificação de exposição mais elevada significa que os dispositivos são mais vulneráveis à exploração.

A partir daí, selecione Ir para a recomendação de segurança relacionada ver a recomendação que aborda a nova vulnerabilidade de software na página de recomendações de segurança. Depois de ler os detalhes da descrição e da vulnerabilidade na recomendação de segurança, pode submeter um pedido de remediação e controlar o pedido na página de remediação.

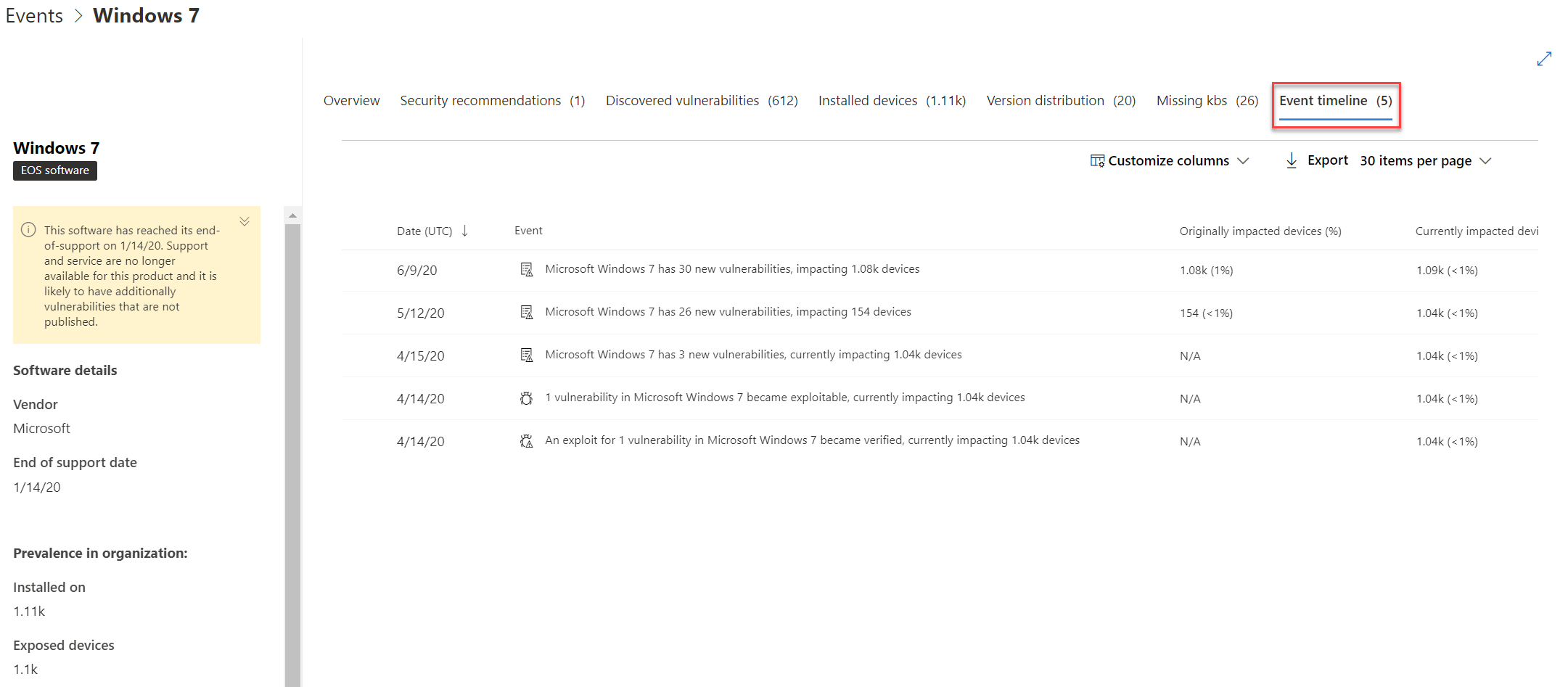

Ver linhas cronológicas de eventos em páginas de software

Para abrir uma página de software, selecione um evento > selecione o nome do software hiperligado (como Visual Studio 2017) na secção denominada "Componente relacionado" na lista de opções. Saiba mais sobre páginas de software

Será apresentada uma página inteira com todos os detalhes de um software específico. Coloque o rato sobre o gráfico para ver a linha cronológica dos eventos desse software específico.

Navegue para o separador da linha cronológica do evento para ver todos os eventos relacionados com esse software. Também pode ver recomendações de segurança, vulnerabilidades detetadas, dispositivos instalados e distribuição de versões.