Governando as contas de serviço do Microsoft Entra

Há três tipos de contas de serviço no Microsoft Entra ID: identidades gerenciadas, entidades de serviço e contas de usuário empregadas como contas de serviço. Quando você cria contas de serviço para uso automatizado, elas recebem permissões para acessar recursos no Azure e no Microsoft Entra ID. Os recursos podem incluir serviços do Microsoft 365, aplicativos SaaS (software como serviço), aplicativos personalizados, bancos de dados, sistemas de RH e assim por diante. Governar a conta de serviço do Microsoft Entra é gerenciar a criação, as permissões e o ciclo de vida para garantir a segurança e a continuidade.

Saiba mais:

Nota

Não recomendamos contas de usuário como contas de serviço porque elas são menos seguras. Isso inclui contas de serviço locais sincronizadas com a ID do Microsoft Entra, porque elas não são convertidas em entidades de serviço. Em vez disso, recomendamos identidades gerenciadas ou entidades de serviço e o uso do Acesso Condicional.

Saiba mais: O que é o Acesso Condicional?

Planeie a sua conta de serviço

Antes de criar uma conta de serviço ou registrar um aplicativo, documente as informações da chave da conta de serviço. Use as informações para monitorar e controlar a conta. Recomendamos coletar os seguintes dados e rastreá-los em seu banco de dados centralizado de gerenciamento de configuração (CMDB).

| Dados | Description | Detalhes |

|---|---|---|

| Proprietário | Usuário ou grupo responsável pelo gerenciamento e monitoramento da conta de serviço | Conceda ao proprietário permissões para monitorar a conta e implementar uma maneira de mitigar problemas. A mitigação de problemas é feita pelo proprietário ou por solicitação a uma equipe de TI. |

| Propósito | Como a conta é usada | Mapeie a conta de serviço para um serviço, aplicativo ou script. Evite criar contas de serviço multiuso. |

| Permissões (escopos) | Conjunto antecipado de permissões | Documente os recursos que ele acessa e as permissões para esses recursos |

| CMDB Link | Link para os recursos acessados e scripts nos quais a conta de serviço é usada | Documentar os proprietários de recursos e scripts para comunicar os efeitos da alteração |

| Avaliação de riscos | Risco e efeito comercial, se a conta for comprometida | Use as informações para restringir o escopo de permissões e determinar o acesso às informações |

| Prazo de reexame | A cadência das revisões da conta de serviço, pelo proprietário | Revise comunicações e avaliações. Documente o que acontece se uma revisão for realizada após o período de revisão agendado. |

| Vitalício | Vida útil máxima prevista da conta | Utilize esta medição para agendar comunicações ao proprietário, desativar e, em seguida, eliminar as contas. Defina uma data de expiração para as credenciais que as impeça de rolar automaticamente. |

| Nome | Nome de conta padronizado | Criar uma convenção de nomenclatura para contas de serviço para pesquisá-las, classificá-las e filtrá-las |

Princípio dos privilégios mínimos

Conceda à conta de serviço as permissões necessárias para executar tarefas, e não mais. Se uma conta de serviço precisar de permissões de alto nível, avalie por que e tente reduzir as permissões.

Recomendamos as seguintes práticas para privilégios de conta de serviço.

Permissões

- Não atribua funções internas a contas de serviço

- A entidade de serviço recebe uma função privilegiada

- Não inclua contas de serviço como membros de grupos com permissões elevadas

- Consulte, Get-MgDirectoryRoleMember:

Get-MgDirectoryRoleMembere filtro para objectType "Service Principal" ou useGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Consulte Introdução às permissões e consentimento para limitar a funcionalidade que uma conta de serviço pode acessar em um recurso

- Entidades de serviço e identidades gerenciadas podem usar escopos Open Authorization (OAuth) 2.0 em um contexto delegado representando um usuário conectado ou como conta de serviço no contexto do aplicativo. No contexto do aplicativo, ninguém está conectado.

- Confirmar a solicitação de recursos das contas de serviço de escopos

- Se uma conta solicitar Files.ReadWrite.All, avalie se ela precisa de File.Read.All

- Referência de permissões do Microsoft Graph

- Certifique-se de confiar no desenvolvedor do aplicativo, ou API, com o acesso solicitado

Duração

- Limitar as credenciais da conta de serviço (segredo do cliente, certificado) a um período de uso antecipado

- Agendar revisões periódicas do uso e da finalidade da conta de serviço

- Garantir que as avaliações ocorram antes da expiração da conta

Depois de entender a finalidade, o escopo e as permissões, crie sua conta de serviço, use as instruções nos artigos a seguir.

- Como usar identidades gerenciadas para o Serviço de Aplicativo e o Azure Functions

- Criar uma entidade de serviço e aplicativo Microsoft Entra que possa acessar recursos

Use uma identidade gerenciada sempre que possível. Se você não puder usar uma identidade gerenciada, use uma entidade de serviço. Se você não puder usar uma entidade de serviço, use uma conta de usuário do Microsoft Entra.

Crie um processo de ciclo de vida

O ciclo de vida de uma conta de serviço começa com o planejamento e termina com a exclusão permanente. As seções a seguir abordam como você monitora, revisa permissões, determina o uso contínuo da conta e, finalmente, desprovisiona a conta.

Monitorar contas de serviço

Monitore suas contas de serviço para garantir que os padrões de uso estejam corretos e que a conta de serviço seja usada.

Coletar e monitorar entradas de conta de serviço

Utilize um dos seguintes métodos de monitorização:

- Logs de entrada do Microsoft Entra no portal do Azure

- Exporte os logs de entrada do Microsoft Entra para

- Documentação do Armazenamento do Microsoft Azure

- Documentação dos Hubs de Eventos do Azure ou

- Descrição geral dos Registos do Azure Monitor

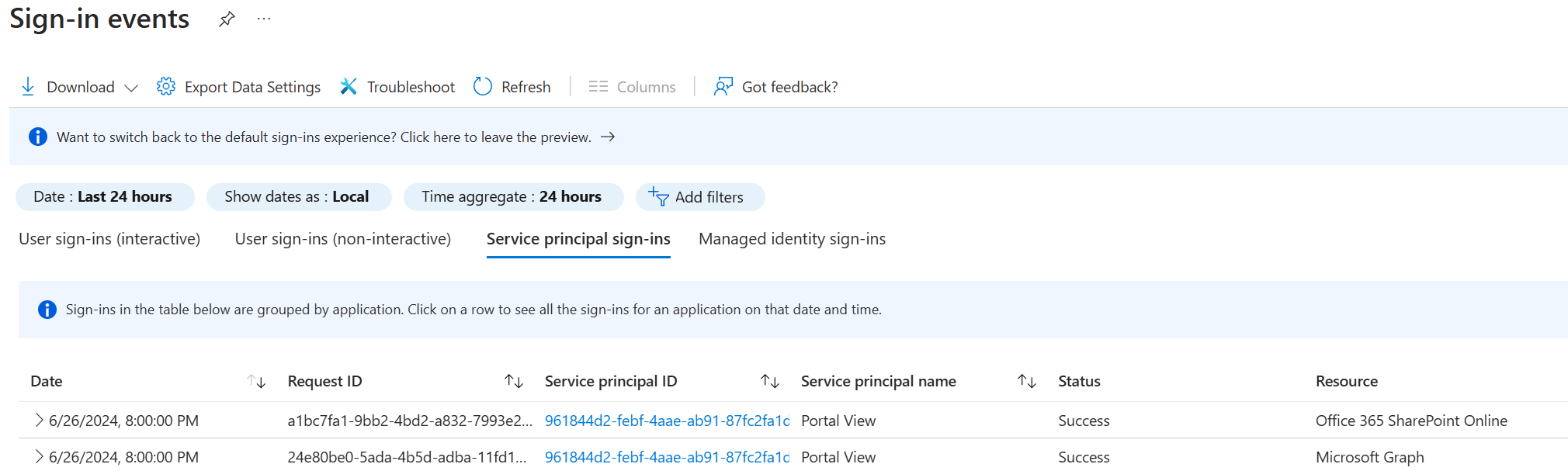

Use a captura de tela a seguir para ver os logins da entidade de serviço.

Detalhes do registo de início de sessão

Procure os seguintes detalhes nos registos de início de sessão.

- Contas de serviço não conectadas ao locatário

- Alterações nos padrões da conta de serviço de início de sessão

Recomendamos que exporte os registos de início de sessão do Microsoft Entra e, em seguida, importe-os para uma ferramenta de gestão de eventos e informações de segurança (SIEM), como o Microsoft Sentinel. Use a ferramenta SIEM para criar alertas e painéis.

Rever as permissões da conta de serviço

Analise regularmente as permissões da conta de serviço e os escopos acessados para ver se eles podem ser reduzidos ou eliminados.

- Consulte, Get-MgServicePrincipalOauth2PermissionGrant

- Consulte

AzureADAssessmente confirme a validade - Não defina as credenciais da entidade de serviço como Nunca expirar

- Usar certificados ou credenciais armazenadas no Cofre da Chave do Azure, quando possível

Recertificar o uso da conta de serviço

Estabeleça um processo de revisão regular para garantir que as contas de serviço sejam revisadas regularmente pelos proprietários, pela equipe de segurança ou pela equipe de TI.

O processo inclui:

- Determine o ciclo de revisão da conta de serviço e documente-o no CMDB

- Comunicações com proprietário, equipe de segurança, equipe de TI, antes de uma revisão

- Determinar as comunicações de aviso e seu tempo, se a avaliação for perdida

- Instruções se os proprietários não avaliarem ou responderem

- Desative, mas não exclua, a conta até que a avaliação seja concluída

- Instruções para determinar dependências. Notificar os proprietários de recursos sobre os efeitos

A avaliação inclui o proprietário e um parceiro de TI, e eles certificam:

- A conta é necessária

- As permissões para a conta são adequadas e necessárias, ou uma alteração é solicitada

- O acesso à conta e suas credenciais são controlados

- As credenciais da conta são precisas: tipo de credencial e tempo de vida

- A pontuação de risco da conta não foi alterada desde a recertificação anterior

- Atualize o tempo de vida esperado da conta e a próxima data de recertificação

Desprovisionar contas de serviço

Desprovisionar contas de serviço nas seguintes circunstâncias:

- O script ou aplicativo de conta foi desativado

- O script de conta ou a função de aplicativo é desativada. Por exemplo, o acesso a um recurso.

- A conta de serviço é substituída por outra conta de serviço

- As credenciais expiraram ou a conta não está funcional e não há reclamações

O desprovisionamento inclui as seguintes tarefas:

Depois que o aplicativo ou script associado for desprovisionado:

- Logs de entrada no Microsoft Entra ID e acesso a recursos pela conta de serviço

- Se a conta estiver ativa, determine como ela está sendo usada antes de continuar

- Para uma identidade de serviço gerenciado, desative o login da conta de serviço, mas não a remova do diretório

- Revogar atribuições de função de conta de serviço e concessões de consentimento OAuth2

- Após um período definido e aviso aos proprietários, exclua a conta de serviço do diretório