Solucionar problemas do cliente Global Secure Access: guia Verificação de integridade

Este documento fornece orientação de solução de problemas para o cliente Global Secure Access usando a guia Verificação de integridade no utilitário Diagnóstico avançado.

Introdução

A verificação de integridade do diagnóstico avançado executa testes para verificar se o cliente Global Secure Access está funcionando corretamente e se seus componentes estão em execução.

Executar a verificação de integridade

Para executar uma verificação de integridade para o cliente Global Secure Access:

- Clique com o botão direito do mouse no ícone da bandeja do sistema do cliente Global Secure Access e selecione Diagnóstico Avançado.

- A caixa de diálogo Controle de Conta de Usuário é aberta. Selecione Sim para permitir que o aplicativo cliente faça alterações no seu dispositivo.

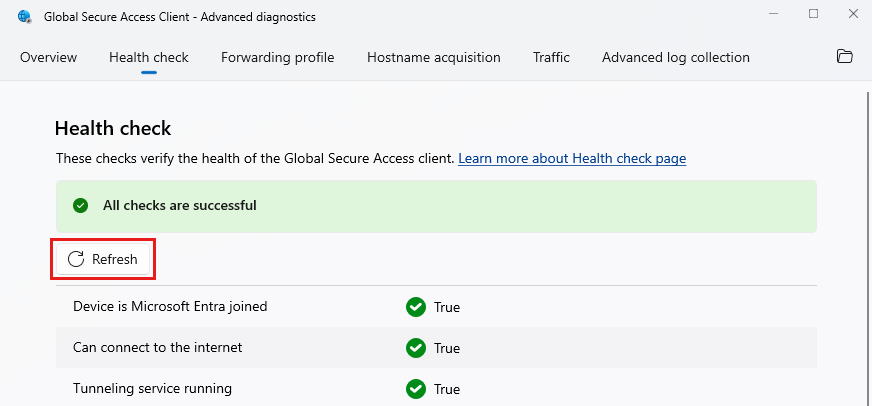

- Na caixa de diálogo Global Secure Access Client - Advanced diagnostics, selecione a guia Verificação de integridade. A troca de guias executa a verificação de integridade.

Processo de resolução

A maioria dos testes de verificação de saúde dependem uns dos outros. Se os testes falharem:

- Resolva o primeiro teste com falha na lista.

- Selecione Atualizar para exibir o status do teste atualizado.

- Repita até resolver todos os testes reprovados.

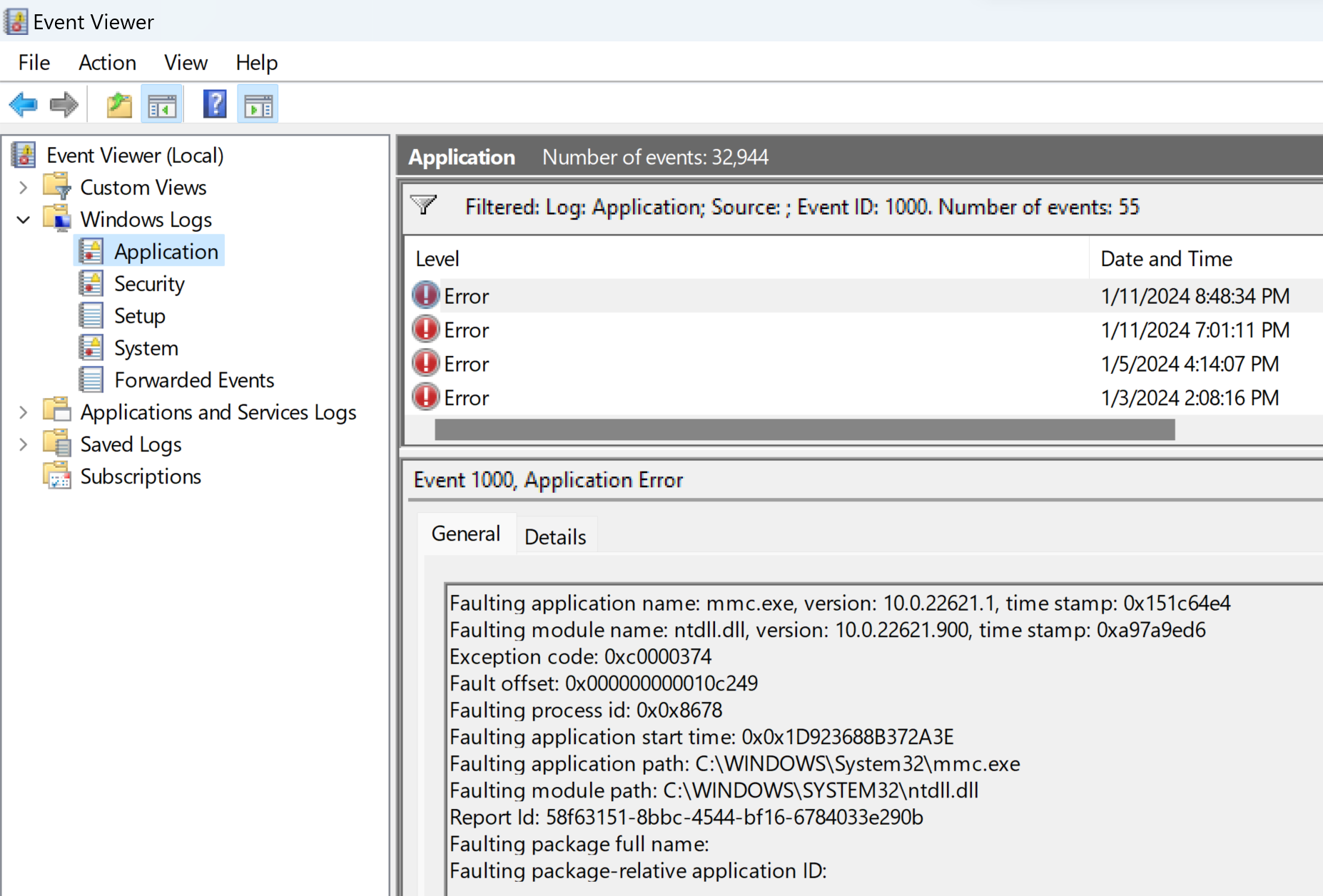

Verifique o Visualizador de Eventos

Como parte do processo de solução de problemas, pode ser útil verificar o Visualizador de Eventos para o cliente Global Secure Access. O log contém eventos valiosos sobre erros e sua causa.

- Navegue até Sistema do Painel de Controle>e Ferramentas de Segurança>do Windows.

- Inicie o Visualizador de Eventos.

- Navegue até Logs de Aplicativos>e Serviços Cliente de Acesso Seguro Global do Microsoft>Windows.>

- Selecione Operacional.

Testes de verificação do estado de saúde

As verificações a seguir verificam a integridade do cliente Global Secure Access.

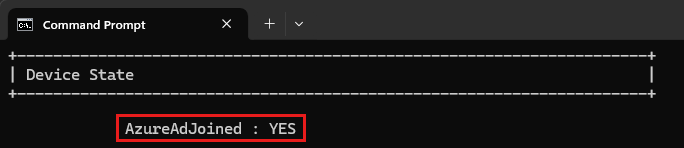

O dispositivo está associado ao Microsoft Entra

O cliente Windows autentica o utilizador e o dispositivo nos serviços de Acesso Seguro Global. A autenticação do dispositivo, baseada em um token de dispositivo, requer que o dispositivo seja associado ao Microsoft Entra ou híbrido do Microsoft Entra. Os dispositivos registados do Microsoft Entra não são suportados atualmente.

Para verificar o estado do seu dispositivo, introduza o seguinte comando na Linha de Comandos: dsregcmd.exe /status.

Pode se conectar à internet

Esta verificação indica se o dispositivo está ou não ligado à Internet. O cliente Global Secure Access requer uma ligação à Internet. Este teste é baseado no recurso Indicador de Status de Conectividade de Rede (NCSI).

Serviço de tunelamento em execução

O serviço Global Secure Access Tunneling deve estar em execução.

- Para verificar se este serviço está em execução, digite o seguinte comando no prompt de comando:

sc query GlobalSecureAccessTunnelingService - Se o serviço Global Secure Access Tunneling não estiver em execução, inicie-o a

services.mscpartir do . - Se o serviço falhar ao iniciar, procure erros no Visualizador de Eventos.

Serviço de gerenciamento em execução

O serviço Global Secure Access Management deve estar em execução.

- Para verificar se este serviço está em execução, digite o seguinte comando no prompt de comando:

sc query GlobalSecureAccessManagementService - Se o Serviço de Gerenciamento de Acesso Seguro Global não estiver em execução, inicie-o a

services.mscpartir do . - Se o serviço falhar ao iniciar, procure erros no Visualizador de Eventos.

Serviço Policy Retriever em execução

O serviço Global Secure Access Policy Retriever deve estar em execução.

- Para verificar se este serviço está em execução, digite o seguinte comando no prompt de comando:

sc query GlobalSecureAccessPolicyRetrieverService - Se o serviço Global Secure Access Policy Retriever não estiver em execução, inicie-o a

services.mscpartir do . - Se o serviço falhar ao iniciar, procure erros no Visualizador de Eventos.

Motorista em execução

O driver Global Secure Access deve estar em execução.

Para verificar se este serviço está em execução, digite o seguinte comando no prompt de comando:

sc query GlobalSecureAccessDriver

Se o driver não estiver em execução:

- Abra o Visualizador de Eventos e procure o evento 304 no log do cliente Global Secure Access.

- Se o driver não estiver em execução, reinicie a máquina.

- Execute o comando

sc query GlobalSecureAccessDrivernovamente. - Se o problema permanecer sem solução, reinstale o cliente Global Secure Access.

Aplicativo de bandeja do cliente em execução

O processo GlobalSecureAccessClient.exe executa a experiência do usuário do cliente na bandeja do sistema.

Se não conseguir ver o ícone de Acesso Seguro Global no tabuleiro do sistema, pode executá-lo a partir do seguinte caminho:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Existe um registo de perfil de encaminhamento

Esse teste verifica se a seguinte chave do Registro existe:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Se a chave do Registro não existir, tente forçar a recuperação da política de encaminhamento:

- Exclua a chave do

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestampRegistro, se ela existir. - Reinicie o serviço,

Global Secure Access Policy Retriever Service. - Verifique se as duas chaves do Registro foram criadas.

- Caso contrário, procure erros no Visualizador de Eventos.

O perfil de encaminhamento corresponde ao esquema esperado

Este teste verifica se o perfil de encaminhamento no registro tem um formato válido que o cliente pode ler.

Se esse teste falhar, verifique se você está usando o perfil de encaminhamento mais atualizado do seu locatário seguindo estas etapas:

- Exclua as seguintes chaves do Registro:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Reinicie o serviço,

Global Secure Access Policy Retriever Service. - Reinicie o cliente Global Secure Access.

- Execute a verificação de integridade novamente.

- Se as etapas anteriores não resolverem o problema, atualize o cliente Global Secure Access para a versão mais recente.

- Se o problema persistir, contacte o Suporte da Microsoft.

Modo de quebra-vidro desativado

O modo de vidro de quebra impede que o cliente Global Secure Access túnel o tráfego de rede para o serviço de nuvem Global Secure Access. No modo Quebra-vidro, todos os perfis de tráfego no portal Global Secure Access são desmarcados e não se espera que o cliente Global Secure Access túnel nenhum tráfego.

Para configurar o cliente para adquirir tráfego e túnel esse tráfego para o serviço Global Secure Access:

- Entre no centro de administração do Microsoft Entra como administrador de locatário.

- Navegue até Global Secure Access>Connect>Traffic forwarding.

- Habilite pelo menos um dos perfis de tráfego que correspondam às necessidades da sua organização.

O cliente Global Secure Access deve receber o perfil de encaminhamento atualizado dentro de uma hora após fazer alterações no portal.

URLs de diagnóstico no perfil de encaminhamento

Para cada canal ativado no perfil de encaminhamento, esse teste verifica se a configuração contém uma URL para investigar a integridade do serviço.

Para exibir o status de integridade, clique duas vezes no ícone da bandeja do sistema do cliente Global Secure Access.

Se esse teste falhar, geralmente é devido a um problema interno com o Global Secure Access. Contacte o Suporte da Microsoft.

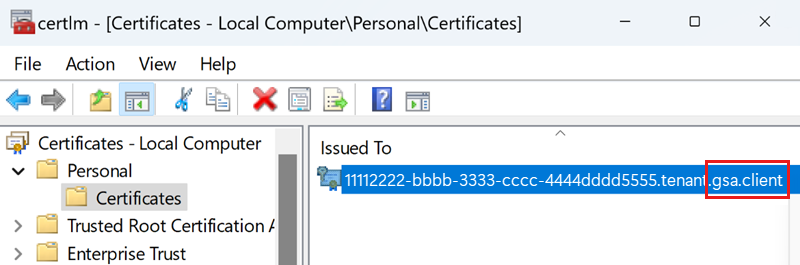

O certificado de autenticação existe

Este teste verifica se existe um certificado no dispositivo para a conexão mTLS (Mutual Transport Layer Security) com o serviço de nuvem Global Secure Access.

Gorjeta

Esse teste não aparecerá se o mTLS ainda não estiver habilitado para seu locatário.

Se esse teste falhar, inscreva-se em um novo certificado concluindo as seguintes etapas:

- Inicie o console de gerenciamento Microsoft digitando o seguinte comando no prompt de comando:

certlm.msc. - Na janela certlm, navegue até Certificados Pessoais>.

- Exclua o certificado que termina com gsa.client, se existir.

- Exclua a seguinte chave do Registro:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Reinicie o Serviço de Gerenciamento de Acesso Seguro Global no MMC de serviços.

- Atualize o MMC de certificados para verificar se um novo certificado foi criado.

O provisionamento de um novo certificado pode levar alguns minutos. - Verifique se há erros no log de eventos do cliente Global Secure Access.

- Execute os testes de verificação de integridade novamente.

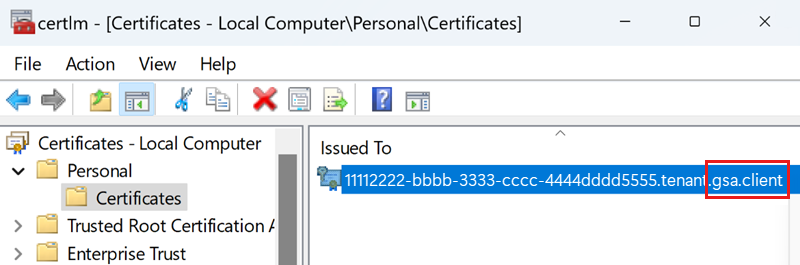

O certificado de autenticação é válido

Este teste verifica se o certificado de autenticação usado para a conexão mTLS com o serviço de nuvem Global Secure Access é válido.

Gorjeta

Esse teste não aparecerá se o mTLS ainda não estiver habilitado para seu locatário.

Se esse teste falhar, inscreva-se em um novo certificado concluindo as seguintes etapas:

- Inicie o console de gerenciamento Microsoft digitando o seguinte comando no prompt de comando:

certlm.msc. - Na janela certlm, navegue até Certificados Pessoais>.

- Exclua o certificado que termina com gsa.client.

- Exclua a seguinte chave do Registro:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Reinicie o Serviço de Gerenciamento de Acesso Seguro Global no MMC de serviços.

- Atualize o MMC de certificados para verificar se um novo certificado foi criado.

O provisionamento de um novo certificado pode levar alguns minutos. - Verifique se há erros no log de eventos do cliente Global Secure Access.

- Execute os testes de verificação de integridade novamente.

DNS sobre HTTPS não suportado

Para que o cliente Global Secure Access adquira tráfego de rede por um destino FQDN (nome de domínio totalmente qualificado) (em oposição a um destino IP), o cliente precisa ler as solicitações DNS enviadas pelo dispositivo para o servidor DNS. Isso significa que, se o perfil de encaminhamento contiver regras FQDN, você deverá desabilitar o DNS por HTTPS.

DNS seguro desativado no SO

Para desativar o DNS sobre HTTPS no Windows, consulte Cliente DNS Seguro sobre HTTPS (DoH).

Importante

Você deve desabilitar o DNS sobre HTTPS para executar com êxito a verificação de integridade do cliente Global Secure Access.

DNS seguro desativado em navegadores (Microsoft Edge, Chrome, Firefox)

Verifique se o DNS seguro está desativado para cada um dos seguintes navegadores:

DNS seguro desativado no Microsoft Edge

Para desativar o DNS sobre HTTPS no Microsoft Edge:

- Inicie o Microsoft Edge.

- Abra o menu Configurações e mais e selecione Configurações.

- Selecione Privacidade, pesquisa e serviços.

- Na seção Segurança, defina a opção Usar DNS seguro para especificar como pesquisar o endereço de rede de sites para desativar a opção.

DNS seguro desativado no Chrome

Para desativar o DNS sobre HTTPS no Google Chrome:

- Abra o Chrome.

- Selecione Personalizar e controlar o Google Chrome e, em seguida, selecione Configurações.

- Selecione Privacidade e segurança.

- Selecione Segurança.

- Na seção Avançado, defina a opção Usar DNS seguro como desativada.

DNS seguro desativado no Firefox

Para desativar o DNS sobre HTTPS no Mozilla Firefox:

- Abra o Firefox.

- Selecione o botão Abrir menu do aplicativo e, em seguida, selecione Configurações.

- Selecione Privacidade e Segurança.

- Na seção DNS sobre HTTPS, selecione Desativado.

DNS Responsivo

Este teste verifica se o servidor DNS configurado para o Windows retorna uma resposta DNS.

Se este teste falhar:

- Pause o cliente Global Secure Access.

- Verifique se o servidor DNS configurado para o Windows está acessível. Por exemplo, tente resolver "microsoft.com" usando a

nslookupferramenta. - Verifique se nenhum firewall está bloqueando o tráfego para o servidor DNS.

- Configure um servidor DNS alternativo e teste novamente.

- Retome o cliente Global Secure Access.

IP mágico recebido

Essa verificação verifica se o cliente é capaz de adquirir tráfego de um nome de domínio totalmente qualificado (FQDN).

Se o teste falhar:

- Reinicie o cliente e teste novamente.

- Reinicie o Windows. Esta etapa pode ser necessária em casos raros para excluir o cache volátil.

Token colocado em cache

Este teste verifica se o cliente foi autenticado com êxito no Microsoft Entra.

Se o teste de token armazenado em cache falhar:

- Verifique se os serviços e o driver estão em execução.

- Verifique se o ícone da bandeja do sistema está visível.

- Se a notificação de início de sessão for apresentada, selecione Iniciar sessão.

- Se a notificação de início de sessão não aparecer, verifique se está no Centro de Notificações e selecione Iniciar sessão.

- Entre com um usuário que seja membro do mesmo locatário do Entra ao qual o dispositivo está associado.

- Verifique a conexão de rede.

- Passe o cursor sobre o ícone da bandeja do sistema e verifique se o cliente não está desativado pela sua organização.

- Reinicie o cliente e aguarde alguns segundos.

- Procure erros no Visualizador de Eventos.

IPv4 preferido

O Global Secure Access ainda não suporta a aquisição de tráfego para destinos com endereços IPv6. Recomendamos que você configure o cliente para preferir IPv4 em vez de IPv6, se:

- O perfil de encaminhamento é definido para adquirir tráfego por IPv4 (em oposição ao FQDN).

- O FQDN resolvido para este IP também é resolvido para um endereço IPv6.

Para configurar o cliente para preferir IPv4 a IPv6, defina a seguinte chave do Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Importante

As alterações a este valor de registo requerem um reinício do computador. Para obter mais informações, consulte Orientação para configurar o IPv6 no Windows para usuários avançados.

Nome de host de borda resolvido pelo DNS

Este teste verifica todos os tipos de tráfego ativo: Microsoft 365, Private Access e Internet Access. Se esse teste falhar, o DNS não poderá resolver os nomes de host do serviço de nuvem Global Secure Access e, portanto, o serviço não estará acessível. Esse teste falhou pode ser devido a um problema de conectividade com a Internet ou a um servidor DNS que não resolve nomes de host de Internet públicos.

Para verificar se a resolução do nome do host funciona corretamente:

- Pause o cliente.

- Execute o comando PowerShell:

Resolve-DnsName -Name <edge's FQDN> - Se a resolução do nome do host falhar, tente executar:

Resolve-DnsName -Name microsoft.com - Verifique se os servidores DNS estão configurados para esta máquina:

ipconfig /all - Se as etapas anteriores não resolverem o problema, considere definir outro servidor DNS público.

O Edge está acessível

Este teste verifica todos os tipos de tráfego ativo: Microsoft 365, Private Access e Internet Access. Se esse teste falhar, o dispositivo não tem uma conexão de rede com o serviço de nuvem Global Secure Access.

Se o teste falhar:

- Verifique se o dispositivo tem uma ligação à Internet.

- Verifique se o firewall ou proxy não bloqueia a conexão com a borda.

- Verifique se o IPv4 está ativo no dispositivo. Atualmente, o Edge funciona apenas com um endereço IPv4.

- Pare o cliente e tente

Test-NetConnection -ComputerName <edge's fqdn> -Port 443novamente. - Experimente o comando PowerShell a partir de outro dispositivo ligado à Internet a partir de uma rede pública.

Proxy desativado

Este teste verifica se o proxy está configurado no dispositivo. Se o dispositivo do usuário final estiver configurado para usar um proxy para o tráfego de saída para a Internet, você deverá excluir os IPs/FQDNs de destino adquiridos pelo cliente com um arquivo PAC (Configuração Automática de Proxy) ou com o protocolo WPAD (Web Proxy Auto-Discovery).

Alterar o arquivo PAC

Adicione os IPs/FQDNs a serem encapsulados à borda de Acesso Seguro Global como exclusões no arquivo PAC, para que as solicitações HTTP para esses destinos não redirecionem para o proxy. (Esses IPs/FQDNs também são definidos para túnel para Acesso Seguro Global no perfil de encaminhamento.) Para mostrar o status de integridade do cliente corretamente, adicione o FQDN usado para sondagem de integridade à lista de exclusões: .edgediagnostic.globalsecureaccess.microsoft.com.

Exemplo de arquivo PAC contendo exclusões:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Adicionar uma variável de sistema

Configurando o cliente Global Secure Access para rotear o tráfego Global Secure Access através de um proxy:

- Defina uma variável de ambiente do sistema no Windows nomeada

grpc_proxypara o valor do endereço proxy. Por exemplo,http://10.1.0.10:8080. - Reinicie o cliente Global Secure Access.

Túnel bem-sucedido

Este teste verifica cada perfil de tráfego ativo no perfil de encaminhamento (Microsoft 365, Private Access e Internet Access) para verificar se as conexões com o serviço de integridade do canal correspondente são encapsuladas com êxito.

Se este teste falhar:

- Verifique se há erros no Visualizador de Eventos.

- Reinicie o cliente e tente novamente.

Processos de Acesso Seguro Global saudáveis (últimas 24 h)

Se este teste falhar, significa que pelo menos um processo do cliente falhou nas últimas 24 horas.

Se todos os outros testes passarem, o cliente deve estar funcionando no momento. No entanto, pode ser útil investigar o arquivo de despejo do processo para aumentar a estabilidade futura e entender melhor por que o processo travou.

Para investigar o arquivo de despejo de processo quando um processo falha:

- Configurar despejos de modo de usuário:

- Adicione a seguinte chave do Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - Adicione um

REG_SZ DumpFoldervalor do Registro e defina seus dados para a DumpFolder existente onde você deseja salvar o arquivo de despejo.

- Adicione a seguinte chave do Registro:

- Reproduza o problema para criar um novo arquivo de despejo na DumpFolder selecionada.

- Abra um tíquete para o Suporte da Microsoft e anexe o arquivo de despejo e as etapas para reproduzir o problema.

- Revise os logs do Visualizador de Eventos e filtre eventos de falha (Filtrar logs atuais: ID do Evento = 1000).

- Salve o log filtrado como um arquivo e anexe o arquivo de log ao tíquete de suporte.

QUIC não suportado para acesso à Internet

Como o QUIC ainda não é suportado para acesso à Internet, o tráfego para as portas 80 UDP e 443 UDP não pode ser encapsulado.

Gorjeta

Atualmente, o QUIC é suportado em cargas de trabalho do Private Access e do Microsoft 365.

Os administradores podem desativar o protocolo QUIC acionando os clientes para recorrer a HTTPS sobre TCP, que é totalmente suportado no Acesso à Internet.

QUIC desativado no Microsoft Edge

Para desativar o QUIC no Microsoft Edge:

- Abra o Microsoft Edge.

- Cole

edge://flags/#enable-quicna barra de endereços. - Defina a lista suspensa do protocolo QUIC experimental como Desativado.

QUIC desativado no Chrome

Para desativar o QUIC no Google Chrome:

- Abra o Google Chrome.

- Cole

chrome://flags/#enable-quicna barra de endereços. - Defina a lista suspensa do protocolo QUIC experimental como Desativado.

QUIC desativado no Mozilla Firefox

Para desativar o QUIC no Mozilla Firefox:

- Abra o Firefox.

- Cole

about:configna barra de endereços. - No campo Nome da preferência de pesquisa, cole

network.http.http3.enable. - Alterne a opção network.http.http3.enable para false.