Instruções: Investigar riscos

O Microsoft Entra ID Protection fornece às organizações relatórios que podem usar para investigar riscos de identidade em seu ambiente. Esses relatórios incluem usuários arriscados, entradas arriscadas, identidades de carga de trabalho arriscadas e deteções de risco. A investigação de eventos é fundamental para compreender melhor e identificar quaisquer pontos fracos na sua estratégia de segurança. Todos esses relatórios permitem o download de eventos em . Formato CSV ou integração com outras soluções de segurança, como uma ferramenta dedicada de Gestão de Informações e Eventos de Segurança (SIEM) para análise posterior. As organizações também podem aproveitar as integrações de API do Microsoft Defender e do Microsoft Graph para agregar dados com outras fontes.

Navegando pelos relatórios

Os relatórios de risco encontram-se no centro de administração do Microsoft Entra em Proteção>de Identidade. Você pode navegar diretamente para os relatórios ou exibir um resumo de informações importantes na visualização do painel e navegar até os relatórios correspondentes a partir daí.

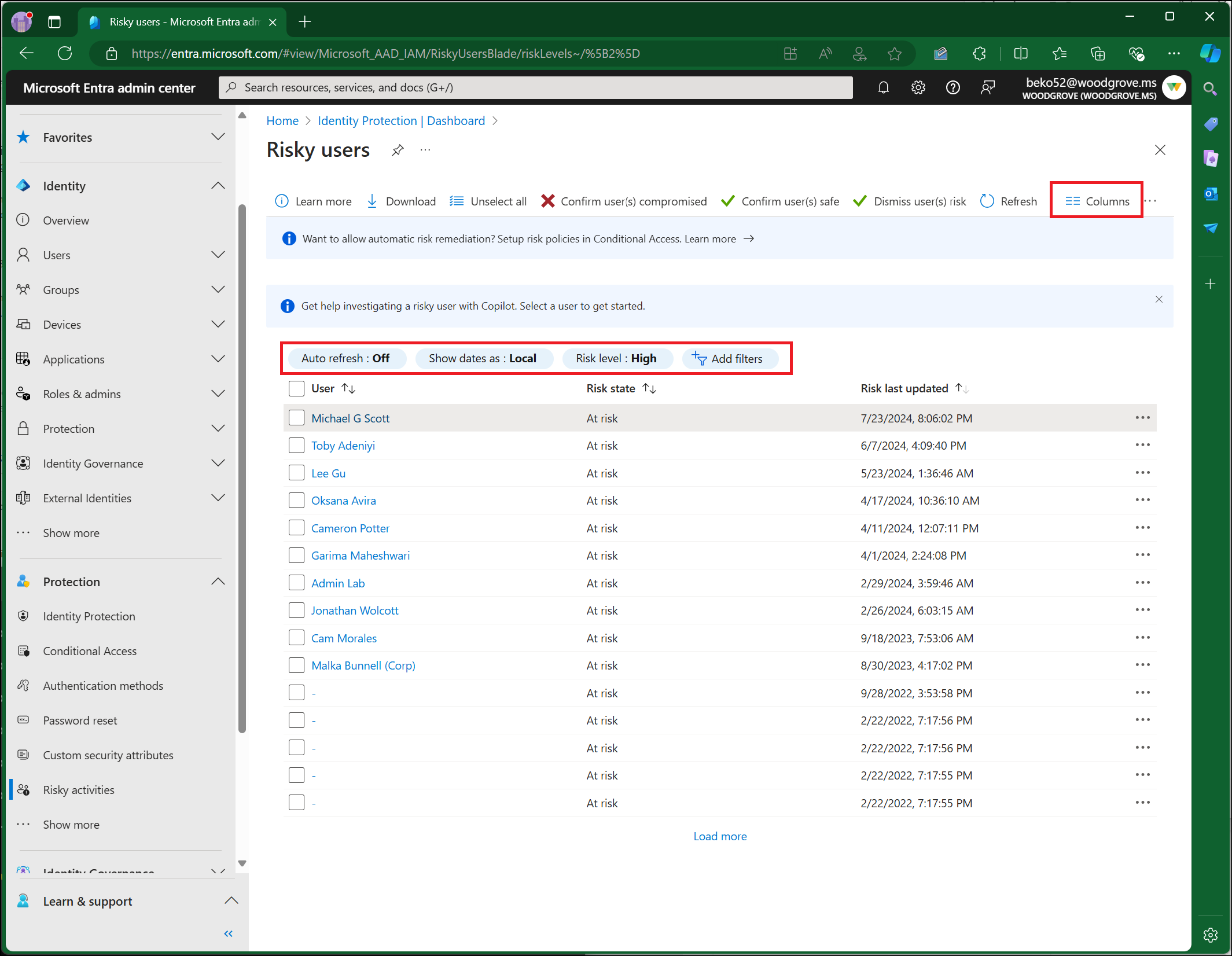

Cada relatório é iniciado com uma lista de todas as deteções para o período mostrado na parte superior do relatório. Opcionalmente, os administradores podem filtrar e adicionar ou remover colunas com base em suas preferências. Os administradores podem transferir os dados em . CSV ou . Formato JSON para processamento posterior.

Quando os administradores selecionam uma ou várias entradas, as opções para confirmar ou descartar os riscos aparecem na parte superior do relatório. A seleção de um evento de risco individual abre um painel com mais detalhes para ajudar nas investigações.

Relatório dos utilizadores de risco

O relatório de usuários arriscados inclui todos os usuários cujas contas estão atualmente ou foram consideradas em risco de comprometimento. Os utilizadores de risco devem ser investigados e remediados para impedir o acesso não autorizado aos recursos. Recomendamos começar com usuários de alto risco devido à alta confiança do comprometimento. Saiba mais sobre o que os níveis significam

Por que motivo um utilizador está em risco?

Um utilizador torna-se um utilizador arriscado quando:

- Eles têm um ou mais sign-ins arriscados.

- Eles têm um ou mais riscos detetados em sua conta, como credenciais vazadas.

Como investigar usuários de risco?

Para visualizar e investigar usuários arriscados, navegue até o relatório Usuários arriscados e use os filtros para gerenciar os resultados. Há uma opção na parte superior da página para adicionar outras colunas, como nível de risco, status e detalhes do risco.

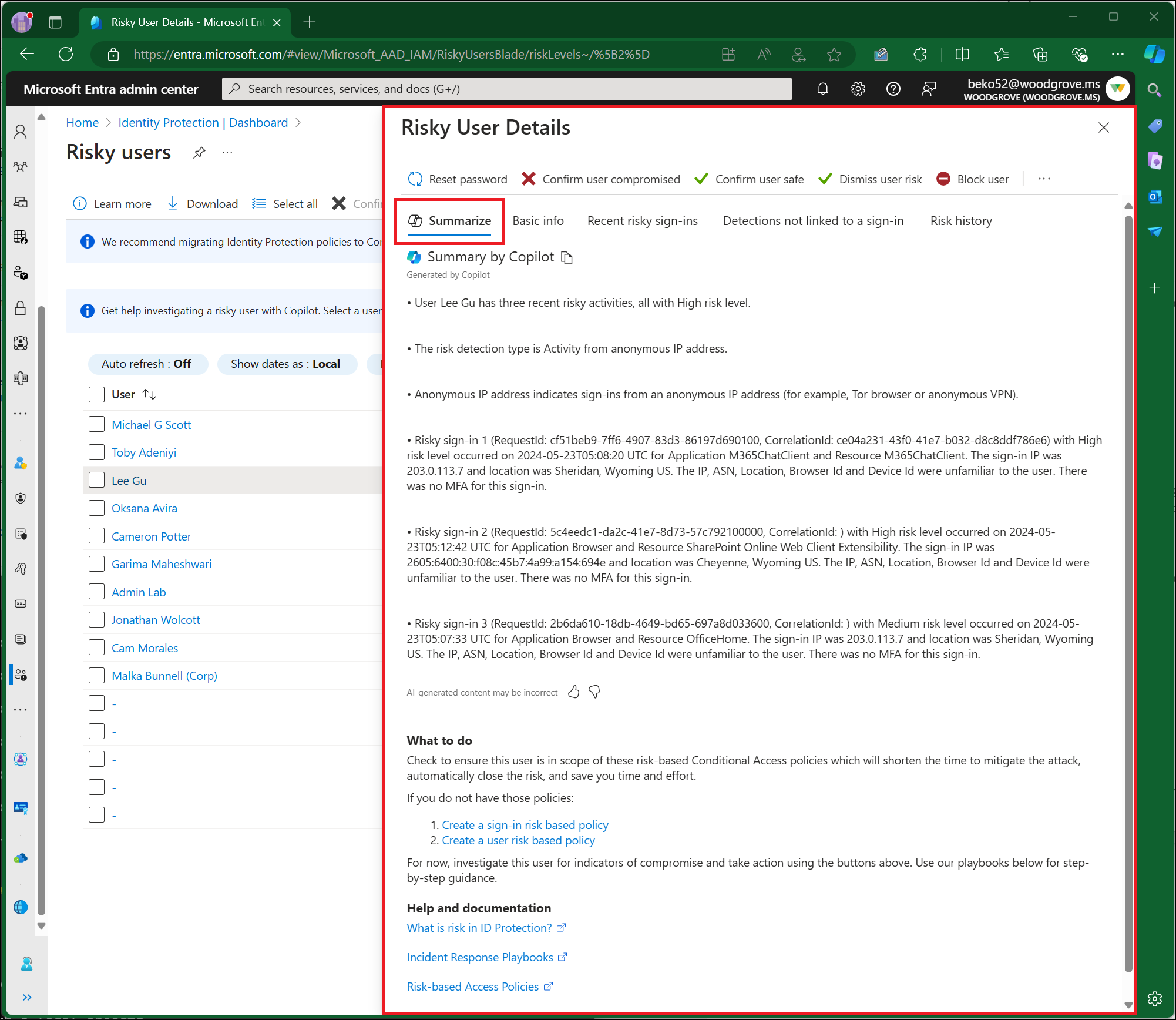

Quando os administradores selecionam um usuário individual, o painel Detalhes do usuário Arriscado é exibido. Os detalhes do usuário arriscado fornecem informações como: ID do usuário, localização do escritório, entrada arriscada recente, deteções não vinculadas a um sinal e histórico de riscos. A guia Histórico de riscos mostra os eventos que levaram a uma alteração de risco do usuário nos últimos 90 dias. Esta lista inclui deteções de risco que aumentaram o risco do usuário. Ele também pode incluir ações de correção de usuário ou administrador que reduziram o risco do usuário; por exemplo, um usuário redefinindo sua senha ou um administrador descartando o risco.

Se você tiver o Copilot for Security, terá acesso a um resumo em linguagem natural, incluindo: por que o nível de risco do usuário foi elevado, orientação sobre como mitigar e responder e links para outros itens ou documentação úteis.

Com as informações fornecidas pelo relatório de usuários de risco, os administradores podem visualizar:

- Risco do usuário que foi remediado, descartado ou ainda está em risco e precisa de investigação

- Detalhes sobre deteções

- Logins arriscados associados a um determinado usuário

- Antecedentes de risco

Tomar medidas no nível do usuário aplica-se a todas as deteções atualmente associadas a esse usuário. Os administradores podem tomar medidas sobre os utilizadores e optar por:

- Redefinir senha - Esta ação revoga as sessões atuais do usuário.

- Confirmar usuário comprometido - Esta ação é tomada em um verdadeiro positivo. A Proteção de ID define o risco do usuário como alto e adiciona uma nova deteção, confirmada pelo administrador. O usuário é considerado arriscado até que as medidas de correção sejam tomadas.

- Confirmar segurança do usuário - Esta ação é executada em um falso positivo. Isso remove riscos e deteções nesse usuário e o coloca no modo de aprendizado para reaprender as propriedades de uso. Você pode usar essa opção para marcar falsos positivos.

- Descartar o risco do usuário - Esta ação é tomada em um risco benigno positivo do usuário. Esse risco do usuário que detetamos é real, mas não malicioso, como os de um teste de penetração conhecido. Usuários semelhantes devem continuar sendo avaliados quanto ao risco no futuro.

- Bloquear usuário - Esta ação impede que um usuário entre se o invasor tiver acesso à senha ou à capacidade de executar MFA.

- Investigar com o Microsoft 365 Defender - Esta ação leva os administradores ao portal do Microsoft Defender para permitir que um administrador investigue mais.

Relatório de inícios de sessão de risco

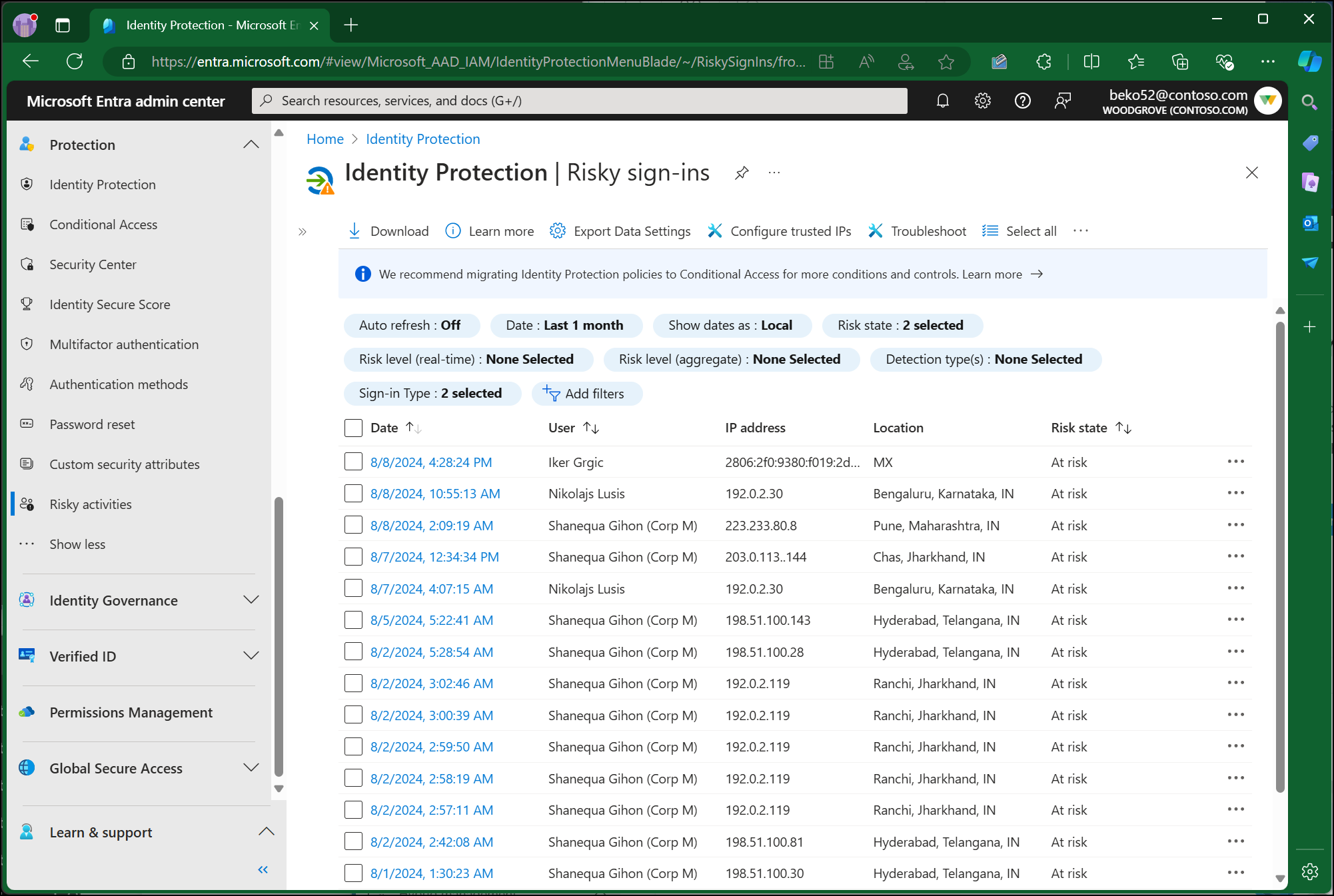

O relatório de entradas arriscadas contém dados filtráveis dos últimos 30 dias (um mês). A Proteção de ID avalia o risco de todos os fluxos de autenticação, sejam eles interativos ou não interativos. O relatório de entradas de risco mostra entradas interativas e não interativas. Para modificar esta vista, utilize o filtro "tipo de início de sessão".

Com as informações fornecidas pelo relatório de entradas de risco, os administradores podem visualizar:

- Entradas em risco, confirmadas comprometidas, confirmadas seguras, descartadas ou remediadas.

- Níveis de risco agregados e em tempo real associados às tentativas de início de sessão.

- Tipos de deteção acionados

- Políticas de Acesso Condicional aplicadas

- Detalhes do MFA

- Informações do dispositivo

- Application information (Informações da aplicação)

- Informações de localização

Os administradores podem tomar medidas em eventos de início de sessão arriscados e optar por:

- Confirmar login comprometido – Esta ação confirma que o login é um verdadeiro positivo. O início de sessão é considerado arriscado até que sejam tomadas medidas de correção.

- Confirmar início de sessão seguro – Esta ação confirma que o início de sessão é um falso positivo. Entradas semelhantes não devem ser consideradas arriscadas no futuro.

- Descartar o risco de entrada – Esta ação é usada para um positivo benigno verdadeiro. Esse risco de entrada que detetamos é real, mas não malicioso, como aqueles de um teste de penetração conhecido ou atividade conhecida gerada por um aplicativo aprovado. Sign-ins semelhantes devem continuar sendo avaliados quanto ao risco no futuro.

Para saber mais sobre quando executar cada uma dessas ações, consulte Como a Microsoft usa meus comentários de risco

Relatório de deteções de risco

O relatório Deteções de risco contém dados filtráveis dos últimos 90 dias (três meses).

Com as informações fornecidas pelo relatório Deteções de risco, os administradores podem encontrar:

- Informações sobre cada deteção de risco

- Tipo de ataque baseado na estrutura MITRE ATT&CK

- Outros riscos desencadeados ao mesmo tempo

- Local da tentativa de início de sessão

- Link para obter mais detalhes do Microsoft Defender for Cloud Apps.

Os administradores podem então optar por retornar ao relatório de risco ou de entrada do usuário para executar ações com base nas informações coletadas.

Nota

Nosso sistema pode detetar que o evento de risco que contribuiu para a pontuação de risco do usuário foi um falso positivo ou que o risco do usuário foi remediado com a aplicação de políticas, como a conclusão de um prompt de MFA ou alteração segura de senha. Portanto, nosso sistema descartará o estado de risco e um detalhe de risco de "AI confirmed sign-in safe" virá à tona e não contribuirá mais para o risco do usuário.

Triagem inicial

Ao iniciar a triagem inicial, recomendamos as seguintes ações:

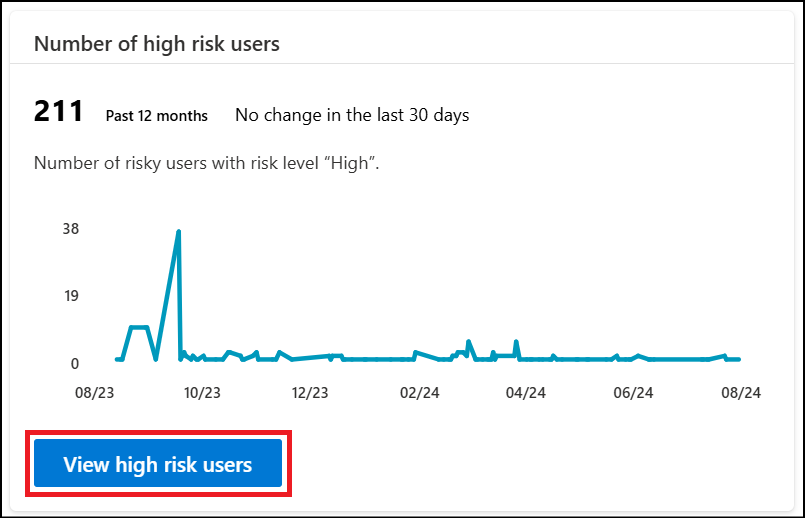

- Analise o painel de Proteção de ID para visualizar o número de ataques, o número de usuários de alto risco e outras métricas importantes com base nas deteções em seu ambiente.

- Analise a pasta de trabalho Análise de impacto para entender os cenários em que o risco é evidente em seu ambiente e as políticas de acesso baseadas em risco devem ser habilitadas para gerenciar usuários e entradas de alto risco.

- Adicione VPNs corporativas e intervalos de endereços IP a locais nomeados para reduzir falsos positivos.

- Considere a criação de um banco de dados de viajantes conhecido para relatórios de viagem organizacionais atualizados e use-o para fazer referência cruzada à atividade de viagem.

- Revise os logs para identificar atividades semelhantes com as mesmas características. Esta atividade pode ser um indício de contas mais comprometidas.

- Se houver características comuns, como endereço IP, geografia, sucesso/falha, etc., considere bloqueá-las com uma política de Acesso Condicional.

- Analise quais recursos podem ser comprometidos, incluindo possíveis downloads de dados ou modificações administrativas.

- Habilitar políticas de autocorreção por meio do Acesso Condicional

- Verifique se o usuário realizou outras atividades arriscadas, como baixar um grande volume de arquivos de um novo local. Este comportamento é um forte indício de um possível compromisso.

Se você suspeitar que um invasor pode se passar pelo usuário, você deve exigir que o usuário redefina sua senha e execute MFA ou bloqueie o usuário e revogue todos os tokens de atualização e acesso.

Quadro de investigação e de reparação de riscos

As organizações podem usar a seguinte estrutura para iniciar a investigação de qualquer atividade suspeita. O primeiro passo recomendado é a auto-remediação, se for uma opção. A autocorreção pode ocorrer por meio da redefinição de senha de autoatendimento ou por meio do fluxo de correção de uma política de Acesso Condicional baseada em risco.

Se a auto-remediação não for uma opção, um administrador precisa remediar o risco. A correção é feita invocando uma redefinição de senha, exigindo que o usuário se registre novamente para MFA, bloqueando o usuário ou revogando sessões de usuário, dependendo do cenário. O fluxograma a seguir mostra o fluxo recomendado quando um risco é detetado:

Uma vez que o risco é contido, mais investigação pode ser necessária para marcar o risco como seguro, comprometido ou para descartá-lo. Para chegar a uma conclusão confiante, pode ser necessário: conversar com o usuário em questão, revisar os logs de entrada, revisar os logs de auditoria ou consultar logs de risco no Log Analytics. Seguem-se as ações recomendadas durante esta fase da investigação:

- Verifique os logs e valide se a atividade é normal para determinado usuário.

- Observe as atividades anteriores do usuário, incluindo as propriedades a seguir, para ver se elas são normais para determinado usuário.

- Aplicação

- Dispositivo - O dispositivo está registado ou em conformidade?

- Localização - O usuário está viajando para um local diferente ou acessando dispositivos de vários locais?

- Endereço IP

- Cadeia de caracteres do agente do usuário

- Se você tiver acesso a outras ferramentas de segurança, como o Microsoft Sentinel, verifique se há alertas correspondentes que possam indicar um problema maior.

- As organizações com acesso ao Microsoft 365 Defender podem seguir um evento de risco do usuário por meio de outros alertas relacionados, incidentes e da cadeia MITRE ATT&CK.

- Para navegar a partir do relatório de usuários arriscados, selecione o usuário no relatório Usuários arriscados e selecione as reticências (...) na barra de ferramentas e escolha Investigar com o Microsoft 365 Defender.

- Observe as atividades anteriores do usuário, incluindo as propriedades a seguir, para ver se elas são normais para determinado usuário.

- Entrar em contato com o usuário para confirmar se ele reconhece o login; no entanto, considere que métodos como e-mail ou Teams podem ser comprometidos.

- Confirme as informações de que dispõe, tais como:

- Carimbo de Data/Hora

- Aplicação

- Dispositivo

- Location

- Endereço IP

- Confirme as informações de que dispõe, tais como:

- Dependendo dos resultados da investigação, marque o usuário ou login como confirmado comprometido, confirmado seguro ou descarte o risco.

- Configure políticas de Acesso Condicional baseadas em risco para evitar ataques semelhantes ou para resolver quaisquer lacunas na cobertura.

Investigar deteções específicas

Inteligência de ameaças do Microsoft Entra

Para investigar uma deteção de risco do Microsoft Entra Threat Intelligence, siga estas etapas com base nas informações fornecidas no campo "informações adicionais" do painel Detalhes da Deteção de Risco:

- O início de sessão foi a partir de um endereço IP suspeito:

- Confirme se o endereço IP mostra um comportamento suspeito no seu ambiente.

- O IP gera um alto número de falhas para um usuário ou conjunto de usuários em seu diretório?

- O tráfego do IP é proveniente de um protocolo ou aplicativo inesperado, por exemplo, protocolos herdados do Exchange?

- Se o endereço IP corresponder a um fornecedor de serviços em nuvem, exclua que não existam aplicações empresariais legítimas a partir do mesmo IP.

- Esta conta foi vítima de um ataque de spray de senha:

- Valide se nenhum outro usuário em seu diretório é alvo do mesmo ataque.

- Outros usuários têm entradas com padrões atípicos semelhantes vistos na entrada detetada dentro do mesmo período de tempo? Os ataques de pulverização de senha podem exibir padrões incomuns em:

- Cadeia de caracteres do agente do usuário

- Aplicação

- Protocolo

- Intervalos de IPs/ASNs

- Hora e frequência dos logins

- Essa deteção foi acionada por uma regra em tempo real:

- Valide se nenhum outro usuário em seu diretório é alvo do mesmo ataque. Essas informações podem ser encontradas usando o número TI_RI_#### atribuído à regra.

- As regras em tempo real protegem contra novos ataques identificados pela inteligência de ameaças da Microsoft. Se vários usuários em seu diretório foram alvos do mesmo ataque, investigue padrões incomuns em outros atributos do login.

Investigando deteções de viagens atípicas

- Se conseguir confirmar que a atividade não foi realizada por um utilizador legítimo:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se o invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha.

- Se um utilizador for conhecido por utilizar o endereço IP no âmbito das suas funções:

- Ação recomendada: confirme o início de sessão como seguro.

- Se você conseguir confirmar que o usuário viajou recentemente para o destino mencionado detalhado no alerta:

- Ação recomendada: confirme o início de sessão como seguro.

- Se você conseguir confirmar que o intervalo de endereços IP é de uma VPN sancionada.

- Ação recomendada: confirme o início de sessão como seguro e adicione o intervalo de endereços IP VPN a localizações nomeadas no Microsoft Entra ID e no Microsoft Defender for Cloud Apps.

Investigando deteções anômalas de anomalias de token e emissor de token

- Se você conseguir confirmar que a atividade não foi realizada por um usuário legítimo usando uma combinação de alerta de risco, localização, aplicativo, endereço IP, agente de usuário ou outras características inesperadas para o usuário:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar.

- Ação recomendada: configure políticas de Acesso Condicional baseadas em risco para exigir a redefinição de senha, executar MFA ou bloquear o acesso para todas as entradas de alto risco.

- Se você conseguir confirmar que a localização, o aplicativo, o endereço IP, o User Agent ou outras características são esperadas para o usuário e não há outros indícios de comprometimento:

- Ação recomendada: permita que o usuário se autocorrija com uma política de Acesso Condicional baseada em risco ou peça a um administrador que confirme o login como seguro.

- Para uma investigação mais aprofundada das deteções baseadas em tokens, consulte a postagem do blog Token tactics: How to prevent, detect, and response to cloud token theft the Token theft investigation playbook.

Investigar deteções suspeitas do navegador

- O navegador não é comumente usado pelo usuário ou a atividade dentro do navegador não corresponde ao comportamento normal dos usuários.

- Ação recomendada: confirme o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA.

- Ação recomendada: configure políticas de Acesso Condicional baseadas em risco para exigir a redefinição de senha, executar MFA ou bloquear o acesso para todas as entradas de alto risco.

Investigando deteções de endereços IP mal-intencionados

- Se conseguir confirmar que a atividade não foi realizada por um utilizador legítimo:

- Ação recomendada: confirme o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

- Ação recomendada: configure políticas de Acesso Condicional baseadas em risco para exigir a redefinição de senha ou executar MFA para todas as entradas de alto risco.

- Se um utilizador for conhecido por utilizar o endereço IP no âmbito das suas funções:

- Ação recomendada: confirme o início de sessão como seguro.

Investigando deteções de spray de senha

- Se conseguir confirmar que a atividade não foi realizada por um utilizador legítimo:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

- Se um utilizador for conhecido por utilizar o endereço IP no âmbito das suas funções:

- Ação recomendada: Confirme o início de sessão seguro.

- Se você conseguir confirmar que a conta não está comprometida e não vir nenhum indicador de força bruta ou spray de senha contra a conta.

- Ação recomendada: permita que o usuário se autocorrija com uma política de Acesso Condicional baseada em risco ou peça a um administrador que confirme o login como seguro.

Para uma investigação mais aprofundada das deteções de risco de pulverização de senha, consulte o artigo Investigação de pulverização de senha.

Investigando deteções de credenciais vazadas

- Se essa deteção identificar uma credencial vazada para um usuário:

- Ação recomendada: confirme o usuário como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.