Configurar um aplicativo SAML para receber tokens com declarações de um repositório externo

Este artigo descreve como configurar um aplicativo SAML para receber tokens com declarações externas do seu provedor de declarações personalizadas.

Pré-requisitos

Antes de configurar um aplicativo SAML para receber tokens com declarações externas, primeiro siga estas seções:

- Configurar um evento de início de emissão de token do provedor de declarações personalizado

- Registrar uma extensão de declarações personalizada

Configurar um aplicativo SAML que recebe tokens enriquecidos

Os administradores ou proprietários de aplicativos individuais podem usar um provedor de declarações personalizado para enriquecer tokens para aplicativos existentes ou novos aplicativos. Esses aplicativos podem usar tokens nos formatos JWT (para conexão OpenID) ou SAML.

As etapas a seguir são para registrar um aplicativo XRayClaims de demonstração para que você possa testar se ele pode receber um token com declarações enriquecidas.

Adicionar um novo aplicativo SAML

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Adicione um novo aplicativo SAML que não seja de galeria em seu locatário:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Aplicativos de identidade>>Aplicativos corporativos.

Selecione Novo aplicativo e, em seguida, Criar seu próprio aplicativo.

Adicione um nome para o aplicativo. Por exemplo, AzureADClaimsXRay. Selecione a opção Integrar qualquer outro aplicativo que você não encontre na galeria (Não galeria) e selecione Criar.

Configurar o logon único com SAML

Configure o logon único para o aplicativo:

Na página Visão geral, selecione Configurar logon único e, em seguida, SAML. Selecione Editar na Configuração Básica do SAML.

Selecione Adicionar identificador e adicione "urn:microsoft:adfs:claimsxray" como identificador. Se esse identificador já for usado por outro aplicativo em sua organização, você poderá usar uma alternativa como urn:microsoft:adfs:claimsxray12

Selecione URL de resposta e adicione

https://adfshelp.microsoft.com/ClaimsXray/TokenResponsecomo URL de resposta.Selecione Guardar.

Configurar afirmações

Os atributos retornados pela API do provedor de declarações personalizado não são incluídos automaticamente nos tokens retornados pela ID do Microsoft Entra. Você precisa configurar seu aplicativo para fazer referência a atributos retornados pelo provedor de declarações personalizado e retorná-los como declarações em tokens.

Na página Configuração de aplicativos corporativos para esse novo aplicativo, vá para o painel Logon único.

Selecione em Editar para a seção Atributos & Declarações

Expanda a seção Configurações avançadas .

Selecione Configurar para provedor de declarações personalizadas.

Selecione a extensão de autenticação personalizada que você registrou anteriormente na lista suspensa Provedor de declarações personalizadas. Selecione Guardar.

Selecione Adicionar nova declaração para adicionar uma nova declaração.

Forneça um nome para a declaração que você deseja que seja emitida, por exemplo, "DoB". Opcionalmente, defina um URI de namespace.

Em Source, selecione Attribute e escolha o atributo fornecido pelo provedor de declarações personalizado na lista suspensa Source attribute . Os atributos mostrados são os atributos definidos como 'a serem disponibilizados' pelo provedor de declarações personalizado em sua configuração de provedor de declarações personalizadas. Os atributos fornecidos pelo provedor de declarações personalizadas são prefixados com customclaimsprovider. Por exemplo, customclaimsprovider. DateOfBirth e customclaimsprovider. CustomRoles. Essas declarações podem ser de valor único ou múltiplo, dependendo da sua resposta da API.

Selecione Salvar para adicionar a declaração à configuração do token SAML.

Feche as janelas Gerenciar declaração e Atributos & Declarações .

Atribuir um usuário ou grupo ao aplicativo

Antes de testar o início de sessão do utilizador, tem de atribuir um utilizador ou grupo de utilizadores à aplicação. Se você não fizer isso, o AADSTS50105 - The signed in user is not assigned to a role for the application erro retornará ao entrar.

Na página Visão geral do aplicativo, selecione Atribuir usuários e grupos em Introdução.

Na página Usuários e grupos, selecione Adicionar usuário/grupo.

Pesquise e selecione o usuário para entrar no aplicativo. Selecione o botão Atribuir .

Testar a aplicação

Teste se o token está sendo enriquecido para usuários que entram no aplicativo:

Na página de descrição geral da aplicação, selecione Início de sessão único na barra de navegação esquerda.

Role para baixo e selecione Testar em Testar logon único com {nome do aplicativo}.

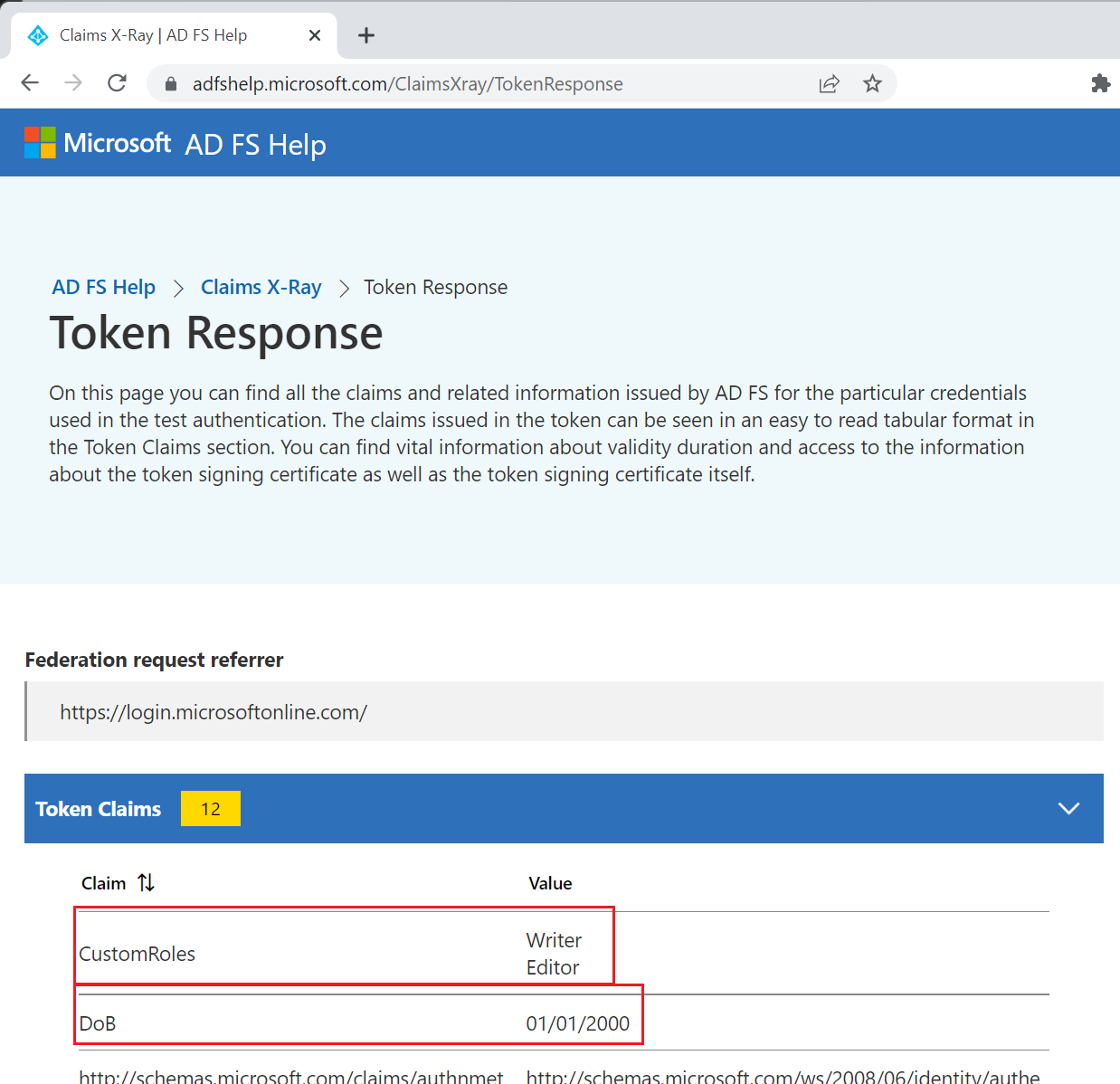

Selecione Testar início de sessão e iniciar sessão. No final do seu login, você verá a ferramenta Token response Claims X-ray. As declarações que você configurou para aparecer no token devem ser listadas se tiverem valores não nulos, incluindo qualquer uma que use o provedor de declarações personalizado como fonte.

Próximos passos

Solucione problemas da API do provedor de declarações personalizadas.

Exiba o Gatilho de Eventos de Autenticação para o aplicativo de exemplo do Azure Functions.