Planejar a implantação do Microsoft Entra para provisionamento de usuários com aplicativos de origem e destino SAP

Sua organização depende da Microsoft para vários serviços do Azure ou do Microsoft 365. O software e os serviços SAP também podem fornecer funções críticas, como recursos humanos (RH) e planejamento de recursos empresariais (ERP) para sua organização. Você pode usar o Microsoft Entra para orquestrar as identidades de seus funcionários, contratados e outros, e seu acesso, em seus aplicativos SAP e não SAP.

Este tutorial mostra como você pode usar os recursos do Microsoft Entra para gerenciar identidades em seus aplicativos SAP com base nas propriedades dessas identidades originadas de fontes SAP HR. Este tutorial pressupõe que:

- Sua organização tem um locatário do Microsoft Entra na nuvem comercial com uma licença para pelo menos o Microsoft Entra ID P1 nesse locatário. (Algumas etapas também ilustram o uso dos recursos de Governança de ID do Microsoft Entra.)

- Você é um administrador desse locatário.

- Sua organização tem um sistema de fonte de registro de trabalhadores, que é o SAP SuccessFactors.

- Sua organização tem SAP ERP Central Component (ECC), SAP S/4HANA ou outros aplicativos SAP e, opcionalmente, tem outros aplicativos não-SAP.

- Você está usando o SAP Cloud Identity Services para provisionamento e logon único (SSO) para qualquer aplicativo SAP que não seja o SAP ECC.

Descrição geral

Este tutorial ilustra como conectar o Microsoft Entra com fontes autorizadas para a lista de trabalhadores em uma organização, como SAP SuccessFactors. Ele também mostra como usar o Microsoft Entra para configurar identidades para esses trabalhadores. Em seguida, você aprenderá a usar o Microsoft Entra para fornecer aos trabalhadores acesso para entrar em um ou mais aplicativos SAP, como SAP ECC ou SAP S/4HANA.

O processo é:

- Planejar: defina os requisitos de identidades e acesso para aplicativos em sua organização. Verifique se a ID do Microsoft Entra e o Microsoft Online Services relacionado atendem aos pré-requisitos organizacionais para esse cenário.

- Implantar: traga os usuários necessários para o Microsoft Entra ID e tenha um processo para manter esses usuários atualizados com as credenciais apropriadas. Atribua aos usuários os direitos de acesso necessários no Microsoft Entra. Provisione esses usuários e seus direitos de acesso a aplicativos para permitir que eles entrem nesses aplicativos.

- Monitorar: monitore os fluxos de identidade para observar erros e ajustar políticas e operações, conforme necessário.

Após a conclusão do processo, as pessoas podem entrar em aplicativos SAP e não SAP que estão autorizadas a usar com identidades de usuário do Microsoft Entra.

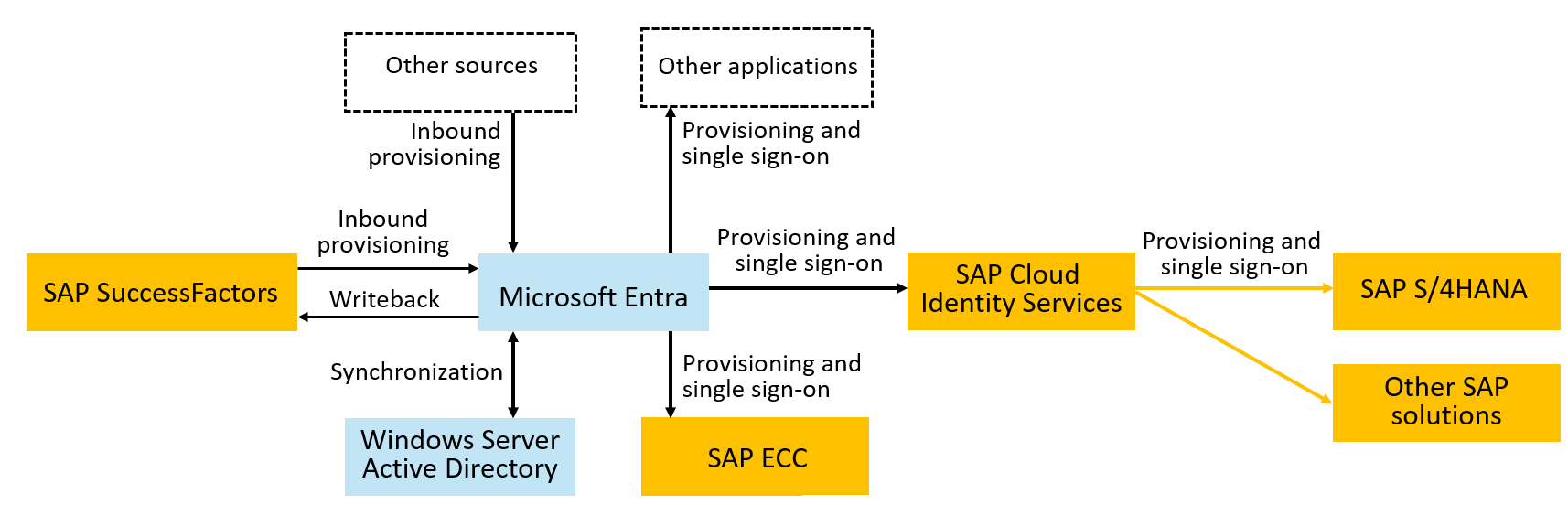

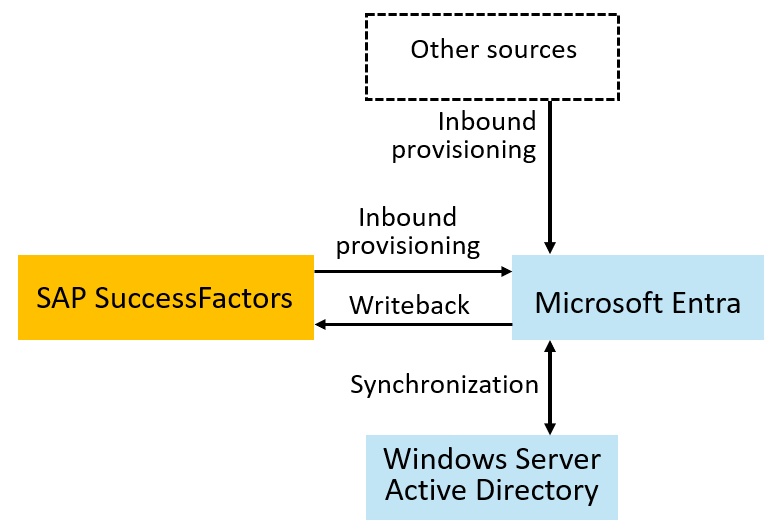

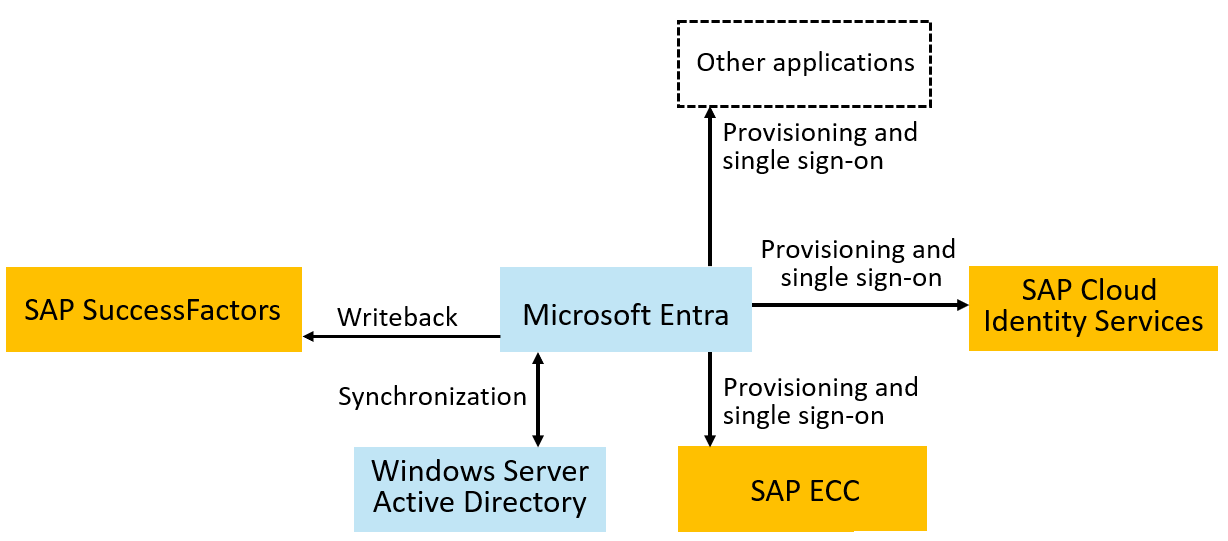

O diagrama a seguir descreve a topologia de exemplo usada neste tutorial. Nessa topologia, os trabalhadores são representados em SuccessFactors e precisam ter contas em um domínio do Ative Directory do Windows Server (Windows Server AD), em aplicativos de nuvem Microsoft Entra, SAP ECC e SAP. Este tutorial ilustra uma organização que tem um domínio do Windows Server AD. No entanto, o Windows Server AD não é necessário para este tutorial.

Este tutorial se concentra no ciclo de vida da identidade para usuários que representam funcionários e outros trabalhadores. O ciclo de vida da identidade para convidados e o ciclo de vida do acesso para atribuições de função, solicitações e revisões estão fora do escopo deste tutorial.

Planeje as integrações com fontes e metas SAP

Nesta seção, você define os requisitos de identidades e acesso para aplicativos em sua organização. Esta seção destaca as principais decisões necessárias para a integração com aplicativos SAP. Para aplicativos não-SAP, você também pode definir políticas organizacionais para controlar o acesso a esses aplicativos.

Se você estiver usando o SAP IDM, poderá migrar seus cenários de gerenciamento de identidades do SAP IDM para o Microsoft Entra. Para obter mais informações, consulte Migrar cenários de gerenciamento de identidades do SAP IDM para o Microsoft Entra.

Determinar a sequência de integração de aplicativos e como os aplicativos se integram ao Microsoft Entra

Talvez sua organização já tenha integrado alguns aplicativos com o Microsoft Entra para um subconjunto dos cenários de integração disponíveis. Por exemplo, talvez você tenha integrado o SAP Cloud Identity Services ao Microsoft Entra for SSO para obter o benefício do acesso condicional, mas ainda depende do provisionamento e desprovisionamento manuais. Ou, você pode ter aplicativos como SAP ECC em sua organização que você ainda não integrou com o Microsoft Entra.

Estabeleça uma ordem de prioridade para que os aplicativos sejam integrados ao Microsoft Entra para SSO e para provisionamento. As organizações geralmente começam a integrar com aplicativos SaaS (software como serviço) que suportam protocolos modernos. Para aplicativos SAP, recomendamos que as organizações que têm aplicativos em nuvem SAP iniciem suas integrações com o SSO e provisionem integrações com o SAP Cloud Identity Services como middleware. Aqui, um provisionamento de usuários e integração de SSO com o Microsoft Entra pode beneficiar vários aplicativos SAP.

Confirme como cada aplicação se integra com o Microsoft Entra. Se seu aplicativo estiver listado como um dos sistemas de destino de provisionamento do SAP Cloud Identity Services, como o SAP S/4HANA, você poderá usar o SAP Cloud Identity Services como middleware para fazer a ponte entre SSO e provisionamento do Microsoft Entra para o aplicativo. Se seu aplicativo for SAP ECC, você poderá integrar o Microsoft Entra diretamente ao SAP NetWeaver for SSO e às Business Application Programming Interfaces (BAPIs) do SAP ECC para provisionamento.

Para aplicativos não-SAP, siga as instruções em Integrar o aplicativo com o Microsoft Entra ID para determinar as tecnologias de integração suportadas para SSO e provisionamento para cada um dos seus aplicativos.

Colete as funções e permissões que cada aplicativo fornece. Alguns aplicativos têm apenas uma única função. Por exemplo, o SAP Cloud Identity Services tem apenas uma função, Usuário, que está disponível para atribuição. O SAP Cloud Identity Services pode ler grupos do Microsoft Entra ID para uso na atribuição de aplicativos. Outros aplicativos podem apresentar várias funções a serem gerenciadas por meio do Microsoft Entra ID. Essas funções de aplicativo geralmente fazem restrições amplas sobre o acesso que um usuário com essa função tem dentro do aplicativo.

Outros aplicativos também podem depender de associações de grupo ou reivindicações para verificações de função mais refinadas. Eles podem ser fornecidos a cada aplicativo a partir do Microsoft Entra ID em provisionamento ou declarações emitidas usando protocolos SSO de federação. Eles também podem ser gravados no Ative Directory como uma associação de grupo de segurança.

Nota

Se você estiver usando um aplicativo da galeria de aplicativos do Microsoft Entra que ofereça suporte ao provisionamento, a ID do Microsoft Entra poderá importar funções definidas no aplicativo e atualizar automaticamente o manifesto do aplicativo com as funções do aplicativo automaticamente, depois que o provisionamento for configurado.

Selecione quais funções e grupos têm associação que devem ser regidos no Microsoft Entra ID. Com base nos requisitos de conformidade e gerenciamento de riscos, as organizações geralmente priorizam as funções ou grupos de aplicativos que dão acesso privilegiado ou acesso a informações confidenciais. Embora este tutorial não inclua as etapas para configurar a atribuição de acesso, talvez seja necessário identificar as funções e os grupos relevantes para garantir que todos os seus membros sejam provisionados para os aplicativos.

Definir a política da organização com pré-requisitos de usuário e outras restrições de acesso a um aplicativo

Nesta seção, você determina as políticas organizacionais que planeja usar para determinar o acesso a cada aplicativo.

Identifique se há pré-requisitos ou padrões que um usuário deve atender antes de ter acesso a um aplicativo. As organizações com requisitos de conformidade ou planos de gerenciamento de riscos têm aplicativos sensíveis ou críticos para os negócios. Talvez você já tenha documentado as políticas de acesso para quem deve ter acesso a esses aplicativos, antes de sua integração com o Microsoft Entra ID. Caso contrário, talvez seja necessário consultar as partes interessadas, como equipes de conformidade e gerenciamento de riscos. Você precisa garantir que as políticas usadas para automatizar as decisões de acesso sejam apropriadas para o seu cenário.

Por exemplo, em circunstâncias normais, apenas funcionários em tempo integral, ou funcionários de um departamento ou centro de custo específico, devem, por padrão, ter acesso ao aplicativo de um departamento específico. Se você estiver usando o gerenciamento de direitos do Microsoft Entra na Governança de ID do Microsoft Entra, poderá optar por configurar a política de gerenciamento de direitos para um usuário de algum outro departamento que esteja solicitando acesso para ter um ou mais aprovadores, para que esses usuários possam obter acesso via exceção.

Em algumas organizações, as solicitações de acesso de um funcionário podem ter dois estágios de aprovação. A primeira etapa é solicitando o gerente do usuário. A segunda etapa consiste em solicitar a um dos proprietários de recursos responsáveis pelos dados mantidos no aplicativo.

Decida por quanto tempo um usuário que foi aprovado para acesso deve ter acesso e quando esse acesso deve desaparecer. Para muitos aplicativos, um usuário pode manter o acesso indefinidamente até que não esteja mais afiliado à organização. Em algumas situações, o acesso pode estar vinculado a projetos ou marcos específicos para que, quando o projeto terminar, o acesso seja removido automaticamente. Ou, se apenas alguns usuários estiverem usando um aplicativo por meio de uma política, você pode configurar revisões trimestrais ou anuais do acesso de todos por meio da política para que haja supervisão regular. Esses cenários exigem a Governança de ID do Microsoft Entra.

Se sua organização já estiver controlando o acesso com um modelo de função organizacional, planeje trazer esse modelo de função organizacional para o Microsoft Entra ID. Você pode ter um modelo de função organizacional definido que atribui acesso com base na propriedade de um usuário, como sua posição ou departamento. Esses processos podem garantir que os usuários percam o acesso eventualmente quando o acesso não for mais necessário, mesmo que não haja uma data de término do projeto predeterminada.

Se você já tiver uma definição de função de organização, poderá migrar as definições de função organizacional para o Microsoft Entra ID Governance.

Informe-se sobre se existem constrangimentos baseados na separação de funções. Este tutorial se concentra no ciclo de vida da identidade para fornecer ao usuário acesso básico aos aplicativos. No entanto, ao planejar a integração de aplicativos, você pode identificar restrições com base na separação de tarefas a serem impostas.

Por exemplo, suponha que haja um aplicativo com duas funções de aplicativo, Western Sales e Eastern Sales. Você deseja garantir que um usuário tenha apenas uma função de território de vendas de cada vez. Inclua uma lista de quaisquer pares de funções de aplicativo que são incompatíveis para seu aplicativo. Em seguida, se um usuário tiver uma função, ele não terá permissão para solicitar a segunda função. As configurações de incompatibilidade de gerenciamento de direitos do Microsoft Entra em pacotes de acesso podem impor essas restrições.

Selecione a política de acesso condicional apropriada para acesso a cada aplicativo. Recomendamos que você analise seus aplicativos e os organize em coleções de aplicativos que tenham os mesmos requisitos de recursos para os mesmos usuários.

Na primeira vez que você integrar um aplicativo SSO federado com o Microsoft Entra ID, talvez seja necessário criar uma nova política de acesso condicional para expressar restrições. Talvez seja necessário impor requisitos para autenticação multifator (MFA) ou acesso baseado em local para esse aplicativo e aplicativos subsequentes. Você também pode configurar no acesso condicional que os usuários devem concordar com os termos de uso.

Para obter mais considerações sobre como definir uma política de acesso condicional, consulte Planejar uma implantação de acesso condicional.

Decida como as exceções aos seus critérios devem ser tratadas. Por exemplo, um aplicativo normalmente só pode estar disponível para funcionários designados, mas um auditor ou fornecedor pode precisar de acesso temporário para um projeto específico. Ou, um funcionário que está viajando pode precisar de acesso de um local que normalmente está bloqueado porque sua organização não tem presença nesse local.

Nessas situações, se você tiver a Governança de ID do Microsoft Entra, poderá optar por também ter uma política de gerenciamento de direitos para aprovação com estágios diferentes, um limite de tempo diferente ou um aprovador diferente. Um fornecedor que entrou como usuário convidado em seu locatário do Microsoft Entra pode não ter um gerente. Em vez disso, um patrocinador de sua organização, um proprietário de recursos ou um oficial de segurança pode aprovar suas solicitações de acesso.

Decidir sobre a topologia de provisionamento e autenticação

Agora que você determinou os aplicativos a serem integrados ao Microsoft Entra para provisionamento de usuários e SSO, decida sobre o fluxo de dados de como as identidades de usuário e seus atributos são fornecidos a esses aplicativos, com base em dados originários de um sistema autorizado de fontes de registro.

Selecione as fontes autorizadas para cada identidade e seus atributos. Este tutorial pressupõe que SuccessFactors é o sistema autorizado de fonte de registro para os usuários que precisam acessar aplicativos SAP. Configurar o provisionamento de usuários orientado por RH na nuvem do SuccessFactors para o Microsoft Entra ID requer um planejamento que abrange diferentes aspetos. Esses fatores incluem determinar a ID correspondente e definir mapeamentos de atributos, transformação de atributos e filtros de escopo.

Para obter diretrizes abrangentes sobre esses assuntos, consulte o plano de implantação de RH na nuvem. Para saber mais sobre as entidades suportadas, detalhes de processamento e como personalizar a integração para diferentes cenários de RH, consulte a referência de integração SAP SuccessFactors. Você também pode ter outras fontes autorizadas para outras identidades e algumas identidades, como contas de vidro de quebra ou outros administradores de TI, que tenham a ID do Microsoft Entra como fonte autorizada.

Decida se os usuários existem ou precisam ser provisionados no Windows Server AD além da ID do Microsoft Entra. Talvez você já tenha usuários existentes no Windows Server AD, que correspondem aos seus trabalhadores em sua fonte autorizada de RH. Ou talvez você tenha configurado o SAP ECC ou outros aplicativos para confiar no Windows Server por meio do protocolo LDAP ou Kerberos. Nessas situações, você provisiona usuários no Windows Server AD. Esses usuários são então sincronizados no Microsoft Entra ID.

Projete a topologia de implantação do agente de provisionamento do Microsoft Entra Connect. Se você estiver usando SuccessFactors e tiver o Windows Server AD, precisará instalar o agente de provisionamento para provisionar usuários nesses domínios. A topologia de implantação do agente de provisionamento do Microsoft Entra Connect depende do número de locatários de aplicativos de RH na nuvem e domínios filhos do Ative Directory que você planeja integrar. Se você tiver vários domínios do Ative Directory, isso dependerá se os domínios do Ative Directory são contíguos ou separados. Para obter mais informações, consulte Projetar a topologia de implantação do agente de provisionamento do Microsoft Entra Connect.

Determine se você usará vários contêineres no Windows Server AD. Se você estiver usando SuccessFactors e tiver o Windows Server AD, em cada domínio será necessário determinar se os usuários que representam os trabalhadores estão organizados em uma hierarquia de contêiner. Algumas organizações podem criar todos os usuários representando os funcionários em um único

organizationalUnite outras organizações podem ter vários. Para obter mais informações, consulte configurar a atribuição de contêiner de UO do Ative Directory.Decida se deseja usar o Microsoft Entra ID para provisionar o SAP Cloud Identity Services ou usar o SAP Cloud Identity Services para ler a partir do Microsoft Entra ID. Para obter mais informações sobre os recursos de provisionamento do Microsoft Entra, consulte Automatizar o provisionamento e o desprovisionamento de usuários para o SAP Cloud Identity Services com o Microsoft Entra ID. O SAP Cloud Identity Services também tem seu próprio conector separado para ler usuários e grupos do Microsoft Entra ID. Para obter mais informações, consulte SAP Cloud Identity Services - Identity Provisioning - Microsoft Entra ID como um sistema de origem.

Decida se você precisa provisionar usuários no SAP ECC. Você pode provisionar usuários do Microsoft Entra ID no SAP ECC (anteriormente SAP R/3) NetWeaver 7.0 ou posterior. Se você estiver usando outras versões do SAP R/3, ainda poderá usar os guias fornecidos no download do Connectors for Microsoft Identity Manager 2016 como referência para criar seu próprio modelo para provisionamento.

Verifique se os pré-requisitos organizacionais são atendidos antes de configurar o Microsoft Entra ID

Antes de iniciar o processo de provisionamento do acesso a aplicativos críticos para os negócios a partir da ID do Microsoft Entra, verifique se o ambiente do Microsoft Entra está configurado adequadamente.

Certifique-se de que seu ambiente Microsoft Entra ID e Microsoft Online Services esteja pronto para os requisitos de conformidade para os aplicativos. A conformidade é uma responsabilidade compartilhada entre a Microsoft, os provedores de serviços de nuvem e as organizações.

Verifique se o locatário do Microsoft Entra ID está licenciado corretamente. Para usar o Microsoft Entra ID para automatizar o provisionamento, seu locatário deve ter tantas licenças para o Microsoft Entra ID P1, no mínimo, quanto há trabalhadores provenientes do aplicativo de RH de origem ou usuários membros (não convidados) que são provisionados.

Além disso, o uso de Fluxos de Trabalho de Ciclo de Vida e outros recursos de Governança de ID do Microsoft Entra, como políticas de atribuição automática de gerenciamento de direitos do Microsoft Entra no processo de provisionamento, requer licenças de Governança de ID do Microsoft Entra para seus trabalhadores. Essas licenças são Microsoft Entra ID Governance ou Microsoft Entra ID Governance Step Up para Microsoft Entra ID P2.

Verifique se a ID do Microsoft Entra já está enviando seu log de auditoria e, opcionalmente, outros logs, para o Azure Monitor. O Azure Monitor é opcional, mas útil para controlar o acesso a aplicativos porque o Microsoft Entra armazena eventos de auditoria apenas por até 30 dias em seu log de auditoria. Você pode manter os dados de auditoria por mais tempo do que esse período de retenção padrão. Para obter mais informações, consulte Por quanto tempo o Microsoft Entra ID armazena dados de relatórios?.

Você também pode usar pastas de trabalho do Azure Monitor e consultas e relatórios personalizados sobre dados históricos de auditoria. Você pode verificar a configuração do Microsoft Entra para ver se ele está usando o Azure Monitor, na ID do Microsoft Entra no centro de administração do Microsoft Entra, selecionando Pastas de trabalho. Se essa integração não estiver configurada e você tiver uma assinatura do Azure e for pelo menos um Administrador de Segurança, poderá configurar a ID do Microsoft Entra para usar o Azure Monitor.

Verifique se apenas os usuários autorizados estão nas funções administrativas altamente privilegiadas em seu locatário do Microsoft Entra. Os administradores que são pelo menos um Administrador de Governança de Identidade, Administrador de Usuário, Administrador de Aplicativo, Administrador de Aplicativo na Nuvem ou Administrador de Função Privilegiada podem fazer alterações nos usuários e em suas atribuições de função de aplicativo. Se você não tiver revisado recentemente as associações dessas funções, precisará de um usuário que seja pelo menos um Administrador de Função Privilegiada para garantir que a revisão de acesso dessas funções de diretório tenha começado.

Você também deve examinar os usuários em funções do Azure em assinaturas que contêm o Monitor do Azure, Aplicativos Lógicos e outros recursos necessários para a operação de sua configuração do Microsoft Entra.

Verifique se o seu inquilino tem isolamento adequado. Se sua organização estiver usando o Ative Directory local e esses domínios do Ative Directory estiverem conectados à ID do Microsoft Entra, você precisará garantir que as operações administrativas altamente privilegiadas para serviços hospedados na nuvem sejam isoladas das contas locais. Certifique-se de que configurou para proteger o seu ambiente de nuvem do Microsoft 365 contra compromisso no local.

Avalie seu ambiente em relação às práticas recomendadas de segurança. Para avaliar como proteger seu locatário do Microsoft Entra ID, revise as práticas recomendadas para todas as arquiteturas de isolamento.

Documente o tempo de vida do token e as configurações de sessão do aplicativo. No final deste tutorial, você integra aplicativos SAP ECC ou SAP Cloud Identity Services com o Microsoft Entra para SSO. Por quanto tempo um usuário a quem foi negado acesso contínuo pode continuar a usar um aplicativo federado depende do tempo de vida da sessão do próprio aplicativo e do tempo de vida do token de acesso. O tempo de vida da sessão de um aplicativo depende do próprio aplicativo. Para saber mais sobre como controlar o tempo de vida dos tokens de acesso, consulte Tempos de vida dos tokens configuráveis.

Confirme se o SAP Cloud Identity Services tem os mapeamentos de esquema necessários para seus aplicativos

Cada um dos aplicativos SAP da sua organização pode ter seus próprios requisitos de que os usuários desses aplicativos tenham determinados atributos preenchidos quando estão sendo provisionados no aplicativo.

Se você estiver usando o SAP Cloud Identity Services para provisionar o SAP S/4HANA ou outros aplicativos SAP, certifique-se de que o SAP Cloud Identity Services tenha os mapeamentos para enviar esses atributos do Microsoft Entra ID por meio do SAP Cloud Identity Services para esses aplicativos. Se você não estiver usando o SAP Cloud Identity Services, pule para a próxima seção.

- Certifique-se de que seu diretório de nuvem SAP tenha o esquema de usuário exigido por seus aplicativos de nuvem SAP. No SAP Cloud Identity Services, cada sistema de destino configurado adiciona transformações do modelo de dados da origem para identidades fornecidas ao SAP Cloud Identity Services aos requisitos do destino. Talvez seja necessário alterar essas transformações no SAP Cloud Identity Services para corresponder à forma como você planeja modelar a identidade, especialmente se tiver vários sistemas de destino configurados. Em seguida, registre o esquema necessário para que o Microsoft Entra forneça aplicativos em nuvem SAP por meio do SAP Cloud Identity Services.

Definir a relação entre registros de trabalho em seu sistema de fontes de registro e usuários no Microsoft Entra

Cada atributo exigido por seus aplicativos precisa ser originado de alguma fonte em sua organização. Alguns atributos podem ter valores que são constantes ou que são transformados a partir de outros atributos. Outros valores podem ser atribuídos por um serviço online da Microsoft, como o endereço de email de um usuário. Outros atributos, como o nome de um usuário, departamento ou outras propriedades organizacionais, normalmente se originam em um sistema de registro de RH que é autoritativo. Para garantir que os registros de RH corretos sejam mapeados para os usuários no Microsoft Entra ID, trabalhe com suas equipes de RH e TI para garantir a consistência dos dados e planejar quaisquer tarefas de limpeza de dados.

Determine como mapear alterações no sistema de fonte de registro para ingressar e sair de eventos. Se desejar automatizar processos de ingresso e saída de trabalhadores, será necessário correlacionar as informações de status de um trabalhador com os atributos no Microsoft Entra. Para obter mais informações, se determine o status da conta de usuário.

Certifique-se de que sua fonte de RH tenha o esquema de trabalho capaz de fornecer o esquema necessário para esses aplicativos SAP. Certifique-se de que cada atributo necessário de um aplicativo SAP na nuvem ou local, que não tenha origem no Microsoft Entra ou em outro serviço online da Microsoft, possa ser rastreado para uma propriedade disponível na sua origem, como SuccessFactors. Se sua origem não tiver o esquema necessário, ou se os atributos não estiverem preenchidos em uma ou mais identidades que terão acesso aos aplicativos, ou se não estiverem disponíveis para leitura pelo Microsoft Entra, você deverá abordar esses requisitos de esquema antes de habilitar o provisionamento.

Registre o esquema usado para correlação entre o ID do Microsoft Entra e seus sistemas de registro. Você pode ter usuários existentes no Windows Server AD ou no Microsoft Entra ID que correspondam a trabalhadores no SAP SuccessFactors. Se esses usuários não foram criados pelo ID do Microsoft Entra, mas por algum outro processo, consulte a referência do atributo SAP SuccessFactors e seu esquema de usuário do Windows Server ou do Microsoft Entra para selecionar quais atributos nos objetos do usuário contêm um identificador exclusivo para o trabalhador no SAP SuccessFactors.

Esse atributo deve estar presente com um valor exclusivo em cada usuário que corresponda a um trabalhador para que o provisionamento de entrada do Microsoft Entra possa determinar quais usuários já existem para trabalhadores e evitar a criação de usuários duplicados. O atributo de correspondência padrão é baseado no ID do funcionário. Antes de importar trabalhadores da fonte de RH, você precisará garantir que o valor desse atributo, como ID de funcionário, seja preenchido no Microsoft Entra ID (para usuários somente na nuvem) e no Windows Server AD (para usuários híbridos) antes de iniciar a sincronização completa e seu valor identifique exclusivamente cada usuário. Para obter mais informações, consulte determinar atributos correspondentes e gerar um valor de atributo exclusivo.

Selecione filtros de escopo para ignorar registros de RH que não são mais relevantes. Os sistemas de RH têm vários anos de dados de emprego, incluindo trabalhadores que não são empregados há anos. Por outro lado, sua equipe de TI pode estar interessada apenas na lista de funcionários atualmente ativos, novas contratações e registros de rescisão que aparecem após o go-live. Para filtrar os registros de RH que não são mais relevantes do ponto de vista da sua equipe de TI, trabalhe com sua equipe de RH para adicionar sinalizadores no registro de RH que podem ser usados nos filtros de escopo de provisionamento do Microsoft Entra. Para obter mais informações, consulte definir filtros de escopo.

Planeje o tratamento de caracteres especiais que podem formar o nome de usuário de um novo usuário. É uma prática comum usar o nome e o sobrenome ou sobrenome do trabalhador para criar um exclusivo

userPrincipalNamepara o usuário. No Windows Server AD e no Microsoft Entra ID, ouserPrincipalNamenão permite caracteres acentuados e apenas os seguintes caracteres são permitidosA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Use a função NormalizeDiacritics para manipular caracteres de acento e construir apropriadouserPrincipalName.Planeje o manuseio de cadeias de caracteres longas originadas em sua fonte de RH. Verifique se os dados HR têm valores de cadeia de caracteres longos associados aos campos HR que você usará para preencher os atributos do Microsoft Entra ID e do Windows Server AD. Cada atributo ID do Microsoft Entra tem um comprimento máximo de cadeia de caracteres. Se o valor no campo HR mapeado para o atributo ID do Microsoft Entra contiver mais caracteres, a atualização do atributo poderá falhar. Uma opção é rever o mapeamento de atributos e verificar se existe a possibilidade de truncar/atualizar valores de string longos no sistema HR. Se essa não for uma opção, você pode usar funções como Mid para truncar cadeias de caracteres longas ou pode usar funções como Switch para mapear valores longos para valores/abreviaturas mais curtos.

Endereçe valores potencialmente vazios para atributos obrigatórios. É obrigatório preencher determinados atributos como

firstName,lastName,CN, ouUPNao criar uma conta no Microsoft Entra ID ou no Windows Server AD. Se qualquer um dos campos HR correspondentes mapeados para tais atributos for nulo, a operação de criação do usuário falhará. Por exemplo, se você mapear o atributo ADCNpara "nome de exibição" e se o "nome para exibição" não estiver definido para todos os usuários, encontrará um erro. Uma opção é revisar esses mapeamentos de atributos obrigatórios e garantir que os campos correspondentes sejam preenchidos em RH. Você também pode considerar a opção de verificar valores nulos em um mapeamento de expressão. Por exemplo, se o nome para exibição estiver vazio, concatene o nome e o sobrenome ou o nome da família para formar o nome para exibição.

Confirme se os BAPIs necessários para SAP ECC estão prontos para uso pelo Microsoft Entra

O agente de provisionamento do Microsoft Entra e o conector de serviços Web genéricos fornecem conectividade com pontos de extremidade SOAP locais, incluindo SAP BAPIs.

Se você não estiver usando o SAP ECC e estiver apenas provisionando para serviços de nuvem SAP, pule para a próxima seção.

Confirme se as BAPIs necessárias para o provisionamento estão publicadas. Exponha as APIs necessárias no SAP ECC NetWeaver 7.51 para criar, atualizar e excluir usuários. O arquivo Connectors for Microsoft Identity Manager 2016 chamado

Deploying SAP NetWeaver AS ABAP 7.pdfexplica como você pode expor as APIs necessárias.Registre o esquema disponível para os usuários SAP existentes. Talvez você tenha usuários existentes no SAP ECC que correspondam aos trabalhadores em seu sistema autorizado de fonte de registro. Mas se esses usuários não foram criados pelo Microsoft Entra ID, você precisa ter um campo preenchido nesses usuários que pode ser usado como o identificador exclusivo para o trabalhador. Este campo deve estar presente com um valor único em cada utilizador que corresponda a um trabalhador. Em seguida, o provisionamento do Microsoft Entra pode determinar quais usuários já existem para trabalhadores e evitar a criação de usuários duplicados.

Por exemplo, você pode estar usando os BAPIs

BAPI_USER_GETLISTdo SAP eBAPI_USER_GETDETAILo . Um dos campos retornados porBAPI_USER_GETDETAILdeve ser escolhido como identificador exclusivo para correlacionar com a fonte. Se você não tiver um campo que corresponda a um identificador exclusivo da origem, talvez seja necessário usar um identificador exclusivo diferente. Por exemplo, talvez seja necessário usar o campoaddress.e_mailSAP se seus valores forem exclusivos em cada usuário SAP e também estiverem presentes nos usuários do Microsoft Entra ID.Registre o esquema necessário para o Microsoft Entra fornecer aos BAPIs SAP. Por exemplo, você pode estar usando o SAP BAPI

BAPI_USER_CREATE1, que requerADDRESS,COMPANY,DEFAULTS,LOGONDATA,,PASSWORD,SELF_REGISTEReUSERNAMEcampos para criar um usuário. Ao configurar o mapeamento do esquema de usuário do Microsoft Entra ID para os requisitos do SAP ECC, mapeie os atributos ou constantes do usuário do Microsoft ID para cada um desses campos.

Documentar o fluxo de atributos e as transformações de ponta a ponta

Você identificou os requisitos de esquema de seus aplicativos e os campos de trabalho disponíveis em seu sistema de fontes de registro. Agora, documente os caminhos de como esses campos fluem através do Microsoft Entra e, opcionalmente, do Windows Server AD e do SAP Cloud Identity Services, para os aplicativos.

Em alguns casos, os atributos exigidos pelos aplicativos não correspondem diretamente aos valores de dados disponíveis na fonte. Em seguida, é necessário transformar os valores antes que esses valores possam ser fornecidos ao aplicativo de destino.

Existem várias etapas de processamento onde uma transformação pode ser aplicada.

| Fase | Considerações | Links para mais informações |

|---|---|---|

| No próprio sistema de registo | O gerenciamento do ciclo de vida da identidade do Microsoft Entra pode não ser a única solução lida de um sistema de fonte de registro. Executar a normalização de dados antes de expor dados ao Microsoft Entra também pode beneficiar outras soluções que precisam de dados semelhantes. | Consulte o sistema de documentação de registo |

| No fluxo de provisionamento de entrada, do sistema de registro para o Microsoft Entra ou Windows Server AD | Você pode escrever um valor personalizado em um atributo de usuário do Windows Server AD ou um atributo de usuário do Microsoft Entra ID, com base em um ou mais atributos SuccessFactors. | Expressão com funções para personalização |

| Quando você sincroniza do Windows Server AD para o Microsoft Entra ID | Se você já tiver usuários no Windows Server AD, talvez esteja transformando atributos desses usuários à medida que eles são inseridos no Microsoft Entra ID. | Como personalizar uma regra de sincronização no Microsoft Entra Connect e usar o construtor de expressões com o Microsoft Entra Cloud Sync |

| No fluxo de provisionamento de saída do Microsoft Entra ID para o SAP Cloud Identity Services, SAP ECC ou outros aplicativos não SAP | Quando você configura o provisionamento para um aplicativo, um dos tipos de mapeamentos de atributos que você pode especificar é uma expressão mapeando um ou mais dos atributos no Microsoft Entra ID para um atributo no destino. | Expressão com funções para personalização |

| Em SSO federado de saída | Por padrão, a plataforma de identidade da Microsoft emite um token SAML para um aplicativo que contém uma declaração com um valor do nome de usuário do usuário (também conhecido como nome principal do usuário), que pode identificar exclusivamente o usuário. O token SAML também contém outras declarações que incluem o endereço de e-mail ou o nome de exibição do usuário, e você pode usar funções de transformação de declarações. | Personalizar declarações de token SAML e declarações de token da Web JSON do cliente |

| No SAP Cloud Identity Services | No SAP Cloud Identity Services, cada sistema de destino configurado adiciona transformações do modelo de dados da origem para identidades fornecidas ao SAP Cloud Identity Services aos requisitos do destino. Talvez seja necessário alterar essas transformações no SAP Cloud Identity Services para corresponder à forma como você planeja modelar a identidade, especialmente se tiver vários sistemas de destino configurados. Essa abordagem pode ser apropriada quando o requisito de atributo é específico para um ou mais aplicativos SAP conectados ao SAP Cloud Identity Services. | SAP Cloud Identity Services - Gerencie a transformação |

Preparar-se para emitir novas credenciais de autenticação

Se você estiver usando o Windows Server AD, planeje emitir credenciais do Windows Server AD para trabalhadores que precisam de acesso ao aplicativo e não tinham contas de usuário do Windows Server AD anteriormente. Historicamente, em algumas organizações, os usuários eram provisionados diretamente em repositórios de aplicativos. Os trabalhadores só recebiam contas de usuário do Windows Server AD se precisassem de uma caixa de correio do Microsoft Exchange ou acesso a aplicativos integrados ao Windows Server AD.

Nesse cenário, se você estiver configurando o provisionamento de entrada para o Windows Server AD, o Microsoft Entra criará usuários no Windows Server AD, tanto para trabalhadores existentes que não tinham anteriormente contas de usuário do Windows Server AD quanto para novos trabalhadores. Se os usuários estiverem entrando no domínio do Windows, recomendamos que eles se inscrevam no Windows Hello for Business para obter uma autenticação mais forte do que apenas uma senha.

Se você não estiver usando o Windows Server AD, planeje emitir credenciais de ID do Microsoft Entra para trabalhadores que precisam de acesso ao aplicativo e não tinham contas de usuário do Microsoft Entra ID anteriormente. Se você estiver configurando o provisionamento de entrada para o Microsoft Entra ID, não indo primeiro para o Windows Server AD, o Microsoft Entra criará usuários no Microsoft Entra, tanto para trabalhadores existentes que não tinham anteriormente contas de usuário do Microsoft Entra ID quanto para novos trabalhadores.

Se os usuários precisarem de senhas, você poderá implantar o recurso de redefinição de senha de autoatendimento (SSPR) do Microsoft Entra ID para que o usuário redefina sua senha. Você pode provisionar o atributo Mobile Number no aplicativo HR na nuvem. Depois que o atributo Mobile Number estiver no Microsoft Entra ID, você poderá habilitar o SSPR para a conta do usuário. Então, no primeiro dia, o novo usuário pode usar o número de celular registrado e verificado para autenticação. Consulte a documentação do SSPR para obter detalhes sobre como preencher previamente as informações de contato de autenticação.

Se os usuários estiverem usando uma autenticação mais forte, habilite a política de Passe de Acesso Temporário para que você possa gerar Passes de Acesso Temporário para novos usuários.

Verifique se os usuários estão prontos para o Microsoft Entra MFA. Recomendamos a exigência do Microsoft Entra MFA para aplicativos críticos para os negócios integrados via federação. Para esses aplicativos, uma política deve exigir que o usuário atenda a um requisito de MFA antes do Microsoft Entra ID que permite que ele entre em um aplicativo. Algumas organizações também podem bloquear o acesso por locais ou exigir que o usuário acesse a partir de um dispositivo registrado.

Se ainda não houver uma política adequada que inclua as condições necessárias para autenticação, localização, dispositivo e termos de uso, adicione uma política à sua implantação de acesso condicional.

Prepare-se para emitir um Passe de Acesso Temporário para novos trabalhadores. Se você tiver a Governança de ID do Microsoft Entra e estiver configurando o provisionamento de entrada para a ID do Microsoft Entra, planeje configurar os Fluxos de Trabalho do Ciclo de Vida para emitir um Passe de Acesso Temporário para novos trabalhadores.

Planeie um piloto

A integração de processos de negócios de RH e fluxos de trabalho de identidade de fontes de RH para sistemas de destino requer uma quantidade considerável de validação de dados, transformação de dados, limpeza de dados e testes de ponta a ponta antes que você possa implantar a solução na produção.

Execute a configuração inicial em um ambiente piloto antes de dimensioná-la para todos os usuários em produção.

Implantar integrações do Microsoft Entra

Nesta secção, pode:

Traga os usuários para o Microsoft Entra ID a partir de um sistema de origem autorizado.

Provisione esses usuários para o SAP Cloud Identity Services ou SAP ECC para permitir que eles façam login em aplicativos SAP.

Atualizar o esquema de usuário do Windows Server AD

Se você estiver provisionando usuários no Windows Server AD e no Microsoft Entra ID, verifique se o ambiente do Windows Server AD e os agentes associados do Microsoft Entra estão prontos para transportar usuários para dentro e para fora do Windows Server AD com o esquema necessário para seus aplicativos SAP.

Se não utilizar o Windows Server AD, avance para a secção seguinte.

Estenda o esquema do Windows Server AD, se necessário. Para cada atributo de usuário exigido pelo Microsoft Entra e seus aplicativos que ainda não fazem parte do esquema de usuário do Windows Server AD, você precisa selecionar um atributo de extensão de usuário interno do Windows Server AD. Ou você precisa estender o esquema do AD do Windows Server para ter um lugar para o Windows Server AD manter esse atributo. Esse requisito também inclui atributos usados para automação, como a data de ingresso e a data de saída de um trabalhador.

Por exemplo, algumas organizações podem usar os atributos

extensionAttribute1eextensionAttribute2manter essas propriedades. Se você optar por usar os atributos de extensão internos, certifique-se de que esses atributos ainda não estejam em uso por nenhum outro aplicativo baseado em LDAP do Windows Server AD ou por aplicativos integrados ao Microsoft Entra ID. Outras organizações criam novos atributos do Windows Server AD com nomes específicos para seus requisitos, comocontosoWorkerId.Confirme se todos os usuários existentes do Windows Server AD têm atributos necessários para correlação com a fonte de RH. Talvez você tenha usuários existentes no Windows Server AD que correspondam a trabalhadores. Esses usuários devem ter um atributo cujo valor seja exclusivo e corresponda a uma propriedade no sistema autorizado de fonte de registro para esses trabalhadores.

Por exemplo, algumas organizações usam um atributo como

employeeIdno Windows Server AD. Se houver usuários que não tenham esse atributo, eles podem não ser considerados durante a integração subsequente. Em seguida, o provisionamento automatizado resulta em usuários duplicados criados no Windows Server AD. Quando um usuário sai, os usuários originais não são atualizados ou removidos. Pode utilizar:- O pipeline do PowerShell em um computador associado a um domínio com o comando

Get-ADUserpara colocar todos os usuários em um contêiner do Ative Directory. - O

where-objectcomando para filtrar usuários que têm um atributo ausente com um filtro como{$_.employeeId -eq $null}. - O

export-csvcomando para exportar os usuários resultantes para um arquivo CSV.

Certifique-se de que nenhum usuário corresponda aos trabalhadores que estão faltando esse atributo. Se houver, você deve editar esses usuários no Windows Server AD para adicionar o atributo ausente antes de continuar.

- O pipeline do PowerShell em um computador associado a um domínio com o comando

Estenda o esquema de ID do Microsoft Entra e configure os mapeamentos do esquema do AD do Windows Server para o esquema de usuário do Microsoft Entra ID. Se você estiver usando o Microsoft Entra Connect Sync, execute as etapas em Microsoft Entra Connect Sync: extensões de diretório para estender o esquema de usuário do Microsoft Entra ID com atributos. Configure os mapeamentos do Microsoft Entra Connect Sync para os atributos do Windows Server AD para esses atributos.

Se você estiver usando o Microsoft Entra Cloud Sync, execute as etapas nas extensões de diretório do Microsoft Entra Cloud Sync e no mapeamento de atributos personalizados para estender o esquema de usuário do Microsoft Entra ID com quaisquer outros atributos necessários. Configure os mapeamentos do Microsoft Entra Cloud Sync para os atributos do Windows Server AD para esses atributos. Certifique-se de estar sincronizando os atributos exigidos pelos fluxos de trabalho do ciclo de vida.

Aguarde a conclusão da sincronização do Windows Server AD para o Microsoft Entra ID. Se você fez alterações nos mapeamentos para provisionar mais atributos do Windows Server AD, aguarde até que essas alterações para os usuários façam seu caminho do Windows Server AD para o Microsoft Entra ID para que a representação do Microsoft Entra ID dos usuários tenha o conjunto completo de atributos do Windows Server AD.

Se você estiver usando o Microsoft Entra Cloud Sync, poderá monitorar a

steadyStateLastAchievedTimepropriedade do status da sincronização recuperando o trabalho de sincronização da entidade de serviço que representa o Microsoft Entra Cloud Sync. Se você não tiver a ID da entidade de serviço, consulte Exibir o esquema de sincronização.Crie todos os contêineres necessários no Windows Server AD. Se você estiver provisionando usuários em unidades organizacionais no domínio, verifique se esses

organizationalUnitcontêineres existem antes de habilitar o agente de provisionamento.

Atualizar o esquema de usuário do Microsoft Entra ID

Se você estiver usando o Windows Server AD, já estendeu o esquema de usuário do Microsoft Entra ID como parte da configuração de mapeamentos do Windows Server AD. Se esta etapa estiver concluída, pule para a próxima seção.

Se você não usa o Windows Server AD, siga as etapas nesta seção para estender o esquema de usuário do Microsoft Entra ID.

Crie um aplicativo para armazenar as extensões de esquema do Microsoft Entra. Para locatários que não são sincronizados a partir do Windows Server AD, as extensões de esquema devem fazer parte de um novo aplicativo. Se você ainda não tiver feito isso, crie um aplicativo para representar extensões de esquema. Este aplicativo não terá nenhum usuário atribuído a ele.

Identificar o atributo para correlação com o sistema de registro. Talvez você tenha usuários existentes no Microsoft Entra ID que correspondem a trabalhadores. Em seguida, esses usuários devem ter um atributo cujo valor é exclusivo e corresponde a uma propriedade no sistema autorizado de fonte de registro para esses trabalhadores.

Por exemplo, algumas organizações estendem seu esquema de usuário do Microsoft Entra ID para ter um novo atributo para essa finalidade. Se você ainda não criou um atributo para essa finalidade, inclua-o como um atributo na próxima etapa.

Estenda o esquema de usuário do Microsoft Entra ID para novos atributos. Crie extensões de esquema de diretório para cada atributo exigido pelos aplicativos SAP que ainda não fazem parte do esquema de usuário do Microsoft Entra ID. Esses atributos fornecem uma maneira para o Microsoft Entra armazenar mais dados sobre os usuários. Você pode estender o esquema criando um atributo extension.

Verifique se os usuários no Microsoft Entra ID podem ser correlacionados com os registros de trabalho na origem de RH

Talvez você tenha usuários existentes no Microsoft Entra ID que correspondem a trabalhadores. Em seguida, esses usuários devem ter um atributo cujo valor é exclusivo e corresponde a uma propriedade no sistema autorizado de fonte de registro para esses trabalhadores.

Por exemplo, algumas organizações podem estender seu esquema de usuário do Microsoft Entra ID para ter um novo atributo para essa finalidade. Se houver usuários que não tenham esse atributo, eles podem não ser considerados durante a integração subsequente. Em seguida, o provisionamento automatizado resulta na criação de usuários duplicados no Windows Server AD. Quando um usuário sai, os usuários originais não são atualizados ou removidos.

Recupere os usuários do Microsoft Entra ID. Certifique-se de que qualquer usuário já no Microsoft Entra ID que represente um trabalhador tenha um atributo para que ele possa ser correlacionado. Normalmente, alguns usuários no Microsoft Entra ID não correspondem aos trabalhadores em seu sistema autorizado de fonte de registro. Esses usuários incluem a conta de vidro quebra-vidro para acesso administrativo de emergência, contas para fornecedores de TI e convidados de negócios. O restante dos usuários já deve ter um atributo com um valor exclusivo a ser usado para correlação.

Se alguns usuários não estiverem correlacionados, eles podem ser perdidos para atualizações e desprovisionamento. O Microsoft Entra pode até criar usuários duplicados. Por exemplo, se o requisito for que todos os usuários membros (exceto a conta de vidro de quebra) tenham um

employeeidatributo, você poderá identificar esses usuários com um pipeline de comando do PowerShell semelhante ao seguinte script:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Configurar os pré-requisitos para recursos de governança de identidade

Se você identificou a necessidade de um recurso de governança do Microsoft Entra ID, como o gerenciamento de direitos do Microsoft Entra ou os Fluxos de Trabalho do Ciclo de Vida do Microsoft Entra, implante esses recursos antes de trazer trabalhadores como usuários para o Microsoft Entra ID.

Carregue o documento de termos de uso, se necessário. Se você exigir que os usuários aceitem os termos de uso antes de poderem acessar um aplicativo, crie e carregue o documento de termos de uso para que ele possa ser incluído em uma política de acesso condicional.

Crie um catálogo, se necessário. Por padrão, quando um administrador interage pela primeira vez com o gerenciamento de direitos do Microsoft Entra, um catálogo padrão é criado automaticamente. No entanto, os pacotes de acesso para aplicativos controlados devem estar em um catálogo designado. Para criar um catálogo no centro de administração do Microsoft Entra, siga as etapas na seção Criar um catálogo.

Para criar um catálogo usando o PowerShell, siga as etapas nas seções Autenticar na ID do Microsoft Entra e Criar um catálogo.

Crie um fluxo de trabalho de marceneiro. Se você estiver configurando o provisionamento de entrada para a ID do Microsoft Entra, configure um fluxo de trabalho de marceneiro do Fluxo de Vida com uma tarefa para emitir um Passe de Acesso Temporário para novos trabalhadores.

Crie um fluxo de trabalho de saída que bloqueie entradas. Em Fluxos de Trabalho do Ciclo de Vida do Microsoft Entra, configure um fluxo de trabalho de licença com uma tarefa que impeça os usuários de entrar. Esse fluxo de trabalho pode ser executado sob demanda. Se você não configurou o provisionamento de entrada das fontes de registro para impedir que os trabalhadores entrem após a data de licença agendada, configure um fluxo de trabalho de saída para ser executado nas datas de licença agendadas desses trabalhadores.

Crie um fluxo de trabalho leaver para excluir contas de usuário. Opcionalmente, configure um fluxo de trabalho de leaver com uma tarefa para excluir um usuário. Agende esse fluxo de trabalho para ser executado por algum período de tempo, como 30 ou 90 dias, após a data de licença programada do trabalhador.

Conectar usuários no Microsoft Entra ID a registros de trabalho da fonte de RH

Esta seção ilustra como integrar o Microsoft Entra ID ao SAP SuccessFactors como o sistema de registro de origem de RH.

Configure o sistema de registro com uma conta de serviço e conceda as permissões apropriadas para o Microsoft Entra ID. Se você estiver usando o SAP SuccessFactors, siga as etapas na seção Configurando SuccessFactors para a integração.

Configure mapeamentos de entrada do seu sistema de registro para o Windows Server AD ou Microsoft Entra ID. Se você estiver usando o SAP SuccessFactors e provisionando usuários no Windows Server AD e no Microsoft Entra ID, siga as etapas na seção Configurando o provisionamento de usuários de SuccessFactors para o Ative Directory.

Se você estiver usando o SAP SuccessFactors e não provisionar no Windows Server AD, siga as etapas na seção Configurando o provisionamento de usuários de SuccessFactors para Microsoft Entra ID.

Ao configurar os mapeamentos, certifique-se de configurar um mapeamento com objetos Match usando esse atributo para o atributo Windows Server AD ou o atributo de usuário Microsoft Entra ID usado para correlação. Configure também mapeamentos para os atributos necessários para as datas de entrada e saída do trabalhador e todos os atributos exigidos pelos aplicativos de destino, que se originam da origem do RH.

Execute o provisionamento inicial de entrada a partir do sistema de registro. Se você estiver usando o SAP SuccessFactors e provisionando usuários no Windows Server AD e no Microsoft Entra ID, siga as etapas na seção Habilitar e iniciar o provisionamento. Se você estiver usando o SAP SuccessFactors e não provisionar no Windows Server AD, siga as etapas na seção Habilitar e iniciar o provisionamento. Para grandes locatários de aplicativos de RH na nuvem (>30.000 usuários), execute o ciclo inicial em estágios progressivos, conforme descrito no plano para o ciclo inicial.

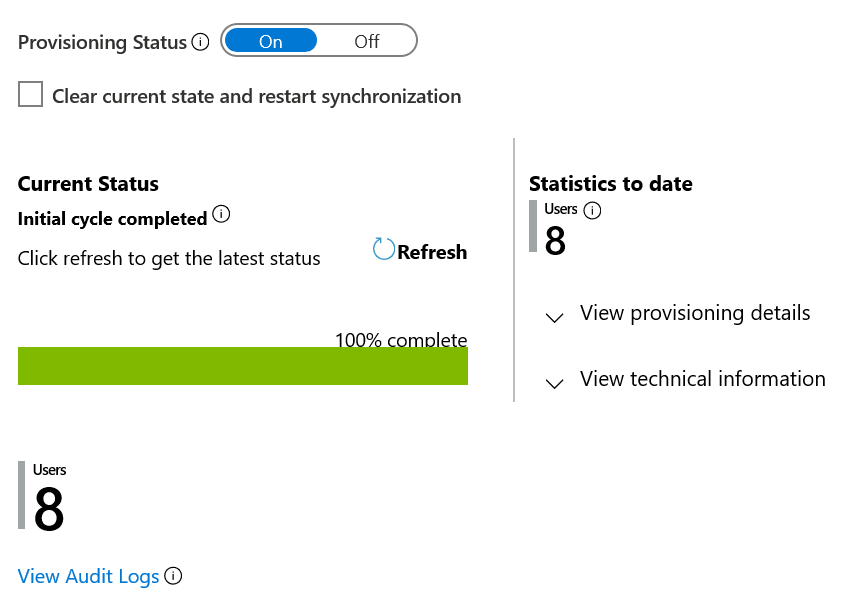

Aguarde até que a sincronização inicial do sistema de registro termine. Se você estiver sincronizando do SAP SuccessFactors com o Windows Server AD ou o Microsoft Entra ID, após a conclusão da sincronização inicial com o diretório, o Microsoft Entra atualizará o relatório de resumo de auditoria na guia Provisionamento do aplicativo SAP SuccessFactors no centro de administração do Microsoft Entra.

Se você estiver provisionando no Windows Server AD, aguarde até que os novos usuários criados no Windows Server AD ou os atualizados no Windows Server AD sejam sincronizados do Windows Server AD para o Microsoft Entra ID. Aguarde até que as alterações para os usuários no Windows Server AD cheguem ao Microsoft Entra ID para que a representação do Microsoft Entra ID dos usuários tenha o conjunto completo de usuários e seus atributos do Windows Server AD.

Se você estiver usando o Microsoft Entra Cloud Sync, poderá monitorar o

steadyStateLastAchievedTimestatus da sincronização recuperando o trabalho de sincronização da entidade de serviço que representa o Microsoft Entra Cloud Sync. Se você não tiver a ID da entidade de serviço, consulte Exibir o esquema de sincronização.Verifique se os usuários foram provisionados no Microsoft Entra ID. Neste ponto, os usuários devem estar presentes no Microsoft Entra ID com os atributos exigidos pelos aplicativos de destino. Por exemplo, você pode exigir que os usuários tenham os

givennameatributos ,surnameeemployeeID. Para exibir o número de usuários com atributos específicos ou que estão faltando atributos, você pode usar comandos do PowerShell semelhantes ao seguinte script:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Certifique-se de que nenhuma conta inesperada não correlacionada esteja na ID do Microsoft Entra. Normalmente, alguns usuários no Microsoft Entra ID não correspondem aos trabalhadores em seu sistema autorizado de fonte de registro. Eles incluem a conta de vidro para acesso administrativo de emergência, contas para fornecedores de TI e convidados de negócios.

No entanto, eles também podem ser contas órfãs no Microsoft Entra que se assemelham às contas de trabalhadores atuais, mas que não foram sincronizadas com um registro de trabalhador. Contas órfãs podem resultar de ex-funcionários que não estão mais no sistema de RH. Eles também podem vir de erros de correspondência. Ou podem surgir de problemas de qualidade de dados, como uma pessoa que mudou de nome ou foi recontratada.

Teste as atividades de ingresso, atualização e saída em um sistema upstream de fluxo de registro corretamente para o Microsoft Entra. Para obter mais informações, consulte Planejar testes.

Provisionar usuários e seus direitos de acesso a aplicativos e permitir que eles entrem nesses aplicativos

Agora que os usuários existem no Microsoft Entra ID, nas próximas seções você os provisiona para os aplicativos de destino.

Provisionar usuários para o SAP Cloud Identity Services

As etapas nesta seção configuram o provisionamento do Microsoft Entra ID para o SAP Cloud Identity Services. Por padrão, configure o Microsoft Entra ID para provisionar e desprovisionar automaticamente os usuários para o SAP Cloud Identity Services. Em seguida, esses usuários podem se autenticar no SAP Cloud Identity Services e ter acesso a outras cargas de trabalho SAP integradas ao SAP Cloud Identity Services. O SAP Cloud Identity Services suporta o provisionamento de seu diretório de identidade local para outros aplicativos SAP como sistemas de destino.

Como alternativa, você pode configurar o SAP Cloud Identity Services para ler a partir do Microsoft Entra ID. Se você estiver usando o SAP Cloud Identity Services para ler usuários e, opcionalmente, grupos do Microsoft Entra ID, siga as orientações da SAP sobre como configurar o SAP Cloud Identity Services. Em seguida, passe para a próxima seção.

Se você não estiver usando o SAP Cloud Identity Services, pule para a próxima seção.

Certifique-se de ter um locatário do SAP Cloud Identity Services com uma conta de usuário no SAP Cloud Identity Services com permissões de administrador.

Configure o SAP Cloud Identity Services para provisionamento. Faça login no SAP Cloud Identity Services Admin Console e siga as etapas na seção Configurar o SAP Cloud Identity Services para provisionamento.

Adicione o SAP Cloud Identity Services da galeria e configure o provisionamento automático de usuários ao SAP Cloud Identity Services. Siga as etapas nas seções Adicionar SAP Cloud Identity Services da galeria e Configurar o provisionamento automático de usuários para o SAP Cloud Identity Services.

Provisione um usuário de teste do Microsoft Entra ID para o SAP Cloud Identity Services. Valide se a integração de provisionamento está pronta seguindo as etapas na seção Provisionar um novo usuário de teste do Microsoft Entra ID para o SAP Cloud Identity Services.

Certifique-se de que os usuários existentes no Microsoft Entra e no SAP Cloud Identity Services possam ser correlacionados. Para comparar os usuários no Microsoft Entra ID com os usuários que já estão no SAP Cloud Identity Services, siga as etapas nestas seções:

Atribua usuários existentes do SAP Cloud Identity Services ao aplicativo no Microsoft Entra ID. Siga as etapas na seção Atribuir usuários ao aplicativo SAP Cloud Identity Services no Microsoft Entra ID. Nessas etapas, você deve:

- Resolva quaisquer problemas de provisionamento para que o provisionamento não seja colocado em quarentena.

- Verifique se há usuários que estão presentes no SAP Cloud Identity Services e ainda não estão atribuídos ao aplicativo no Microsoft Entra ID.

- Atribua os usuários restantes.

- Monitore a sincronização inicial.

Aguarde a sincronização do Microsoft Entra ID para o SAP Cloud Identity Services. Aguarde até que todos os usuários atribuídos ao aplicativo sejam provisionados. Um ciclo inicial demora entre 20 minutos e várias horas. O tempo depende do tamanho do diretório do Microsoft Entra e do número de usuários no escopo do provisionamento. Você pode monitorar a

steadyStateLastAchievedTimepropriedade do status de sincronização recuperando o trabalho de sincronização da entidade de serviço que representa o SAP Cloud Identity Services.Verifique se há erros de provisionamento. Verifique o log de provisionamento por meio do centro de administração do Microsoft Entra ou das APIs do Graph. Filtre o log para o status Falha.

Se houver falhas com um código de erro de , esse código indica uma ambiguidade em suas regras de correspondência de

DuplicateTargetEntriesprovisionamento. Para garantir que cada usuário do Microsoft Entra corresponda a um usuário do aplicativo, você precisa atualizar os usuários do Microsoft Entra ou os mapeamentos usados para correspondência. Em seguida, filtre o log para a ação Criar e o status ignorado.Se os usuários foram ignorados com o

SkipReasoncódigo de *NotEffectivelyEntitled, esse evento de log pode indicar que as contas de usuário no ID do Microsoft Entra não foram correspondidas porque o status da conta de usuário foi Desabilitado.Compare os usuários no SAP Cloud Identity Services com aqueles no Microsoft Entra ID. Repita as etapas na seção Garantir que os usuários existentes do SAP Cloud Identity Services tenham os atributos correspondentes necessários para reexportar os usuários do SAP Cloud Identity Services. Em seguida, verifique se os usuários exportados têm as propriedades necessárias para os aplicativos SAP. Você pode usar o comando PowerShell

where-objectpara filtrar a lista de usuários apenas para aqueles usuários que têm um atributo ausente, com um filtro como{$_.employeeId -eq $null}.Configure o SSO federado do Microsoft Entra para o SAP Cloud Identity Services. Habilite o SSO baseado em SAML para SAP Cloud Identity Services. Siga as instruções fornecidas no tutorial de logon único do SAP Cloud Identity Services.

Coloque o ponto de extremidade da Web do aplicativo no escopo da política de acesso condicional apropriada. Talvez você tenha uma política de acesso condicional existente que foi criada para outro aplicativo sujeito aos mesmos requisitos de governança. Em seguida, você pode atualizar essa política para que ela também se aplique a este aplicativo para evitar ter um grande número de políticas.

Depois de fazer as atualizações, verifique se as políticas esperadas estão sendo aplicadas. Você pode ver quais políticas se aplicariam a um usuário com a ferramenta hipotética de acesso condicional.

Valide se um usuário de teste pode se conectar aos aplicativos SAP. Você pode usar o Microsoft My Apps para testar o SSO do aplicativo. Certifique-se de que um usuário de teste tenha sido atribuído ao aplicativo SAP Cloud Identity Services e provisionado do ID do Microsoft Entra para o SAP Cloud Identity Services. Em seguida, entre no Microsoft Entra como esse usuário e vá para

myapps.microsoft.com.Ao selecionar o bloco SAP Cloud Identity Services em Meus aplicativos, se você configurou a integração no modo de provedor de serviços (SP), será redirecionado para a página de login do aplicativo para iniciar o fluxo de login. Se você configurou no modo de provedor de identidade (IDP), está automaticamente conectado ao SAP Cloud Identity Services para o qual configurou o SSO.

Provisionar usuários para o SAP ECC

Agora que você tem os usuários no Microsoft Entra ID, pode provisioná-los no SAP local.

Se você não estiver usando o SAP ECC, pule para a próxima seção.

Configure o provisionamento. Siga as instruções em Configurar o ID do Microsoft Entra para provisionar usuários no SAP ECC com NetWeaver AS ABAP 7.0 ou posterior.

Aguarde a sincronização do Microsoft Entra ID para o SAP ECC. Aguarde até que todos os usuários atribuídos ao aplicativo SAP ECC sejam provisionados. Um ciclo inicial demora entre 20 minutos e várias horas. O tempo depende do tamanho do diretório do Microsoft Entra e do número de usuários no escopo do provisionamento. Você pode monitorar a

steadyStateLastAchievedTimepropriedade do status de sincronização recuperando o trabalho de sincronização da entidade de serviço.Verifique se há erros de provisionamento. Verifique o log de provisionamento por meio do centro de administração do Microsoft Entra ou das APIs do Graph. Filtre o log para o status Falha.

Se houver falhas com um código de erro de , esse evento de log indica uma ambiguidade em suas regras de correspondência de

DuplicateTargetEntriesprovisionamento. Você precisa atualizar os usuários do Microsoft Entra ou os mapeamentos usados para correspondência para garantir que cada usuário do Microsoft Entra corresponda a um usuário do aplicativo. Em seguida, filtre o log para a ação Criar e o status ignorado.Se os usuários foram ignorados com o

SkipReasoncódigo de , esse código pode indicar que as contas de usuário no Microsoft Entra ID não foram correspondidas porque o status da conta deNotEffectivelyEntitledusuário foi Desabilitado.Compare os usuários no SAP ECC com os do Microsoft Entra ID. No Windows Server que hospeda o agente de provisionamento para provisionamento no SAP ECC, reinicie o serviço do

Microsoft ECMA2HostWindows. Quando o serviço é reiniciado, ele executa uma importação completa dos usuários do SAP ECC.Configure o SSO federado do Microsoft Entra para o SAP. Habilite o SSO baseado em SAML para aplicativos SAP. Se você estiver usando o SAP NetWeaver, siga as instruções fornecidas no tutorial SAP NetWeaver SSO.

Coloque o ponto de extremidade da Web do aplicativo no escopo da política de acesso condicional apropriada. Talvez você tenha uma política de acesso condicional existente que foi criada para outro aplicativo sujeito aos mesmos requisitos de governança. Em seguida, você pode atualizar essa política para que ela também se aplique a este aplicativo para evitar ter um grande número de políticas.

Depois de fazer as atualizações, verifique se as políticas esperadas estão sendo aplicadas. Você pode ver quais políticas se aplicariam a um usuário com a ferramenta hipotética de acesso condicional.

Valide se um usuário de teste pode ser provisionado e faça login no SAP NetWeaver. Siga as instruções na seção Testar SSO para garantir que os usuários possam entrar após a configuração do acesso condicional.

Configurar o provisionamento para SuccessFactors e outros aplicativos

Você pode configurar o Microsoft Entra para escrever atributos específicos do ID do Microsoft Entra para o SAP SuccessFactors Employee Central, incluindo email de trabalho. Para obter mais informações, consulte Configurar write-back do SAP SuccessFactors no Microsoft Entra ID.

O Microsoft Entra também pode ser provisionado em muitos outros aplicativos, incluindo aqueles aplicativos que usam padrões como OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP e REST. Para obter mais informações, consulte Integrando aplicativos com o Microsoft Entra ID.

Atribuir aos usuários os direitos de acesso necessários ao aplicativo no Microsoft Entra

A menos que o locatário que você está configurando seja um locatário totalmente isolado configurado especificamente para acesso a aplicativos SAP, é improvável que todos no locatário precisem de acesso a aplicativos SAP. Os aplicativos SAP no locatário são configurados para que somente os usuários com uma atribuição de função de aplicativo a um aplicativo sejam provisionados para o aplicativo e possam entrar a partir do ID do Microsoft Entra nesse aplicativo.

À medida que os usuários atribuídos a um aplicativo são atualizados no Microsoft Entra ID, essas alterações são automaticamente provisionadas para esse aplicativo.

Se você tiver o Microsoft Entra ID Governance, poderá automatizar as alterações nas atribuições de função do aplicativo para SAP Cloud Identity Services ou SAP ECC no Microsoft Entra ID. Você pode usar a automação para adicionar ou remover atribuições à medida que as pessoas ingressam na organização ou saem ou alteram funções.

Revise as atribuições existentes. Opcionalmente, execute uma revisão de acesso único das atribuições de função do aplicativo. Quando essa revisão termina, a revisão de acesso remove atribuições que não são mais necessárias.

Configure o processo para manter as atribuições de função do aplicativo atualizadas. Se você estiver usando o gerenciamento de direitos do Microsoft Entra, consulte Criar um pacote de acesso no gerenciamento de direitos para um aplicativo com uma única função usando o PowerShell para configurar atribuições ao aplicativo que representam os serviços de identidade na nuvem SAP ou o SAP ECC.

Nesse pacote de acesso, você pode ter políticas para que os usuários recebam acesso quando eles o solicitarem. As atribuições podem ser feitas por um administrador, automaticamente com base em regras, ou geradas por meio de fluxos de trabalho do ciclo de vida.

Se você não tiver a Governança de ID do Microsoft Entra, poderá atribuir cada usuário individual ao aplicativo no centro de administração do Microsoft Entra. Você pode atribuir usuários individuais ao aplicativo por meio do cmdlet New-MgServicePrincipalAppRoleAssignedTodo PowerShell.

Distribuir credenciais para usuários recém-criados do Microsoft Entra ou usuários do Windows Server AD

Neste ponto, todos os usuários estão presentes no Microsoft Entra ID e provisionados para os aplicativos SAP relevantes. Todos os usuários que foram criados durante esse processo, para trabalhadores que não estavam presentes anteriormente no Windows Server AD ou no Microsoft Entra ID, exigem novas credenciais.

Se o provisionamento de entrada do Microsoft Entra estiver criando usuários no Windows Server AD, distribua as credenciais iniciais do Windows Server AD para usuários recém-criados. Você pode recuperar uma lista de eventos para interações do Microsoft Entra com o Windows Server AD usando o comando Get-MgAuditLogProvisioning .

Você pode usar o

Set-ADAccountPasswordcomando com o-Resetparâmetro em um computador associado a um domínio para definir uma nova senha do Windows Server AD para um usuário. Em seguida, use oSet-ADUsercomando com o-ChangePasswordAtLogonparâmetro para exigir que o usuário selecione uma nova senha no próximo login.Se o provisionamento de entrada do Microsoft Entra estiver criando usuários na ID do Microsoft Entra, distribua as credenciais iniciais da ID do Microsoft Entra para usuários recém-criados. Você pode recuperar uma lista de usuários recém-criados com o comando Get-MgAuditLogDirectoryAudit , com parâmetros como

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Para gerar um Passe de Acesso Temporário para um usuário, você pode usar os comandos New-MgUserAuthenticationTemporaryAccessPassMethod e Get-MgUserAuthenticationTemporaryAccessPassMethod, conforme ilustrado em Criar um Passe de Acesso Temporário.

Confirme se os usuários estão registrados para MFA. Você pode identificar usuários que não estão registrados para MFA executando os comandos do PowerShell na seção Relatórios do PowerShell sobre usuários registrados para MFA.

Crie uma revisão de acesso recorrente se algum usuário precisar de exclusões temporárias de política. Em alguns casos, pode não ser possível aplicar imediatamente políticas de acesso condicional para cada usuário autorizado. Por exemplo, alguns usuários podem não ter um dispositivo registrado apropriado. Se for necessário excluir um ou mais usuários da política de acesso condicional e permitir que eles acessem, configure uma revisão de acesso para o grupo de usuários excluídos das políticas de acesso condicional.

Monitorar fluxos de identidade

Agora que você tem o provisionamento de entrada e saída configurado com seus aplicativos, você pode usar a automação no Microsoft Entra para monitorar o provisionamento contínuo dos sistemas autorizados de registros para os aplicativos de destino.

Monitorar o provisionamento de entrada

As atividades realizadas pelo serviço de provisionamento são registradas nos logs de provisionamento do Microsoft Entra. Você pode acessar os logs de provisionamento no centro de administração do Microsoft Entra. Você pode pesquisar os dados de provisionamento com base no nome do usuário ou no identificador no sistema de origem ou no sistema de destino. Para obter mais informações, consulte Logs de provisionamento.

Monitorar alterações no Windows Server AD

Conforme descrito nas recomendações de política de auditoria do Windows Server, certifique-se de que os eventos de auditoria bem-sucedidos do Gerenciamento de Contas de Usuário estejam habilitados em todos os controladores de domínio e coletados para análise.

Monitorar atribuições de função de aplicativo

Se você configurou a ID do Microsoft Entra para enviar eventos de auditoria para o Azure Monitor, poderá usar as pastas de trabalho do Azure Monitor para obter informações sobre como os usuários recebem seu acesso.

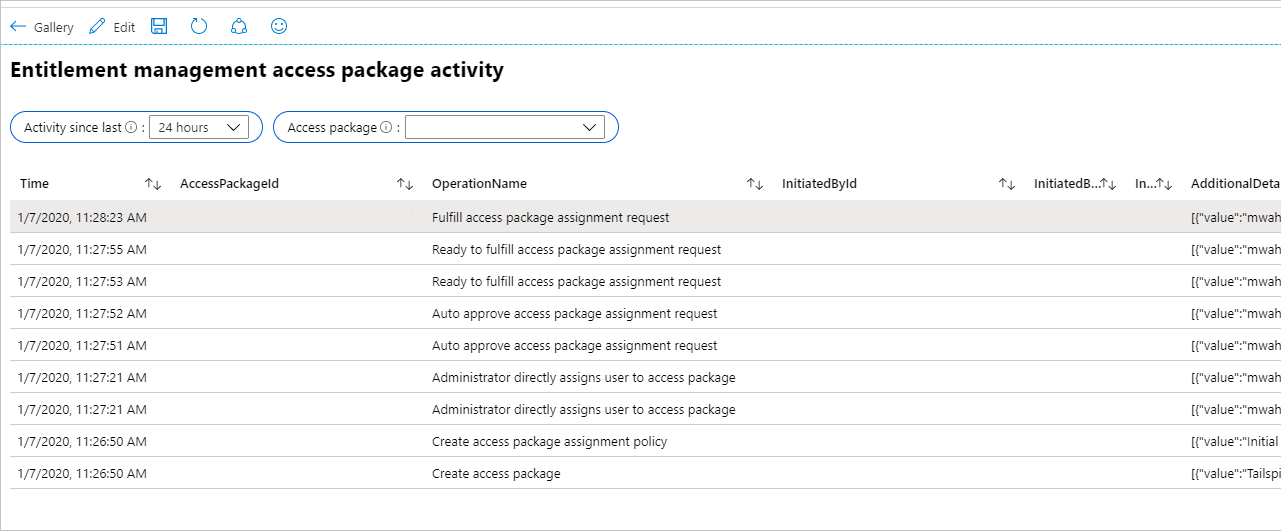

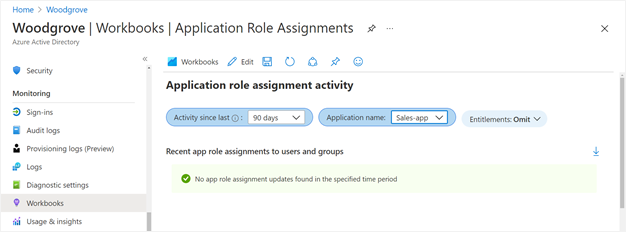

Se você estiver usando o gerenciamento de direitos do Microsoft Entra, a pasta de trabalho chamada Atividade do Pacote de Acesso exibirá cada evento relacionado a um pacote de acesso específico.

Para ver se as alterações nas atribuições de função de aplicativo para um aplicativo não foram criadas devido a atribuições de pacote de acesso, selecione a pasta de trabalho chamada Atividade de atribuição de função de aplicativo. Se você optar por omitir a atividade de direitos, somente as alterações nas funções do aplicativo que não foram feitas pelo gerenciamento de direitos serão mostradas. Por exemplo, você veria uma linha se outro administrador atribuísse diretamente um usuário a uma função de aplicativo.

Monitorar o provisionamento de saída

Para cada aplicativo integrado ao Microsoft Entra, você pode usar a seção Detalhes da sincronização para monitorar o progresso e seguir os links para o relatório de atividade de provisionamento. O relatório descreve todas as ações executadas pelo serviço de provisionamento do Microsoft Entra no aplicativo. Você também pode monitorar o projeto de provisionamento por meio das APIs do Microsoft Graph.

Para obter mais informações sobre como ler os logs de provisionamento do Microsoft Entra, consulte Relatórios sobre provisionamento automático de conta de usuário.

Monitorar SSO

Pode ver os últimos 30 dias de início de sessão numa aplicação no relatório de início de sessão no centro de administração do Microsoft Entra ou através do Microsoft Graph. Também pode enviar os registos de início de sessão para o Azure Monitor para arquivar a atividade de início de sessão até dois anos.

Monitorar atribuições no Microsoft Entra ID Governance

Se você estiver usando a Governança de ID do Microsoft Entra, poderá relatar como os usuários estão obtendo acesso usando os recursos de Governança de ID do Microsoft Entra. Por exemplo:

- Um administrador ou proprietário de catálogo pode recuperar a lista de usuários que têm atribuições de pacote de acesso por meio do centro de administração do Microsoft Entra, Microsoft Graph ou PowerShell.

- Você também pode enviar os logs de auditoria para o Azure Monitor e exibir um histórico de alterações no pacote de acesso no centro de administração do Microsoft Entra ou por meio do PowerShell.

Para obter mais informações sobre esses cenários e outros cenários de governança de identidade, consulte como monitorar para ajustar as políticas de gerenciamento de direitos e o acesso, conforme necessário.

Conteúdos relacionados

- Controlar o acesso de aplicativos em seu ambiente

- Controlar o acesso migrando um modelo de função organizacional para o Microsoft Entra ID Governance

- Definir políticas organizacionais para controlar o acesso a outros aplicativos em seu ambiente

- Use o Microsoft Entra ID para proteger o acesso a plataformas e aplicativos SAP

- Explore os fundamentos de identidade e governança para SAP no Azure