Considerações de segurança para acessar aplicativos remotamente com o proxy de aplicativo Microsoft Entra

Este artigo explica os componentes que funcionam para manter seus usuários e aplicativos seguros quando você usa o proxy de aplicativo Microsoft Entra.

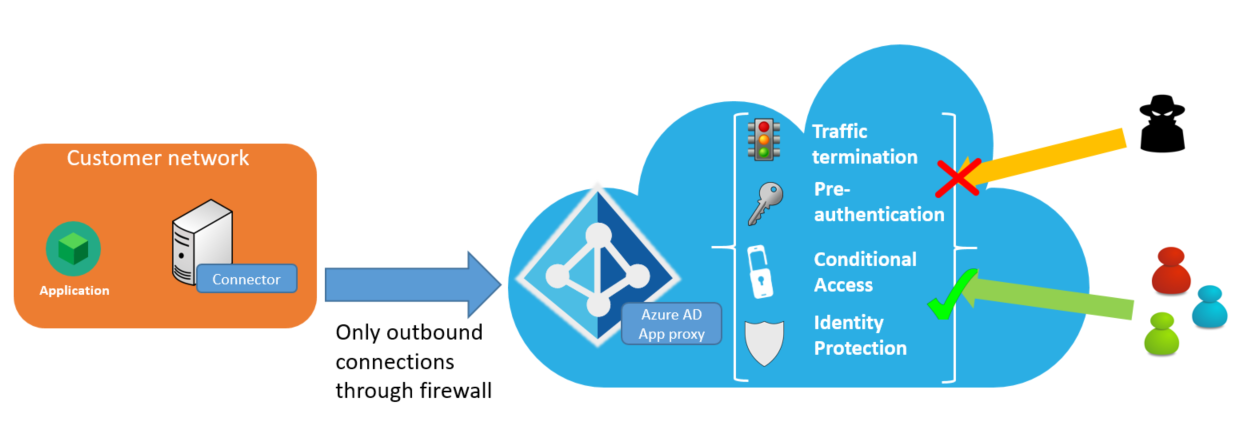

O diagrama a seguir mostra como o Microsoft Entra ID permite o acesso remoto seguro aos seus aplicativos locais.

Benefícios de segurança

O proxy de aplicativo Microsoft Entra oferece muitos benefícios de segurança. A lista de benefícios são:

- Acesso autenticado

- Acesso condicional

- Terminação do tráfego

- Todo o acesso de saída

- Análise em escala de nuvem e aprendizado de máquina

- Acesso remoto como serviço

- Serviço de proteção contra negação de serviço distribuída (DDoS) da Microsoft

Acesso autenticado

Somente conexões autenticadas podem acessar sua rede quando você usa a pré-autenticação do Microsoft Entra.

O proxy de aplicativo Microsoft Entra depende do serviço de token de segurança (STS) do Microsoft Entra para toda a autenticação. A pré-autenticação, por sua própria natureza, bloqueia um número significativo de ataques anônimos, porque apenas identidades autenticadas podem acessar o aplicativo back-end.

Se você escolher Passthrough como seu método de pré-autenticação, não obterá esse benefício.

Acesso Condicional

Aplique controles de política mais avançados antes que as conexões com sua rede sejam estabelecidas.

Com o Acesso Condicional, você pode definir restrições sobre como os usuários têm permissão para acessar seus aplicativos. Você pode criar políticas que restrinjam entradas com base no local, na força da autenticação e no perfil de risco do usuário.

Você também pode usar o Acesso Condicional para configurar políticas de autenticação multifator, adicionando outra camada de segurança às suas autenticações de usuário. Além disso, seus aplicativos também podem ser roteados para o Microsoft Defender for Cloud Apps por meio do Acesso Condicional do Microsoft Entra para fornecer monitoramento e controles em tempo real, por meio de políticas de acesso e sessão .

Terminação do tráfego

Todo o tráfego é encerrado na nuvem.

Como o proxy de aplicativo Microsoft Entra é um proxy reverso, todo o tráfego para aplicativos back-end é encerrado no serviço. A sessão pode ser restabelecida apenas com o servidor back-end, o que significa que seus servidores back-end não estão expostos ao tráfego HTTP direto. A configuração significa que você está mais protegido contra ataques direcionados.

Todo o acesso é de saída

Não é necessário abrir conexões de entrada para a rede corporativa.

conectores de rede privada usam apenas conexões de saída para o serviço de proxy de aplicativo Microsoft Entra. Não há necessidade de abrir portas de firewall para conexões de entrada. Os proxies tradicionais exigem uma rede de perímetro (também conhecida como DMZ, zona desmilitarizada ou sub-rede filtrada) e permitem o acesso a conexões não autenticadas na borda da rede. Com o proxy de aplicativo, você não precisa de uma rede de perímetro porque todas as conexões são de saída e ocorrem em um canal seguro.

Para obter mais informações sobre conectores, consulte Compreender os conectores de rede privada do Microsoft Entra.

Análise em escala de nuvem e aprendizado de máquina

Obtenha proteção de segurança de ponta.

Por fazer parte do Microsoft Entra ID, o proxy de aplicativo usa o Microsoft Entra ID Protection, com dados do Microsoft Security Response Center e da Digital Crimes Unit. Juntos, identificamos proativamente contas comprometidas e oferecemos proteção contra entradas de alto risco. Levamos em consideração vários fatores para determinar quais tentativas de login são de alto risco. Esses fatores incluem sinalizar dispositivos infetados, anonimizar redes e locais atípicos ou improváveis.

Muitos desses relatórios e eventos já estão disponíveis por meio de uma API para integração com seus sistemas de gerenciamento de eventos e informações de segurança (SIEM).

Acesso remoto como serviço

Você não precisa se preocupar com a manutenção e aplicação de patches em servidores locais.

O software sem patches ainda é responsável por um grande número de ataques. O proxy de aplicativo Microsoft Entra é um serviço de escala de Internet que a Microsoft possui, para que você sempre obtenha os patches e atualizações de segurança mais recentes.

Para melhorar a segurança dos aplicativos publicados pelo proxy de aplicativos Microsoft Entra, bloqueamos os robôs rastreadores da Web de indexar e arquivar seus aplicativos. Cada vez que um robô rastreador da Web tenta recuperar as configurações do robô para um aplicativo publicado, o proxy do aplicativo responde com um arquivo robots.txt que inclui User-agent: * Disallow: /.

Serviço de proteção contra negação de serviço distribuída (DDoS) da Microsoft

Os aplicativos publicados por meio de proxy de aplicativo são protegidos contra ataques distribuídos de negação de serviço (DDoS). A Microsoft habilita automaticamente essa proteção em todos os datacenters. O serviço de proteção contra DDoS da Microsoft fornece monitoramento de tráfego sempre ativo e mitigação em tempo real de ataques comuns no nível da rede.

Under the hood (Como funciona o Azure RMS? Nos bastidores)

O proxy de aplicativo Microsoft Entra consiste em duas partes:

- O serviço baseado em nuvem: este serviço é executado na nuvem da Microsoft e é onde as conexões cliente/usuário externo são feitas.

- O conector local: um componente local, o conector escuta solicitações do serviço de proxy de aplicativo Microsoft Entra e lida com conexões com os aplicativos internos.

Um fluxo entre o conector e o serviço de proxy de aplicativo é estabelecido quando:

- O conector é configurado primeiro.

- O conector extrai informações de configuração do serviço de proxy de aplicativo.

- Um usuário acessa um aplicativo publicado.

Nota

Todas as comunicações ocorrem por TLS e sempre são originadas no conector do serviço de proxy de aplicativo. O serviço é apenas de saída.

O conector usa um certificado de cliente para autenticar no serviço de proxy de aplicativo para quase todas as chamadas. A única exceção a esse processo é a etapa de configuração inicial, onde o certificado do cliente é estabelecido.

Instalação do conector

Quando o conector é configurado pela primeira vez, os seguintes eventos de fluxo ocorrem:

- O registro do conector para o serviço acontece como parte da instalação do conector. Os usuários são solicitados a inserir suas credenciais de administrador do Microsoft Entra. O token adquirido a partir dessa autenticação é então apresentado ao serviço de proxy de aplicativo Microsoft Entra.

- O serviço de proxy de aplicativo avalia o token. Ele verifica se o usuário é pelo menos um administrador de aplicativo no locatário. Se o usuário não estiver, o processo será encerrado.

- O conector gera uma solicitação de certificado de cliente e a passa, junto com o token, para o serviço de proxy de aplicativo. O serviço, por sua vez, verifica o token e assina a solicitação de certificado do cliente.

- O conector usa o certificado do cliente para comunicação futura com o serviço de proxy de aplicativo.

- O conector executa um pull inicial dos dados de configuração do sistema do serviço usando seu certificado de cliente e agora está pronto para receber solicitações.

Atualizando as definições de configuração

Sempre que o serviço de proxy de aplicativo atualiza as definições de configuração, os seguintes eventos de fluxo ocorrem:

- O conector se conecta ao ponto de extremidade de configuração dentro do serviço de proxy de aplicativo usando seu certificado de cliente.

- O certificado do cliente é validado.

- O serviço de proxy de aplicativo retorna dados de configuração para o conector (por exemplo, o grupo de conectores do qual o conector deve fazer parte).

- O conector gera uma nova solicitação de certificado se o certificado atual tiver mais de 180 dias.

Acesso a aplicações publicadas

Quando os usuários acessam um aplicativo publicado, os seguintes eventos ocorrem entre o serviço de proxy de aplicativo e o conector de rede privada:

- O serviço autentica o usuário para o aplicativo

- O serviço coloca uma solicitação na fila do conector

- Um conector processa a solicitação da fila

- O conector aguarda uma resposta

- O serviço transmite dados para o usuário

Para saber mais sobre o que acontece em cada uma dessas etapas, continue lendo.

1. O serviço autentica o usuário para o aplicativo

Se o aplicativo usar passagem como seu método de pré-autenticação, as etapas nesta seção serão ignoradas.

Os usuários são redirecionados para o Microsoft Entra STS para autenticar se o aplicativo estiver configurado para pré-autenticar com o Microsoft Entra ID. Seguem-se os seguintes passos:

- O proxy do aplicativo verifica os requisitos da política de Acesso Condicional. A etapa garante que o usuário seja atribuído ao aplicativo. Se a verificação em duas etapas for necessária, a sequência de autenticação solicitará ao usuário um segundo método de autenticação.

- O Microsoft Entra STS emite um token assinado para o aplicativo e redireciona o usuário de volta para o serviço de proxy do aplicativo.

- O proxy de aplicativo verifica se o token foi emitido para o aplicativo correto, assinado e é válido.

- O proxy de aplicativo define um cookie de autenticação criptografado para indicar a autenticação bem-sucedida para o aplicativo. O cookie inclui um carimbo de data/hora de expiração baseado no token do Microsoft Entra ID. O cookie também inclui o nome de utilizador no qual a autenticação se baseia. O cookie é encriptado com uma chave privada conhecida apenas pelo serviço de proxy da aplicação.

- O proxy de aplicativo redireciona o usuário de volta para a URL originalmente solicitada.

Se qualquer parte das etapas de pré-autenticação falhar, a solicitação do usuário será negada e o usuário receberá uma mensagem indicando a origem do problema.

2. O serviço coloca uma solicitação na fila do conector

Os conectores mantêm uma conexão de saída aberta para o serviço de proxy de aplicativo. Quando uma solicitação chega, o serviço enfileira a solicitação em uma das conexões abertas para o conector pegar.

A solicitação inclui cabeçalhos de solicitação, dados do cookie criptografado, o usuário que faz a solicitação e a ID da solicitação. Embora os dados do cookie criptografado sejam enviados com a solicitação, o cookie de autenticação em si não é.

3. O conector processa a solicitação da fila.

Com base na solicitação, o proxy do aplicativo executa uma das seguintes ações:

Se a solicitação for uma operação simples (por exemplo, não há dados no corpo como acontece com uma solicitação de API

GETRESTful), o conector faz uma conexão com o recurso interno de destino e, em seguida, aguarda uma resposta.Se a solicitação tiver dados associados a ela no corpo (por exemplo, uma operação de API

POSTRESTful), o conector fará uma conexão de saída usando o certificado do cliente para a instância de proxy do aplicativo. Ele faz essa conexão para solicitar os dados e abrir uma conexão com o recurso interno. Depois de receber a solicitação do conector, o serviço de proxy de aplicativo começa a aceitar conteúdo do usuário e encaminha dados para o conector. O conector, por sua vez, encaminha os dados para o recurso interno.

4. O conector aguarda uma resposta.

Depois que a solicitação e a transmissão de todo o conteúdo para o back-end forem concluídas, o conector aguardará uma resposta.

Depois de receber uma resposta, o conector faz uma conexão de saída com o serviço de proxy do aplicativo, para retornar os detalhes do cabeçalho e começar a transmitir os dados de retorno.

5. O serviço transmite dados ao utilizador.

Algum processamento do pedido ocorre neste momento. Por exemplo, o proxy de aplicativo traduz cabeçalhos ou URLs.