Este artigo aborda perguntas frequentes sobre como funciona a autenticação baseada em certificado (CBA) do Microsoft Entra. Continue verificando se há conteúdo atualizado.

Por que não vejo uma opção para entrar no Microsoft Entra ID usando certificados depois de inserir meu nome de usuário?

Um administrador tem de ativar a CBA para o inquilino disponibilizar a opção de início de sessão com certificado aos utilizadores. Para obter mais informações, consulte Etapa 3: Configurar a política de vinculação de autenticação.

Onde posso obter mais informações de diagnóstico depois que um login de usuário falhou?

Na página de erro, clique em Mais Detalhes para obter mais informações para ajudar o administrador do locatário. O administrador do locatário pode verificar o relatório de Entradas para investigar mais. Por exemplo, se um certificado de usuário for revogado e fizer parte de uma Lista de Revogação de Certificados, a autenticação falhará corretamente. Para obter mais informações de diagnóstico, verifique o relatório de entradas.

Como um administrador pode habilitar o Microsoft Entra CBA?

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação.

- Navegue até Políticas de métodos>de autenticação de proteção>.

- Selecione a política: Autenticação baseada em certificado.

- Na guia Habilitar e Destino, selecione a alternância Habilitar para habilitar a autenticação baseada em certificado.

O Microsoft Entra CBA é um recurso gratuito?

A autenticação baseada em certificado é um recurso gratuito. Todas as edições do Microsoft Entra ID incluem o Microsoft Entra CBA. Para obter mais informações sobre os recursos em cada edição do Microsoft Entra, consulte Preços do Microsoft Entra.

O Microsoft Entra CBA suporta ID Alternativo como o nome de usuário em vez de userPrincipalName?

Não, o início de sessão utilizando um valor não UPN, como um e-mail alternativo, não é suportado agora.

Posso ter mais de um CDP (Ponto de Distribuição de CRL) para uma Autoridade de Certificação (CA)?

Não, apenas uma CDP é suportada por CA.

Posso ter URLs não-http para CDP?

Não, a CDP suporta apenas URLs HTTP.

Como posso encontrar a CRL de uma Autoridade de Certificação ou como solucionar o erro AADSTS2205015: A Lista de Revogação de Certificados (CRL) falhou na validação da assinatura?

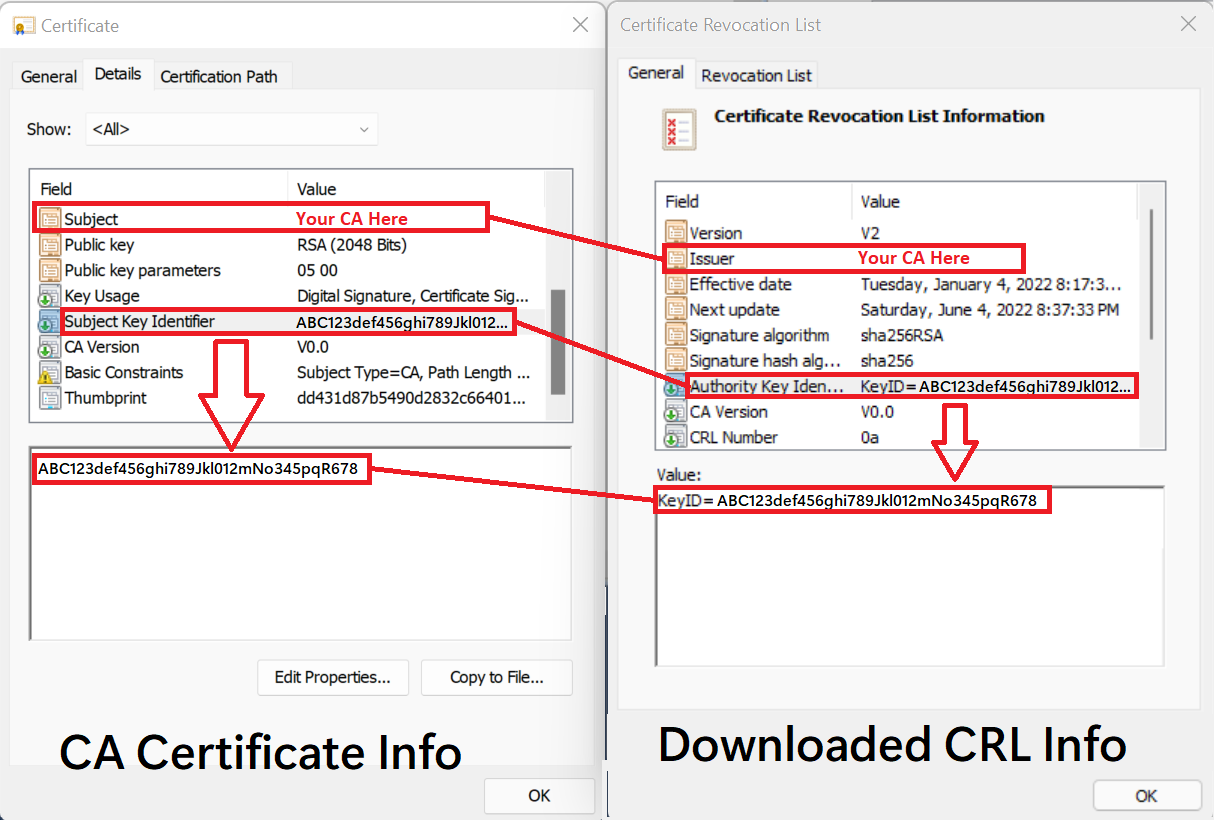

Faça o download da CRL e compare o certificado da autoridade de certificação e as informações da CRL para validar que o valor crlDistributionPoint é válido para a autoridade de certificação que você deseja adicionar. Você pode configurar a CRL para a autoridade de certificação correspondente combinando o SKI do emissor da CA com o AKI da CRL (CA Issuer SKI == CRL AKI) A tabela e o gráfico a seguir mostram como mapear informações do certificado da autoridade de certificação para os atributos da CRL baixada.

| Informações sobre o certificado da autoridade de certificação | = | Informações da CRL baixadas |

|---|---|---|

| Assunto | = | Emissor |

| Identificador de Chave do Requerente | = | Identificador de chave de autoridade (KeyID) |

Como valido a configuração da Autoridade de Certificação?

É importante garantir que a configuração da Autoridade de Certificação no resultado do armazenamento confiável seja a capacidade do Microsoft Entra de validar a cadeia de confiança da autoridade de certificação e adquirir com êxito a lista de revogação de certificados (CRL) do CDP (ponto de distribuição de CRL da autoridade de certificação) configurado. Para ajudar com essa tarefa, é recomendável instalar o módulo PowerShell MSIdentity Tools e executar Test-MsIdCBATrustStoreConfiguration. Este cmdlet do PowerShell analisará a configuração da autoridade de certificação do locatário do Microsoft Entra e os erros/avisos de superfície para problemas comuns de configuração incorreta.

Como faço para ativar ou desativar a verificação de revogação de certificados para uma autoridade de certificação específica?

É altamente recomendável não desabilitar a verificação da lista de revogação de certificados (CRL), pois você não poderá revogar certificados. No entanto, se precisar investigar problemas com a verificação de CRL, você pode atualizar uma CA confiável e definir o atributo crlDistributionPoint como """.

Use o cmdlet Set-AzureADTrustedCertificateAuthority :

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

Existe um limite para o tamanho da LCR?

Aplicam-se os seguintes limites de tamanho de CRL:

- Limite de download de entrada interativa: 20 MB (Azure Global inclui GCC), 45 MB para (Azure US government, inclui GCC High, Dept. of Defense)

- Limite de download do serviço: 65 MB (Azure Global inclui GCC), 150 MB para (Azure US government, inclui GCC High, Dept. of Defense)

Quando um download de CRL falha, a seguinte mensagem aparece:

"A lista de revogação de certificados (CRL) baixada de {uri} excedeu o tamanho máximo permitido ({size} bytes) para CRLs no Microsoft Entra ID. Tente novamente em poucos minutos. Se o problema persistir, entre em contato com os administradores do locatário."

O download permanece em segundo plano com limites mais altos.

Estamos revisando o impacto desses limites e temos planos para removê-los.

Vejo um conjunto de pontos de extremidade da Lista de Revogação de Certificados (CRL) válido, mas por que não vejo nenhuma revogação de CRL?

- Verifique se o ponto de distribuição da CRL está definido como uma URL HTTP válida.

- Verifique se o ponto de distribuição da CRL está acessível por meio de uma URL voltada para a Internet.

- Certifique-se de que os tamanhos de CRL estão dentro dos limites.

Como faço para revogar instantaneamente um certificado?

Siga as etapas para revogar manualmente um certificado.

As alterações à política de métodos de autenticação entrarão em vigor imediatamente?

A política é armazenada em cache. Após uma atualização de política, pode levar até uma hora para que as alterações entrem em vigor.

Por que vejo a opção de autenticação baseada em certificado depois que ela falha?

A política de método de autenticação sempre mostra todos os métodos de autenticação disponíveis para o usuário para que ele possa tentar entrar novamente usando qualquer método de sua preferência. O Microsoft Entra ID não oculta os métodos disponíveis com base no sucesso ou falha de uma entrada.

Por que a autenticação baseada em certificado (CBA) faz loops quando falha?

O navegador armazena o certificado em cache depois que o seletor de certificados aparece. Se o usuário tentar, o certificado armazenado em cache será usado automaticamente. O usuário deve fechar o navegador e reabrir uma nova sessão para tentar o CBA novamente.

Por que a prova para registrar outros métodos de autenticação não aparece quando eu uso certificados de fator único?

Um usuário é considerado capaz para MFA quando o usuário está no escopo para autenticação baseada em certificado na política de métodos de autenticação. Este requisito de política significa que um usuário não pode usar a prova como parte de sua autenticação para registrar outros métodos disponíveis.

Como posso usar certificados de fator único para concluir o MFA?

Temos apoio para ACB de fator único para obter MFA. CBA SF + login por telefone sem senha (PSI) e CBA SF + FIDO2 são as duas combinações suportadas para obter MFA usando certificados de fator único. MFA com certificados de fator único

A atualização de CertificateUserIds falha com o valor já lá. Como um administrador pode consultar todos os objetos de usuário com o mesmo valor?

Os administradores de locatários podem executar consultas do MS Graph para localizar todos os usuários com um determinado valor certificateUserId. Mais informações podem ser encontradas em CertificateUserIds graph queries

GET todos os objetos de usuário que têm o valor 'bob@contoso.com' em certificateUserIds:

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

Depois que um ponto de extremidade de CRL é configurado, os usuários finais não conseguem entrar e veem a seguinte mensagem de diagnóstico: '''http AADSTS500173: Não é possível baixar a CRL. Código de status inválido Proibido do ponto de distribuição CRL errorCode: 500173 '''

Isto é visto frequentemente quando uma definição de regra de firewall bloqueia o acesso ao ponto final da CRL.

O Microsoft Entra CBA pode ser usado no SurfaceHub?

Sim. Isso funciona fora da caixa para a maioria das combinações de leitor de cartão inteligente / cartão inteligente. Se a combinação de leitor de cartão inteligente / leitor de cartão inteligente requer drivers adicionais, estes devem ser instalados antes de usar a combinação de leitor de cartão inteligente / leitor de cartão inteligente no hub de superfície.

Próximos passos

Se a sua pergunta não for respondida aqui, consulte os seguintes tópicos relacionados:

- Visão geral do Microsoft Entra CBA

- Aprofundamento técnico para Microsoft Entra CBA

- Microsoft Entra CBA em dispositivos iOS

- Microsoft Entra CBA em dispositivos Android

- Como configurar o Microsoft Entra CBA

- Logon de cartão inteligente do Windows usando o Microsoft Entra CBA

- IDs de usuário do certificado

- Como migrar usuários federados