Integre sua infraestrutura de Gateway de Área de Trabalho Remota usando a extensão NPS (Servidor de Diretivas de Rede) e a ID do Microsoft Entra

Este artigo fornece detalhes sobre a integração da infraestrutura do Gateway de Área de Trabalho Remota com a autenticação multifator do Microsoft Entra usando a extensão NPS (Servidor de Políticas de Rede) para o Microsoft Azure.

A extensão NPS (Servidor de Políticas de Rede) para Azure permite que os clientes protejam a autenticação de cliente RADIUS (Remote Authentication Dial-In User Service) usando a autenticação multifator baseada em nuvem do Azure. Esta solução fornece verificação em duas etapas para adicionar uma segunda camada de segurança aos logins e transações do usuário.

Este artigo fornece instruções passo a passo para integrar a infraestrutura do NPS com a autenticação multifator do Microsoft Entra usando a extensão NPS para Azure. Isso permite a verificação segura para usuários que tentam entrar em um Gateway de Área de Trabalho Remota.

Observação

Este artigo não deve ser usado com implantações do MFA Server e só deve ser usado com implantações de autenticação multifator (baseada em nuvem) do Microsoft Entra.

Os Serviços de Acesso e Política de Rede (NPS) dão às organizações a capacidade de fazer o seguinte:

- Defina locais centrais para o gerenciamento e controle de solicitações de rede especificando quem pode se conectar, quais horas do dia as conexões são permitidas, a duração das conexões e o nível de segurança que os clientes devem usar para se conectar, e assim por diante. Em vez de especificar essas políticas em cada servidor VPN ou Gateway de Área de Trabalho Remota (RD), essas políticas podem ser especificadas uma vez em um local central. O protocolo RADIUS fornece a Autenticação, Autorização e Contabilidade (AAA) centralizada.

- Estabeleça e aplique políticas de integridade do cliente NAP (Proteção de Acesso à Rede) que determinem se os dispositivos recebem acesso irrestrito ou restrito aos recursos da rede.

- Forneça um meio de impor autenticação e autorização para acesso a pontos de acesso sem fio compatíveis com 802.1x e switches Ethernet.

Normalmente, as organizações usam o NPS (RADIUS) para simplificar e centralizar o gerenciamento de políticas VPN. No entanto, muitas organizações também usam o NPS para simplificar e centralizar o gerenciamento de diretivas de autorização de conexão de área de trabalho remota (RD CAPs).

As organizações também podem integrar o NPS com a autenticação multifator Microsoft Entra para melhorar a segurança e fornecer um alto nível de conformidade. Isso ajuda a garantir que os usuários estabeleçam a verificação em duas etapas para entrar no Gateway de Área de Trabalho Remota. Para que os usuários tenham acesso, eles devem fornecer sua combinação de nome de usuário/senha, juntamente com as informações que o usuário tem sob seu controle. Essas informações devem ser confiáveis e não facilmente duplicadas, como um número de telefone celular, número de telefone fixo, aplicativo em um dispositivo móvel e assim por diante. Atualmente, o RDG oferece suporte a chamadas telefônicas e a opção Aprovar/notificações por push dos métodos do aplicativo autenticador da Microsoft para 2FA. Para obter mais informações sobre métodos de autenticação suportados, consulte a seção Determinar quais métodos de autenticação seus usuários podem usar.

Se sua organização usa o Gateway de Área de Trabalho Remota e o usuário está registrado para um código TOTP junto com as notificações por push do Autenticador, o usuário não poderá atender ao desafio de MFA e a entrada no Gateway de Área de Trabalho Remota falhará. Nesse caso, você pode definir OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE como fallback para notificações por push para Aprovar/Negar com Autenticador.

Para que uma extensão NPS continue funcionando para usuários do Gateway de Área de Trabalho Remota, essa chave do Registro deve ser criada no servidor NPS. No servidor NPS, abra o editor do Registro. Navegue para:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Crie o seguinte par String/Value:

Designação: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Valor = FALSO

Antes da disponibilidade da extensão NPS para o Azure, os clientes que desejavam implementar a verificação em duas etapas para ambientes integrados de autenticação multifator NPS e Microsoft Entra tinham que configurar e manter um Servidor MFA separado no ambiente local, conforme documentado no Gateway de Área de Trabalho Remota e no Servidor Azure Multi-Factor Authentication usando RADIUS.

A disponibilidade da extensão NPS para Azure agora dá às organizações a opção de implantar uma solução de MFA baseada no local ou uma solução de MFA baseada em nuvem para proteger a autenticação do cliente RADIUS.

Fluxo de autenticação

Para que os usuários tenham acesso aos recursos da rede por meio de um Gateway de Área de Trabalho Remota, eles devem atender às condições especificadas em uma Diretiva de Autorização de Conexão de Área de Trabalho Remota (RD CAP) e uma Diretiva de Autorização de Recursos de Área de Trabalho Remota (RD RAP). As RD CAPs especificam quem está autorizado a ligar aos Gateways de RD. As RD RAPs especificam os recursos de rede, como ambientes de trabalho remotos ou aplicações remotas, aos quais o utilizador tem permissão para ligar através do Gateway de RD.

Um Gateway de Área de Trabalho Remota pode ser configurado para usar um repositório central de políticas para RD CAPs. Os RD RAPs não podem usar uma política central, pois são processados no Gateway de Área de Trabalho Remota. Um exemplo de um Gateway de Área de Trabalho Remota configurado para usar um repositório central de políticas para RD CAPs é um cliente RADIUS para outro servidor NPS que serve como o repositório central de políticas.

Quando a extensão do NPS para o Azure é integrada ao NPS e ao Gateway de Área de Trabalho Remota, o fluxo de autenticação bem-sucedido é o seguinte:

- O servidor Gateway de Área de Trabalho Remota recebe uma solicitação de autenticação de um usuário da área de trabalho remota para se conectar a um recurso, como uma sessão da Área de Trabalho Remota. Atuando como um cliente RADIUS, o servidor Gateway de Área de Trabalho Remota converte a solicitação em uma mensagem de solicitação de acesso RADIUS e envia a mensagem para o servidor RADIUS (NPS) onde a extensão NPS está instalada.

- A combinação de nome de usuário e senha é verificada no Ative Directory e o usuário é autenticado.

- Se todas as condições especificadas na Solicitação de Conexão NPS e nas Diretivas de Rede forem atendidas (por exemplo, hora do dia ou restrições de associação ao grupo), a extensão NPS acionará uma solicitação de autenticação secundária com a autenticação multifator do Microsoft Entra.

- A autenticação multifator do Microsoft Entra se comunica com o ID do Microsoft Entra, recupera os detalhes do usuário e executa a autenticação secundária usando métodos suportados.

- Após o sucesso do desafio MFA, a autenticação multifator Microsoft Entra comunica o resultado à extensão NPS.

- O servidor NPS, onde a extensão está instalada, envia uma mensagem RADIUS Access-Accept para a diretiva RD CAP para o servidor Gateway de Área de Trabalho Remota.

- O usuário recebe acesso ao recurso de rede solicitado por meio do Gateway de Área de Trabalho Remota.

Pré-requisitos

Esta seção detalha os pré-requisitos necessários antes de integrar a autenticação multifator do Microsoft Entra com o Gateway de Área de Trabalho Remota. Antes de começar, você deve ter os seguintes pré-requisitos em vigor.

- Infraestrutura dos Serviços de Área de Trabalho Remota (RDS)

- Licença de autenticação multifator Microsoft Entra

- Software do Windows Server

- Função NPS (Serviços de Acesso e Diretiva de Rede)

- Microsoft Entra sincronizado com o Ative Directory local

- Microsoft Entra GUID ID

Infraestrutura dos Serviços de Área de Trabalho Remota (RDS)

Você deve ter uma infraestrutura de Serviços de Área de Trabalho Remota (RDS) em funcionamento. Caso contrário, você pode criar rapidamente essa infraestrutura no Azure usando o seguinte modelo de início rápido: Criar implantação da Coleção de Sessões da Área de Trabalho Remota.

Se desejar criar manualmente uma infraestrutura RDS local rapidamente para fins de teste, siga as etapas para implantar uma. Saiba mais: Implante o RDS com o início rápido do Azure e a implantação da infraestrutura RDS básica.

Software do Windows Server

A extensão NPS requer o Windows Server 2008 R2 SP1 ou superior com o serviço de função NPS instalado. Todas as etapas nesta seção foram executadas usando o Windows Server 2016.

Função NPS (Serviços de Acesso e Diretiva de Rede)

O serviço de função NPS fornece a funcionalidade de servidor e cliente RADIUS, bem como o serviço de integridade da Diretiva de Acesso à Rede. Essa função deve ser instalada em pelo menos dois computadores em sua infraestrutura: o Gateway de Área de Trabalho Remota e outro servidor membro ou controlador de domínio. Por padrão, a função já está presente no computador configurado como Gateway de Área de Trabalho Remota. Você também deve instalar a função NPS em pelo menos outro computador, como um controlador de domínio ou servidor membro.

Para obter informações sobre como instalar o serviço de função NPS Windows Server 2012 ou anterior, consulte Instalar um servidor de diretivas de integridade NAP. Para obter uma descrição das práticas recomendadas para o NPS, incluindo a recomendação de instalar o NPS em um controlador de domínio, consulte Práticas recomendadas para NPS.

Microsoft Entra sincronizado com o Ative Directory local

Para usar a extensão NPS, os usuários locais devem ser sincronizados com o Microsoft Entra ID e habilitados para MFA. Esta seção pressupõe que os usuários locais sejam sincronizados com o ID do Microsoft Entra usando o AD Connect. Para obter informações sobre o Microsoft Entra Connect, consulte Integrar seus diretórios locais com o Microsoft Entra ID.

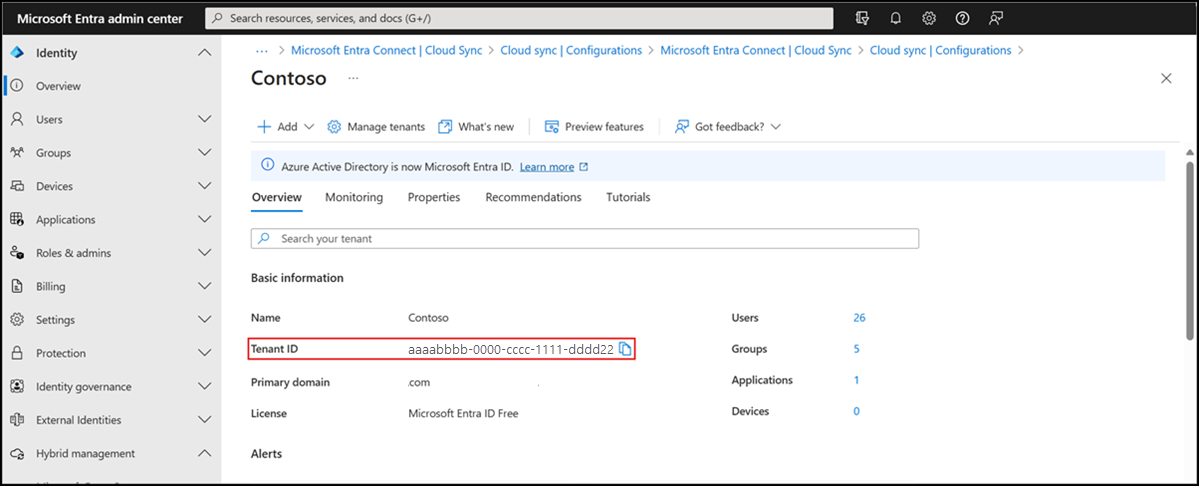

Microsoft Entra GUID ID

Para instalar a extensão NPS, você precisa saber o GUID do Microsoft Entra ID. As instruções para encontrar o GUID da ID do Microsoft Entra são fornecidas abaixo.

Configurar autenticação multifator

Esta seção fornece instruções para integrar a autenticação multifator do Microsoft Entra com o Gateway de Área de Trabalho Remota. Como administrador, você deve configurar o serviço de autenticação multifator do Microsoft Entra antes que os usuários possam registrar automaticamente seus dispositivos ou aplicativos multifator.

Siga as etapas em Introdução à autenticação multifator do Microsoft Entra na nuvem para habilitar o MFA para seus usuários do Microsoft Entra.

Configurar contas para verificação em duas etapas

Depois que uma conta tiver sido habilitada para MFA, você não poderá entrar em recursos regidos pela política de MFA até que tenha configurado com êxito um dispositivo confiável para usar para o segundo fator de autenticação e tenha autenticado usando a verificação em duas etapas.

Siga as etapas em O que a autenticação multifator do Microsoft Entra significa para mim? , para entender e configurar corretamente seus dispositivos para MFA com sua conta de usuário.

Importante

O comportamento de entrada para o Gateway de Área de Trabalho Remota não fornece a opção de inserir um código de verificação com a autenticação multifator do Microsoft Entra. Uma conta de usuário deve ser configurada para verificação por telefone ou o Aplicativo Microsoft Authenticator com notificações por push Aprovar/negar.

Se nenhuma verificação por telefone ou o Aplicativo Microsoft Authenticator com notificações por push Aprovar/Negar estiver configurado para um usuário, o usuário não poderá concluir o desafio de autenticação multifator do Microsoft Entra e entrar no Gateway de Área de Trabalho Remota.

O método de texto SMS não funciona com o Gateway de Área de Trabalho Remota porque não fornece a opção de inserir um código de verificação.

Instalar e configurar a extensão NPS

Esta seção fornece instruções para configurar a infraestrutura RDS para usar a autenticação multifator do Microsoft Entra para autenticação de cliente com o Gateway de Área de Trabalho Remota.

Obter o ID do locatário do diretório

Dica

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Como parte da configuração da extensão NPS, você deve fornecer credenciais de administrador e a ID do locatário do Microsoft Entra. Para obter o ID do locatário, conclua as seguintes etapas:

Entre no centro de administração do Microsoft Entra.

Navegue até Configurações de identidade>.

Instalar a extensão NPS

Instale a extensão NPS em um servidor que tenha a função NPS (Serviços de Acesso e Diretiva de Rede) instalada. Isso funciona como o servidor RADIUS para o seu design.

Importante

Não instale a extensão NPS no servidor RDG (Remote Desktop Gateway). O servidor RDG não usa o protocolo RADIUS com seu cliente, portanto, a extensão não pode interpretar e executar o MFA.

Quando o servidor RDG e o servidor NPS com extensão NPS são servidores diferentes, o RDG usa o NPS internamente para falar com outros servidores NPS e usa o RADIUS como o protocolo para se comunicar corretamente.

- Baixe a extensão NPS.

- Copie o arquivo executável de instalação (NpsExtnForAzureMfaInstaller.exe) para o servidor NPS.

- No servidor NPS, clique duas vezes em NpsExtnForAzureMfaInstaller.exe. Se solicitado, clique em Executar.

- Na caixa de diálogo Instalação da Extensão NPS para autenticação multifator do Microsoft Entra, revise os termos de licença de software, marque Concordo com os termos e condições da licença e clique em Instalar.

- Na caixa de diálogo Instalação da Extensão NPS para autenticação multifator do Microsoft Entra, clique em Fechar.

Configurar certificados para uso com a extensão NPS usando um script do PowerShell

Em seguida, você precisa configurar certificados para uso pela extensão NPS para garantir comunicações e garantia seguras. Os componentes do NPS incluem um script do PowerShell que configura um certificado autoassinado para uso com o NPS.

O script executa as seguintes ações:

- Cria um certificado autoassinado

- Associa a chave pública do certificado à entidade de serviço na ID do Microsoft Entra

- Armazena o certificado no armazenamento da máquina local

- Concede acesso à chave privada do certificado ao usuário da rede

- Reinicia o serviço Servidor de Políticas de Rede

Se você quiser usar seus próprios certificados, precisará associar a chave pública do seu certificado à entidade de serviço no Microsoft Entra ID e assim por diante.

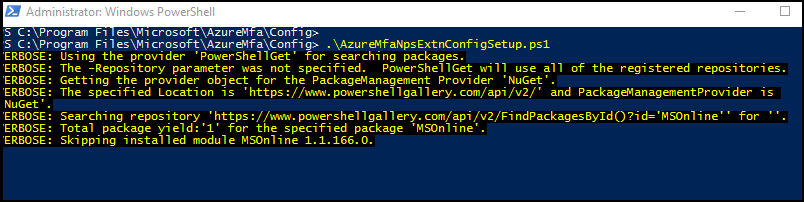

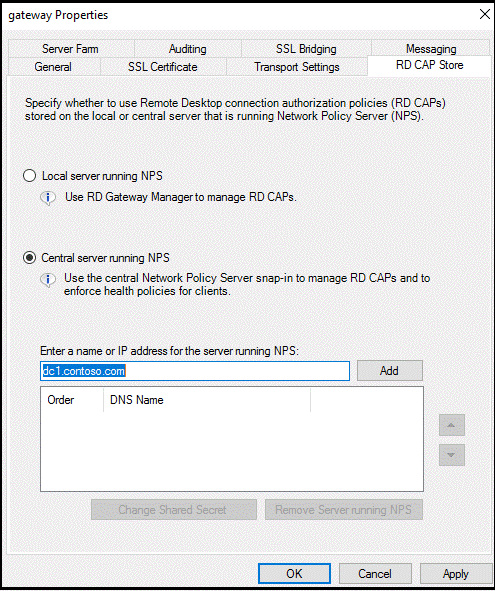

Para usar o script, forneça a extensão com suas credenciais de administrador do Microsoft Entra e a ID de locatário do Microsoft Entra que você copiou anteriormente. Execute o script em cada servidor NPS onde você instalou a extensão NPS. Em seguida, faça o seguinte:

Abra um prompt administrativo do Windows PowerShell.

No prompt do PowerShell, digite

cd 'c:\Program Files\Microsoft\AzureMfa\Config'e pressione ENTER.Digite

.\AzureMfaNpsExtnConfigSetup.ps1e pressione ENTER. O script verifica se o módulo do PowerShell está instalado. Se não estiver instalado, o script instala o módulo para você.

Depois que o script verifica a instalação do módulo do PowerShell, ele exibe a caixa de diálogo do módulo do PowerShell. Na caixa de diálogo, insira suas credenciais e senha de administrador do Microsoft Entra e clique em Entrar.

Quando solicitado, cole o ID do locatário copiado para a área de transferência anteriormente e pressione ENTER.

O script cria um certificado autoassinado e executa outras alterações de configuração.

Configurar componentes do NPS no Gateway de Área de Trabalho Remota

Nesta seção, você configura as políticas de autorização de conexão do Gateway de Área de Trabalho Remota e outras configurações RADIUS.

O fluxo de autenticação requer que as mensagens RADIUS sejam trocadas entre o Gateway de Área de Trabalho Remota e o servidor NPS onde a extensão NPS está instalada. Isso significa que você deve definir as configurações do cliente RADIUS no Gateway de Área de Trabalho Remota e no servidor NPS onde a extensão NPS está instalada.

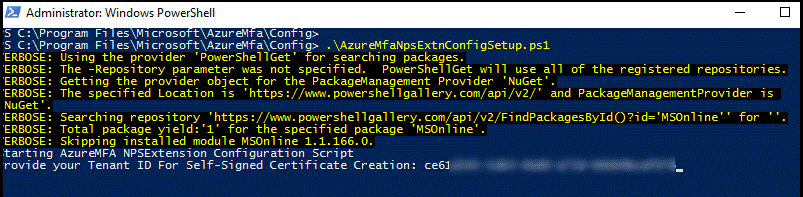

Configurar políticas de autorização de conexão do Gateway de Área de Trabalho Remota para usar o armazenamento central

As diretivas de autorização de conexão de Área de Trabalho Remota (RD CAPs) especificam os requisitos para se conectar a um servidor Gateway de Área de Trabalho Remota. As RD CAPs podem ser armazenadas localmente (padrão) ou em um repositório central de RD CAP que esteja executando o NPS. Para configurar a integração da autenticação multifator do Microsoft Entra com o RDS, você precisa especificar o uso de um armazenamento central.

No servidor de Gateway de RD, abra o Gestor de Servidor.

No menu, clique em Ferramentas, aponte para Serviços de Área de Trabalho Remota e clique em Gerenciador de Gateway de Área de Trabalho Remota.

No Gestor de Gateway de RD, clique com o botão direito do rato em [Nome do Servidor] (Local) e clique em Propriedades.

Na caixa de diálogo Propriedades, selecione a guia RD CAP Store .

Na guia Repositório RD CAP, selecione Servidor central executando o NPS.

No campo Digite um nome ou endereço IP para o servidor que executa o NPS , digite o endereço IP ou o nome do servidor onde você instalou a extensão NPS.

Clique em Adicionar.

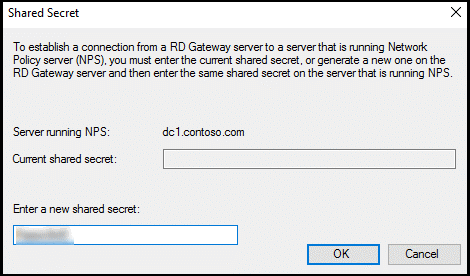

Na caixa de diálogo Segredo Partilhado, introduza um segredo partilhado e, em seguida, clique em OK. Certifique-se de gravar esse segredo compartilhado e armazená-lo com segurança.

Observação

O segredo compartilhado é usado para estabelecer confiança entre os servidores RADIUS e os clientes. Crie um segredo longo e complexo.

Clique em OK para fechar a caixa de diálogo.

Configurar o valor de tempo limite RADIUS no NPS do Gateway de Área de Trabalho Remota

Para garantir que haja tempo para validar as credenciais dos usuários, executar a verificação em duas etapas, receber respostas e responder a mensagens RADIUS, é necessário ajustar o valor de tempo limite do RADIUS.

No servidor de Gateway de RD, abra o Gestor de Servidor. No menu, clique em Ferramentas e, em seguida, clique em Servidor de Políticas de Rede.

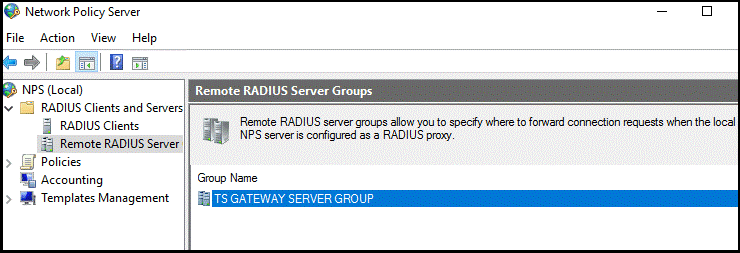

No console NPS (Local), expanda Clientes e Servidores RADIUS e selecione Servidor RADIUS Remoto.

No painel de detalhes, clique duas vezes em TS GATEWAY SERVER GROUP.

Observação

Este Grupo de Servidores RADIUS foi criado quando configurou o servidor central para políticas NPS. O Gateway de RD encaminha mensagens RADIUS para este servidor ou grupo de servidores, se houver mais de um no grupo.

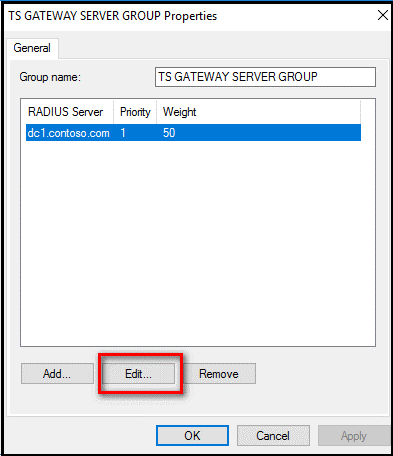

Na caixa de diálogo Propriedades do TS GATEWAY SERVER GROUP, selecione o endereço IP ou o nome do servidor NPS configurado para armazenar RD CAPs e clique em Editar.

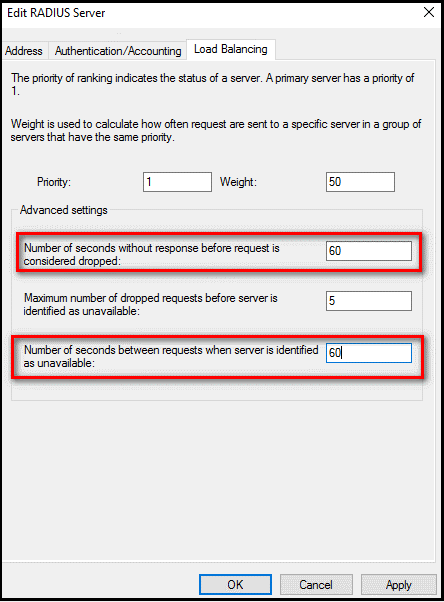

Na caixa de diálogo Editar Servidor RADIUS, selecione a guia Balanceamento de Carga.

Na guia Balanceamento de Carga, no campo Número de segundos sem resposta antes que a solicitação seja considerada descartada, altere o valor padrão de 3 para um valor entre 30 e 60 segundos.

No campo Número de segundos entre solicitações quando o servidor é identificado como indisponível , altere o valor padrão de 30 segundos para um valor igual ou maior que o valor especificado na etapa anterior.

Clique em OK duas vezes para fechar as caixas de diálogo.

Verificar políticas de solicitação de conexão

Por padrão, quando você configura o Gateway de Área de Trabalho Remota para usar um repositório de políticas central para políticas de autorização de conexão, o Gateway de Área de Trabalho Remota é configurado para encaminhar solicitações CAP para o servidor NPS. O servidor NPS com a extensão de autenticação multifator Microsoft Entra instalada, processa a solicitação de acesso RADIUS. As etapas a seguir mostram como verificar a política de solicitação de conexão padrão.

No Gateway de RD, na consola NPS (Local), expanda Políticas e selecione Políticas de Pedido de Ligação.

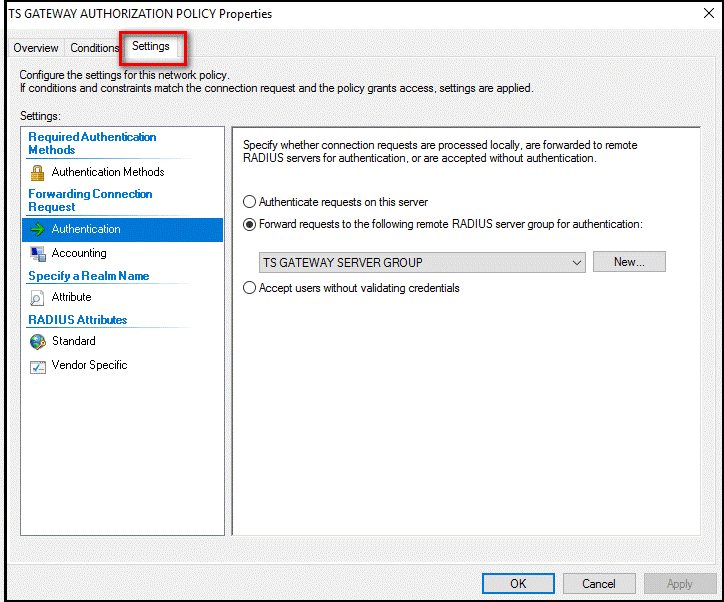

Clique duas vezes em TS GATEWAY AUTHORIZATION POLICY.

Na caixa de diálogo Propriedades da POLÍTICA DE AUTORIZAÇÃO DE GATEWAY TS, clique na guia Configurações.

Na guia Configurações , em Solicitação de Conexão de Encaminhamento, clique em Autenticação. O cliente RADIUS está configurado para encaminhar solicitações de autenticação.

Clique em Cancelar.

Observação

Para obter mais informações sobre como criar uma política de solicitação de conexão, consulte o artigo Configurar a documentação de políticas de solicitação de conexão para a mesma.

Configurar o NPS no servidor onde a extensão NPS está instalada

O servidor NPS onde a extensão NPS está instalada precisa ser capaz de trocar mensagens RADIUS com o servidor NPS no Gateway de Área de Trabalho Remota. Para habilitar essa troca de mensagens, você precisa configurar os componentes do NPS no servidor onde o serviço de extensão do NPS está instalado.

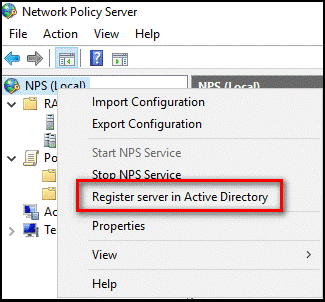

Registrar servidor no Ative Directory

Para funcionar corretamente nesse cenário, o servidor NPS precisa ser registrado no Ative Directory.

No servidor NPS, abra o Gerenciador do Servidor.

No Gestor de Servidor, clique em Ferramentas e, em seguida, clique em Servidor de Políticas de Rede.

No console do Servidor de Diretivas de Rede, clique com o botão direito do mouse em NPS (Local) e clique em Registrar servidor no Ative Directory.

Clique em OK duas vezes.

Deixe o console aberto para o próximo procedimento.

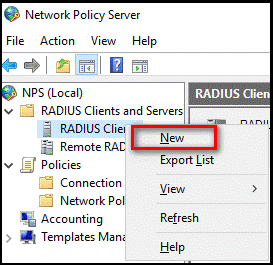

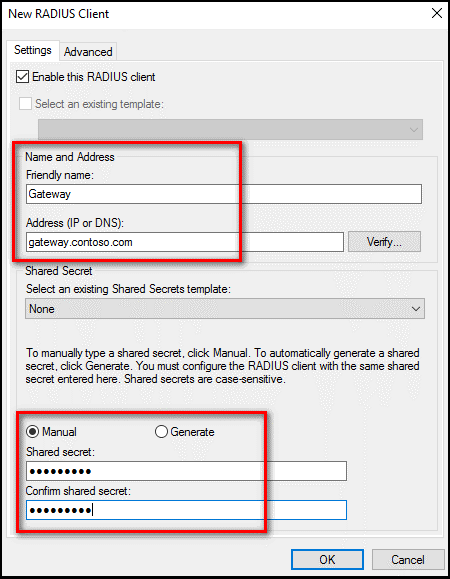

Criar e configurar o cliente RADIUS

O Gateway de Área de Trabalho Remota precisa ser configurado como um cliente RADIUS para o servidor NPS.

No servidor NPS onde a extensão NPS está instalada, no console NPS (Local), clique com o botão direito do mouse em Clientes RADIUS e clique em Novo.

Na caixa de diálogo Novo Cliente RADIUS, forneça um nome amigável, como Gateway, e o endereço IP ou nome DNS do servidor Gateway de Área de Trabalho Remota.

Nos campos Segredo compartilhado e Confirmar segredo compartilhado, insira o mesmo segredo usado anteriormente.

Clique em OK para fechar a caixa de diálogo Novo Cliente RADIUS.

Configurar Política de Rede

Lembre-se de que o servidor NPS com a extensão de autenticação multifator Microsoft Entra é o armazenamento de políticas central designado para a Diretiva de Autorização de Conexão (CAP). Portanto, você precisa implementar um CAP no servidor NPS para autorizar solicitações de conexões válidas.

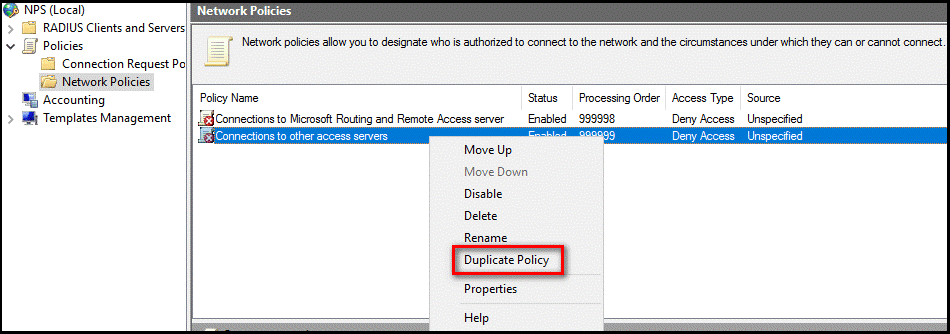

No Servidor NPS, abra o console NPS (Local), expanda Diretivas e clique em Diretivas de Rede.

Clique com o botão direito do rato em Ligações a outros servidores de acesso e clique em Política de Duplicação.

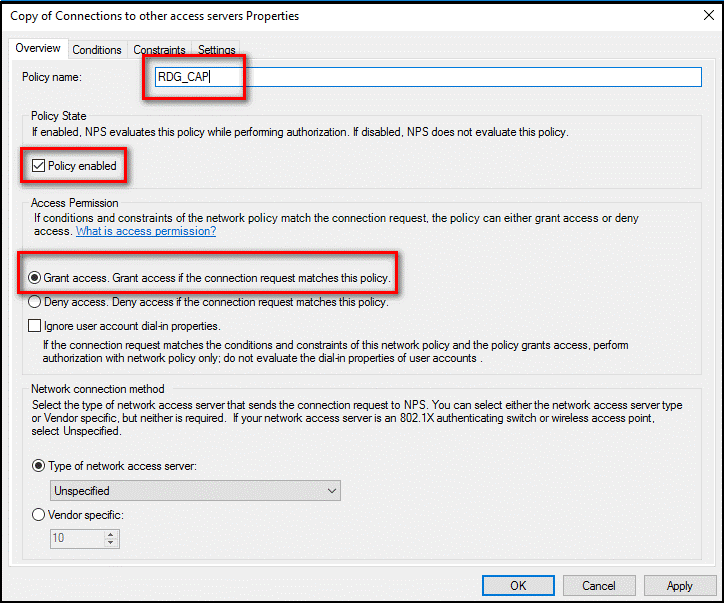

Clique com o botão direito do mouse em Cópia de Conexões para outros servidores de acesso e clique em Propriedades.

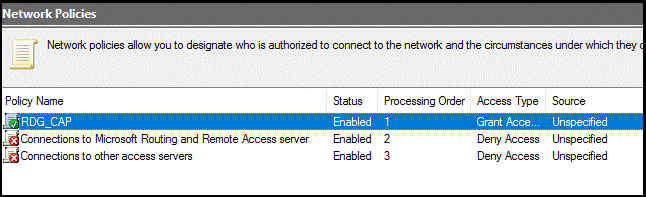

Na caixa de diálogo Cópia de conexões com outros servidores de acesso, em Nome da política, insira um nome adequado, como RDG_CAP. Marque Política habilitada e selecione Conceder acesso. Opcionalmente, em Tipo de servidor de acesso à rede, selecione Gateway de Área de Trabalho Remota ou você pode deixá-lo como Não especificado.

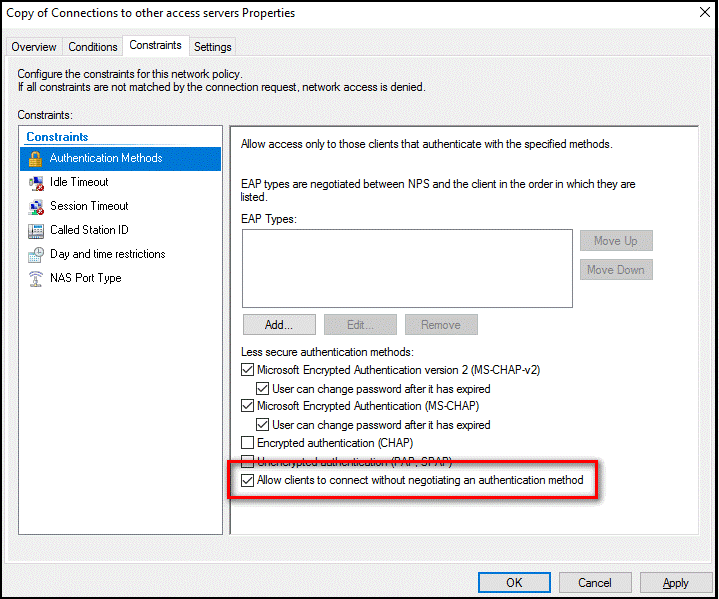

Clique na guia Restrições e marque Permitir que os clientes se conectem sem negociar um método de autenticação.

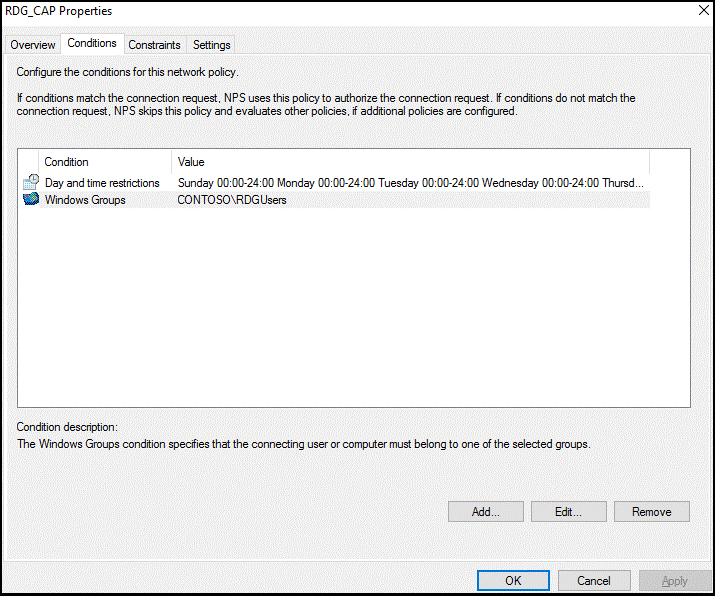

Opcionalmente, clique na guia Condições e adicione condições que devem ser atendidas para que a conexão seja autorizada, por exemplo, associação a um grupo específico do Windows.

Clique em OK. Quando solicitado a exibir o tópico da Ajuda correspondente, clique em Não.

Verifique se a nova política está no topo da lista, se a política está habilitada e se ela concede acesso.

Verificar configuração

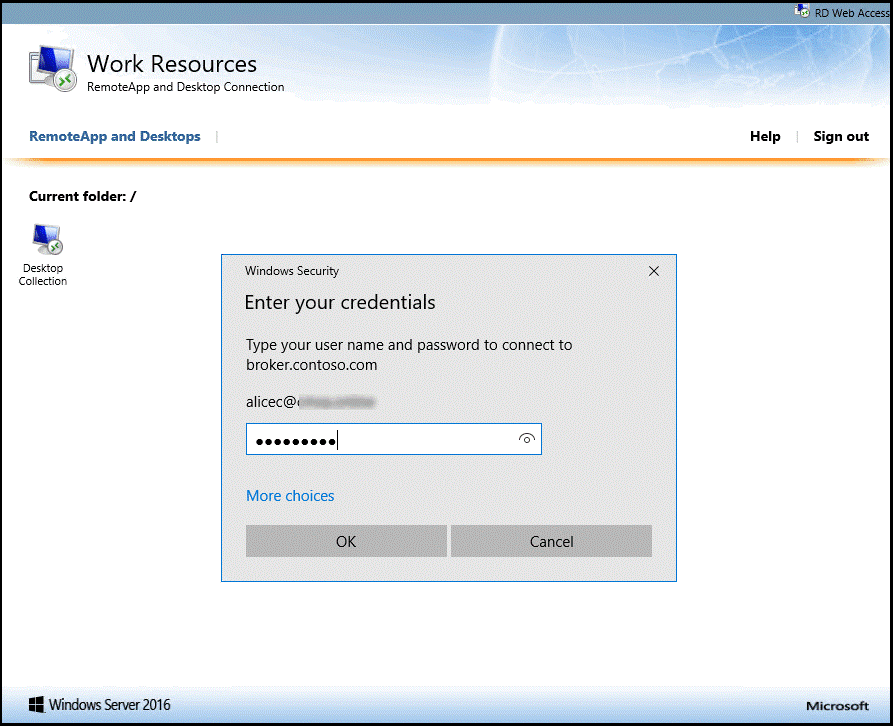

Para verificar a configuração, você precisa entrar no Gateway de Área de Trabalho Remota com um cliente RDP adequado. Certifique-se de usar uma conta permitida por suas Políticas de Autorização de Conexão e habilitada para autenticação multifator do Microsoft Entra.

Como mostra a imagem abaixo, você pode usar a página Acesso via Web à Área de Trabalho Remota.

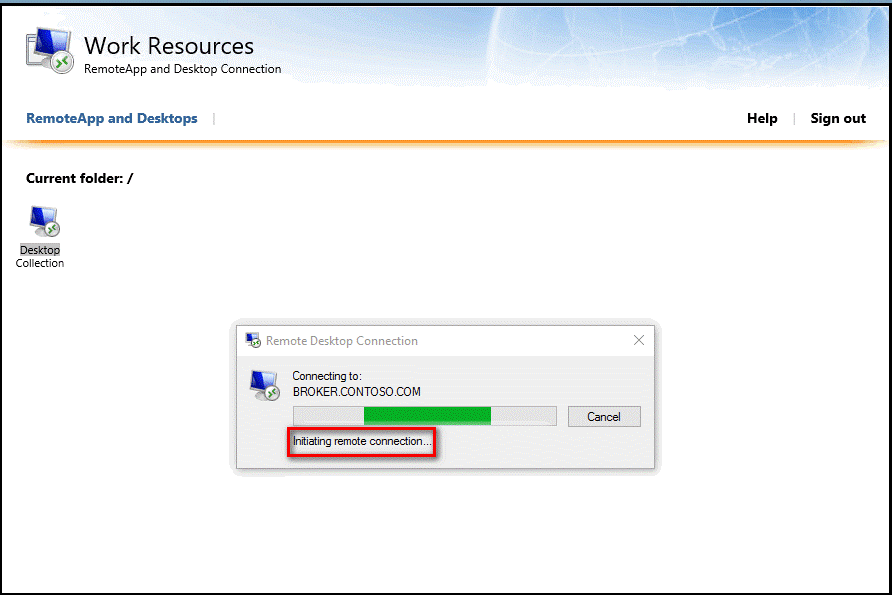

Ao inserir com êxito suas credenciais para autenticação primária, a caixa de diálogo Conexão de Área de Trabalho Remota mostra um status de Iniciando conexão remota, conforme mostrado abaixo.

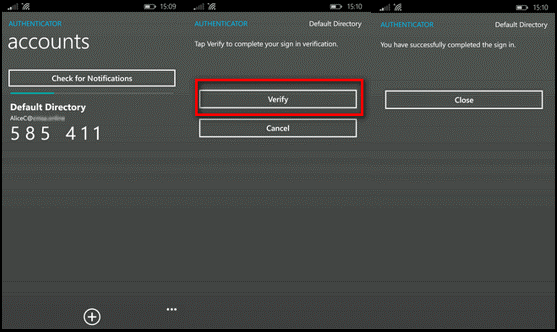

Se você autenticar com êxito com o método de autenticação secundária que você configurou anteriormente na autenticação multifator do Microsoft Entra, você está conectado ao recurso. No entanto, se a autenticação secundária não for bem-sucedida, o acesso ao recurso será negado.

No exemplo abaixo, o aplicativo Authenticator em um telefone Windows é usado para fornecer a autenticação secundária.

Depois de autenticar com êxito usando o método de autenticação secundário, você estará conectado ao Gateway de Área de Trabalho Remota normalmente. No entanto, como é necessário usar um método de autenticação secundário usando um aplicativo móvel em um dispositivo confiável, o processo de entrada é mais seguro do que seria de outra forma.

Exibir logs do Visualizador de Eventos para eventos de logon bem-sucedidos

Para exibir os eventos de entrada bem-sucedidos nos logs do Visualizador de Eventos do Windows, você pode emitir o seguinte comando do PowerShell para consultar os logs dos Serviços de Terminal do Windows e da Segurança do Windows.

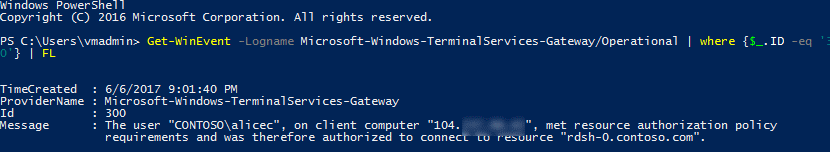

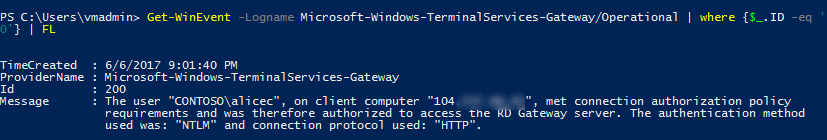

Para consultar eventos de entrada bem-sucedidos nos logs operacionais do Gateway (Visualizador de Eventos\Logs de Aplicativos e Serviços\Microsoft\Windows\TerminalServices-Gateway\Operational), use os seguintes comandos do PowerShell:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Este comando exibe eventos do Windows que mostram que o usuário atendeu aos requisitos da política de autorização de recursos (RD RAP) e recebeu acesso.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Este comando exibe os eventos que mostram quando o usuário atendeu aos requisitos da política de autorização de conexão.

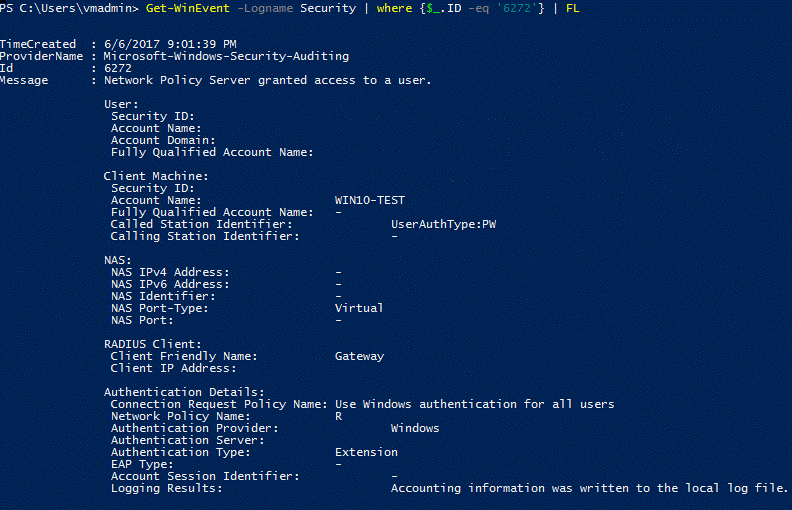

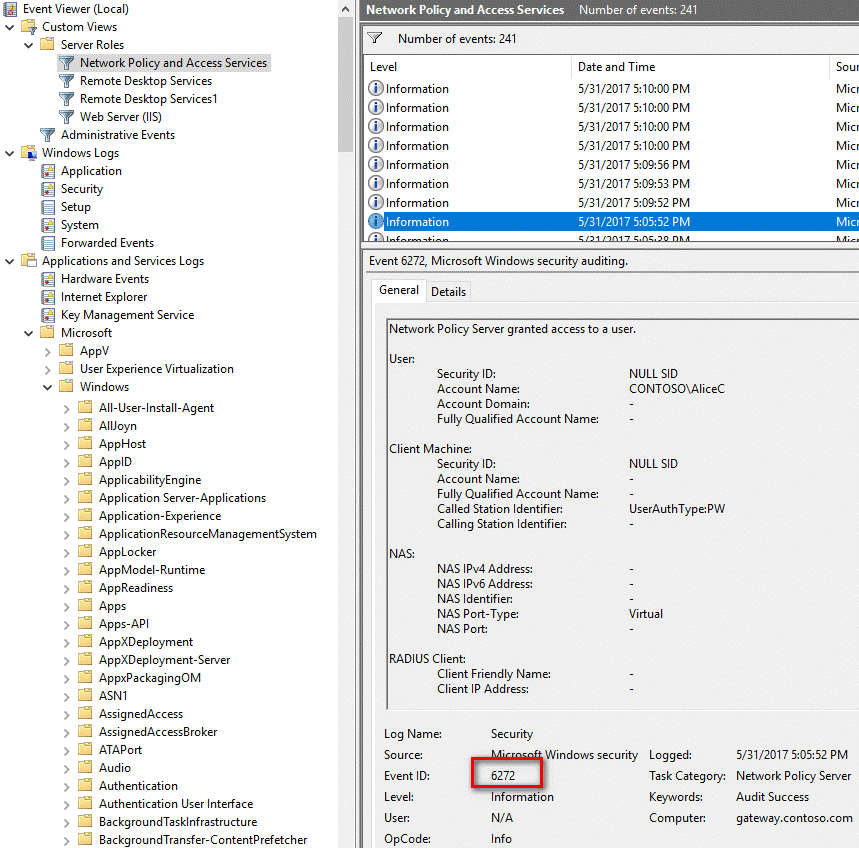

Você também pode exibir esse log e filtrar as IDs de evento, 300 e 200. Para consultar eventos de logon bem-sucedidos nos logs do visualizador de eventos de segurança, use o seguinte comando:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Este comando pode ser executado no NPS central ou no Servidor de Gateway de RD.

Você também pode exibir o log de Segurança ou o modo de exibição personalizado Serviços de Acesso e Política de Rede, conforme mostrado abaixo:

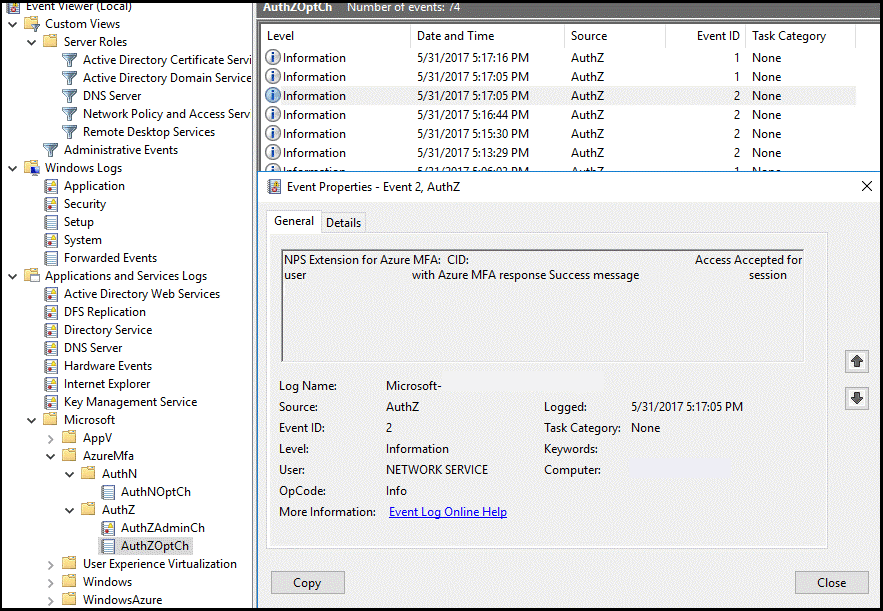

No servidor onde você instalou a extensão NPS para autenticação multifator do Microsoft Entra, você pode encontrar logs de aplicativos do Visualizador de Eventos específicos para a extensão em Logs de Aplicativos e Serviços\Microsoft\AzureMfa.

Guia de solução de problemas

Se a configuração não estiver funcionando conforme o esperado, o primeiro lugar para começar a solucionar problemas é verificar se o usuário está configurado para usar a autenticação multifator do Microsoft Entra. Faça com que o usuário entre no centro de administração do Microsoft Entra. Se os usuários forem solicitados para verificação secundária e puderem autenticar com êxito, você poderá eliminar uma configuração incorreta da autenticação multifator do Microsoft Entra.

Se a autenticação multifator do Microsoft Entra estiver funcionando para o(s) usuário(s), você deverá examinar os logs de eventos relevantes. Estes incluem os logs de Evento de Segurança, Operacional do Gateway e de autenticação multifator do Microsoft Entra discutidos na seção anterior.

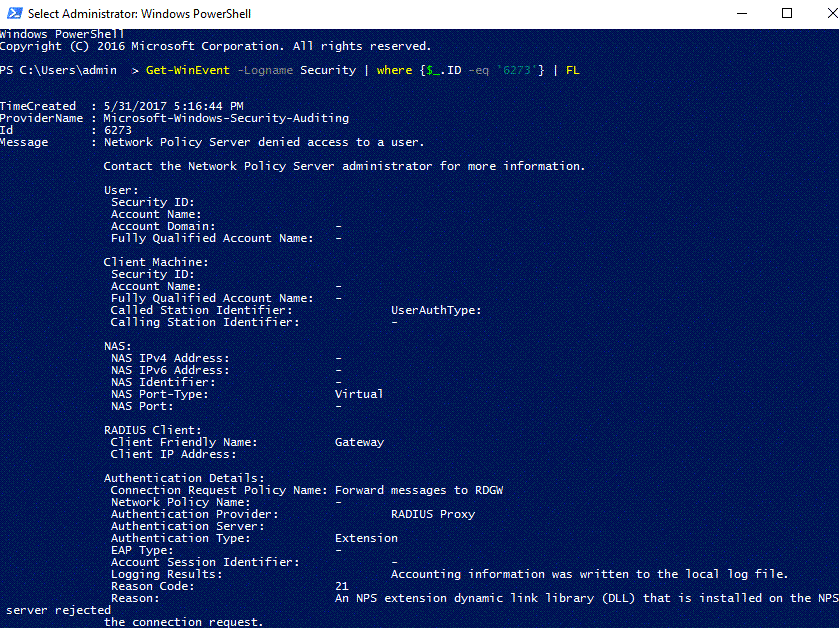

Abaixo está um exemplo de saída do log de segurança mostrando um evento de logon com falha (ID de evento 6273).

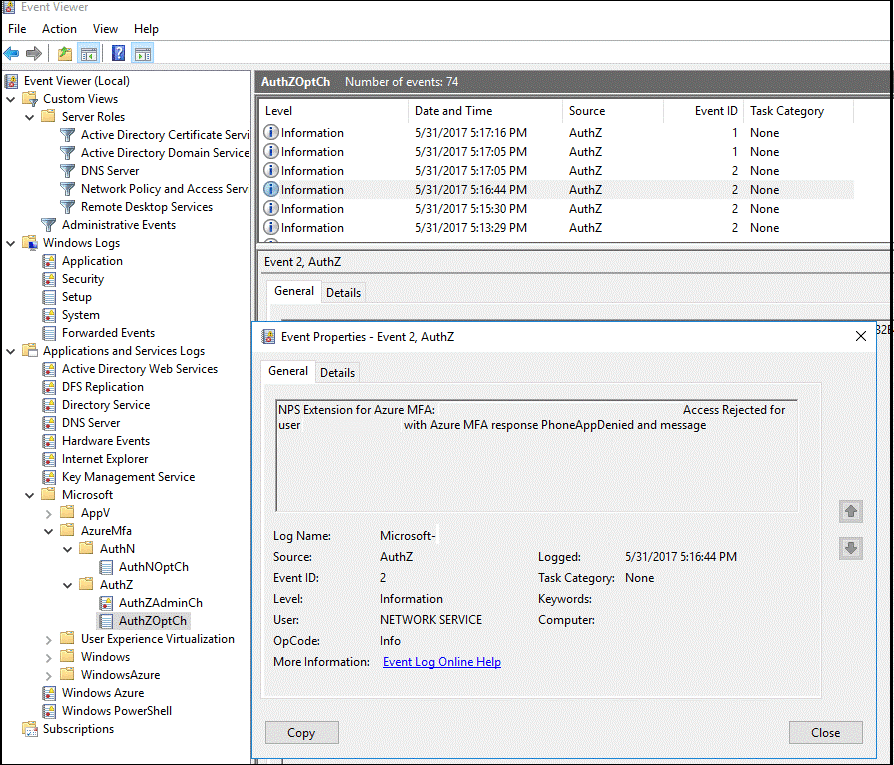

Abaixo está um evento relacionado dos logs do AzureMFA:

Para executar opções avançadas de solução de problemas, consulte os arquivos de log no formato de banco de dados NPS onde o serviço NPS está instalado. Esses arquivos de log são criados na pasta %SystemRoot%\System32\Logs como arquivos de texto delimitados por vírgula.

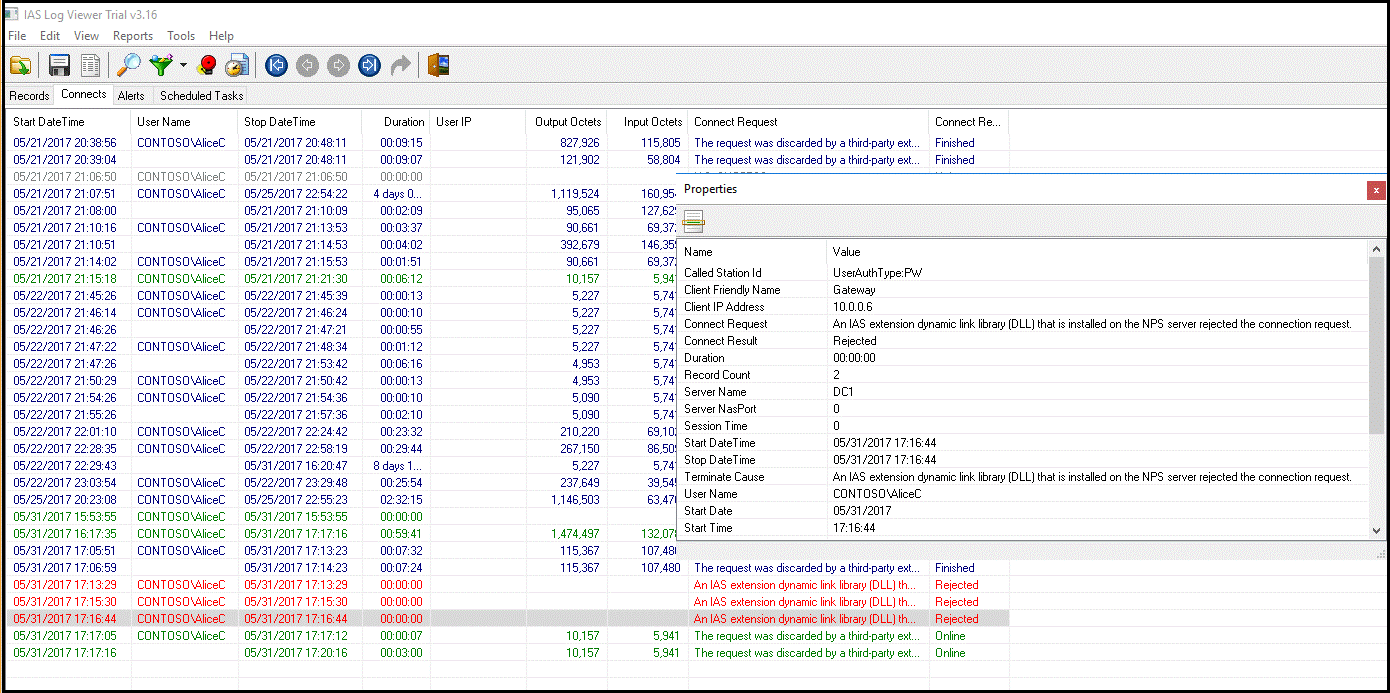

Para obter uma descrição desses arquivos de log, consulte Interpretar arquivos de log de formato de banco de dados NPS. As entradas nesses arquivos de log podem ser difíceis de interpretar sem importá-las para uma planilha ou um banco de dados. Você pode encontrar vários analisadores IAS on-line para ajudá-lo na interpretação dos arquivos de log.

A imagem abaixo mostra a saída de um desses aplicativos shareware para download.

Próximos passos

Como obter a autenticação multifator do Microsoft Entra

Gateway de Área de Trabalho Remota e Servidor Azure Multi-Factor Authentication usando RADIUS