Aplicar rigorosamente as políticas de localização usando a avaliação contínua de acesso (visualização)

Aplicar estritamente políticas de localização é um novo modo de imposição para avaliação contínua de acesso (CAE), usado em políticas de acesso condicional. Esse novo modo fornece proteção para recursos, interrompendo imediatamente o acesso se o endereço IP detetado pelo provedor de recursos não for permitido pela política de Acesso Condicional. Essa opção é a modalidade de segurança mais alta da imposição de local CAE e requer que os administradores entendam o roteamento de solicitações de autenticação e acesso em seu ambiente de rede. Consulte nossa Introdução à avaliação de acesso contínuo para obter uma revisão de como clientes e provedores de recursos compatíveis com CAE, como o cliente de email do Outlook e o Exchange Online, avaliam as alterações de local.

| Modo de imposição de localização | Topologia de rede recomendada | Se o endereço IP detetado pelo recurso não estiver na lista de permitidos | Benefícios | Configuração |

|---|---|---|---|---|

| Standard (padrão) | Adequado para todas as topologias | Um token de curta duração é emitido somente se o Microsoft Entra ID detetar um endereço IP permitido. Caso contrário, o acesso será bloqueado | Retorna ao modo de deteção de local pré-CAE em implantações de rede de túnel dividido onde a imposição de CAE afetaria a produtividade. A CAE ainda aplica outros eventos e políticas. | Nenhum (configuração padrão) |

| Políticas de localização rigorosamente aplicadas | Os endereços IP de saída são dedicados e enumeráveis para o ID do Microsoft Entra e todo o tráfego do provedor de recursos | Acesso bloqueado | Mais seguro, mas requer caminhos de rede bem compreendidos | 1. Testar pressupostos de endereço IP com uma população pequena 2. Habilite "Aplicar estritamente" em Controles de sessão |

Configurar políticas de localização rigorosamente aplicadas

Etapa 1 - Configurar uma política baseada em local de Acesso Condicional para seus usuários-alvo

Antes de criar uma política de Acesso Condicional que exija uma imposição de local rigorosa, os administradores devem estar confortáveis ao usar políticas como a descrita em Políticas baseadas em Local de Acesso Condicional. Políticas como esta devem ser testadas com um subconjunto de usuários antes de prosseguir para a próxima etapa. Os administradores podem evitar discrepâncias entre os endereços IP permitidos e reais vistos pela ID do Microsoft Entra durante a autenticação, testando antes de habilitar a aplicação rigorosa.

Etapa 2 - Testar a política em um pequeno subconjunto de usuários

Depois de habilitar políticas que exigem imposição de local estrito em um subconjunto de usuários de teste, valide sua experiência de teste usando o endereço IP do filtro (visto pelo recurso) nos logs de entrada do Microsoft Entra. Essa validação permite que os administradores encontrem cenários em que a imposição rigorosa de localização pode bloquear usuários com um IP não permitido visto pelo provedor de recursos habilitado para CAE.

Antes de ativar as políticas de Acesso Condicional que exigem uma imposição rigorosa de localização, os administradores devem:

- Certifique-se de que todo o tráfego de autenticação para o Microsoft Entra ID e o tráfego de acesso aos provedores de recursos sejam de IPs de saída dedicados conhecidos.

- Como Exchange Online, Teams, SharePoint Online e Microsoft Graph

- Certifique-se de que todos os endereços IP a partir dos quais seus usuários podem acessar a ID do Microsoft Entra e os provedores de recursos estejam incluídos em seus locais nomeados baseados em IP.

- Certifique-se de que eles não estão enviando tráfego para aplicativos que não sejam do Microsoft 365 por meio do Global Secure Access.

- A restauração do IP de origem não é suportada para esses aplicativos que não são do Microsoft 365. Permitir a aplicação rigorosa da localização com o Global Secure Access bloqueia o acesso, mesmo que o utilizador esteja numa localização IP fidedigna.

- Revise suas políticas de Acesso Condicional para garantir que eles não tenham nenhuma política que não ofereça suporte a CAE. Para obter mais informações, consulte Políticas de autoridade de certificação suportadas pelo CAE.

Se os administradores não executarem essa validação, seus usuários poderão ser afetados negativamente. Se o tráfego para o Microsoft Entra ID ou um recurso suportado pelo CAE for feito por meio de um IP de saída compartilhado ou indefinível, não habilite a imposição de local estrito em suas políticas de Acesso Condicional.

Etapa 3 - Usar a pasta de trabalho CAE para identificar endereços IP que devem ser adicionados aos locais nomeados

Se ainda não o fez, crie uma nova Pasta de Trabalho do Azure usando o modelo público "Insights de Avaliação de Acesso Contínuo" para identificar a incompatibilidade de IP entre o endereço IP visto pela ID do Microsoft Entra e o endereço IP (visto pelo recurso). Nesse caso, você pode ter uma configuração de rede de túnel dividido. Para garantir que seus usuários não sejam bloqueados acidentalmente quando a imposição estrita de localização estiver ativada, os administradores devem:

Investigue e identifique quaisquer endereços IP identificados na pasta de trabalho CAE.

Adicione endereços IP públicos associados a pontos de saída organizacionais conhecidos aos seus locais nomeados definidos.

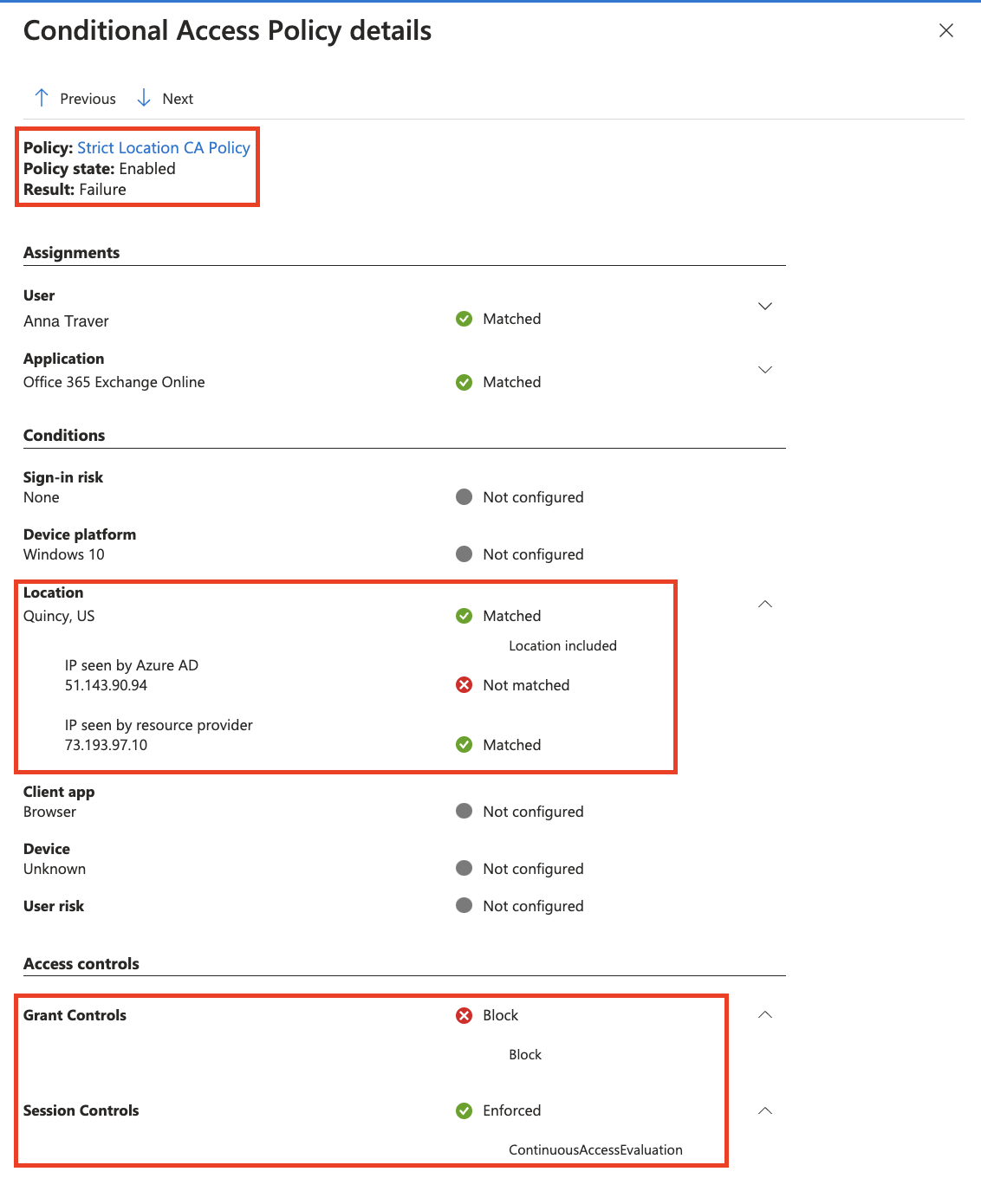

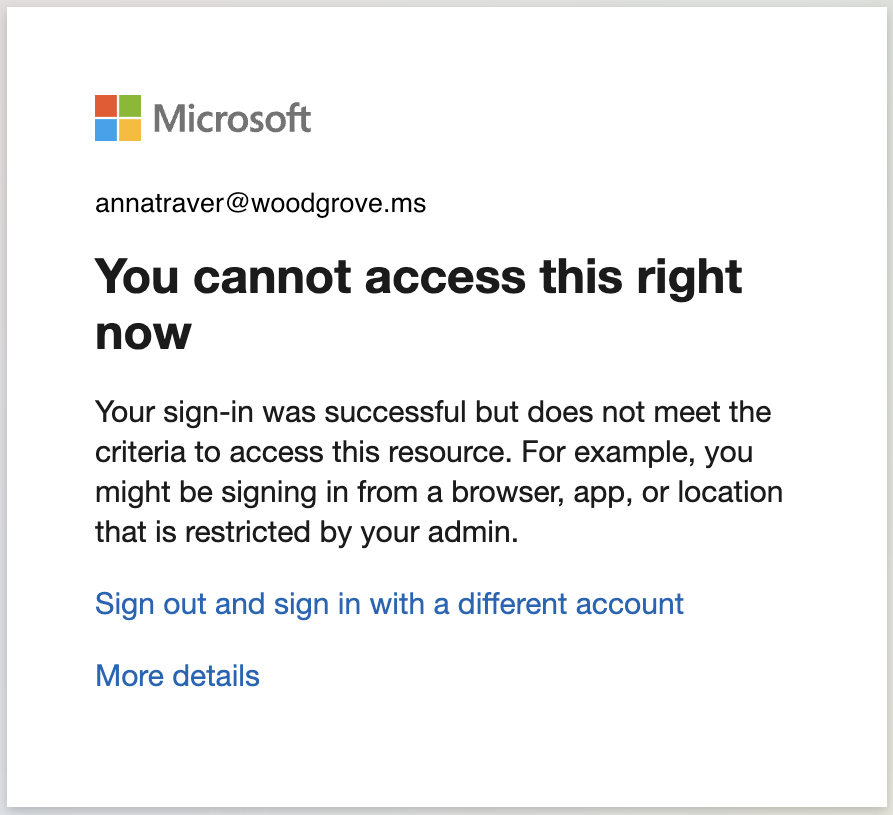

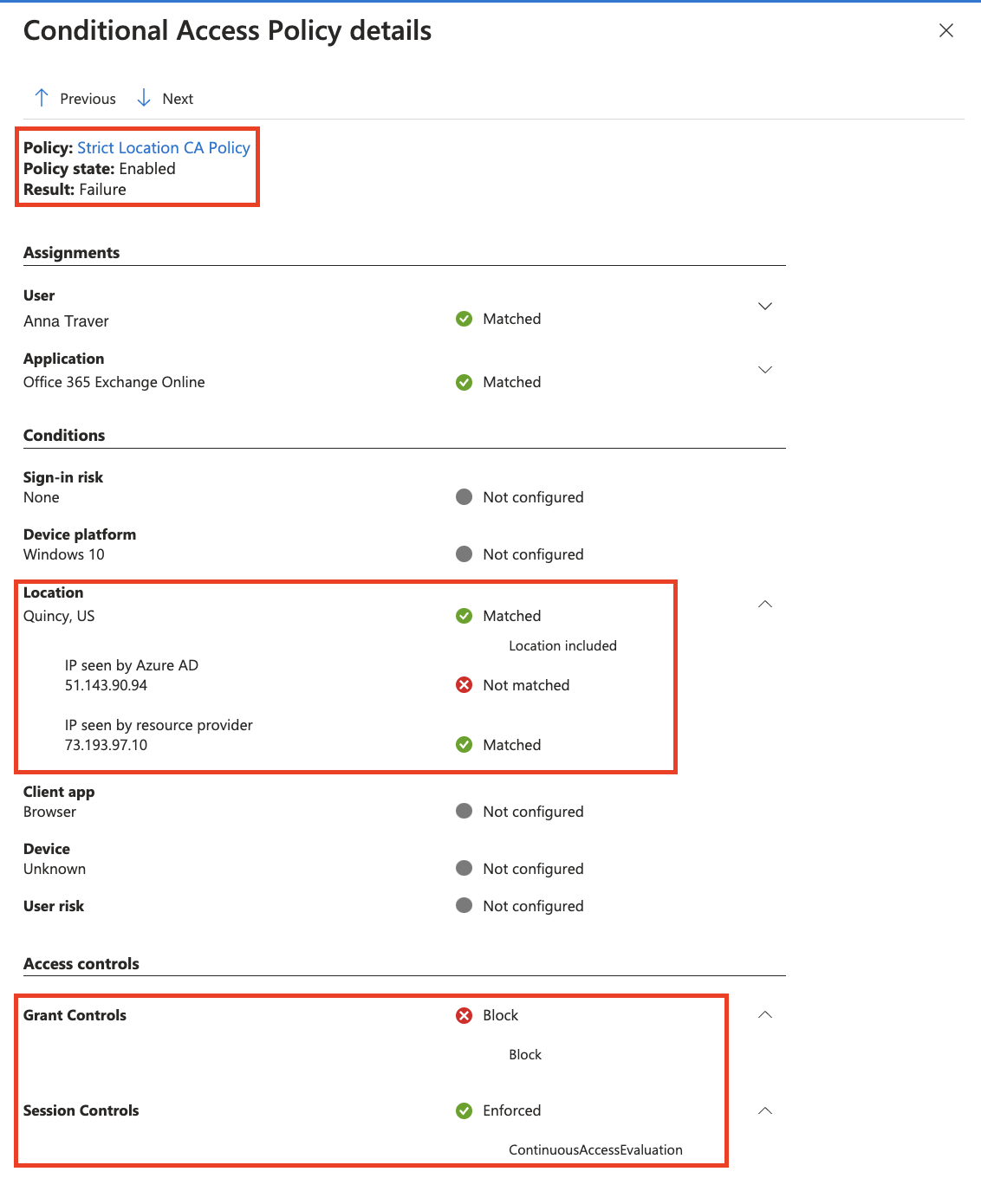

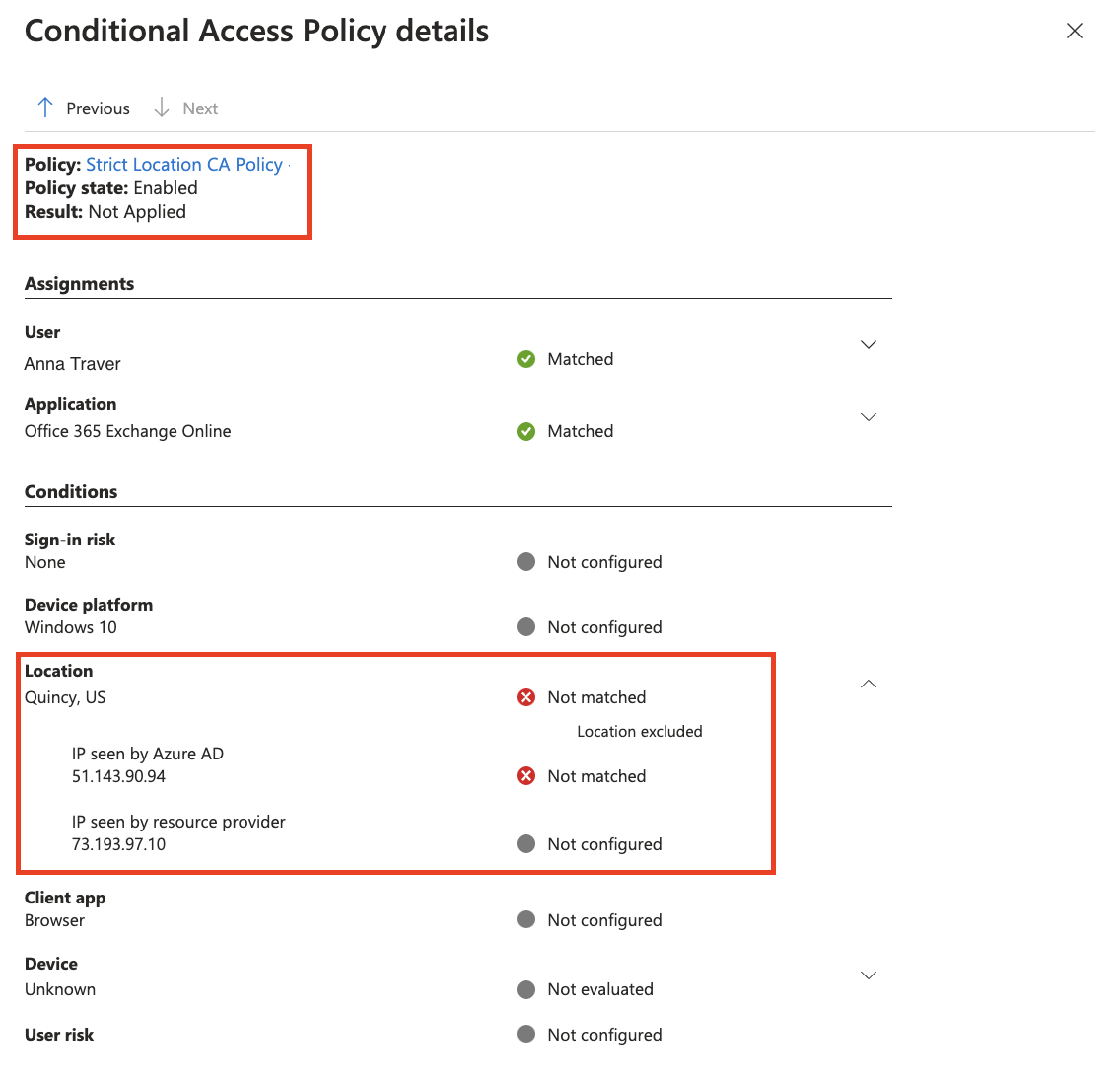

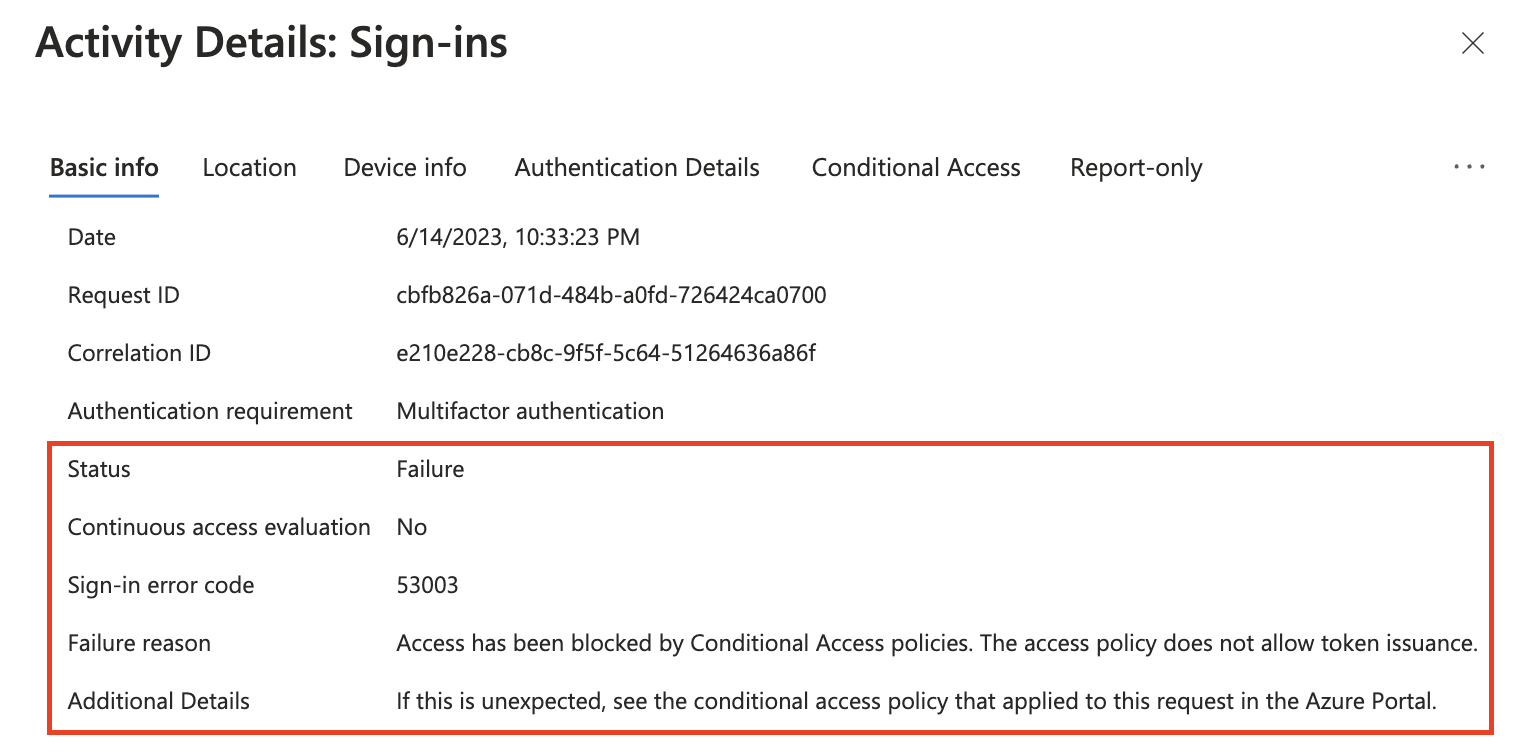

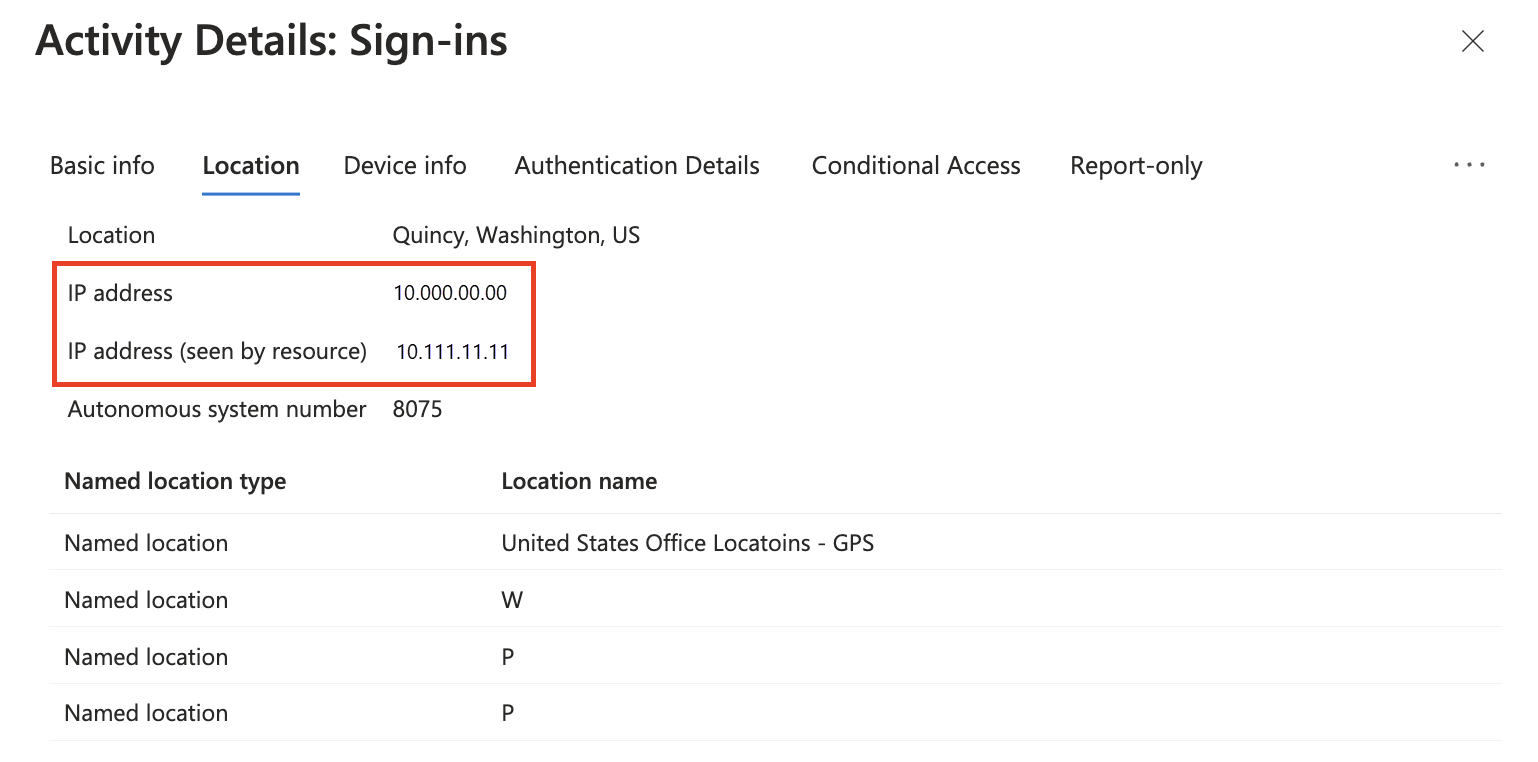

A captura de tela a seguir mostra um exemplo do acesso de um cliente a um recurso que está sendo bloqueado. Este bloqueio deve-se a políticas que exigem que a aplicação de localização estrita do CAE seja acionada revogando a sessão do cliente.

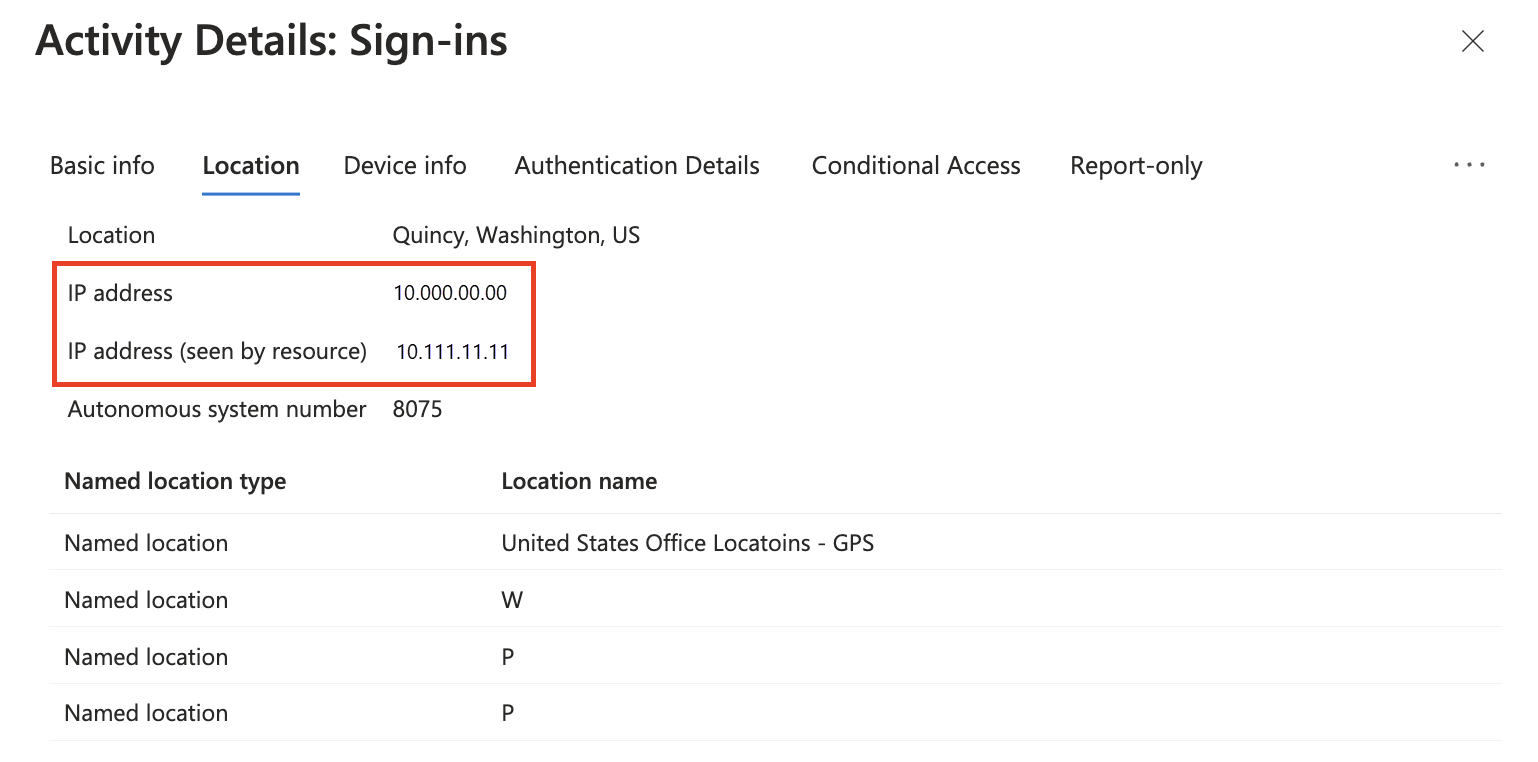

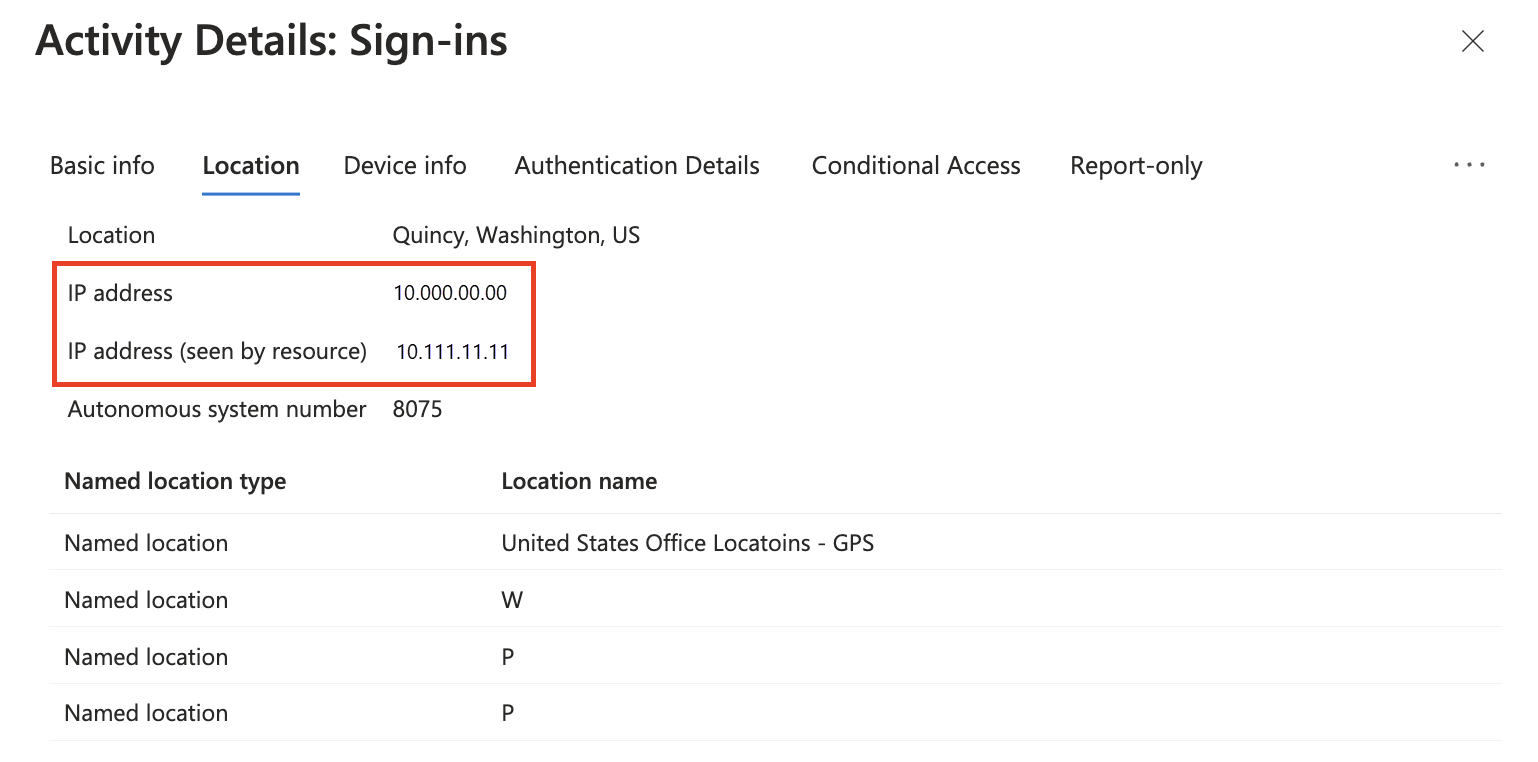

Esse comportamento pode ser verificado nos logs de entrada. Procure o endereço IP (visto pelo recurso) e investigue a adição desse IP a locais nomeados se houver bloqueios inesperados do Acesso Condicional nos usuários.

A consulta da guia Detalhes da Política de Acesso Condicional fornece mais detalhes sobre eventos de entrada bloqueados.

Etapa 4 - Continuar a implantação

Repita as etapas 2 e 3 com grupos de usuários em expansão até que Aplicar estritamente as políticas de localização seja aplicado em toda a sua base de usuários de destino. Implemente com cuidado para evitar afetar a experiência do usuário.

Solução de problemas com logs de entrada

Os administradores podem investigar os logs de entrada para encontrar casos com endereço IP (visto pelo recurso).

- Entre no centro de administração do Microsoft Entra como pelo menos um Leitor de Relatórios.

- Navegue até Monitoramento de identidade>& logs de entrada de integridade>.

- Encontre eventos para revisar adicionando filtros e colunas para filtrar informações desnecessárias.

Adicione a coluna Endereço IP (visto por recurso) e filtre todos os itens em branco para restringir o escopo. O endereço IP (visto pelo recurso) fica em branco quando esse IP visto pelo ID do Microsoft Entra corresponde ao endereço IP visto pelo recurso.

O endereço IP (visto pelo recurso) contém filtro não está vazio nos seguintes exemplos:

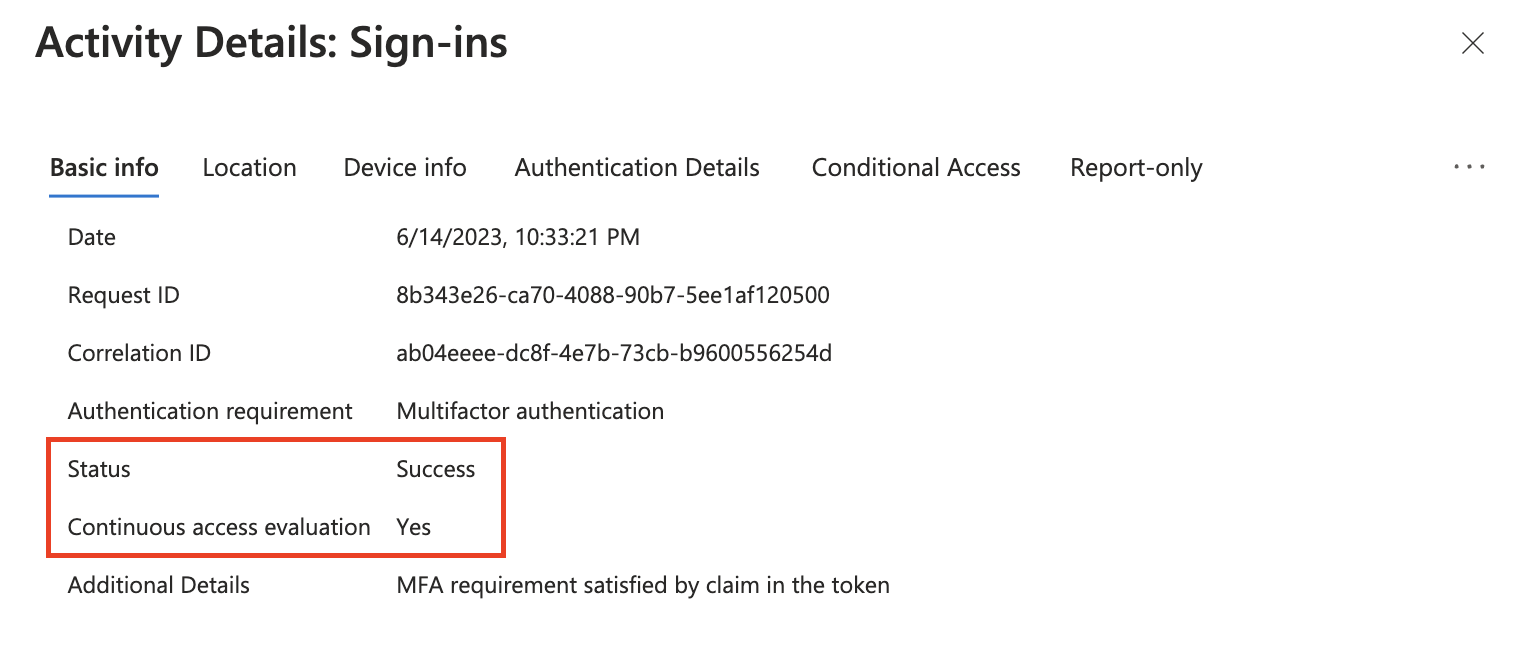

Autenticação inicial

A autenticação é bem-sucedida usando um token CAE.

O endereço IP (visto pelo recurso) é diferente do endereço IP visto pelo Microsoft Entra ID. Embora o endereço IP visto pelo recurso seja conhecido, não há imposição até que o recurso redirecione o usuário para reavaliação do endereço IP visto pelo recurso.

A autenticação do Microsoft Entra é bem-sucedida porque a imposição de local estrito não é aplicada no nível do recurso.

Redirecionamento de recursos para reavaliação

A autenticação falha e um token CAE não é emitido.

O endereço IP (visto pelo recurso) é diferente do IP visto pelo ID do Microsoft Entra.

A autenticação não é bem-sucedida porque o endereço IP (visto pelo recurso) não é um local nomeado conhecido no Acesso Condicional.