Habilite auditorias de segurança e DNS para os Serviços de Domínio Microsoft Entra

As auditorias de segurança e DNS dos Serviços de Domínio Microsoft Entra permitem que o Azure transmita eventos para recursos direcionados. Esses recursos incluem o Armazenamento do Azure, espaços de trabalho do Azure Log Analytics ou o Hub de Eventos do Azure. Depois de habilitar os eventos de auditoria de segurança, os Serviços de Domínio enviam todos os eventos auditados da categoria selecionada para o recurso de destino.

Você pode arquivar eventos no armazenamento do Azure e transmitir eventos para o software de gerenciamento de eventos e informações de segurança (SIEM) (ou equivalente) usando Hubs de Eventos do Azure ou fazer sua própria análise e usando espaços de trabalho do Azure Log Analytics no centro de administração do Microsoft Entra.

Destinos da auditoria de segurança

Você pode usar o Armazenamento do Azure, os Hubs de Eventos do Azure ou os espaços de trabalho do Azure Log Analytics como um recurso de destino para auditorias de segurança dos Serviços de Domínio. Estes destinos podem ser combinados. Por exemplo, você pode usar o Armazenamento do Azure para arquivar eventos de auditoria de segurança, mas um espaço de trabalho do Azure Log Analytics para analisar e relatar as informações a curto prazo.

A tabela a seguir descreve cenários para cada tipo de recurso de destino.

Importante

Você precisa criar o recurso de destino antes de habilitar as auditorias de segurança dos Serviços de Domínio. Você pode criar esses recursos usando o centro de administração do Microsoft Entra, o Azure PowerShell ou a CLI do Azure.

| Recurso de destino | Cenário |

|---|---|

| Armazenamento do Azure | Esse destino deve ser usado quando sua principal necessidade é armazenar eventos de auditoria de segurança para fins de arquivamento. Outros destinos podem ser usados para fins de arquivamento, no entanto, esses destinos fornecem recursos além da necessidade principal de arquivamento. Antes de habilitar os eventos de auditoria de segurança dos Serviços de Domínio, primeiro Crie uma conta de Armazenamento do Azure. |

| Hubs de Eventos do Azure | Esse destino deve ser usado quando sua principal necessidade é compartilhar eventos de auditoria de segurança com software adicional, como software de análise de dados ou software de gerenciamento de eventos de informações de segurança & (SIEM). Antes de habilitar os eventos de auditoria de segurança dos Serviços de Domínio, crie um hub de eventos usando o Centro de administração do Microsoft Entra |

| Espaço de trabalho do Azure Log Analytics | Esse destino deve ser usado quando sua principal necessidade é analisar e revisar auditorias seguras diretamente do centro de administração do Microsoft Entra. Antes de habilitar os eventos de auditoria de segurança dos Serviços de Domínio, crie um espaço de trabalho do Log Analytics no centro de administração do Microsoft Entra. |

Habilitar eventos de auditoria de segurança usando o centro de administração do Microsoft Entra

Para habilitar eventos de auditoria de segurança dos Serviços de Domínio usando o centro de administração do Microsoft Entra, conclua as etapas a seguir.

Importante

As auditorias de segurança dos Serviços de Domínio não são retroativas. Não é possível recuperar ou reproduzir eventos do passado. Os Serviços de Domínio só podem enviar eventos que ocorram após a habilitação das auditorias de segurança.

-

Entre no centro de administração do Microsoft Entra como Administrador Global.

Procure e selecione Serviços de Domínio Microsoft Entra. Escolha seu domínio gerenciado, como aaddscontoso.com.

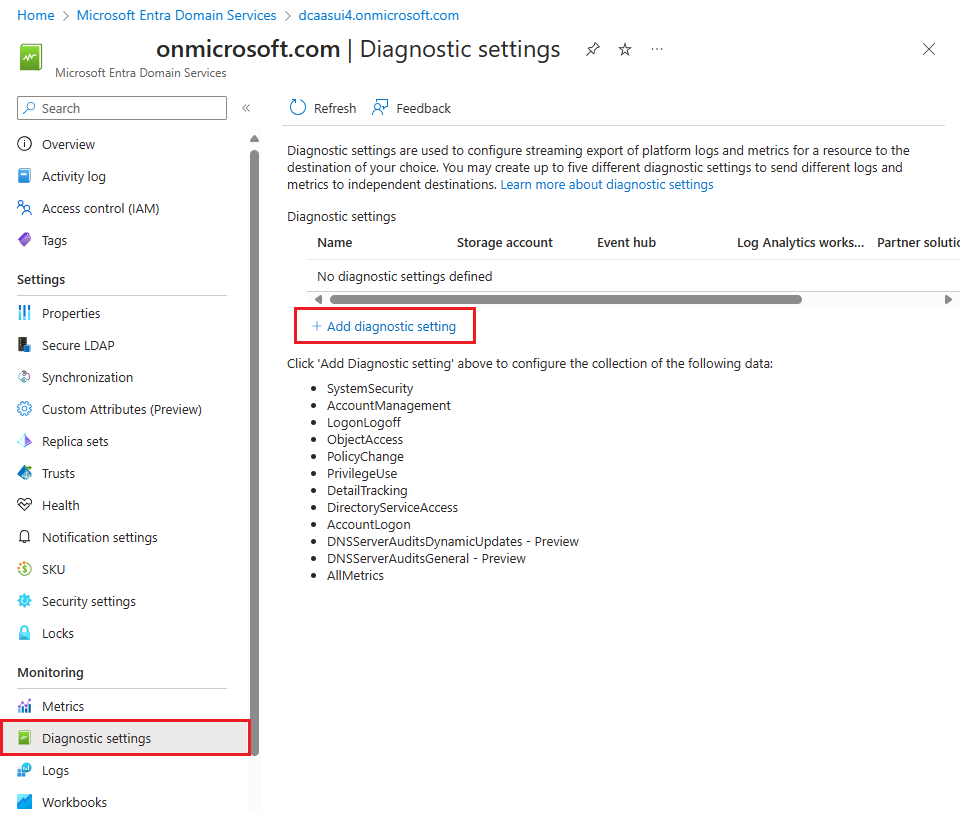

Na janela Serviços de Domínio, selecione Configurações de diagnóstico no lado esquerdo.

Nenhum diagnóstico é configurado por padrão. Para começar, selecione Adicionar configuração de diagnóstico.

Insira um nome para a configuração de diagnóstico, como aadds-auditing.

Marque a caixa para o destino de auditoria de segurança ou DNS desejado. Você pode escolher entre um espaço de trabalho do Log Analytics, uma conta de Armazenamento do Azure, um hub de eventos do Azure ou uma solução de parceiro. Esses recursos de destino já devem existir em sua assinatura do Azure. Não é possível criar os recursos de destino neste assistente.

- Espaços de trabalho do Azure Log Analytic

- Selecione Enviar para o Log Analytics e, em seguida, escolha o espaço de trabalho Subscrição e Análise de Registo que pretende utilizar para armazenar eventos de auditoria.

- Armazenamento do Azure

- Selecione Arquivar em uma conta de armazenamento e, em seguida, escolha Configurar.

- Selecione a Subscrição e a conta de Armazenamento que pretende utilizar para arquivar eventos de auditoria.

- Quando estiver pronto, escolha OK.

- Hubs de eventos do Azure

- Selecione Transmitir para um hub de eventos e escolha Configurar.

- Selecione o namespace Assinatura e Hub de eventos. Se necessário, escolha também um nome do hub de eventos e, em seguida, o nome da política do hub de eventos.

- Quando estiver pronto, escolha OK.

- Solução de parceiro

- Selecione Enviar para solução de parceiro e, em seguida, escolha a Subscrição e o Destino que pretende utilizar para armazenar eventos de auditoria.

- Espaços de trabalho do Azure Log Analytic

Selecione as categorias de log que deseja incluir para o recurso de destino específico. Se você enviar os eventos de auditoria para uma conta de Armazenamento do Azure, também poderá configurar uma política de retenção que defina o número de dias para reter dados. Uma configuração padrão de 0 retém todos os dados e não gira eventos após um período de tempo.

Você pode selecionar diferentes categorias de log para cada recurso de destino em uma única configuração. Essa capacidade permite que você escolha quais categorias de logs deseja manter para o Log Analytics e quais categorias de logs deseja arquivar, por exemplo.

Quando terminar, selecione Salvar para confirmar as alterações. Os recursos de destino começam a receber eventos de auditoria dos Serviços de Domínio logo após a configuração ser salva.

Habilitar eventos de auditoria de segurança e DNS usando o Azure PowerShell

Para habilitar a segurança dos Serviços de Domínio e eventos de auditoria de DNS usando o Azure PowerShell, conclua as etapas a seguir. Se necessário, primeiro instale o módulo do Azure PowerShell e conecte-se à sua assinatura do Azure.

Importante

As auditorias dos Serviços de Domínio não são retroativas. Não é possível recuperar ou reproduzir eventos do passado. Os Serviços de Domínio só podem enviar eventos que ocorram após a habilitação das auditorias.

Autentique-se em sua assinatura do Azure usando o cmdlet Connect-AzAccount . Quando solicitado, insira as credenciais da sua conta.

Connect-AzAccountCrie o recurso de destino para os eventos de auditoria.

Espaços de trabalho - do Azure Log Analytic Crie um espaço de trabalho do Log Analytics com o Azure PowerShell.

Armazenamento - do Azure Criar uma conta de armazenamento usando o Azure PowerShell

Hubs de - eventos do Azure Crie um hub de eventos usando o Azure PowerShell. Também pode ser necessário usar o cmdlet New-AzEventHubAuthorizationRule para criar uma regra de autorização que conceda permissões aos Serviços de Domínio para o namespace do hub de eventos. A regra de autorização deve incluir os direitos Gerenciar, Ouvir e Enviar.

Importante

Certifique-se de definir a regra de autorização no namespace do hub de eventos e não no hub de eventos em si.

Obtenha a ID do recurso para seu domínio gerenciado dos Serviços de Domínio usando o cmdlet Get-AzResource . Crie uma variável chamada $aadds. ResourceId para manter o valor:

$aadds = Get-AzResource -name aaddsDomainNameConfigure as configurações de Diagnóstico do Azure usando o cmdlet Set-AzDiagnosticSetting para usar o recurso de destino para eventos de auditoria dos Serviços de Domínio Microsoft Entra. Nos exemplos a seguir, a variável $aadds. ResourceId é usado na etapa anterior.

Armazenamento do Azure - Substitua storageAccountId pelo nome da sua conta de armazenamento:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueHubs de eventos do Azure - Substitua eventHubName pelo nome do hub de eventos e eventHubRuleId pela ID da regra de autorização:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueEspaços de trabalho do Azure Log Analytic - Substitua workspaceId pela ID do espaço de trabalho do Log Analytics:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Consultar e exibir eventos de auditoria de segurança e DNS usando o Azure Monitor

Os espaços de trabalho do Log Analytic permitem exibir e analisar os eventos de auditoria de segurança e DNS usando o Azure Monitor e a linguagem de consulta Kusto. Essa linguagem de consulta foi projetada para uso somente leitura que possui recursos analíticos de potência com uma sintaxe fácil de ler. Para obter mais informações sobre como começar a usar os idiomas de consulta do Kusto, consulte os seguintes artigos:

- Documentação do Azure Monitor

- Introdução ao Log Analytics no Azure Monitor

- Introdução às consultas de log no Azure Monitor

- Criar e compartilhar painéis de dados do Log Analytics

As consultas de exemplo a seguir podem ser usadas para começar a analisar eventos de auditoria dos Serviços de Domínio.

Exemplo de consulta 1

Veja todos os eventos de bloqueio de conta dos últimos sete dias:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Exemplo de consulta 2

Veja todos os eventos de bloqueio de conta (4740) entre 3 de junho de 2020 às 9h e meia-noite de 10 de junho de 2020, ordenados em ordem crescente pela data e hora:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Exemplo de consulta 3

Ver eventos de início de sessão na conta há sete dias (a partir de agora) para a conta denominada utilizador:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Exemplo de consulta 4

Veja os eventos de início de sessão da conta há sete dias para o utilizador nomeado da conta que tentou iniciar sessão utilizando uma palavra-passe incorreta (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Exemplo de consulta 5

Veja os eventos de início de sessão da conta há sete dias para o utilizador nomeado da conta que tentou iniciar sessão enquanto a conta estava bloqueada (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Exemplo de consulta 6

Veja o número de eventos de início de sessão na conta há sete dias para todas as tentativas de início de sessão que ocorreram para todos os utilizadores bloqueados:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Segurança de auditoria e categorias de eventos DNS

A segurança dos Serviços de Domínio e as auditorias DNS alinham-se com a auditoria tradicional para controladores de domínio AD DS tradicionais. Em ambientes híbridos, você pode reutilizar padrões de auditoria existentes para que a mesma lógica possa ser usada ao analisar os eventos. Dependendo do cenário que você precisa solucionar problemas ou analisar, as diferentes categorias de eventos de auditoria precisam ser direcionadas.

Estão disponíveis as seguintes categorias de eventos de auditoria:

| Nome da categoria de auditoria | Descrição |

|---|---|

| Logon de conta | As auditorias tentam autenticar dados de conta em um controlador de domínio ou em um SAM (Gerenciador de Contas de Segurança) local. -As configurações de política de logon e logoff e os eventos rastreiam as tentativas de acessar um determinado computador. As configurações e os eventos nesta categoria se concentram no banco de dados de conta usado. Esta categoria inclui as seguintes subcategorias: -Validação de credenciais de auditoria -Serviço de autenticação Kerberos de auditoria -Auditar operações de tíquete de serviço Kerberos -Auditar outros eventos de logon/logoff |

| Gestão de Contas | Audita alterações em contas e grupos de usuários e computadores. Esta categoria inclui as seguintes subcategorias: -Gerenciamento do Grupo de Aplicativos de Auditoria -Auditar a Gestão de Contas Informáticas -Gestão do Grupo de Distribuição de Auditoria -Auditar outros gerenciamento de contas -Gestão do Grupo de Segurança de Auditoria -Auditar o gerenciamento de contas de usuário |

| Servidor DNS | Audita alterações em ambientes DNS. Esta categoria inclui as seguintes subcategorias: - DNSServerAuditsDynamicUpdates (visualização) - DNSServerAuditsGeneral (visualização) |

| Rastreamento de detalhes | Audita atividades de aplicativos e usuários individuais nesse computador e para entender como um computador está sendo usado. Esta categoria inclui as seguintes subcategorias: -Auditar a atividade do DPAPI -Auditar a atividade do PNP -Criação de Processos de Auditoria -Encerramento do processo de auditoria -Auditar eventos RPC |

| Acesso aos Serviços de Diretório | Audita tentativas de acessar e modificar objetos nos Serviços de Domínio Ative Directory (AD DS). Esses eventos de auditoria são registrados somente em controladores de domínio. Esta categoria inclui as seguintes subcategorias: -Auditar a replicação detalhada do serviço de diretório -Acesso ao Serviço de Diretório de Auditoria -Alterações no serviço de diretório de auditoria -Replicação do Serviço de Diretório de Auditoria |

| Logon-Logoff | As auditorias tentam iniciar sessão num computador de forma interativa ou através de uma rede. Esses eventos são úteis para rastrear a atividade do usuário e identificar possíveis ataques aos recursos da rede. Esta categoria inclui as seguintes subcategorias: -Bloqueio de conta de auditoria -Auditar declarações de usuário/dispositivo -Auditar o Modo Estendido IPsec -Membros do Grupo de Auditoria -Modo Principal IPsec de auditoria -Modo Rápido IPsec de Auditoria -Logoff de auditoria -Logon de auditoria -Servidor de Políticas de Rede de Auditoria -Auditar outros eventos de logon/logoff -Auditoria de logon especial |

| Acesso a objetos | As auditorias tentam acessar objetos ou tipos de objetos específicos em uma rede ou computador. Esta categoria inclui as seguintes subcategorias: -Aplicativo de auditoria gerado -Serviços de Certificação de Auditoria -Auditar o compartilhamento detalhado de arquivos -Compartilhamento de arquivos de auditoria -Sistema de arquivos de auditoria -Conexão da plataforma de filtragem de auditoria -Plataforma de filtragem de auditoria Queda de pacotes -Manipulação do identificador de auditoria -Objeto do kernel de auditoria -Auditar outros eventos de acesso a objetos -Registo de Auditoria -Auditar armazenamento removível -Auditoria SAM -Preparo da Política de Acesso Central de Auditoria |

| Mudança de política | Audita alterações em políticas de segurança importantes em um sistema ou rede local. Normalmente, as políticas são estabelecidas pelos administradores para ajudar a proteger os recursos da rede. Monitorar alterações ou tentativas de alterar essas políticas pode ser um aspeto importante do gerenciamento de segurança de uma rede. Esta categoria inclui as seguintes subcategorias: -Alteração da política de auditoria -Alteração da política de autenticação de auditoria -Alteração da política de autorização de auditoria -Alteração da política da plataforma de filtragem de auditoria -Auditar a alteração da política de nível de regra do MPSSVC -Auditar outras alterações de política |

| Uso de privilégios | Audita o uso de determinadas permissões em um ou mais sistemas. Esta categoria inclui as seguintes subcategorias: -Uso de privilégios não confidenciais de auditoria -Uso de privilégios sensíveis à auditoria -Auditar outros eventos de uso de privilégios |

| Sistema | Audita alterações no nível do sistema em um computador não incluído em outras categorias e que têm potenciais implicações de segurança. Esta categoria inclui as seguintes subcategorias: -Driver IPsec de auditoria -Auditar outros eventos do sistema -Auditar a alteração do estado de segurança -Extensão do Sistema de Segurança de Auditoria -Integridade do sistema de auditoria |

IDs de evento por categoria

A segurança dos Serviços de Domínio e as auditorias DNS registram as seguintes IDs de evento quando a ação específica dispara um evento auditável:

| Nome da categoria do evento | IDs de evento |

|---|---|

| Segurança de Logon de Conta | 4767, 4774, 4775, 4776, 4777 |

| Segurança da Gestão de Contas | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Segurança de rastreamento de detalhes | Nenhum |

| Servidor DNS | 513-523, 525-531, 533-537, 540-582 |

| Segurança DS Access | 5136, 5137, 5138, 5139, 5141 |

| Segurança de Logon-Logoff | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Segurança de acesso a objetos | Nenhum |

| Segurança de alteração de política | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Segurança de uso de privilégios | 4985 |

| Segurança do sistema | 4612, 4621 |

Próximos passos

Para obter informações específicas sobre Kusto, consulte os seguintes artigos:

- Visão geral da linguagem de consulta Kusto.

- Kusto tutorial para familiarizá-lo com noções básicas de consulta.

- Exemplos de consultas que o ajudam a aprender novas formas de ver os seus dados.

- Melhores práticas da Kusto para otimizar suas consultas para o sucesso.